HP SURE CLICK ENTERPRISE

大企業および公共機関向けのエンドポイントセキュリティ

特集:Emotet(エモテット)を素早く確実に止める、

HP SURE CLICK ENTERPRISE

詳しくはこちら

- HP Sure Click Enterprise (SCE) HP Wolf Pro Security (WPS) 詳細比較表

- HP Sure Click Enterprise ポリシー設定概要および、WPSポリシーとの比較

多くの企業がマルウェアの感染に

気が付かないまま事業を運営しています

セキュリティ侵害の96%は

数カ月発見されない※1

PC感染の90%以上は

添付ファイルが発端※2

感染原因の70%以上は

従業員によるミス※3

セキュリティ侵害の96%は数か月発見されず、感染に気付かない企業が多いと言われています。

その中でもPC感染の90%以上が電子メールの添付ファイルが発端と言われています。

また、70%以上のセキュリティインシデントは、従業員がセキュリティトレーニングを受けているにも関わらず、フィッシング詐欺にあったことが原因という調査結果もあり、企業におけるセキュリティの重要性がますます高まっています。

最先端の技術でエンドポイントを保護

「HP Sure Click Enterprise」は、サイバーセキュリティ監視体制(SoC:セキュリティオペレーションセンター)を備える団体、

企業向けのエンドポイント保護ソリューションです。

管理の複雑さを低減しつつ、増加する標的を定めた破壊的な攻撃へのサイバー対策を包括的に強化します。

-

リアルタイムの

脅威隔離テクノロジー -

脅威の主要な侵入経路を

強固に防御 -

ワークフローへの影響は

最小限 -

脅威分析と可視化

-

他のセキュリティシステム

との統合 -

詳細ポリシーを設定可能

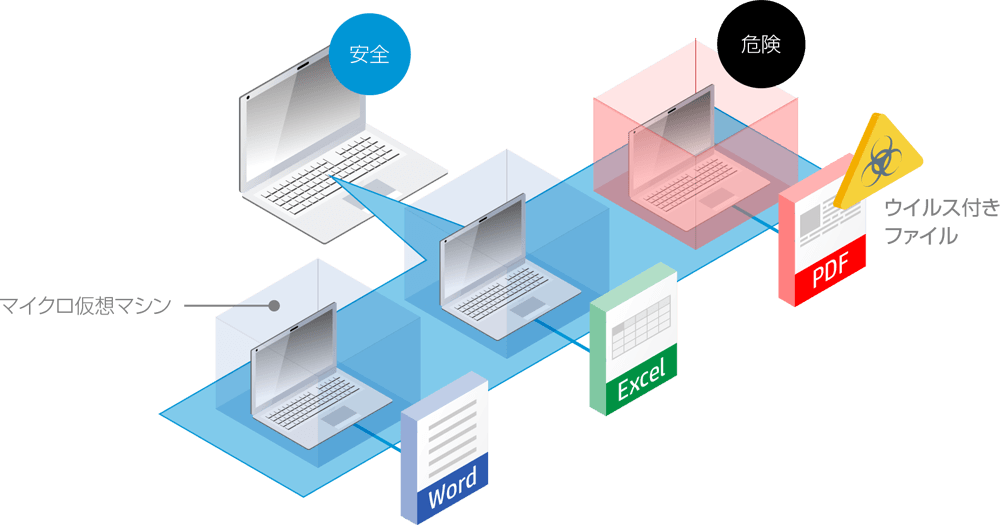

脅威の隔離・封じ込め

HP Sure Click Enterprise は、メール、チャットアプリ、ブラウザ、USBメモリ経由で侵入するファイルをマイクロ仮想マシン内で実行。

PC本体をマルウェアの感染から強固に保護することができます。

検知に依存しない保護

-

安全なブラウジング

- タブごとに安全なマイクロ仮想マシンに隔離します。

-

ファイル保護

- 電子メールの添付ファイルの保護、 Microsoft Word、Excel、またはPowerPointおよびPDFファイルは安全なマイクロ仮想マシンで開きます。

- Internet Explorer、Microsoft Edge、Chrome、Firefoxを使用してダウンロードしたMicrosoft Word、Excel、またはPowerPointおよびPDFファイルを保護します。

- チャットアプリ(Microsoft Office Lync、Skype、Skype App、Skype for Business、Slack、Zoom)やUSBストレージデバイス経由で保存したファイルの保護、Microsoft Word、Excel、またはPower PointおよびPDFファイルは安全なマイクロ仮想マシンで開きます。

※アプリケーションの隔離と封じ込めのセキュリティソリューションにおける独自機能と総合的機能に関するHPの社内分析に基づきます。Windows 11またはWindows 10が必要です。Microsoft Word、Excel、またはPowerPointの保護にはMicrosoft Officeのライセンスが必要です。Adobe PDFの保護にはAdobe Acrobat Readerが必要です。

エンドポイントセキュリティ強化方式の比較

※スワイプで左右に移動します。

| インターネット無害化 (仮想ブラウザ) |

デスクトップ仮想化 (VDI) |

アプリケーション隔離 (MicroVM) |

|

|---|---|---|---|

| インターネットアクセス時のLiveデータ保護 | 〇 | △ | 〇 |

| Eメール添付ファイル実行時のエンドポイント保護 | × | △ | 〇 |

| 保護(仮想)環境で開いたファイルの編集・保存 | × | 〇 | 〇 |

| 社外NWでの保護 | 〇 | △ | 〇 |

| 脅威の自動分析・可視化 | △ | × | 〇 |

| 常時NW接続不要 | × | × | 〇 |

| ネットワーク整備不要 | 〇 | × | 〇 |

| サーバーのサイシング不要 | 〇 | × | 〇 |

| 端末増設不要 | 〇 | × | 〇 |

| 導入コスト | 小 | 大 | 小 |

| 利便性 | 中 | 中 | 高 |

| 保護(隔離)対象 | WEB | 電源Off時のローカルデータ | 信頼されていないWEB、Eメール添付ファイル、WEBブラウザからのダウンロードファイル、チャットアプリ・USBストレージ経由のファイル |

| 特徴 | 既存のインフラを大きく変更することなく導入することができるため、物理的なネットワーク分離の代替として数年前からシェアを伸ばしてきているエンドポイントセキュリティ。WEBをイメージ化して「無害化」する、最も一般的な攻撃侵入経路であるメール添付ファイルは「削除」するなどの対応となり、実際に業務で使用するには大きな制限がかかる。 | 電源オフの時に端末にデータが残らない為、紛失・盗難対策としては有効。電源On時ネットワーク接続をして業務を行う際のLiveデータは保護されていない為、通常PCと同じくセキュリティ対策が求められる。また高価な導入コストに対して利便性の低下が著しいことが新たな課題となっている。 | ブラウザやOfficeなど通常のアプリケーションをOS上のマイクロVMで実行するため、操作は全く変わらず、従来の利便性が確保される。ネットワーク整備や端末増設なども不要で導入コストは他ネットワーク強靭化ソリューションと比較して大きく低減される。隔離環境でマルウェアなどが活動した際のトレースや分析・可視化も自動化されており、サイドボックスやEDRに近しい機能も有する。 |

※スワイプで左右に移動します。

開発責任者のメッセージ

有力な仮想化技術であるXenプロジェクトの創始者イアン・プラットが、仮想化技術ノウハウを活かし独自のセキュリティ技術を開発。その技術を、HP Sure Click Enterpriseに採用しています。

HP Inc.

Global Head of Security

Ian Pratt(イアン・プラット)

2020年7月28日オンライン配信

「経営戦略としてのサイバーセキュリティ~今そこに迫る危機。

高度化するサイバー攻撃からいかに企業を守るか~」

Ian Pratt(イアン・プラット)による特別セッション動画

攻撃者の意図を理解して

次の対策に生かす

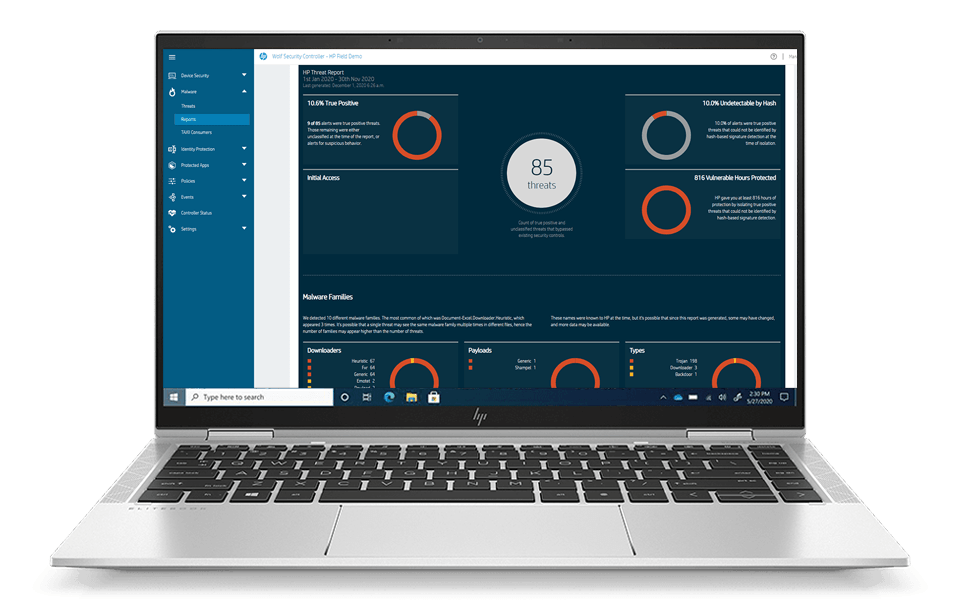

HP Sure Controllerは、セキュリティアナリストがHP Sure Click Enterpriseによって隔離された脅威の性質を迅速に理解できるように設計された管理インターフェイスです。問題の発生時に画面を見るだけで即座に状況を確認することが可能。マイクロ仮想マシン内の安全で隔離された環境でマルウェアの挙動をトレースし、リアルタイムに脅威情報の詳細をわかりやすく分析・把握することが可能です。

詳しくはこちら解説動画

-

アニメで解説:パソコン内の仮想化技術でアプリケーションを分離してセキュリティを確保する「HP Sure Click Enterprise」

-

HP Sure Click Enterprise–ランサムウェアを隔離する様子を公開!保護はもう検知に頼る必要はありません

-

HP Sure Access Enterprise–ハッカーがシステム管理者のPC情報を取得する様子をデモで公開!高価値なサーバへ、安全にリモートアクセスする方法

-

HP Sure Click Enterpriseの脅威レポート – とある組織のCISOから提供されたレポートを例にした組織のリスク分析

-

HP Sure Click Enterpriseの脅威分析 – エンドポイントの保護だけではなく、豊富な脅威インテリジェンスを提供

-

HP Sure Click Enterprise 徹底解説 - PCにマルウェアが侵入したとしても感染しないエンドポイントセキュリティ

技術資料

HP Sure Click Enterprise:端末側システム要件

| ハードウェア / ソフトウェア |

要件 |

|---|---|

| CPU | システムBIOSでインテル® バーチャライゼーション・テクノロジー (インテル® VT)とExtended Page Table(EPT)が有効になっている、インテル® Core™ i3 プロセッサー、インテル® Core™ i5 プロセッサー、インテル® Core™ i7 プロセッサー、インテル® Core™ i9 プロセッサー。 最大32個の論理プロセッサー(LCPU)を備えたシングルソケット、ワークステーションクラスのインテル® Xeon® プロセッサー。 Rapid Virtualization Indexing(RVI)がついたAMDプロセッサー。HP Sure Click Enterpriseは、2011年以降に販売されているほとんどのエンタープライズクラスのAMD CPUをサポートしています。サポートされているモデルはRyzenプロセッサーと、A4/A6/A8/A10(この後に、最初の桁が3以外の4桁の数字が続きます)タイプのモデルです。HP Sure Click Enterpriseは、最適なパフォーマンスのためにクアッドコアのAMD CPUをお勧めします。 VDI / ネストされた仮想化環境では、HP Sure Click Enterpriseはインテル® 製品のCPUのみをサポートします。 インテル® vPro® のチップセットを搭載したコンピューターを強くお勧めします。 |

| メモリ | 8GB以上

※インストール前に1800MBの使用可能なメモリが必要です。 |

| ディスク | 6GBのディスク空き容量 |

| オペレーティングシステム | Windows 10(Pro 及び Enterprise) Windows 11(Pro 及び Enterprise) サポートする各OSのバージョン情報は下記サポートサイトからご確認ください。 https://enterprisesecurity.hp.com/s/article/Windows-Support-Policy |

HP Sure Click Enterprise

■保護する脅威侵入経路

-

ブラウザー保護

(各タブをそれぞれ隔離されたコンテナの中で開く)

Internet Explorer、HP Sure Click Secure Browser(Chromium) 、Firefox ESR 60 (32-bit) -

ダウンロードファイルからの保護

(ダウンロードされたサポート対象のファイルを隔離されたコンテナで開く)

Google Chrome、Mozilla Firefox、Microsoft Internet Explorer、Microsoft Edge new Microsoft Edge(Chromium)、Internet Explorer(隔離実行時) 、HP Sure Click Secure Browser(Chromium)、Firefox ESR 60 (32-bit)(隔離実行時) -

Email添付ファイルからの保護

(メール添付されたサポート対象のファイルを隔離されたコンテナで開く)

Microsoft Outlook、Mail App、Lotus Notes -

チャットアプリ経由のファイルからの保護

(チャットアプリ経由で保存したサポート対象のファイルを隔離されたコンテナで開く)

Microsoft Office Lync、Skype、Skype App、Skype for Business、Slack、Zoom -

その他の経路のファイルからの保護

(以下の場所のサポート対象のファイルを隔離されたコンテナで開く)

USBメモリ、ネットワーク共有フォルダ

■サポート対象のファイル

-

隔離されたコンテナで実行可能なアプリ

(隔離されたコンテナの中で実行したアプリケーションでそのファイルを開く)

Adobe Acrobat(表示/編集/印刷/保存)、Word(表示/編集/印刷/保存)、Excel(表示/編集/印刷/保存)、PowerPoint(表示/編集/印刷/保存)、Notepad(表示/編集/印刷/保存)、Windows Photo viewer、Windows Media Player -

隔離されたコンテナで検査が可能なファイル

(隔離されたコンテナで動作解析を行い安全性を確認してからそのファイルをホストPCで実行できるようにする)

Adobe Acrobat Reader(.PDF)

Browser(.htm, .html, .xml)

Word(.doc, .docm, .docx, .dot, .dotm, .dotx, .odt, .rtf, .wbk, .wpd, .wps)

Excel(.csv, .iqy, .ods, .slk, .xl, .xla, .xlam, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw)

PowerPoint(.odp, .pot, .potm, .potx, .ppa, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .thmx) Photo viewer(.bmp, .dib, .gif, .ico, .jpeg, .jpg, .png, .tif, .tiff, .wdp) Windows Media Player(.3g2, .3gp, .3gp2, .3gpp, .aac, .adt, .adts, .aif, .aifc, .aiff, .asf, .asx, .au, .avi, .m1v, .m2t, .m2ts, .m2v, .m3u, .m4a, .m4v, .mid, .midi, .mod, .mov, .mp2, .mp2v, .mp3, .mp4, .mp4v, .mpa, .mpeg, .mpg, .mpv2, .mts, .rmi, .snd, .ts, .tts, .wav, .wm, .wma, .wmv, .wmx, .wpl, .wvx)

Archive(.7z, .arj, .bz2, .cab, .chm, .flv, .gz, .jar, .nsis, .rar, .swf, .swfc, .tar, .taz, .tbz, .tbz2, .tgz, .txz, .wim, .xar, .xz, .Z, .zip, .zipx) Scripts/Executable(.bat, .cmd, .exe, .hta, .js, .jse, .lnk, .ps1, .scr, .vbe, .vbs, .wsf)

高度な隔離技術は

多くの企業にて採用されています

海外事例

-

最新のエンドポイントセキュリティスタックを最後の防衛線として実装

アメリカ合衆国国防総省

-

マイクロ仮想化の技術を活用し、サイバー攻撃から州のITシステムを守る

ドイツ バーデン=ヴュルテンベルク州

-

潜在的な危険を全て分離し、グループのエンドポイントと顧客データを保護

スイス Visanaグループ(医療傷害保険会社)

-

多くの自治体をサポートし、サイバー攻撃を受けやすい巨大な領域を保護

ドイツ Dataport(情報通信プロバイダー)

-

職員のエンドデバイスを未知のマルウェアから守り、セキュリティを強化

ドイツ ボン市

-

放射線機器に影響をあたえず、医療施設のデバイスのセキュリティを向上

アメリカ Moffitt がんセンター

国内事例

-

日本最南端の自治体がインターネット活用のために採用したHP Sure Click Enterprise

石垣市役所

-

セキュリティ管理者の業務効率化に大きく貢献するHP Sure Click Enterprise

社会福祉法人 賛育会

-

β・β’モデルにおけるエンドポイントセキュリティ強化をHP Sure Click Enterpriseで実現

北海道森町役場

-

エンドポイントセキュリティの強化に HP Sure Click Enterpriseの隔離技術を活用

三井不動産レジデンシャルリース株式会社

-

αモデルを維持しつつセキュアなインターネット接続環境を構築

長久手市役所

-

信頼性はそのままにセキュアで使い勝手のよいインターネット環境を構築

柏崎市役所

-

公共系受託業務環境のセキュリティレベルを強化、最新の脅威に備えるとともに利便性も向上

株式会社カシックス

-

巧妙化する脅威からシステムを守り、市民の安心・安全のために地域に貢献する拠点のセキュリティを強化

上越地域消防局

-

自治体のインターネット閲覧環境の改善と業務効率化を実現

那覇市役所

-

巧妙化する脅威から公益性の高い事業を守り、安心安全な情報管理を続ける

一般社団法人 新情報センター

-

デジタルリスクの盾となる企業が自社と顧客企業を守り、マルウェア対策をさらに前進

株式会社エルテス

-

在宅勤務時のセキュリティ不安を払拭、医療機関を狙い撃ちする悪意を未然に防ぐ

慶応義塾大学病院

国内の企業における導入事例

-

金融系企業A社

- 課題背景

- インターネット分離を実現するため、数年前にWEB無害化ソリューションを導入していたが、Web利用業務に多くの支障が出ていた。

- 導入後

- ネイティブブラウザと同様にWebアプリケーションを使用することができるようになり、セキュリティをさらに高めつつ、業務効率を本来のレベルに戻すことができた。

-

製造系企業B社

- 課題背景

- グループ全体でインターネット分離対応が必須となり、VDI導入を検討していたが、コストが高額な点と設計開発業務へのパフォーマンス低下が懸念されていた。

- 導入後

- パフォーマンス低下を抑えつつ、インターネット分離要件を満たすことができた。

-

建設系企業C社

- 課題背景

- アンチウィルスとEDRを導入していたが、ヒューマンエラーによる攻撃侵入を防ぎきれない環境にあった。

- 導入後

- 社内外問わず、どこでも安心して外部とやりとりができるようになった。隔離環境の中でマルウェアが活動しても、マイクロVMを閉じてしまえば分析した上で対処済みとすることができ、セキュリティ部門の大幅な工数削減につながった。

資料ダウンロード

グローバルでリモートワークを展開するHPのサイバーセキュリティ実践例をはじめ、ゼロトラストの概要とエンドポイントにおいて、HPがこのコンセプトをどのように推進しているか説明した資料を無料でダウンロードいただけます。

よくあるご質問

- HP Sure Click Enterpriseとは何をする製品ですか?

- メールやブラウザを始めとするインターネット利用やUSBメモリなどの媒体は、悪意を持つ行為者にとって企業組織ネットワークの「周壁内」(ファイアウォールなど)に入り込む上で、最も頻繁に悪用する経路です。また、これらの行為者はネットワークシステム中、一般のエンドユーザが操作するエンドポイント(PC)こそが最も脆弱である事も認識しています。HP Sure Click Enterprise(以下、SCE)は、こうした経路で侵入する脅威からエンドポイントを保護するため、仮想化分野での世界的な第一人者らが開発したマイクロ仮想という最先端技術を利用し、ファイルを開くアプリケーションをPC本体のOSからCPUレベルで隔離することで、検知や判定に頼らず脅威の影響をブロックします。

- 従来のエンドポイントセキュリティ製品と比較してどのような違いがありますか?

- 従来のセキュリティの中心は、最初に不当なファイルや振舞いを検知し、その上で防御する手法でした。この方法では検知が失敗すれば、防御もされない事になります。

SCEはインターネットやメールなど、外部から持ち込まれたファイルを開くアプリケーションを対象ファイルの正当、不当に関わらずマイクロ仮想マシン(MicroVM)上で実行する方式で、検知には依存しません。 - 製品の特長やメリットはなんですか?

- アプリケーションが分離したMicroVMのOS上で実行されるので、

- 未知、既知、振舞いの内容、ファイルレスなど攻撃パターンなどに関わらず、エンドポイントのOS環境が影響を受けません。

- MicroVMのOSにはユーザデータや資格情報(IDやパスワードなど)価値がある情報は存在せず、詐取されるものがありません。

- マルウェアは隔離されたOS上で実行されるため、もしユーザがそれに気づいても慌ててLANケーブルを抜くなどする必要はなく、逆にMicroVM内に実装されたモニタリングの機能で、多層式の他のセキュリティ機構をすり抜けてきたマルウェアがどのような動作をするかを詳細に記録して情報を活用できます。

- 従来のウイルス対策のような日々の定義ファイルアップデートやフルスキャンは必要ないのですか?

- 検知に依存するソリューションではないので必要ありません。セキュリティポリシーの更新は管理サーバーとの連携で行われますが、MicroVMによる保護は、公共のインターネット接続でも、インターネット接続自体が無くても、マイクロ仮想マシンで同じレベルの保護が続くため、特にモバイルユーザが多い企業組織で重宝されています。

またPCが受け取るファイルの都度スキャンを実行する事もなく、定期 / 不定期のスキャンで動作が遅くなるなどの不便は起こりません。 - 他のウィルス対策製品と同居は可能ですか?

- はい、MicroVMはPC本体のOSと独立して動きますのでウイルス対策製品に限らず他種のアプリケーションの動作に影響を与える事はありません。(セキュリティ製品によって、SCEを除外設定していただく場合があります。)

- 最新のドキュメントはどこにありますか?

- 最新のドキュメントは、カスタマーポータル(https://enterprisesecurity.hp.com/s/article/Windows-Support-Policy)にあります。