HP Sure Click Enterprise

アプリケーション 隔離と封じ込めによるプロテクション・ファースト

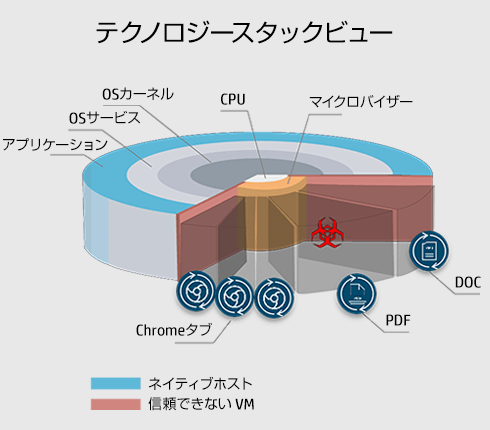

- 最新のWindows PCで利用可能なCPUハードウェアで強化する仮想化技術を使用しています。

- マイクロ仮想マシン(マイクロVM)をミリ秒単位で生成し、ホストから隔離してOSやアプリケーションのインスタンスを実行します。

- 電子メール添付ファイルやWebダウンロードを開く、リンクのクリックなど、リスクの高いタスクごとに新しいVMを生成します。

- ユーザーエクスペリエンスは変わりませんが、マルウェアは無害化されます。何も盗めない; 横展開できない; 永続化できない。

解説:HP Sure Click Enterpriseは、アプリケーションの隔離により、検知に頼らない保護を提供します。Windows OSのカーネルはCPUの最も高い特権レベルで動作します。したがって、サイバー攻撃によりカーネルのコントロールを奪われると攻撃者はPCを自由に利用することができ非常に危険な状態になります。HP Sure Click Enterpriseは、OSカーネルよりもさらに高い特権レベルを持つIntel VTやAMD-Vといったx86 CPUに組み込まれている仮想化技術を利用したマイクロバイザーによる隔離を行います。生成されるマイクロ仮想マシンは、必要最小限のアクセス権限しか持たず、マイクロ仮想マシンから外側へのアクセスが制限されています。HP Sure Click Enterpriseはこのマイクロ仮想マシン内でリスクのあるアプリケーションを実行するので、アプリケーションを悪用し特権昇格によりホストOSのコントロールを奪うようなことはできません。また、マイクロ仮想マシンはユーザーのアクティビティ(例えばリスクのあるWordドキュメントのクリック)の度に作られますが、ミリ秒単位で生成されるので、使い勝手に悪影響はありません。

したがって、非常に細かい粒度の使い捨ての仮想化基盤が、リスクの高いアクティビティ、例えば電子メールの添付ファイルを開くたび、リンクをクリックするたび、そのアクティビティ専用のマイクロ仮想マシンを生成し、アプリケーションを封じ込めた環境で実行します。アプリケーションはマイクロ仮想マシン内のリソースだけにしかアクセスすることができず、たとえマルウェアがマイクロ仮想マシン内で動いていたとしても、タスクが終わるとマイクロ仮想マシンはマルウェアと共に消滅するので安全です。製品リリース以来100億以上のマイクロ仮想マシンを生成してきましたが、侵害の報告は一度もありません。

隔離と封じ込めはユーザー/IT部門の生産性を下げない

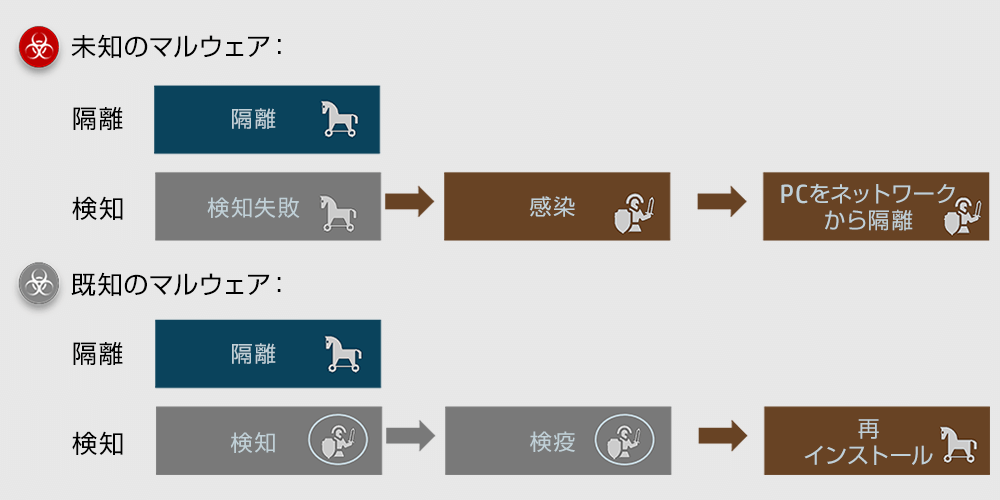

解説:隔離と封じ込めは、従来の検知によるアプローチと比べて後処理がシンプルになり、ユーザー部門、IT部門双方の生産性を損ないません。

ゼロデイなどの未知のマルウェアの場合、アプリケーションの隔離と封じ込めではマルウェアを予め隔離し、アプリケーションを閉じることでマイクロ仮想マシンごと破棄されるので、ホストOSへの影響がありません。そのため、特別な後処理が必要ありません。検知の場合には、検知が失敗するので、ホストマシンが感染してしまいます。このため、PCをネットワークから隔離した後に、再インストール等の作業が必要になり、エンドユーザー、IT部門共に多大な工数がかかってしまいます。

既知のマルウェアの場合、アプリケーションの隔離と封じ込めでは同様にアプリケーションを閉じることでマイクロ仮想マシンごと破棄されるので特別な後処理は必要ありません。検知の場合にはマルウェアの検知が成功したとしても、PCへの影響の可能性があり、再インストール等の処理が必要になる場合があります。つまり、検知が成功した場合でもエンドユーザー、IT部門共に工数がかかる場合があります。

侵害無しのリアルタイム 脅威インテリジェンス

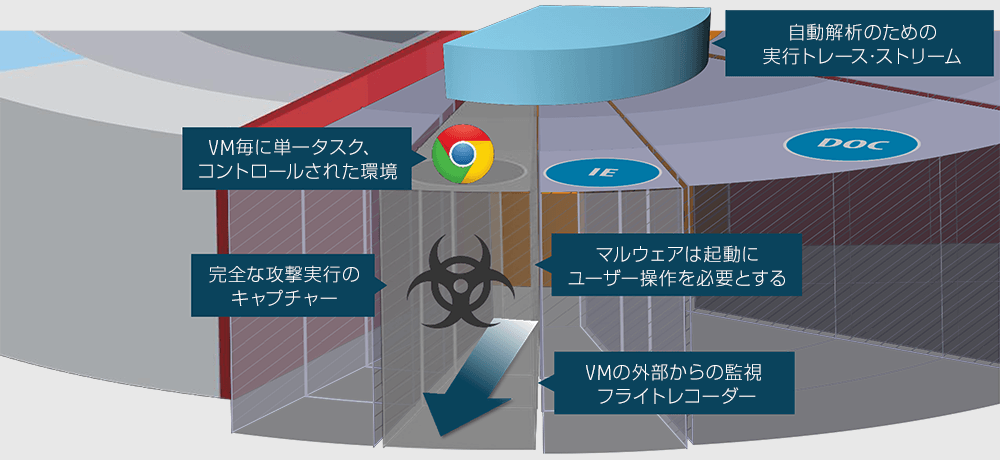

解説:攻撃が隔離され封じ込まれて安全でも、実際に何が起こっているかを知ること重要です。HP Sure Click Enterpriseで、リンクをクリックして悪意のあるウェブサイトにアクセスし、その結果ウェブブラウザが侵害された状況を考えてみます。マイクロ仮想マシンはイントロスペクションという技術を使い、外側からシステムコールやAPIコールの実行の状況を観察し記録します。マイクロ仮想マシンの外側から観察しているので、マルウェアによって無効化されることはありません。

また、マイクロ仮想マシンは特定のアプリケーション実行のために作られているので、実行されているのは、ユーザーのアクティビティに必要な単一のタスク(アプリケーション)だけです。このようなノイズの無い、コントロールされた環境から逸脱を探すことは非常に簡単にできます。これに対して通常のPC(ホスト)環境ではアップデートや管理者による変更などの様々な操作が行われているので、逸脱を探すことが困難です。

さらに、マイクロ仮想マシン上のアプリケーションをユーザーが実際に操作しているということも利点になります。メール・ゲートウェイやネットワークプロキシのサンドボックスによる検知を避けるために、ユーザーの操作を必要としているマルウェアが増えてきていますが、HP Sure Click Enterpriseでは隔離した環境の中で安全にマルウェアを起動させることができます。

最後に、マイクロ仮想マシンの中でマルウェアが動いている際に、すぐに破棄したり、攻撃を止めたりする必要が無いという点も利点になります。攻撃を受けてから数分間実行させることにより、その間の実行トレースを全て記録することができます。その情報を管理サーバーに送り、脅威インテリジェンスを抽出するための自動分析を実行します。

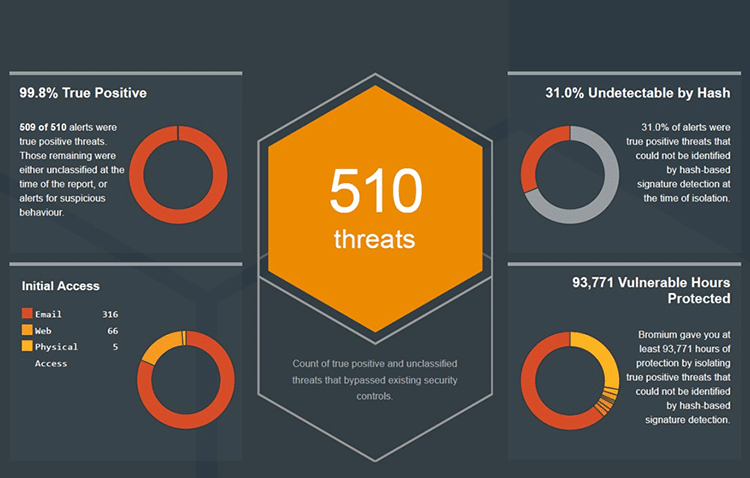

解説:HP Sure Click Enterpriseでは個々の脅威の分析に加えて、特定の期間のレポートを作成する機能もあります。この表示しているサンプルは約4万台のマシンを持つ米国の企業の3か月間のレポートを許可の下に掲載しているものです。この3ヶ月間に510件のマルウェアが、境界防御や電子メール・ゲートウェイ、ネットワーク・サンドボックスなどをすり抜け、エンドポイントへたどり着いています。このうち316件がメールを経由していることがわかります。また、ウェブに関連した事例もいくつかあり、悪意のあるファイルを入れたUSBデバイスを挿入した、物理的アクセスも5件あります。

さらに、これらのエンドポイントに到達したマルウェアのHash値を調べ、攻撃を受けた時に他の検知ベースの製品で検知可能であったかどうかを確認することもできます。期間中、31%のケースが他の製品では検知できなかったことが右上のサークルチャートでわかります。いわゆる未知のマルウェアが多くの検知ベースの製品による検知を回避し、エンドポイントにたどり着いたことが分かります。その結果、マイクロ仮想マシンの中で攻撃が(安全に)実行されたのです。HP Sure Click Enterpriseでは、このように、マルウェアが実行される際に他の方法では入手することが難しい多くの情報を収集することができます。

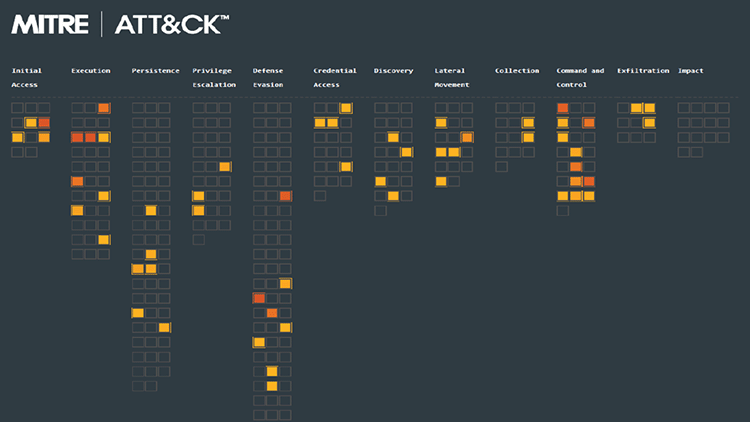

解説:さらにレポート機能ではMITER ATT&CKマトリックスに隔離された攻撃をマッピングすることができます。マトリクスの横軸には、MITER ATT&CK for Enterpriseで定義された戦術が左から右に攻撃のライフサイクルの順で並んでいます。[Initial Access(初期アクセス)→Execution(実行)→Persistence(永続化)→Privilege Escalation(権限昇格)→Defense Evasion(防衛回避)→Credential Access(認証情報アクセス)→Discovery(探索)→Lateral Movement(水平展開)→Collection(収集)→Command and Control(C&C)→Exfiltration(持ち出し)→Impact(影響)] それぞれの戦術の下に並ぶ□が定義されている技術(Technique)を表しています。マトリックスは□の色の濃さがレポート期間中に隔離された攻撃で各技術が使われた頻度を示すヒートマップになっています。

表示されているレポートを見ることにより、攻撃者がどのような技術を使って攻撃をしているか、技術を組み合わせてどの様な意図で攻撃をしているかといったことがわかります。、本サンプルでは、Command and Control(C&C)、Exfiltration(持ち出し)といった攻撃のライフサイクルの後半に使われる技術が多く隔離されています。このように、隔離による防御が行われなかった場合に実害につながったような攻撃の内容も安全に知ることができるのが、HP Sure Click Enterpriseのレポートのユニークな特徴です。

最もセキュリティを重視するユーザーが既に導入

-

米国国家安全保障局(NSA)が検証

-

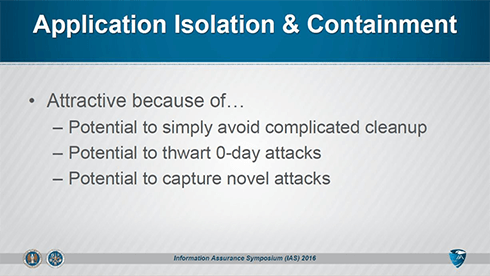

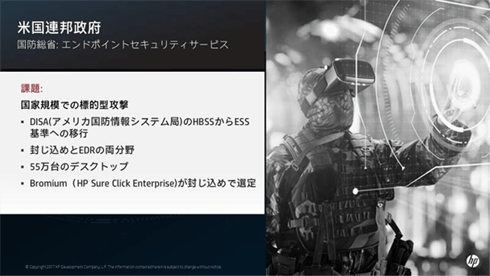

米国国防総省(DoD)が採用

隔離と封じ込めによるアプローチは2016年に米国国家安全保障局(NSA)が検証を行い、原理的にゼロデイ攻撃に対処することができ、後処理がシンプルになるという特徴を持つという結論を出しています。この結果を受けて、セキュリティにセンシティブな米国、英国、ドイツの防衛機関、政府機関、法執行機関などの公共部門、それに続いて欧米の金融機関などで導入が進んでいます。