HP Sure Controller 4.2による脅威の調査:TVRAT

※ 本ブログは、2017年3月28日にBromium Blogにポストされた Investigating Threats in HP Sure Controller 4.2: TVRATの日本語訳です。

HP Sure Click Enterpriseは、実行時に脅威に関する豊富な情報をキャプチャします。HP Sure Controllerは、セキュリティアナリストがHP Sure Click Enterpriseによって隔離された脅威の性質を迅速に理解できるように設計された管理インターフェイスです。このブログ記事では、典型的な調査ワークフローを説明し、セキュリティチームが効率的に脅威を調査できるようにするHP Sure Controllerに組み込まれた便利な機能やビューのいくつかをハイライトします。

背景

今回の攻撃は、2020年1月に発生した金融機関に対する侵入未遂事件で、HP Sure Click Enterpriseによって阻止されました。ダウンローダーは悪意のあるMicrosoft Wordでしたが、その配布方法は注目すべきもので、攻撃者が偽装した履歴書を正規の求人ポータルサイトにアップロードするというものでした。その後、この文書は、電子メールゲートウェイやウェブプロキシのセキュリティ対策をバイパスしてダウンロードされ、ターゲット組織の人事部のメンバーによって開かれました。最終的に、ダウンローダーは、感染したPCを遠隔操作し、ファイルを転送し、被害者のマイクやウェブカメラにアクセスすることができるリモートアクセス型トロイの木馬であるTVRAT(別名スパイエージェント)をダウンロードしました。

Threat(脅威)テーブル

脅威テーブル・ビューには、HP Sure Click Enterprise によって生成されたアラートが一覧表示されます。調査するアクティビティに優先順位をつけるために、「Add filter(フィルタの追加)」ボタンをクリックしてテーブルにフィルタを適用することができます。また、アラートを整理するために、ラベルを作成してアラートに適用することもできます。図 1 は、HP Sure Click Enterprise が悪意のある(True Positive)またはunknown(不明)として分類した高深刻度イベントを含むアラートを抽出したフィルタを示しています。悪意のある Microsoft Word 文書に対する 2 つのアラートが、このフィルタの基準に一致しています。

図1-HP Sure Controller上のThreatテーブル・ビューのアラート

図1-HP Sure Controller上のThreatテーブル・ビューのアラート

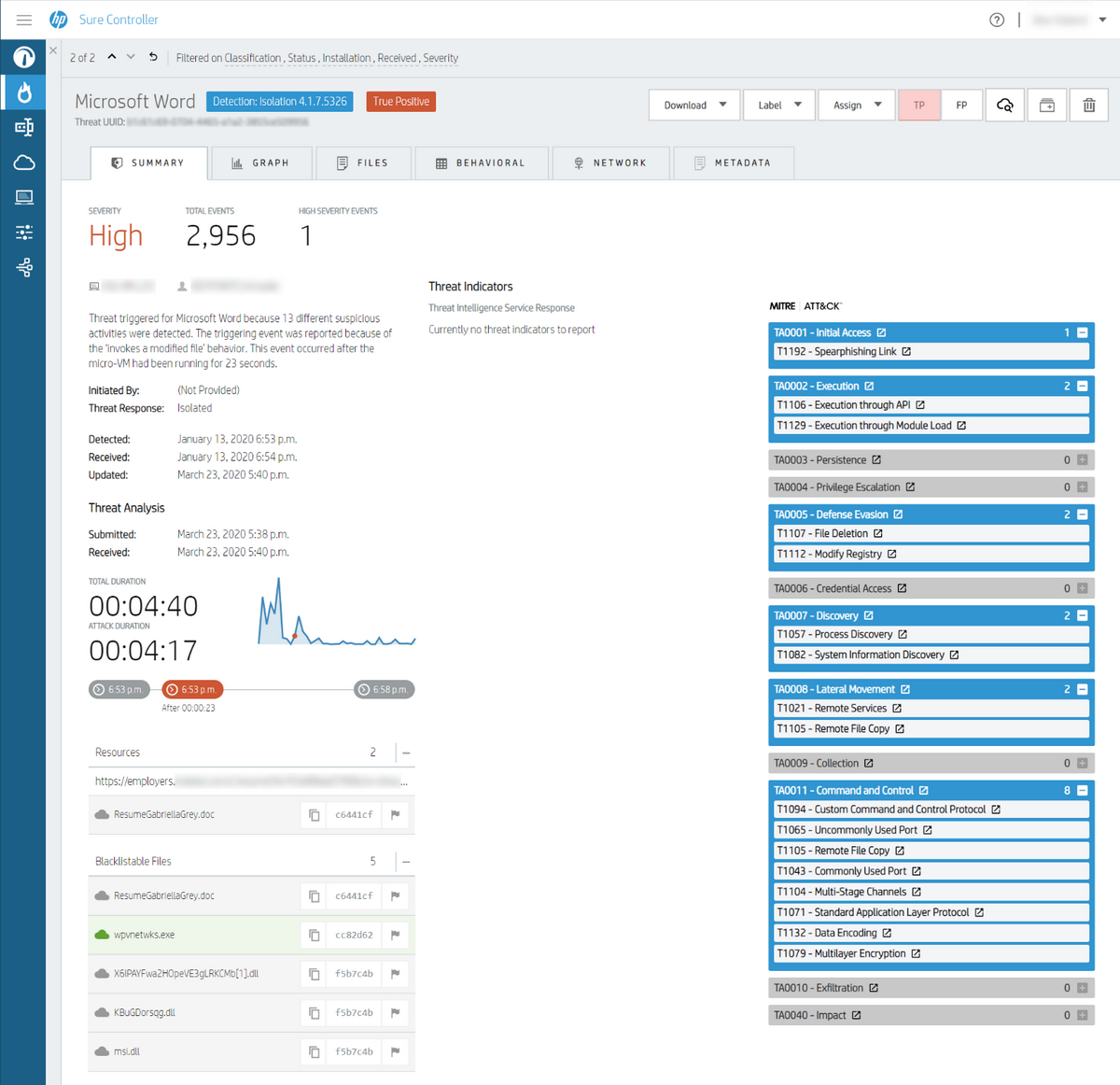

Threat(脅威)ビュー - Summary(概要)タブ

アラートの1つをクリックすると、ThreatビューのSummaryタブが開き、調査者が脅威を素早く理解できるようにアラートに関する情報の概要が表示されます。Summaryタブに表示されるアラートに関する情報には、以下のものが含まれます。

- エンドポイントのホスト名

- アクティビティの時点でのエンドポイントのユーザー

- アラートのトリガーとなったリソースの名前とハッシュ値、例えばファイル名とURL

- HP Sure Click Enterpriseによって与えられた分類、すなわち、真の陽性、偽陽性、不明

- 活動の時間と期間、アラートが追加分析のためにThreat Cloudにアップロードされたかどうかを含む

- トレース中に観測されたMITRE ATT&CKのテクニック

- マイクロVM の存在期間中にファイルシステムに書き込まれたファイル

- DNSイベント

- プロセス間の親子関係を示すプロセス・インタラクション・グラフ

- ジオロケーションとネットワーク活動の概要

- HP Sure Controller のユーザーが脅威についてコメントできるようにするための最近の利用ログ

また、Summaryタブでは、他のツールを使用して脅威を分析する必要がある場合に備えて、アラートのトリガーとなったファイル(.VMMファイル)やマイクロVMトレース(.XEVTSおよび.DEVTSファイル)を利用時にダウンロードすることができます。

図2-HP Sure Controller上のThreadビューのアラート

図2-HP Sure Controller上のThreadビューのアラート

このアラートのseverity(深刻度)は「Hight(高)」であり、このアラートは、一般的にマルウェアに関連する不審な行動がマイクロVMの存在期間中に発生したことを示しています。

「Resource(リソース)」セクション(図2)には、URLとResumeGabriellaGrey.docというファイルがリストアップされています。URL は、ユーザーがウェブサイトを訪問した後、ファイルをダウンロードして開いたことを示しています。ファイル名の左側には灰色の雲のアイコンがあり、ファイルのハッシュ値が脅威クラウドによって現在認識されていないことを示しています。しかし、「Blacklistable File(ブラックリスト対象ファイル)」セクション(図2)に記載されているwpvnetwks.exeというファイルは、脅威クラウドによって認識されています。緑の雲のアイコンで示されて、クリーンであるとマークされています。また、未知のダイナミック リンク ライブラリ (DLL) がトレース中に 3 回ファイルシステムに書き込まれています。

- msi.dll

- KBuGDorsqg.dll

- X6IPAYFwa2HOpeVE3gLRKCMb [1].dll

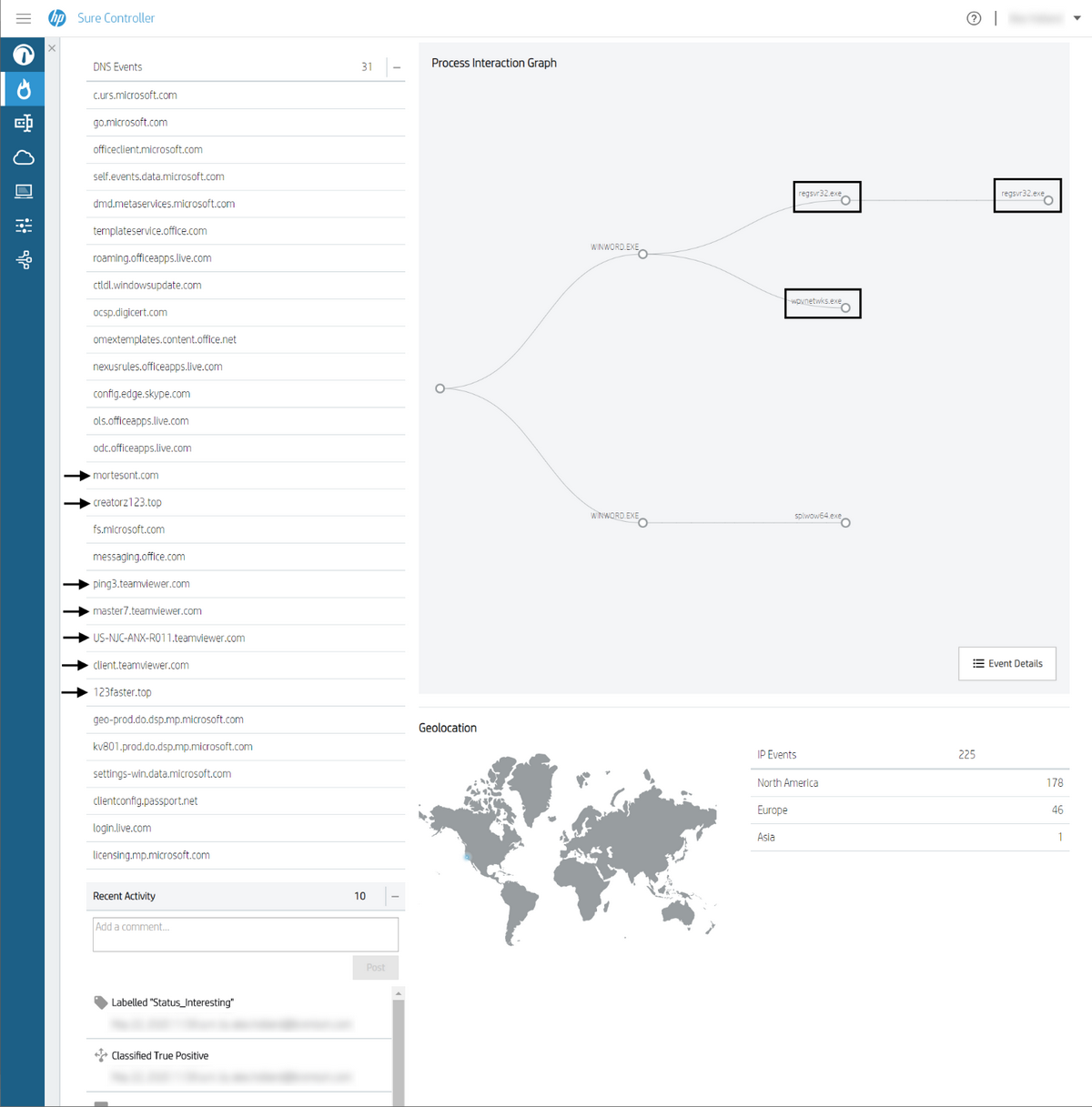

VirusTotalなどのマルウェアリポジトリでwpvnetwks.exeのハッシュ値を調べると、このファイルはリモートアクセスツールのTeamViewerで使用されている正規のデジタル署名付き実行ファイルであることがわかります。「DNS Events(DNSイベント)」セクション(図3)では、TeamViewerインフラストラクチャに関連したドメインを含む7つの不審なDNSクエリが実行されていることがわかります。

図3-HP Sure Controller中のアラートThreadビュー続き

図3-HP Sure Controller中のアラートThreadビュー続き

Process Interaction Graph(プロセス・インタラクション・グラフ)は、マイクロVMで作成されたプロセス間の親子関係を示しており、調査者が疑わしいプロセス関係を視覚的に識別できるように設計されています。Microsoft Wordプロセスwinword.exeが、wpvvnetwks.exeとregsvr32.exeという2つの子プロセスを作成していることがわかります。wpvnetwks.exeがTeamViewerに関連するファイルであることを考えると、Microsoft Wordがこのプログラムを正当に実行する可能性は低いと思われます。Microsoft Wordが作成したもう一つのプロセスも非常に疑わしいものです。regsvr32.exeは悪意のあるDLL(T1117)を実行するためのツールだからです。この段階では、regsvr32.exeが'ブラックリスト対象ファイル'に記載されているDLLを実行するために使用されたという合理的な仮説が成り立ちます。

TeamViewerは正当なツールであるにもかかわらず、このアラートのアクティビティのサマリーは、悪意のある目的で使用された可能性が高いことを示唆しています。この評価を確認するために、他のタブのビューを使用してマイクロVMのアクティビティを詳細に検査することができます。

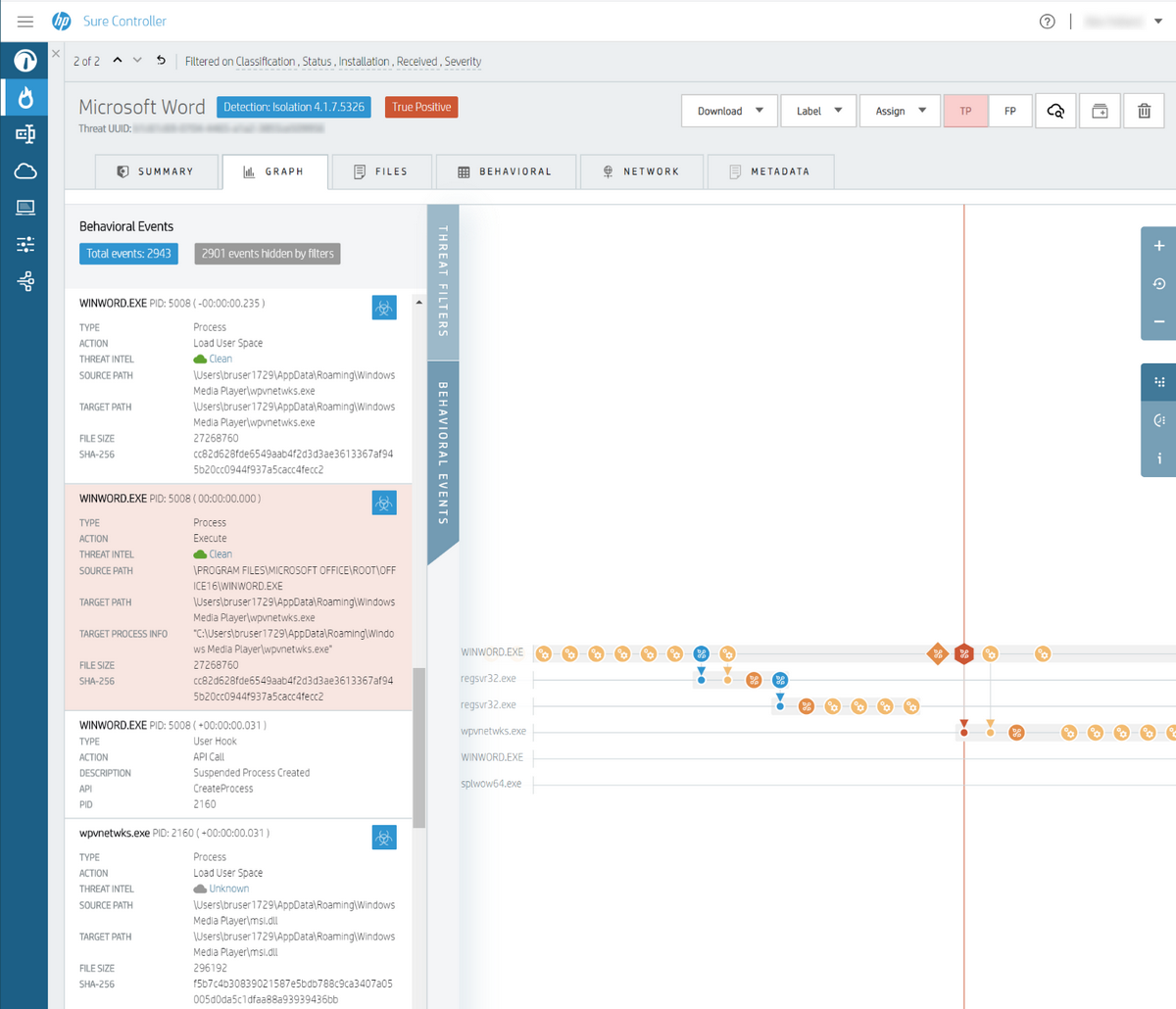

Thread(脅威)ビュー - Graph(グラフ)タブ

Graph(グラフ)・タブには、マイクロVMで発生したイベントがタイムライン表示され、調査者はイベントごとにアクティビティをトレースして詳細を把握することができます。左側の列でイベントをクリックすると、タイムライン上でそのイベントがハイライト表示されます。深刻度の高いイベントはピンク色の背景で表示されます。Graphビューは、深刻度の高いイベントの直前と直後に発生した活動を調べるなど、イベントのコンテキストを理解するのに役立ちます。

図4-HP Sure Controller中のアラート脅威Graphビュー

図4-HP Sure Controller中のアラート脅威Graphビュー

図4では、winword.exeがC:Users\bruser1729\AppData\Roaming\Windows Media Player\からwpvnetwks.exeを実行したときに高深刻度のイベントが発生したことがわかります。前のイベントを見ると、winword.exeはまた、regsvr32.exeを起動し、未知のDLLであるKBuGDorsqg.dllのコピーの一つを実行したことがわかります。wpvnetwks.exeが実行時にロードするライブラリの1つは、System32ディレクトリにある正規のMicrosoft DLLであるmsi.dllです。しかしながら、wpvnetwks.exeの実行後のイベントにはDLLのサイドローディング(T1073)の証拠が示されています。正当なmsi.dllの代わりに、未知のDLLの別のコピー、msi.dllがwpvnetwks.exeのプロセスにロードされています。

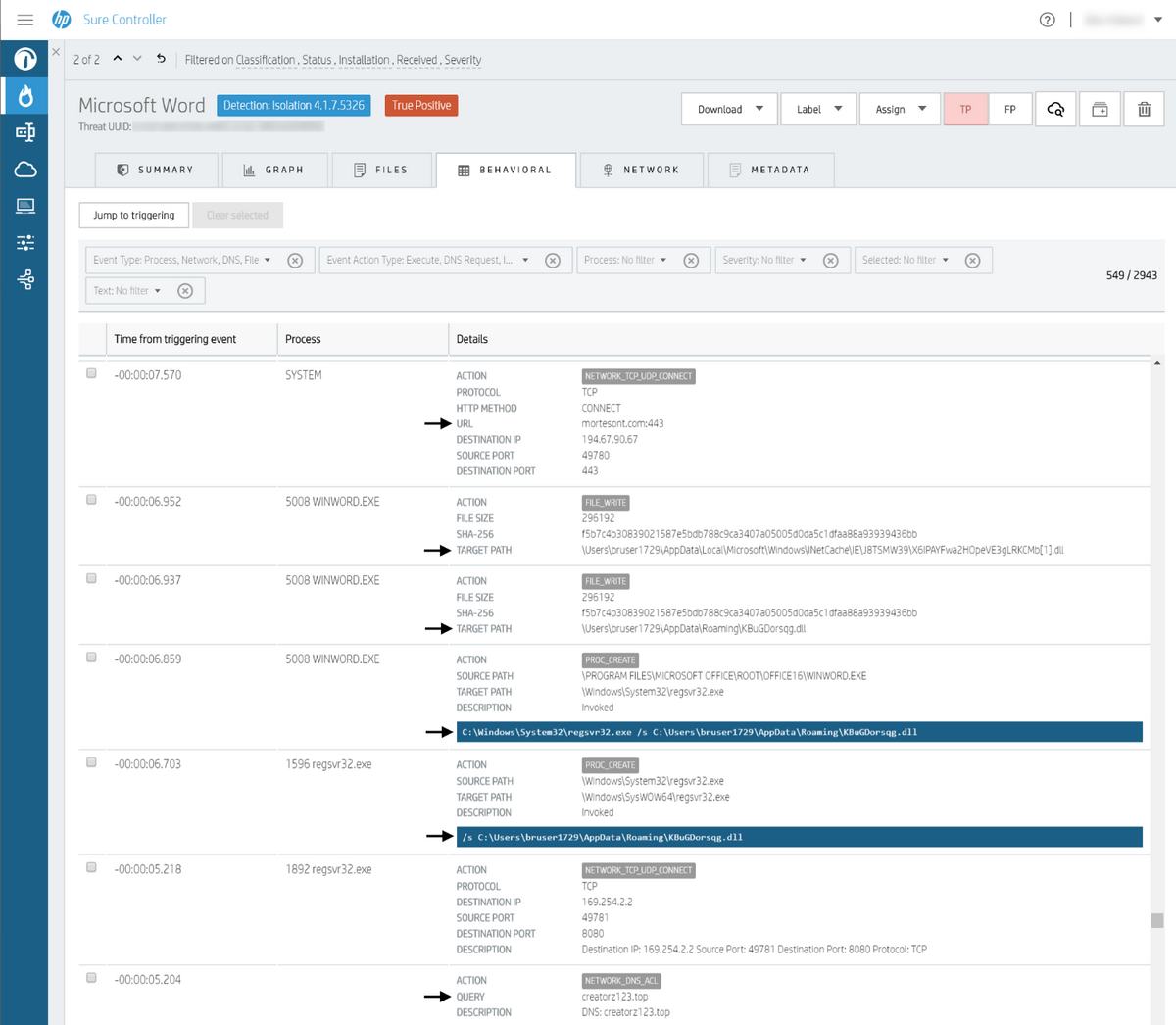

Thread(脅威)ビュー - Behavioral(ビヘビア)タブ

Behavioral(ビヘビア)タブでは、マイクロVM イベントが時系列で表示され、タイプ、アクション、深刻度、名前などのプロパティに基づいてイベントをフィルタリングすることができます。例えば、図5は、プロセス実行とネットワーク・イベントのみを表示するようにフィルタリングされたBehavioralビューを示しています。深刻度の高いイベントが発生する約7秒前に、HP Sure Click Enterprise は morteson[.]com (194.67.90[.]67)への HTTPS 接続を確認したことがわかります。その後、KBuGDorsqg.dllが2箇所でファイルシステムに書き込まれたことから、ファイルが morteson[.]comからダウンロードされたことが示唆されています。ダウンロードされたファイルは、regsvr32.exeを使用して実行され、すぐにcreatorz123[.]top (176.121.14[.]139)へのDNSクエリが実行されましたが、これはコマンドアンドコントロール(C2)へのチェックインアクティビティを示しています。イベントをトレースすると、teamviewer[.]comに関連したネットワークアクティビティも表示され、wpvnetwks.exeがTeamViewerのバイナリであるという仮説を裏付ける結果となりました。

図5-HP Sure ControllerのBehavioralビュー

図5-HP Sure ControllerのBehavioralビュー

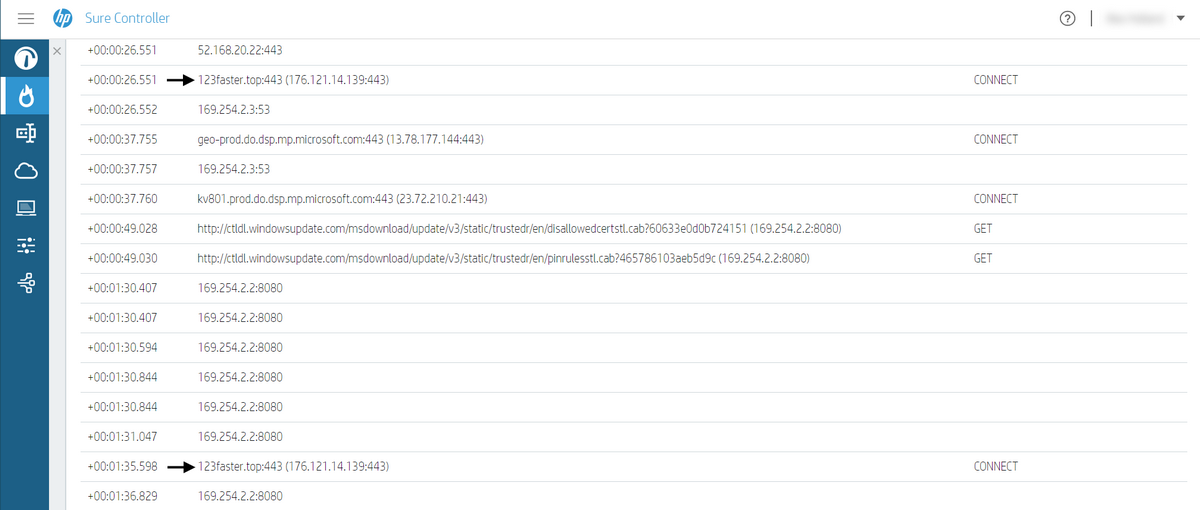

Thread(脅威)ビュー - Network(ネットワーク)タブ

Networkビューは、マイクロVMがそのライフタイムの間に行ったすべてのネットワーク通信を一覧表示するテーブルです。図6に示すように、高深刻度イベントが発生してから約 26 秒後に、TCP ポート 443 を介して 123faster[.]top (176.121.14[.]139) に HTTPS セッションが確立されました。ネットワークアクティビティは、ほぼ毎分そのドメインに対して CONNECT メソッドの要求が発生していることを示しており、このセッションは脅威アクターが使用した C2 接続である可能性が高いことを示しています。

図6-HP Sure ControllerのNetworkビュー

図6-HP Sure ControllerのNetworkビュー

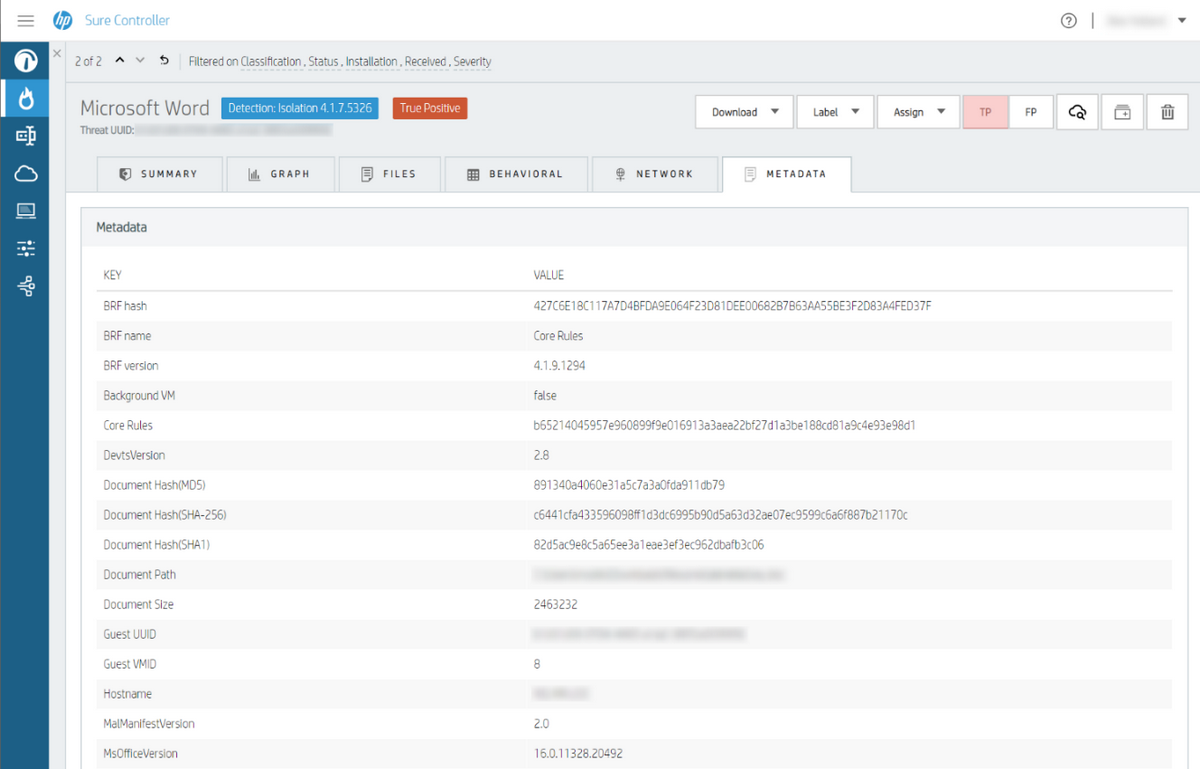

Thread(脅威)ビュー - Metadata(メタデータ)タブ

Metadataビューには、アラートのトリガーとなったホストに関する情報(HP Sure Click Enterpriseの構成ポリシーやホスト上で実行されているソフトウェアのバージョンなど)が表示されます。この情報は、エクスプロイトがマイクロVM内にインストールされている特定のバージョンのソフトウェアにのみ影響を与えるかどうかを特定するのに関連する場合があります。

図7-HP Sure ControllerのMetadataビュー

図7-HP Sure ControllerのMetadataビュー

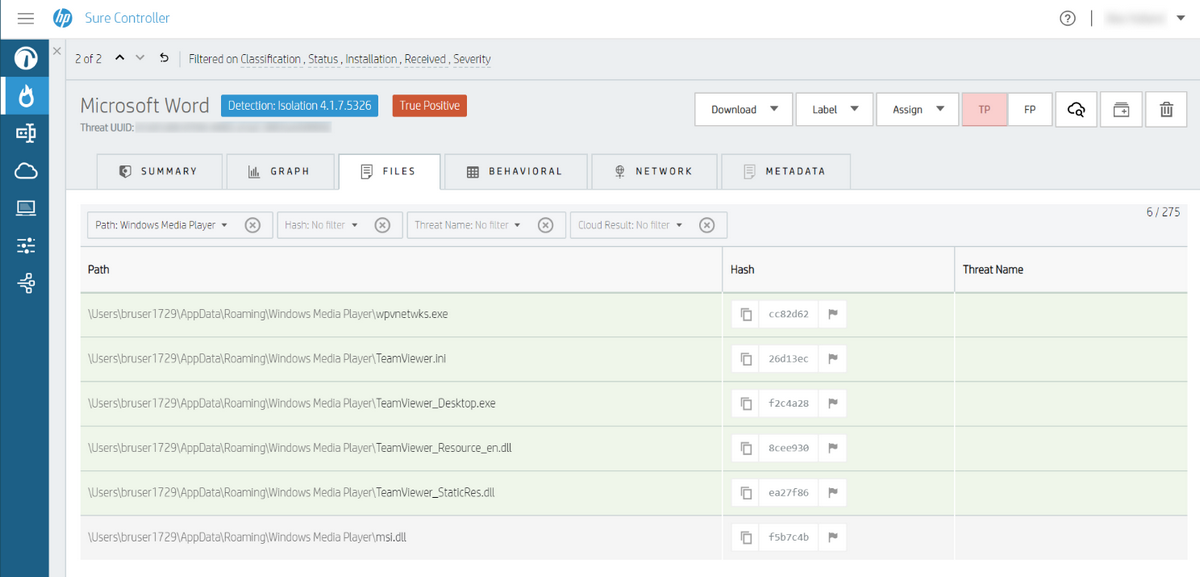

Tread(脅威)ビュー - Files(ファイル)タブ

Filesビューは、マイクロVM の存在期間中に作成または変更されたすべてのファイルを一覧表示するテーブルです。脅威クラウドが有効になっている場合、ハッシュ値に基づきファイルのレピュテーションが、既知の良好なファイル/不良なファイルのデータベースと照合されます。図8は、TeamViewerに関連したいくつかの既知の良好なファイルが、「Windows Media Player」というサブフォルダ内のユーザーのAppDataディレクトリに書き込まれていることを示しています。

ハッシュ値の右にある灰色のフラグアイコンをクリックすることで、ファイルをデバイス、デバイスグループ、またはすべてのデバイスのブラックリストに登録することができます。

図8-HP Sure ControllerのFileビュー

図8-HP Sure ControllerのFileビュー

まとめ

HP Sure Controllerの各種のビューを用いることで感染の各段階の特徴を把握することができ、マルウェアのC2チャネルのドメインやIPアドレスなどの侵害の痕跡(IOC)を取得することができます。HP Sure Click Enterprise で取得した情報に基づいて、このマルウェアを TVRAT の一種であると特定することができます。この例からもわかるように、HP Sure Controllerで提示された情報により、セキュリティチームは、サンドボックスでのサンプルの再実行や、手動での分析に頼らなくても、時間と労力を節約して効率的に脅威を調査することができます。

IOC(侵害の痕跡)

| 痕跡 | SHA-256 Hash | 目的 |

|---|---|---|

| ResumeGabriellaGrey.doc | c6441cfa433596098ff1d3dc6995b90d5a63d32ae07ec9599c6a6f887b21170c | ダウンローダー |

| C:¥Users¥[USER]¥AppData¥Roaming¥Windows Media Player¥wpvnetwks.exe | cc82d628fde6549aab4f2d3d3ae3613367af945b20cc0944f937a5cacc4fecc2 | 正規のTeamViewer実行ファイル |

| C:¥Users¥[USER]¥AppData¥Roaming¥Windows Media Player¥msi.dll | f5b7c4b30839021587e5bdb788c9ca3407a05005d0da5c1dfaa88a93939436bb | wpvnetwks.exeにサイドローディングされたTVRAT DLL |

| C:¥Users¥[USER]¥AppData¥Roaming¥KBuGDorsqg.dll | f5b7c4b30839021587e5bdb788c9ca3407a05005d0da5c1dfaa88a93939436bb | regsvr32.exe利用して実行されるTVRAT DLL |

| morteson[.]com (194.67.90[.]67:443) | TVRAT DLLをホスティングするWebサーバー | |

| creatorz123[.]top (176.121.14[.]139:443) | TVRAT C2サーバー | |

| 123faster[.]top (176.121.14[.]139:443) | TVRAT C2サーバー |

Author : Alex Holland, Malware Analyst at HP

監訳:日本HP