2022.01.12

【連載コラム】自治体コンサルタントの考察 ~これからの自治体情報システム~「#2 リスクアセスメントと適切な管理策に基づく自治体セキュリティ強靭化への新たなアプローチ」

シンクライアント総合研究所

奥野克仁

本連載では、30年以上にわたり自治体および公的機関の情報基盤最適化を支援してきた、シンクライアント総合研究所 奥野克仁氏による特別コラムをお届けします。

シンクライアント総合研究所

奥野克仁 氏

早稲田大学政治経済学部政治学科卒業。

株式会社 NTT データ、 NTT データ経営研究所を経て2012年株式会社シンクライアント総合研究所を設立。

30年近く手掛けてきた各自治体及び公的機関の情報基盤最適化の実績を踏まえ、情報システム部門の人員の確保に悩む人口5万人未満の中小自治体を中心に次期セキュリティ強靭化、 DX 推進計画づくりまで、全国各地をめぐり助言している。

はじめに

前回は、国が示す DX 推進計画の重点項目(セキュリティ対策の徹底)に取り上げられている、従来の境界防御対策からの見直しについて言及しました。今回は国から提示された、新たなセキュリティ対策の在り方について、その現状とリスクアセスメントと適切な管理策によって実装するアプローチについて解説します。

従来の境界防御の限界

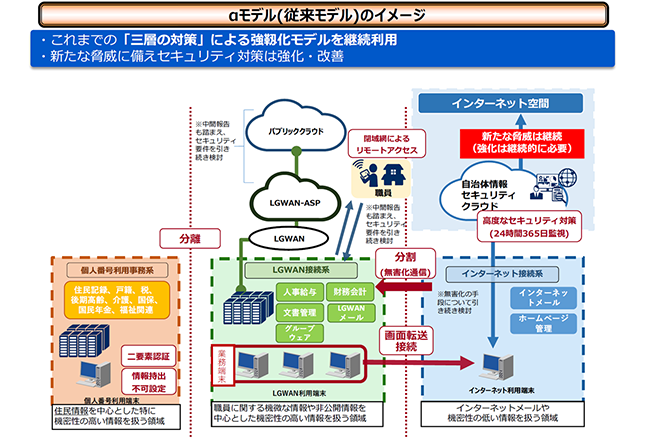

従来のセキュリティ強靭化対策は、境界防御の考え方に基づき、以下の端末及びサーバが接続されたネットワークを完全分離し、それぞれの端末で利用するアプリケーションおよびデータの取り扱いについて厳格に規定された端末環境の整備が求められました。

<業務に応じたネットワークの分離>

- 住民の機微情報を取り扱う業務(個人番号利用事務)を主に取り扱う端末が接続されるネットワーク(マイナンバー利用事務系)

- 財務会計や人事給与、庶務事務等、主に自治体運営に関わる情報を取り扱う端末が接続されるネットワーク( LGWAN 接続系)

- 庁外からインターネットに接続し、外部 Web サイトに接続し、各種調査、民間組織、民間業者とのメール等に用いる端末及び自治体の Web サイトを公開し、情報発信を行うための Web サーバが接続されたネットワーク(インターネット接続系)

特にインターネット接続系は、境界防御の入口になることから厳重な対策が求められ、自治体のインターネット接続に接続する端末は、都道府県により整備された不正侵入検知システム( IDS )及び不正侵入防止システム( IPS )及び自治体独自のファイアウォールでは防御することが困難な Web アプリケーションに対する不正な攻撃を防御するための環境( Web アプリケーションファイアウォール: WAF )を備えた情報セキュリティクラウドへの接続が原則的に求められました。

さらに、インターネット接続系端末により取得したデータを LGWAN 接続系端末で利用する際にも厳格な運用が求められ、 LGWAN 接続系で利用するインターネット接続系からのデータについては、マルウェア等の感染を防止するため、疑わしいコードやスクリプト等を除去するための安全管理措置(無害化対策)が必須となりました。

自治体によっては、インターネット接続系端末をサーバ上に仮想デスクトップ( VDI )として構築し、 LGWAN 接続系の端末に画面転送させることにより、物理的に単一の端末で業務遂行可能な環境を別途整備するなどの対策を実施しており、多くの自治体がこの方式でインターネット接続系のアプリケーションを利用していたことから、これが今日の強靭化における標準モデル( α モデル)として今日では認識されております。

クリックして拡大表示

新たな強靭化モデル( β/β´ モデル)の提示

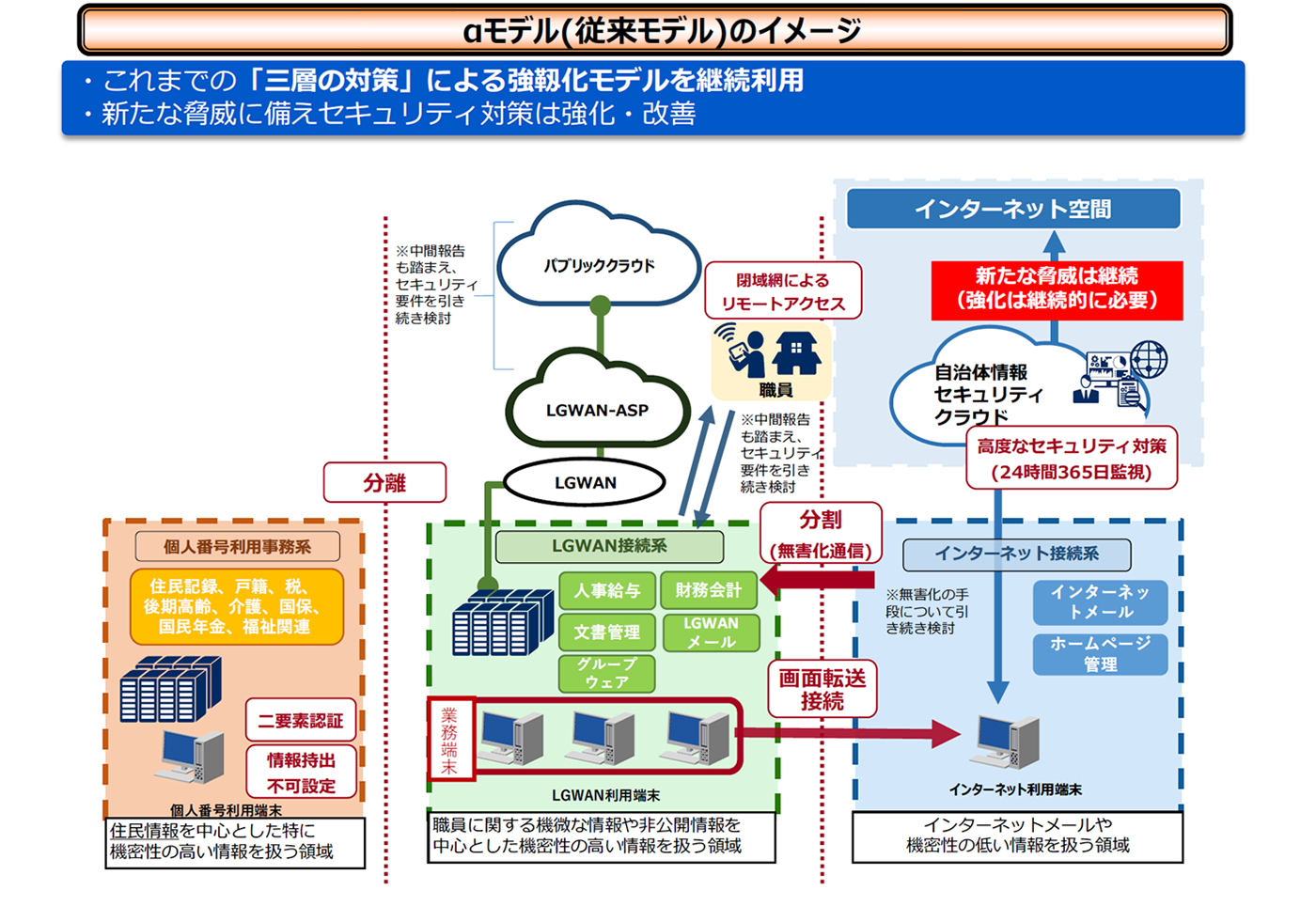

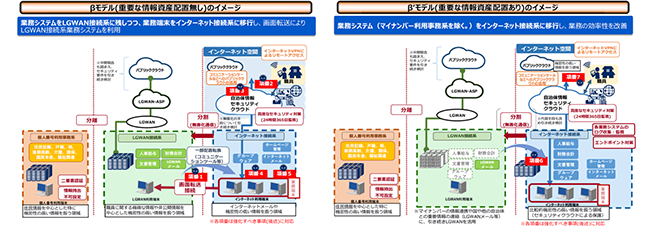

α モデルは、同一端末で LGWAN 接続系業務やインターネット接続系業務を利用できるメリットがある一方、動画や GIS 、テレカンファレンス等の、高グラフィック性能が要求されるコンテンツやデータについては、端末で実行する方式に比べ、快適に利用できない事態となりました。

また、インターネット接続系で昨日まで閲覧できたサイトが急に閲覧できなくなる等の問題が発生し、無害化の過程でデータやメールが消失、滞留するなどのトラブル、予算の関係で、限られた人数しか同時にインターネット接続系の環境を利用できず、「使いたいときに使えない」事態も頻発し、セキュリティ強靭化により業務生産性が著しく低下する事態が発生するようになりました。

上記の事態を鑑み、昨年公開された改正版情報セキュリティポリシーガイドラインでは、新たな強靭化対策として、従来の境界防御方式に立脚したインターネット接続系を仮想デスクトップや仮想ブラウザにより分離し利用する方式( α モデル)に加え、主に LGWAN 接続系業務に用いるアプリケーションをインターネット接続系上の端末で利用できるようにする環境( β/β´ モデル)等による強靭化対策についても案として提示されました。

クリックして拡大表示

β/β´ モデル導入に向けた対策の実態

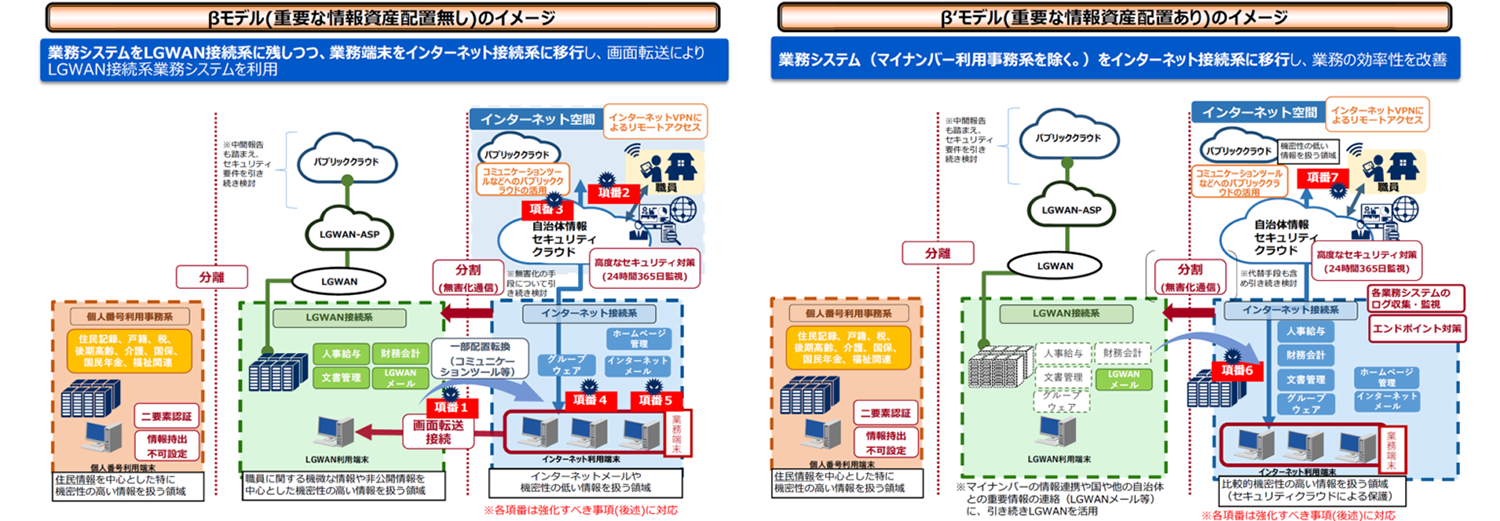

β/β´ モデルのうち、重要な情報資産をインターネット接続系端末に配置し利用する β´ モデルが最も業務効率性や操作性向上による生産性が高いことは国も認識している一方、 β´ モデルを導入するためには、標的型メールの添付ファイル等を介した、マルウェア感染による情報漏洩及びランサムウェア感染による端末が利用できなくなるリスクへの対応、端末、サーバ、ソフトウェア等の脆弱性を悪用した不正なコード実行等のリスクへの対応が厳格に求められます。

境界防御対策をすり抜けた後の脅威に備えるため、端末の不正な挙動を検知し、感染後の対応を迅速に行うため、ネットワーク機器だけでなく端末も含めた継続的なモニタリング環境の導入を不可欠としており、具体的な概念として国は EDR ( Endpoint Detection and Response )という言葉を用いております。

一般に導入されている EDR とされる製品・サービスは、端末から莫大な量のアラート、ログを収集し、分析にかかる負担が大きく、過検知が多くアラートが実際の事象の危険度と一致しない場合ケースも散見し、分析に半日以上要するケースもあり即応性に欠ける点が課題として指摘されております。

国は EDR に関して具体的な要件等は提示しておりませんが、 EDR 製品やサービスそのものを導入するのではなく、 EDR を導入することでもたらす効果を実現するために下記のアプローチから個別に以下の要件を満たす方策を検討するアプローチで検討を進めている自治体も存在します。

< β´ モデルのエンドポイント対策>

- OS が定めるプロセスの正しい挙動以外を防止する対策

- 侵入されても感染しないような対策

- 損害が発生しても庁内/庁外に波及しない損害が限定(極小化)される対策

また、 β/β´ モデルに移行するためには、外部監査機関の承認が必要だとされております。しかしながら、国は外部監査に関する具体的な手順や条件について現時点で明示されておりません。

DX を見据えた情報基盤刷新への先進的取り組み

外部監査と EDR 等の導入のハードルの高さから α モデルの継続利用を決定した自治体が大部分ですが、業務生産性向上、効率性向上の観点から DX を優先させる形で果敢に情報基盤刷新に取り組んでいる自治体も少なからず存在します。

そのような自治体の一例として、現在筆者がサポートしている自治体でのアプローチの一例をご紹介します。自治体の実情に合ったリスクアセスメントを実施し、それに基づいた適切な管理策を設定するというものです。

具体的にはインターネット接続系端末で重要情報を取り扱う場合のリスクを精査し、端末の持つ脆弱性や外部脅威からリスクの発生の可能性の高さ、情報資産の価値からリスク発生時の損害の大きさを精査し、 β´ モデルに適合した下記のようなリスク管理策を実施するというもので、現在、ベンダーの協力のもと概念実証( PoC )を実施しています。

<アプローチ法の一例>

- 基本的な対策としてセキュリティパッチにより端末 OS を常に最新の状態にする。

- OS のバージョン等の関係で最新の OS 環境で実行できないアプリケーションはリスク要因になるため、端末から隔離された環境上で利用し、リスクの隔離を図る。

- リスクが高いアプリケーションついては β モデルのような仮想デスクトップにより利用するか、マイクロ VM 環境を備えた端末により実行させる。

- 原則的に端末にデータを保存せず、よりセキュリティ対策が万全なクラウドサービス( MS 365等)環境で利用しリスクの移転を図る。

上記アプローチは DX ファーストとしてのゼロトラストセキュリティモデルとして、多くの自治体の注目を集めています。

セキュリティ強靭化と業務生産性の向上は相反する要素であり、ある意味で DX 推進における最大の課題となっていますが、上記 PoC を通じて、 β/β´ モデルの監査モデルを確立しようと各自治体とも意欲的に取り組んでいます。