経営戦略としてのサイバーセキュリティ

~米国NIST標準のセキュリティフレームワークとその対応ソリューション~

NIST SP800-171はサイバー時代の黒船か?

新たなセキュリティ基準に日本企業が向き合うポイントとは

■日本企業も無関係ではいられない、NIST SP800-171の動向

プライバシーマークやISMS、PCI DSSと、セキュリティ対策に関するさまざまなガイドラインや認証プログラムの動向を気にかけてきた日本企業にとって、米国の新しいセキュリティ標準「NIST SP800-171」というキーワードも、そろそろ無縁ではいられないものになってきた。

数年前から米国標準技術研究所(NIST)のセキュリティガイドライン策定動向に着目してきたデロイトトーマツコンサルティングのマネジャー、阿部貴氏によると、NIST SP800-171は、これまでのセキュリティガイドラインよりも一段上の水準を求めるものであり、米国でビジネスを展開する企業だけなく、広く日本企業に影響を及ぼす可能性があるという。

このガイドラインは、機密情報以外の重要情報(CUI:Controlled Unclassified Information)を扱う民間企業が講じるべきセキュリティ対策をまとめたフレームワークだ。

ガイドライン策定のきっかけはスノーデン事件に遡る。米国の安全保障などに関わる重要な情報が漏洩する事態を防ぐために米国政府はさまざまな政策を打ち出しており、その1つがNIST SP800シリーズで、政府の機密情報(CI:Classified Information)を扱う民間企業にはSP800-53の、また2010年11月の大統領令(Executive Order 13556)で定義されたCUIを扱う民間企業にはSP800-171で定められた内容に沿って情報システムを構築することを求めている。1つ注目したいのは米国防総省の動きだ。同省は既にサプライヤーに対し、2017年12月末をタイムリミットとしてSP800-171に沿ってCUIを取り扱う体制の整備を求めている。つまり、この標準に準拠できない企業は調達契約から外れることになるわけだ。

この時点で既に、米国防省をはじめとする米国政府、もしくは米国の防衛産業と何らかの取引がある企業にとっては無関係ではいられない動きだ。だが「たとえ自社は直接そうした契約がないと考えている日本企業も、遅かれ早かれこの波の影響を受ける可能性が高い」と阿部氏は指摘した。

というのも、先日のセミナーでも紹介された通り、我が国の防衛装備庁ではセキュリティ対策をNIST SP800-171並みに引き上げていく方針だからだ。さらに各省庁が連携し、サプライチェーン全体にまたがるセキュリティ強化の取り組みを、防衛産業だけでなく他の産業領域、セクターに広げていくことも検討し始めている。従って今すぐとはいかなくても、業種を問わず、いずれは同水準のセキュリティ対策が求められる可能性は高い。この流れをしっかり見据え、自社のビジネスにどういった影響が生じるかを考え、早めに対応していく必要があるという。

デロイトトーマツコンサルティング シニアマネジャーの佐藤雄介氏はもう1つ重要なポイントを指摘した。「ISO 27001のようなセキュリティガイドラインと異なり、NIST SP800-171は『規制』であり、遵守が求められる。また、米国土安全保障法では、もし適切な対策を怠ってCUIを漏洩させてしまった企業があれば法的責任を追及することを規定しており、訴訟の対象となる可能性もある」という。

リスクベースで考えられないこともポイントだ。「ISO 27001ではいろいろなコントロールが記述してあるが、リスク分析をした上で『このコントロールは自社はなくてもかまわない』と判断すれば、全部対応する必要はない。だがNIST SP800-171の場合は基本的に全項目について準拠し、そのことを自社で判断して宣言しなければいけない。リスクベースの考え方ができないという意味で負担が大きいことも特徴だ」(佐藤氏)

■これまでの対策とは何が違う? ガイドライン準拠のポイント

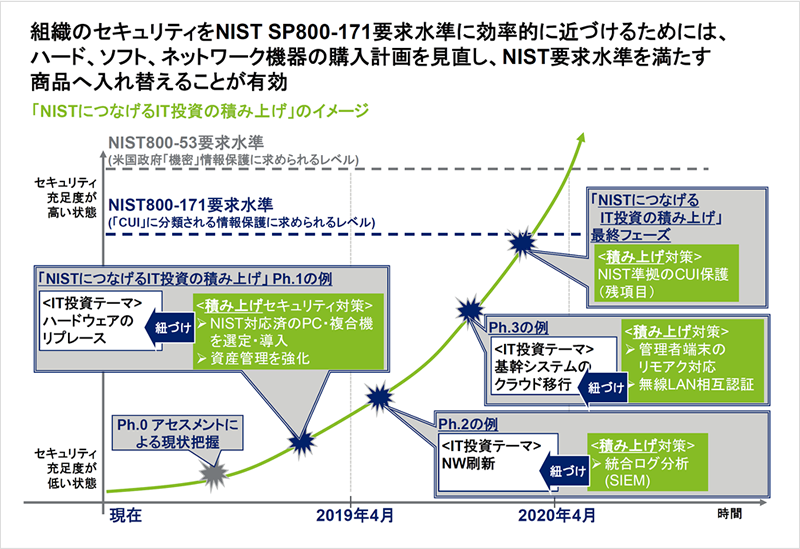

このように、日本企業にとっても対応は避けられないSP800-171だが、では、どこから対応に取り組めばいいのだろうか。「まず、自社がどのような状況にあるのか、アセスメントを通じて現状を明らかにすることが第一歩だ。その上で、満たすべき項目とのギャップを埋めていくことになる」と阿部氏は述べている。

既に先進的な企業では、デロイトトーマツコンサルティングが提供するアセスメントサービスを利用し、自社の強みと弱みの把握に取り組み始めているという。阿部氏によると、日本企業の場合、大きく二つの領域で特に取り組みが遅れる傾向にあるそうだ。

1つは、情報漏洩に対する責任の面で重視されるトレーサビリティだ。3.13で規定されている「システムと通信の保護」、3.1の「アクセス制御」、3.4の「構成設定管理」といった項目を守るだけでなく、それが守られていることをエビデンスとともに示すことが重要になるが、対応は遅れがちだという。「今まで以上にログを見て、定期的に分析していくことが求められる。それも曖昧なタイミングで実施するのではなく、組織としてルールを規定し、その規定自体も見直すことまで細かくSP800-171は定めているが、そこまでやりきれていない企業は多い」(阿部氏)

- 注1

- SP800-171は、3章と付属書から構成されています。例えば、上記の3.13というは、第3章13項をさします。

- 注2

- 独立行政法人情報処理推進機構では、NISTの発行するSP800シリーズから、日本において参照するニーズが高いと想定される文書の翻訳・監修を行って、公開しています。https://www.ipa.go.jp/security/publications/nist/

もう1つは3.6で挙げられている「インシデントレスポンス」や3.11の「リスクアセスメント」、具体的に言えば脆弱性管理の分野だ。「SP800-171では日々変わっていくサイバー脅威に備えることを規定している。防御だけでなく、仮に新しい脅威が侵入してきたとしても検知し、対応できる体制やプロセスを備えているかが問われることになる。また脆弱性についても、資産管理を通してどこにどんなコンポーネントが含まれているかを把握し、そのコンポーネントごとに新しい脆弱性が発覚していないか、パッチがリリースされているかを、ベンダーの情報はもちろん、JVNなどの情報を参照して確認しているかまで見ていかなければならない」(阿部氏)

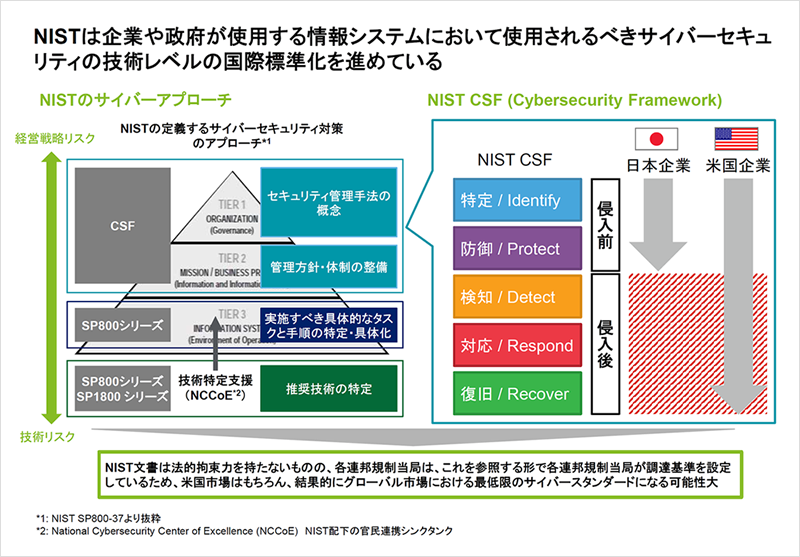

SP800-171は、特定や防御だけでなく、侵害が起こり得ることを前提にした検知、対応、復旧といった部分まで視野に入れた「NISTサイバーセキュリティフレームワーク」とも対になっている。だが「日本の企業もそうだが、これまでのセキュリティ対策は防御のところに重きが置かれがちで、そこを抜けられたときのリスクをどうするかが考えられていない」と阿部氏は問題点を指摘する。

別の見方をすると、これらはいずれも「人が必要で、スキルがないと使いこなすのが難しいソリューションが求められる分野だ。脅威の特定・防御は機器を買ってきて置いておけばいいが、検知や対応の部分は、ログをどこからどのように取るかといった設計にはじまり、さまざまなノウハウが必要で、出力されたアラートを見て分析するにも知見が必要となる。そこまでセキュリティ運用業務に投資し、人を張り付けられる企業はなかなか少ない」(佐藤氏)

こうした大きなトレンドを踏まえた上で、もう一度SP800-171を見てみよう。アクセス制御や認証といった技術的要件77項目に加え、監査や訓練、インシデント対応など非技術要件33項目を加えた110項目で構成されている広範な内容となっている。

「ポイントは、システムと情報の完全性確保を求めていることだ。例えば端末については、OSの上だけでなく、その下のファームウェアレベルからの完全性が確保できるかどうかがポイントの1つになる」と阿部氏は言う。この要件を満たす上で、BIOSなどOSよりも下のレイヤに対する攻撃を検知し、改ざんを受けた場合は自己回復させる「HP SureStart」(HP SureStartへのリンク) のような仕組みが有効だとした。

「PCの調達は、これまで主に総務部が担当することが多かった。PCを入れ替える際には、セキュリティ担当者とともに『セキュリティに関する要件をどこまで盛り込むか』をきちんと話しておく必要があるが、調達プロセスの中でそこが抜け落ちがちだった」(阿部氏)

それでなくても「ハードウェアからの対策アプローチには、調達計画に要する時間も長いし、一度導入すると減価償却を考え、数年単位で利用することが多い。そのように考えていくと早めに着手した方がいい」と佐藤氏は述べる。

佐藤氏はさらに、「企業の中にセキュリティ人材を多数抱え、自力で運用していくのはなかなか難しい。そこで考えたいのが、検知や復旧といったプロセスをなるべく自動化することだ。負担を軽減しつつセキュリティを高められる、そんな製品があれば、今回のNIST SP800-171対応に限らずセキュリティ向上に寄与できる」と述べ、その意味からも、ファームウェアの侵害を検知して自動復旧できるHP SureStartのメリットは大きいとした。

PCに限らず、今後Internet of Things(IoT)が普及していけば、デジタル複合機や家電などさまざまな機器がインターネットにつながっていくことになる。阿部氏は「モノの調達時にセキュリティ要件も検討しておかないと、そこがバックドアになるリスクがある。調達時にはこのことを踏まえて検討しなければいけない」と警鐘を鳴らした。

■IT戦略の一つとして向き合うことが経営層の役割に

デロイトトーマツコンサルティングでは世界的、大局的なトレンドも見据えながら、9つのステップに分けたSP800-171対応のアプローチを提案している。

まず自社が扱うCUIを定義するところから始まり、各要求項目と自社の現状とのギャップを把握し、それを埋めるために必要な施策を立案、実装するというステップだが、「どのくらいギャップがあるかにもよるが、PCの入れ替えやクラウド利用も含めて考えると1年以上のロードマップが必要になる可能性がある。デッドラインから逆算して早めにアセスメントを始めなければならない」(阿部氏)

というのも、過去には何度か失敗例を目撃してきたからだ。同じくグローバルなセキュリティ標準として、2018年5月に施行されたEUのGDPR(一般データ保護規則)があるが、「初めは様子見をしていて、FacebookやGoogleといったジャイアント企業が制裁金を課される事態を目の当たりにして慌てて対応に取り組み始めたが、出遅れた企業もあった」と佐藤氏は指摘する。

もう1つ、留意すべき事柄があるという。それは、自社のビジネス戦略や経営リスクの枠組みの中でSP800-171対応やセキュリティ投資を考えることだ。

「個別の新しい脅威に対するソリューションを導入していくというやり方では先読みができない。グローバルスタンダードの動向を見ながらIT戦略を考えていく必要がある。ただ『NIST SP800-171対応を目指しましょう』で終わるのではなく、ルール形成動向を見ながら自社のギャップを把握し、セキュリティ投資を進めていく必要がある」(阿部氏)

デロイトトーマツコンサルティングはグループ全体で、こうしたルール形成の場に長年関わってきた。NISTの各種ガイドラインについても文書レビューに携わるメンバーがおり、内容はもちろん、そのルールが定められるに至った背景や業界動向、その先のトレンドも熟知している。「ルールを作る側とのパイプを持っていることが、日々の経営層との対話の中で効果的な方向に導いていく上で役立っている」と阿部氏は説明した。

さらに「ITコンサルティングに強いファームは他にもあるが、数字も踏まえて経営戦略を作り、合意を取り、導入のロードアップを作るところまで一環して対応できるのが弊社の強みだと考えている。ただNISTガイドラインに対応するだけならば、要件の中身を知っていれば誰でもできるだろう。だが、企業と長期的にお付き合いし、それぞれのIT戦略に普段から関与しているデロイトだからこそ、それを踏まえた現実的な提案ができる」と述べている。

サプライチェーンの中で対応が避けられないだけでなく、グローバルなルールの流れを見据え、経営戦略に落とし込むという意味合いからも重要な意味を持つNIST SP800-171対応。サイバーの世界におけるこの「黒船」を脅威と見るか、それとも自社にとっての好機と見るか。様子をうかがって後手に回るか、それとも他社に一歩先んじて現状分析からスタートし、戦略的な対応を推進するか。日本HPとデロイトトーマツコンサルティングでは、この変化を生き残りのチャンスと捉え、向き合う企業を、アセスメントをはじめとする支援サービスを通じて後押ししていく。

■おすすめコンテンツ