2022.03.28

【連載コラム】自治体コンサルタントの考察 ~これからの自治体情報システム~「#4 教育分野のセキュリティ強靭化の方向性(後編)」

シンクライアント総合研究所

奥野克仁

本連載では、30年以上にわたり自治体および公的機関の情報基盤最適化を支援してきた、シンクライアント総合研究所 奥野克仁氏による特別コラムをお届けします。

シンクライアント総合研究所

奥野克仁 氏

早稲田大学政治経済学部政治学科卒業。

株式会社 NTT データ、 NTT データ経営研究所を経て2012年株式会社シンクライアント総合研究所を設立。

30年近く手掛けてきた各自治体及び公的機関の情報基盤最適化の実績を踏まえ、情報システム部門の人員の確保に悩む人口5万人未満の中小自治体を中心に次期セキュリティ強靭化、 DX 推進計画づくりまで、全国各地をめぐり助言している。

はじめに

前回は、教育分野における今後の施策に対応した新たなセキュリティ対策の在り方について、解説いたしました。今回はセキュリティ対策予算が限られている教育委員会でも十分対応可能なセキュリティ対策について具体例も交えてご説明いたします。

急速に拡がる Emotet (エモテット)の脅威

本記事執筆中に衝撃的なニュースが飛び込んで参りました。

3月8日埼玉県富士見市の小中学校で、4千件以上の送信メールエラーが確認され、調査の結果、受信メールのファイルを開いたことによる Emotet の感染による被害が判明したと発表されました。教育委員会では市内の全小、中学校と特別支援学校でパソコンのネット接続を遮断するとともに、感染したパソコンの初期化や更新を検討しているとのことです。

2月より国内でも Emotet の感染被害がオミクロン株の勢いで進んでおり、公的機関からも被害報告が相次いでおります。

Emotet はその特性上、感染したとすぐには気がつかないウイルスのため、多くのパソコンに感染が拡大してようやく判明する傾向にあり、その場合全校にわたって大規模な被害調査と多くの感染PCの復旧作業が伴います。

今後、十分なセキュリティ対策を実施していない教育委員会では、富士見市のような事態が発生することが容易に想定され、感染後の対応の混乱により、長期間の業務停止のリスクが高まることが予想されますので、全国すべての自治体では、特に校務系システムを中心とした教育情報基盤のセキュリティ強靭化に向けた喫緊の対策の検討が必要と考えられます。

教育情報セキュリティポリシーに関するガイドライン(令和4年3月版)の重要改定ポイントについて

令和4年3月に発表された来年度以降の新たな教育情報セキュリティポリシーガイドラインについて重要な改訂ポイントについて提示します。

まず一つの重要項目として、「アクセス制御による対策を講じたシステム構成を実現するために校務用端末における詳細なセキュリティ対策」が追記されました。

具体的には校務用端末に以下の対応が求められることになりました。

- ① システムへの接続において場所や時間などが通常と異なる場合などに ID ・パスワードだけではなく追加の認証を行う方式として「リスクベース認証」の導入検討

- ② 通信内容を監視し、異常、あるいは不審な挙動を検知する仕組み「ふるまい検知」 の導入検討

- ③ Emotet に代表される「マルウェア対策」の実施

- ④ 標的型攻撃等によるファイルの外部流出、盗聴の可能性を考慮した「暗号化」対策の導入検討

- ⑤ 複数の教育情報クラウドに接続する際の煩雑なパスワード管理によるセキュリティリスクを低減することが期待できるシングルサインオン( SSO ) の導入検討

① ~ ⑤ とも、現行の校務系業務を扱う端末のセキュリティ強靭化において早急に対策が求められる要素となっております。

加えて二つ目の重点項目として、「ネットワーク分離による対策」及び「アクセス制限による対策」について、各教育委員会の現行の基盤に応じた適切な対策について明記されております。

例えば、校務用端末の使い分けについて対策は、ネットワーク分離による対策を講じた基盤の場合、

- ネットワーク毎に複数の端末を使い分ける

- シンクライアント技術等を用いてネットワーク分離に準ずる対策を行い1台の端末で運用する

ことが明記されております。

また、ネットワーク分離ではなく、アクセス制御による対策を講じたシステム構成の場合

- アクセス制御を徹底することにより1台の端末で運用する

ことが明記されております。

また、別な例として校務用端末の持ち出しに関する対策については、ネットワーク分離による対策を講じた基盤の場合、

- 安全管理に関して追加的な措置を定めた上で許可制とする

ことが明記されております。

追加措置の具体的な例としては、 MDM による遠隔でのデータ削除対策や、持ち出しデータを記録しておき返却時には削除するなどの措置があげられます。

また、ネットワーク分離ではなく、アクセス制御による対策を講じたシステム構成の場合

- 情報セキュリティ管理者の包括的承認等による持ち出しを検討する

ことが明記されております。

教育委員会の情報担当部署は現行の教育情報基盤を精査し、各自治体で制定された教育情報セキュリティポリシーの対策基準に照らし合わせて、適正な対策をとることが求められます。

セキュリティ対策の導入

CSIRT を含め十分な体制が確保されている本庁と異なり、情報セキュリティ含め IT リテラシーの高い教職員が十分確保できていない教育委員会では、 GIGA スクール対応だけで精一杯となり、校務系端末に対するセキュリティ強靭化については、刻々と変化するサイバー攻撃に後手後手に回っているのが現状です。

教育関係ではどうしても、校舎や教室などのハード面、教具等学習環境に重点的に予算が振り向けられ、セキュリティ強靭化に対する予算については財政的に十分な予算がかけられないのが現状です。

児童生徒の機微情報を扱う校務系と授業や教務に用いる学習系の環境に異なる端末環境を用意することは、財政的に不可能に近い上に、教員に用途別に複数の端末を利用させる負担も考慮しなければなりません。

そのため、教員の業務効率性と生産性を確保するために一台の端末で校務系、学習系双方の環境を安全に利用する対策が求められることになります。

自治体本庁では校務系を利用する環境を仮想デスクトップにより提供する環境を導入する自治体も存在しますが、莫大なコストがかかるため教育委員会単独で導入できる自治体は限られます。

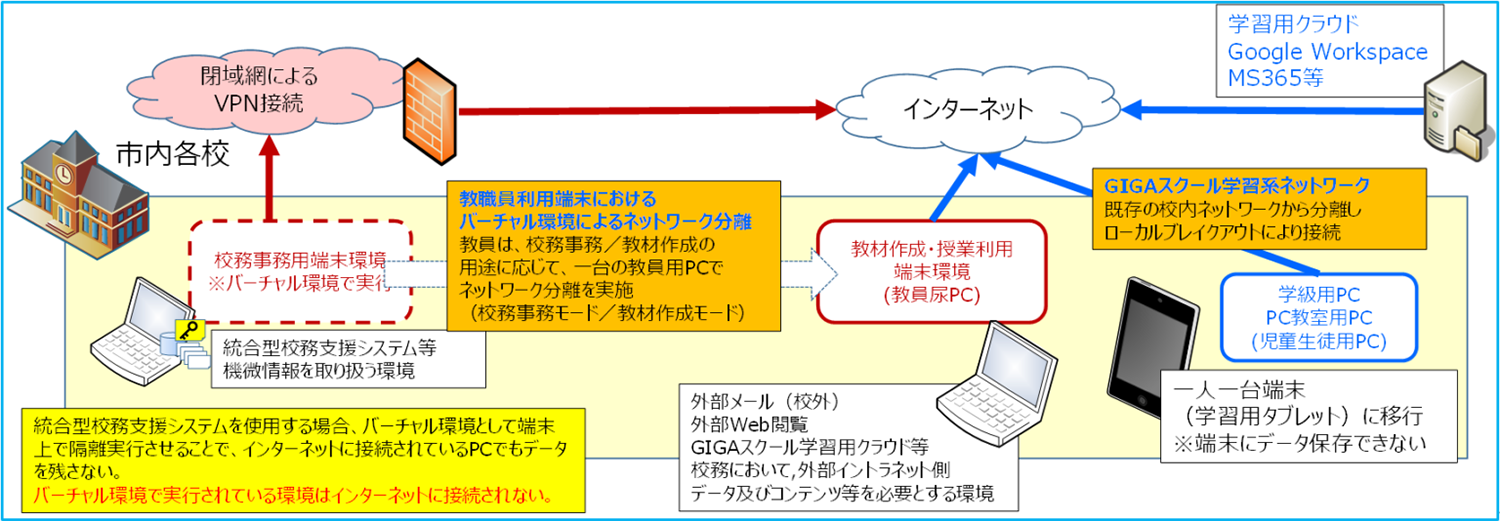

そこで最近注目されているのが、ネットワークが物理的に分離された環境下で、校務事務/教材作成等の用途に応じて、校務事務PC環境をバーチャル環境で利用させる手法です。この環境を構築することにより、一台の教員用 PC でネットワーク分離を実現することができ、機微情報の漏えいを防止できます。本方式(下図)はコストパフォーマンスの高いセキュリティ対策として注目されております。

クリックして拡大表示

上述のような同一 PC を仮想化分離させて各種アプリケーションを利用する形式は現在急速に発展してきております。

その中には前述の校務系をバーチャル環境で実行させる方式ではなく、高リスクなインターネットに接続する環境をふるまい検知を備えたバーチャル環境で分離実行する方式が検討されております。

万一インターネットからメール等でマルウェアに感染したとしても、ブラウザーのタブやアプリケーションを終了させる行為により、感染を「なかったことに」できる技術がすでに確立されているため、利用者は特に意識することなく、感染の拡大を防止することが可能となります。

現在、急速に拡大しつつあるマルウェア等の感染を防止するために莫大なコストをかけるのでなく、万一感染したとしても被害を限定的に封じ込め、被害を受けた端末についても危険を除去し、迅速に正常な環境に回復させ業務継続性を確保する環境が、教育現場で今すぐ必要な対策と考えられます。