2021.09.02

テレワーク環境でチェックしておきたい「Microsoft Teams」7つの管理者設定

「テレワークでTeamsを利用するためにMicrosoft 365を導入した」という組織も多いのではないだろうか。特に小規模な環境では、兼任の管理者が設定をしなければならないため、細かな設定まで目が届かないケースも多い。

テレワークが普及した今、「現在のTeamsの管理設定のまま使い続けても問題ないだろうか?」と、「Microsoft Teams」の管理や、セキュリティ関連の設定などに不安を抱いている管理者も少なくないのではないだろうか?

今回は、こうした小規模な組織で管理者が安全にMicrosoft Teamsを運用するためのヒントとして、「Microsoft 365」(Office 365)の管理センターの中から、今こそチェックしておきたいMicrosoft Teamsに関係する7つの設定をピックアップしてみた。

Microsoft Teams管理のヒント

Microsoft Teams管理センター+αで対策

Microsoft 365は非常に多機能なサービスなので、本格的な管理にはAzure AD(Active Directory)を使ったID管理や「Microsoft Intune」を使ったデバイス管理が不可欠だ。

しかしながら、こうした項目は多岐に渡るため、本稿では紹介し切れない。このため今回は、基本的にMicrosoft Teamsに関連する項目のみを紹介する。

なお、ほとんどの機能は「Microsoft Teams管理センター」から設定できるため、低価格のサブスクリプション(Microsoft 365 Business Basic)でも設定可能なものだ。ただ、最後に紹介するグループの有効期限に関してだけは、Azure AD P1以上で設定できる項目となるため、Microsoft 365 Business Premium以上の契約が必要だ。この点だけはご了承願いたい。

Teamsの管理センターを中心に、管理者が確認・設定しておくべき設定を紹介していく

Teams管理のヒント1:外部アクセスの制限

Teamsは、組織内部でのコミュニケーションに加え、取り引き先や外部の協力者などとの連絡にも利用できる。このような外部の協力者を追加する方法として、Teamsには「外部アクセス」と「ゲストアクセス」という2種類の方法が用意されている。

チャットなどに招待可能な「外部アクセス」

Teamsのチームにアクセス可能な「ゲストアクセス」

使える機能の違いなどの詳細は以下のドキュメントを参照して欲しいが、ざっくり説明すると次のようになる。

・外部アクセス

- 1. チームに招待せずにチャットや会議ができる

- 2. Teamsのリソース(チームやチャネル)にアクセスできない

- 3. 管理者が細かな制御ができない

・ゲストアクセス

- 1. チームに招待することで参加可能

- 2. Teamsのリソース(チームやチャネル)にアクセス可能

- 3. 管理者が細かな制御ができる

要するに、チャットやオンライン会議ができればいい(Skype的な使い方)だけのユーザーは外部アクセス、チームやチャネルなどTeamsならではの機能に招待したいユーザーはゲストアクセスと考えればいい。

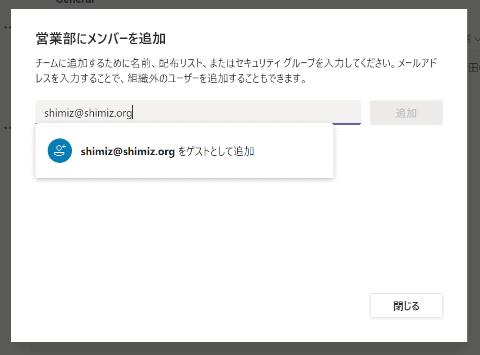

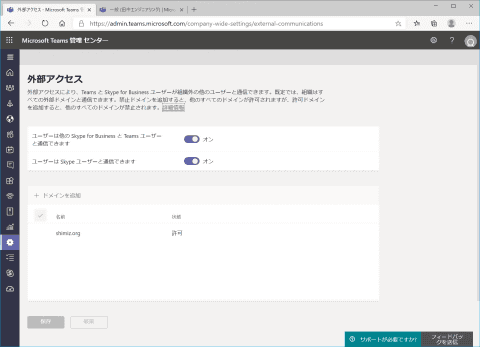

そして、まず検討すべきなのは、この外部アクセスを有効にするかどうかだ。標準では[組織全体の設定]で[外部アクセス]が有効になっているため、Teamsの「チャット」から「□▲■@outlook.jp」といったSkype for BusinessやSkypeなどのメールアドレスを指定すれば、組織外のユーザーと簡単にチャットが行える。

基本的にはチャットとオンライン会議のみなので、標準の有効設定のままで構わないが、組織外との会話を一切禁止にしたいのであれば、[ユーザーや他のSkype for BusinessとTeamsユーザーと通信できます]および[ユーザーはSkypeユーザーと通信できます]をオフにしておけばいい。

なお、これらの項目がオンのまま[ドメインを追加]を[許可]に設定して特定のドメインを追加すると、そのドメインのユーザーとのみチャットやオンライン会議が可能になる。

外部とのコミュニケーションをある程度制限したいなら、チャットやオンライン会議をしたい外部ユーザーのドメインを、その都度管理者が登録する許可制にする手もある(あわせて後述する[会議への匿名アクセス]をオフにする必要あり)。

外部アクセスは標準でオン。外部とのチャットとオンライン会議を制限したいのであれば、[許可]あるいは[ブロック]するドメインを個別に登録することで制限する

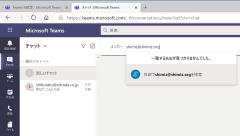

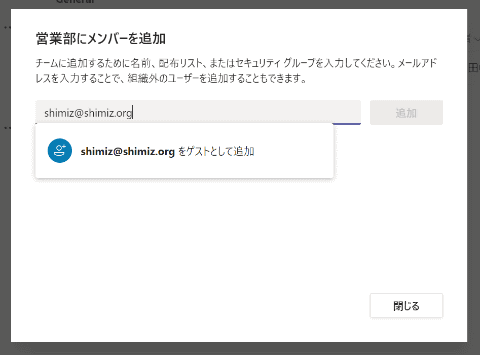

Teams管理のヒント2:ゲストアクセスの制御

ゲストアクセスは、前述の通り、チャットや会議だけでなく、Teams上でファイルや各種アプリを使って情報共有したいユーザーを登録するための機能だ。

ゲストアクセスでは、機能そのものをオフにできるほか、通話や会議、メッセージングの設定を細かく設定できる(Azure ADに外部アカウントが登録される)。

基本的には、標準設定のままで構わないが、例えば次の項目を設定することで、ゲストの行動をある程度制限できる。

・今すぐ会議を許可 → オフ

会議の開催は組織内のユーザーが必ず主導する

・送信済みメッセージを編集/削除 → 両方ともオフ

発言の内容の編集や削除は組織内のユーザーのみに限る

ゲストがTeams上で実行できる操作をある程度制限できる。会議やメッセージを管理する権限は組織内に限るのが妥当

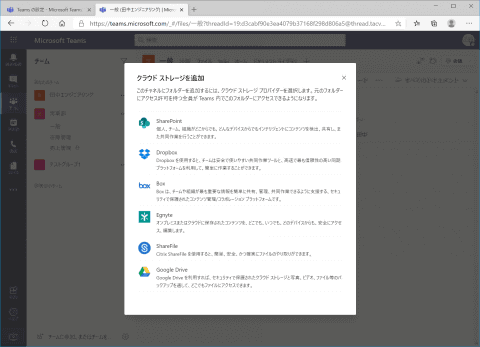

Teams管理のヒント3:外部ストレージの制限

Teamsでは、チャネルの[ファイル]タブを利用することで、チャネル内でファイルを共有できる。その実態は「SharePoint」(チーム名サイトのドキュメント内のチーム名フォルダー)となるが、これ以外にGoogleドライブやDropbox、Boxなどサードパーティーのクラウドストレージサービスを追加して、ファイルを共有することもできる。

チームの[ファイル]タブでは、外部のクラウドストレージのデータも共有可能

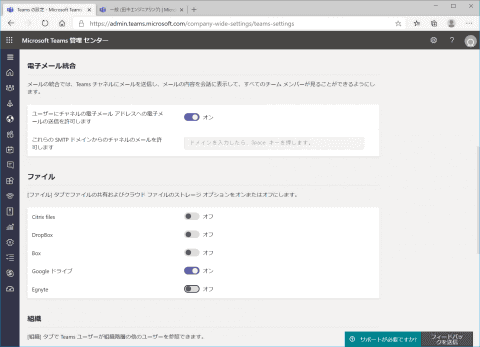

ここで利用可能な外部ストレージは、[組織全体の設定]の[Teamsの設定]にある[ファイル]で制限できる。

外部ストレージをメインに使っている組織であれば、特定のサービスのみをオンにすることも検討したいが、基本的には、チームで共有したい文書はTeams上(SharePoint上)でのみ管理する方が、チーム(グループ)のアクセス権なども自動的に適用されるため、シンプルだ。

少なくとも、使う必要がないクラウドサービスは、設定でオフにしておくことをお勧めする。

利用できるクラウドストレージサービスを制限できる

Teams管理のヒント4:匿名ユーザーの会議参加

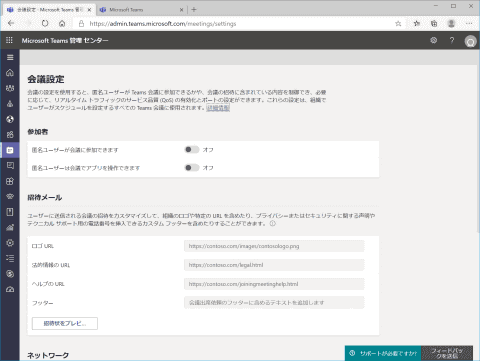

続いて[会議]にある[会議設定]で、[匿名ユーザー]の設定を確認する。

匿名ユーザーというのは、Teamsのアカウントのないユーザーを会議に招待するための機能だ。取引先や外部の協力者と会議をしたいときに便利な機能で、メールアドレスで会議に招待したり、会議のリンクなどから会議に参加してもらったりできる。

この匿名ユーザーは、Microsoftアカウントさえ不要な、完全に外部のユーザーとなる。チームに招待もされていなければ、チャットで外部ユーザーとしてすら認識されなくても構わないユーザーだ。つまり、リンクさえ知っていれば会議に参加できる、文字通り匿名のユーザーとなる。

会議の招待メールが第三者に転送されたり、うっかり公開されてしまったりするリスクを考慮するのであれば、[匿名ユーザーが会議に参加できます]と[匿名ユーザーは会議でアプリを操作できます]は、オフにしておくのが無難だ。

これらの設定をオフにしておけば、仮に第三者が会議のリンクを入手したとしても、接続時にアクセス許可が必要であることが表示され、サインインしないと会議に参加できなくなる。

安全性は高まるが、その反面、気軽に外部ユーザーを招待できなくなるのが欠点だ。

この設定をオフにした後で、組織外のユーザーを会議に招待したい場合は、前述した外部ユーザーの設定で、ドメインを許可しておくか、招待したい人をゲストとして組織に招待することになる。

[匿名ユーザー]をオフにすると、リンクなどから、第三者の会議が参加することを禁止できる

Teams管理のヒント5:ポリシーの確認

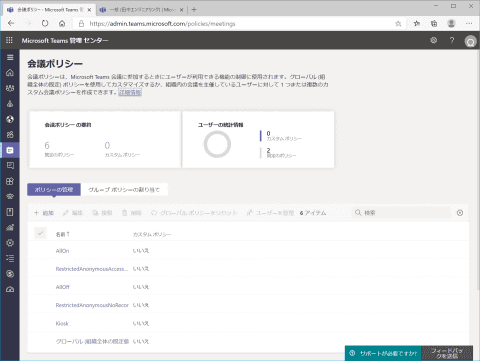

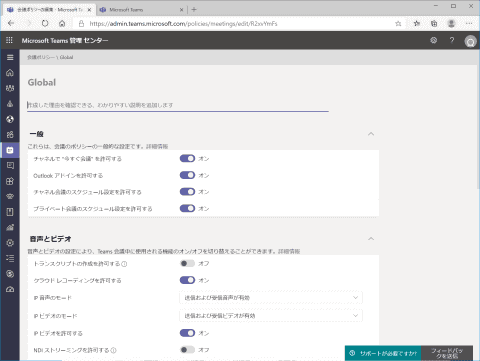

Teamsでは、会議や音声、メッセージなどの各種機能の設定が、ポリシーで管理されるようになっている。標準では、会議やメッセージなどの各項目に対して、作成済みの[グローバル(組織全体の既定値)]ポリシーが自動的に適用される。

ポリシーを使うと、特定のグループに対してカスタマイズされた会議の設定を適用できるので便利だが、まずは、どのポリシーが設定されるのかを確認しておくことが重要だ。[会議]の[会議ポリシー]から[グローバル(組織全体の既定値)]を表示し、その内容を確認しておこう。

[グローバル(組織全体の既定値)]が標準で適用される

また、[ユーザー]から参照したいユーザーを選択して[ポリシー]をクリックすると、そのユーザーに適用されるポリシーの一覧を確認できる。標準では、会議ポリシー、メッセージポリシーなど全てに[グローバル(組織全体の既定値)]が割り当てられている。

ここでは標準設定のまま使うことにするが、禁止したい項目があれば、会議やメッセージのポリシーで、既定値として項目を変更しておくといいだろう。

会議ポリシー。基本的に標準のままでOKだが、組織の運用方針に合わせて設定を確認しておく

Teams管理のヒント6:セキュリティの既定値群

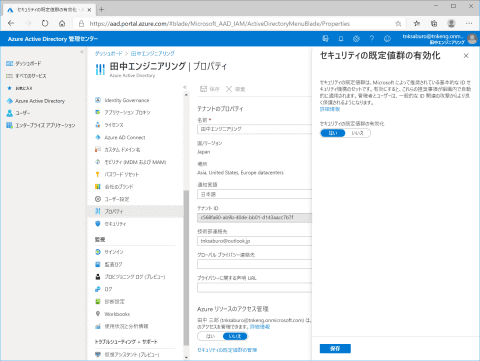

6番目は「セキュリティの既定値群」の設定だ。

本来であれば、最初に設定しておくべき重要な設定だが、設定画面がAzure AD管理センターにあるので、ここでは6番目に紹介することにした。

セキュリティの既定値群は、アカウント関連のセキュリティをまとめて設定する機能だ。設定場所が分かりにくいのだが、Azure ADの[プロパティ]を表示し、画面下部の[セキュリティの既定値群の管理]をクリックすると設定できる。

Microsoft 365を契約した時期によっては標準でオンになっていることもあるようだが、筆者の環境では全てオフだったので、自分の環境の設定を確認しておくのが確実だ。

なお、後述するように、Azure AD P1以上を使える場合は、代わりに条件付きアクセスが使えるため、セキュリティの既定値群はオフのままで構わない。だが、Microsoft 365のBusiness BasicやBusiness Standardなどを利用する場合は、手軽にセキュリティ対策が可能なので、忘れずにオンにしておこう。

セキュリティの既定値群の機能を有効にすると、以下の設定がまとめてオンになる。

・全ユーザーに対してAzure MFA登録を必須に(14日以内)

・管理者に多要素認証の実行を要求

・レガシー認証プロトコル(IMAPやPOP3)をブロック

・必要に応じてユーザーに多要素認証の実行を要求

・管理ポータルやPowerShellなど特権が必要な作業で追加認証を要求

セキュリティの既定値群をオンにすることで、多要素認証などの設定をまとめてオンにできる

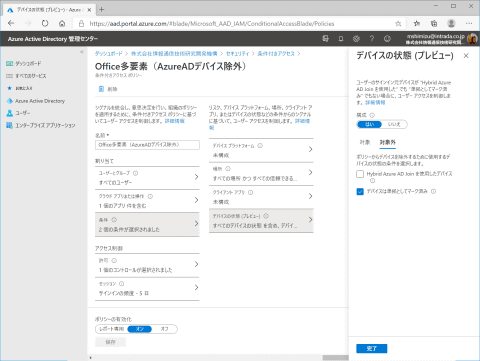

ただし、Azure AD P1以上が利用できるサブスクリプション(Microsoft 365のBusiness PremiumやEnterprise)では、セキュリティの既定値ではなく、条件付きアクセスを設定することが推奨されている。

条件付きアクセスとは、「信頼できる場所(例:あらかじめ定義した社内IPの範囲)」や「デバイスは準拠済み(例:Intuneに登録され指定した条件をクリアしている)」などの条件を指定して、多要素認証を強制したり、アクセスをブロックしたりできる機能だ。条件付きアクセスを利用する場合は、セキュリティの既定値は利用できない(オフにする必要がある)。

条件付きアクセスを利用して、セキュリティの既定値と同じ設定をすることも可能だ。『Microsoft 365の多要素認証』のドキュメントにある「条件付きアクセスポリシー」のあたりで、設定方法を確認できる。上位エディションでは、こちらを利用する方がいいだろう。

条件付きアクセスの設定例

Teams管理のヒント7:グループの有効期限

最後はグループの設定だ。

この設定は、冒頭でも触れた通り、Azure AD Premiumの機能となっている。利用するには、Azure AD P1以上が利用可能なMicrosoft 365のプランが必要だ(Microsoft 365 Business PremiumやEnterprise)。

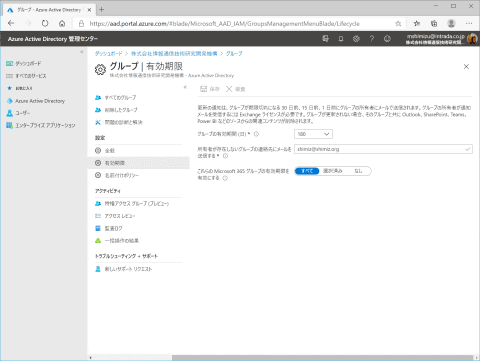

グループの設定は、Azure ADの[グループ]から[有効期限]を選ぶことで、グループの有効期限と、所有者不在のグループを削除する際の連絡先を設定できる。

ここで設定するのは、もちろんAzure ADのグループなのだが、同時にTeamsのチームでもある(チームを作成すると、自動的にAzure ADにグループも作成される)。

このため、グループに有効期限を設定しておくと、グループが作成された時点または最後に更新された日から、指定した日数で有効期限が切れ、Teams上のチーム(グループ、メールボックス、プランナー、SharePointサイト含む)が自動的に削除されるようになる。

もちろん、期限が切れる前にチームの所有者に通知が送られるので、そこからグループを更新することで再び期限を延長できる。つまり、所有者がいなくなったり、使われなくなったチームを、定期的にクリーンアップできることになる。

Teamsは、組織のメンバーが比較的自由にチームを作成できるため(チームの作成を特定ユーザーに制限することもできる)、長期間利用しているとチームが乱立し、管理の目が行き届かなくなりがちだ。場合によっては、外部ユーザーがいつまでもアクセスできるチームが残り続ける可能性もある。

こうしたリスクを、有効期限による自動削除で回避できるわけだ。所有者の更新が必要なので、「うっかり」で自動削除されるリスクもあるが、削除されても30日以内なら復元も可能だ。チームが乱立して収集が付かなくなる前に、設定しておくことをお勧めする。

グループの有効期限で不要になったチーム(SharePoint含む)を自動削除可能。利用にはAzure AD P1以上が必要だ

最低限の設定はチェックしておきたい

以上、Teamsの管理者設定のうち、確認しておきたい7つの項目を紹介した。絞り込んだつもりだが、これでも多いかもしれない。とは言え、いずれも重要な設定なので、一度はチェックしておくといいだろう。

なお、設定の詳細は、管理センターのリンクなどからドキュメントを参照することで、かなり詳しく見ることができる。長文の解説が多いので少し苦労するかもしれないが、一通り読み込んでおくと役立つだろう。

清水 理史

製品レビューなど幅広く執筆しているが、実際に大手企業でネットワーク管理者をしていたこともあり、Windowsのネットワーク全般が得意ジャンル。最新刊「できる Windows 10 活用編」ほか多数の著書がある。

【本記事は2020年10月19日、INTERNET Watchに掲載されたコンテンツを転載したものです】

海洋プラスティックを使用したノートPC

HP Elite Dragonfly G2

重さ989g、厚さ16.1mm、CNC削り出しのマグネシウムボディーの軽量ビジネスPC。多彩なセキュリティ機能に加え、のぞき見を防止する内蔵型プライバシースクリーン、物理シャッターを備えたカメラ、コラボレーションを促進する全方位マイクなど、ビジネスに必要な全てをエレガントなボディーに備えました。

- Windows 10 Pro

- 第11世代 インテル® Core™ i5 / i7 CPU

- オンボード8GB / 16GB LPDDR4X

- 256GB / 512 GB SSD ストレージ