経営戦略としてのサイバーセキュリティ

~HPデバイスによってNIST SP800-171へ確実に対応する~

経営戦略としてのサイバーセキュリティ、第3弾。

日本HP専務執行役員パーソナルシステムズ事業統括九嶋俊一氏に、HPデバイスにより「NIST SP800-171」に対応するためのセキュリティ方針や機能のポイントについて聞いた。

■NIST標準への対応は経営課題である

―9月に行われた「経営戦略としてのサイバーセキュリティ~米国NIST標準のセキュリティフレームワークとその対応ソリューション」セミナーの反響はいかがでしたか。

当日は、約700名の方のご来場があり、「重要な気づきを得られた」といった非常にポジティブなフィードバックを多くいただくことができました。大きなテーマとして取り上げたセキュリティ標準の「NIST SP800-171」について、検討を始めているという声もいただいています。

―セッションの1つで「NIST SP800-171」対応が義務化されるというお話がありました。改めてポイントを教えてください。

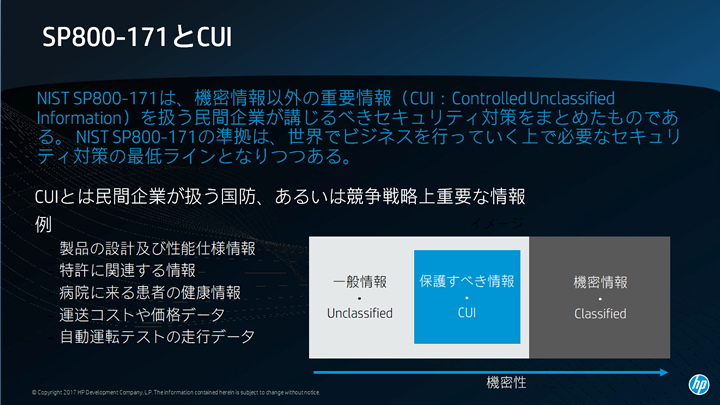

「NIST SP800-171」は、機密情報以外の重要情報(CUI:Controlled Unclassified Information)を扱う民間企業が講じるべきセキュリティ対策をまとめたガイドラインです。

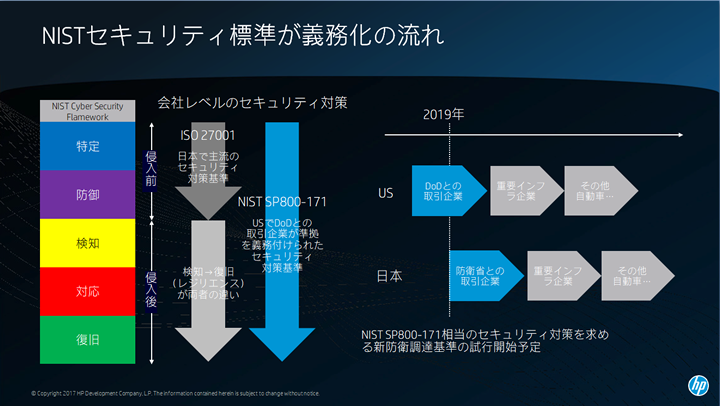

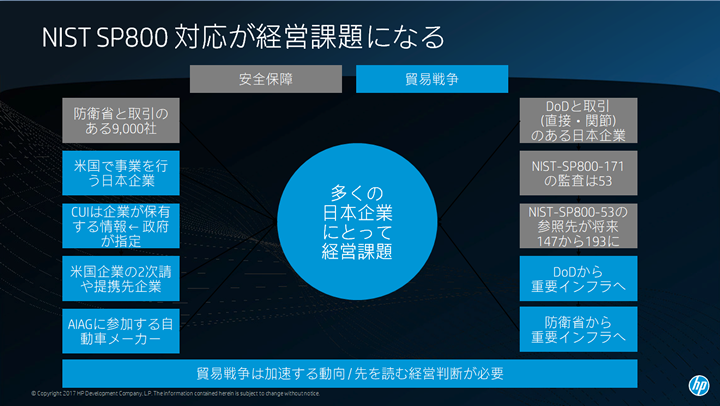

NISTセキュリティ標準への対応が義務化される背景には、国際的なデジタルプラットフォームの戦いがあります。安全保障や経営競争上のカギを握るビッグデータを、国の存亡をかけて守る必要性が高まっているのです。昨今勃発した米中の貿易戦争によって、この流れはさらに加速するでしょう。

アメリカではすでに、国防総省(DoD)取引企業に「NIST SP800-171」対応の義務化が始まっており、日本でも2019年から防衛省の調達基準となることが予定されています。

対象となるのは、防衛省やアメリカの国防総省と直接取引する企業だけでなく、部品の提供やサービスの外注などの形で間接的に取引をする企業も含まれます。

そのため、セキュリティ標準に対する対策を怠っていると、ある日突然、従来の取引ができなくなってしまう、という事態すら起こりうるのです。

こうしたことから、「NIST SP800-171」対応が多くの日本企業にとっての経営課題である、というわけです。

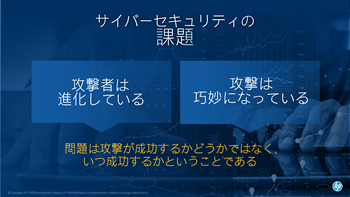

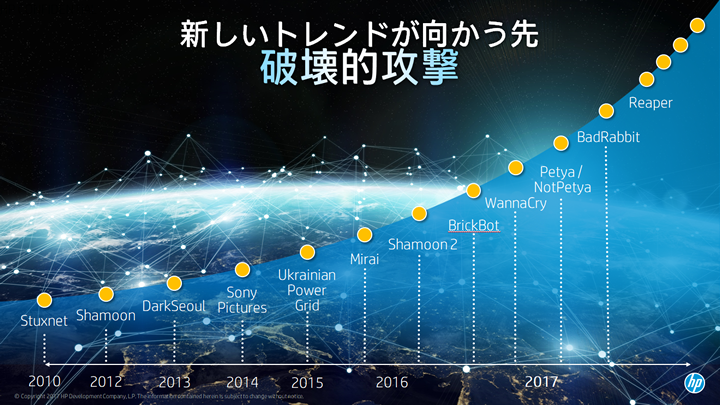

■破壊的攻撃も含めたマルウェアが大量に出現

―厳しいセキュリティ標準に対応しなければ、安全保障や競争力の維持ができないという国家レベルの危機感を感じます。最近のサイバー攻撃の特徴や課題はどのようなものでしょうか。

まず、膨大の数のサイバー攻撃が発生しているということです。マルウェア開発の経済が回る仕組みができてしまっており、様々な亜種も登場しています。

2017年の第一四半期には新しいマルウェアが4.2秒ごとに出現したというデータ(出展:GData, Malware Trends 2017, 2017)もあります。

つまり、すでに発生したマルウェアからパターンを抽出し、感染を防ぐという従来型の防御手法が通用しなくなってきているということです。

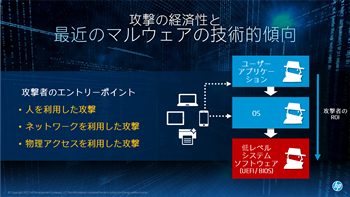

そして、攻撃者は進化し、かつ巧妙になっています。様々なセキュリティソリューションや体制強化によって、OSやアプリケーションへの攻撃を成功させることは困難になってきています。そこで、対策の進んでいないOSやアプリケーションより下層レベル(ファームウェアやBIOSなど)に潜伏して、OSのセキュリティ機能をバイパスするなど、より技術的に高度な攻撃をする動きが強まっています。

さらに、最近の攻撃のトレンドとして「破壊的攻撃」があります。目的は攻撃対象企業の事業を妨害することにあります。

例えば、2012年には、サウジアラビアの世界最大の原油精製会社のワークステーション3万5000台が破壊され、通常業務への復旧に1週間余りかかってしまうという事件が発生しました。このことによって、エンドポイントデバイスへの破壊的攻撃が1企業はもとより、国にとっても大きな損失になり得ることが明らかになりました。

■ハードウェア基点の高い信頼性を実現する

―このような深刻なセキュリティの課題に対して、HPのPCはどのような方針で対策をしているのですか。

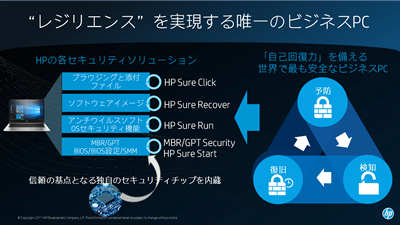

まず1つ目の大きな柱が、ハードウェア基点でセキュリティを作り込むというアプローチです。HPのPCでは、コンピューター本来のアーキテクチャから隔離された物理的なチップが搭載され、これがセキュリティの基点となっています。

OS上からはアクセスできないこのセキュリティチップが、BIOSやハードウェアを監視し続けます。そのため、OSやアプリケーションより下位のレベルへの攻撃にも対応した高いレベルのセキュリティを実現できるということです。これは後述する「NIST SP800-193」の求めるエンドポイントデバイスのレジリエンスのキーコンセプトです。

さらに、これを基点として2つ目のアプローチの柱である、自己回復性(レジリエンス)を高いレベルで実現しています。この「自己回復性」とは、予想できないサイバー攻撃を受けても、元の状態に戻せるということです。日々、大量に発生するマルウェアをすべて把握して防ぐということは現実的なことではありません。感染したとしても、いかに元の状態に素早く回復できるかが重要になります。

そしてこれらの高度なセキュリティ機能をユーザーが簡単に徹底できる「管理性」が3つ目の柱となります。HPのPCは、ハードウェアやBIOSのセキュリティに関する設定を安全かつ簡単にすべてのPCに設定できるユーザーインターフェイスを持った管理ソリューションを備えています。これは「NIST SP800-171 」が求めているOSだけでなくBIOSやハードウェアを含む構成管理をサポートする機能でもあります。

■Windows10をより「安全」にする「NIST SP800-193」

―ビジネスを止めないために「自己回復性」はポイントになりそうですね。

HPのPCはBIOSやOSレベルなど、様々な階層で「自己回復性」を実現するソリューションを用意しています。たとえばBIOSレベルでは「HP Sure Start」という機能が、BIOSのコードそのものやOSコントロールの胆となる特権領域が侵害されていないか監視し、異常を検知した場合はリブートして元に戻します。これはNISTのガイドライン「NIST SP800-193」を満足しており、一連のNISTガイドラインが要求する高度なエンドポイントデバイスのレジリエンスをデバイスレベルでサポートしています。

セキュリティチップを基点に各階層で行う、予防、検知、復旧のサイクルによって、世界で最も安全なビジネスPCを実現しているのです。

また、「HP Sure Click」はHPのPCの安全性を実感できる機能だと思います。これは、名前のとおり「クリック」の信頼性を確保するものです。

メールにあるURLをうっかりクリックしたところ、危険なサイトへ接続してしまいマルウェアに感染してしまったということは、誰の身にも起こりうる事態です。

それに対し「HP Sure Click」が実装されたHPのPCでは、マルウェアを仮想マシンに隔離するので、PCは影響を受けません。もし感染したとしても、ブラウザのタブを閉じるだけで、マルウェアは消滅します。メールの添付ファイルも同じ仕組みでマルウェアを隔離しますから、インターネットを利用しても安心して安全に仕事ができるというわけです。

昨今、マイグレーションが進んでいるWindows 10自体、非常にセキュアなOSです。それをハードウェアのセキュリティで補完しより安全に利用できるのがHPのPCということです。

■お客様のNIST標準対応をNIST準拠のPCで簡単に、確実に実施する

―改めて、HPのセキュリティに対する取り組みと「NIST SP800-171」対応への状況を教えてください。

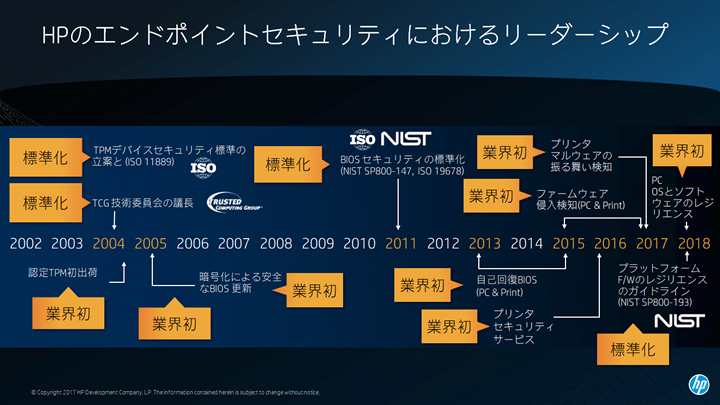

HPはこれまでも、標準化に先駆けた「業界初」の試みによって、エンドポイントセキュリティにおけるリーダーシップをとってきたことを自負しています。

そして現在も、HPのPCはNISTの求めるエンドポイントデバイスのレジリエンス「NIST SP800-193」に業界に先駆けて準拠しています。

実は、「NIST SP800-171」自体は、組織の行うべきの「プロセス」に対するガイドラインですので、デバイスのみで実現できるものではありません。

しかし、これらの一連のプロセスをすべて人が行うとしたら、膨大な労力とコストがかかるうえ、作業品質を維持するのは大変なことです。

それに対し、HPのPCは、実装する各機能によってこれらのプロセス にデバイスレベルで対応し、自動化しています。つまり「NIST SP800-171」への対応を確実に、早く、簡単に実現できるのが「NIST SP800-193」に準拠したHPのPCということです。一方で、他社の対応を見てみると、「防御」機能にはいくつか対応しているものもありますが、 「検知」「対応」「復旧」への対応は、いまだにしていないのが現状です。

冒頭に述べたとおり、「NIST SP800-171」への対応は待ったなしのうえ、セキュリティの重要性がますます高まるばかりです。

お客様の「NIST SP800-171」対応を「NIST SP800-193」に準拠し、豊富なセキュリティ機能を持つHPのPCをご利用になることで、標準対応への労力を最小限にしていただくと同時に、セキュリティ対策を万全にしていただきたいと思います。

経営戦略としてのサイバーセキュリティについて、3回に渡って取り上げてきた。グローバル化の進展、新しいルールの形成を踏まえて、日本国内においても、ますますサイバーセキュリティに取り組む必要性が高まってくることをご理解していただけたのではないだろうか。今後は従来型の「防御」を中心にした手法だけでなく、サプライチェーン全体を見た上で、「特定」「防御」「検知」「対応」「復旧」の各プロセスに対応してことが求められるようになる。ぜひ、他社に先駆け、サイバーセキュリティに対し戦略的な取組みを推進してほしい。

最新資料をこちらからダウンロード

■おすすめコンテンツ