2019.02.14

NewsPicks Brand Design

NISTの衝撃。セキュリティの国際標準が、日本のビジネスを変える

安全保障の観点から、世界のサイバーセキュリティが変わろうとしている。鍵になっているのは、アメリカ国立標準技術研究所(以降、NIST)が定めた政府調達の要件「NIST SP800-171」。

安全保障の観点から、世界のサイバーセキュリティが変わろうとしている。鍵になっているのは、アメリカ国立標準技術研究所(以降、NIST)が定めた政府調達の要件「NIST SP800-171」。

これは米国内のルールだが、たとえ米国外の民間企業であっても準拠していなければ、結果的に北米を中心とする様々な産業のサプライチェーンから退場させられる可能性があるのだ。

サイバー空間の安全を保つために、世界では今、何が起こっているのか。多摩大学ルール形成戦略研究所の客員研究員で、サイバー空間での安全保障についてのリサーチや、政府等への提言を行っている西尾素己氏に話を聞いた。

幼少期より世界各国の著名ホワイトハットとの「模擬戦」を通じてサイバーセキュリティ技術を独学。2社のITベンチャー企業で新規事業立ち上げを行った後、国内セキュリティベンダーや大手検索エンジン企業を経て、2016年よりコンサルティングファームに参画。同時に多摩大学ルール形成戦略研究所にサイバーセキュリティ領域における国際標準化研究担当の客員研究員として着任。2017年にサイバーセキュリティの視点から国際動向を分析するYoung Leaderとして米シンクタンクに着任。

サイバー犯罪で得をするのは誰か

── 西尾さんはサイバーセキュリティの専門家として、どのような活動をなさっているのでしょうか。

多摩大学に設置された、ルール形成戦略研究所という安全保障を専門に扱うシンクタンクがあります。私はここでサイバー空間における安全保障をリサーチし、レポートを政府などに提供することで、正しく意思決定するための手助けをしています。また、サイバーセキュリティの国際会議に出席し、日本の意見を発言することもあります。

── そもそもサイバー犯罪は、どのような目的で行われているのですか。

サイバー犯罪には、3つのトリガーがあります。1つは、国が国をターゲットとして、相手の国力を削ぐことを目的に攻撃する「ネーションバック」です。

2つめが政治的、宗教的な主張をハッキング行為によって世界に示す「ハクティビズム」。動物保護団体が水族館のホームページをダウンさせたことがあります。

3つめが、金銭目的の攻撃です。たとえば企業のパソコンに悪意を持つプログラムであるランサムウェアを送り込んで、使えなくする。そうなるとビジネスが停止して多大な損失を被るので、元に戻す代わりに身代金を要求するという手口があります。

このなかで、今もっとも警戒すべきなのが、安全保障や経済政策にも関わる「ネーションバック」です。

── サイバー空間とはいえ、国家が他国を攻撃するということですよね。それほど頻繁に起こるのでしょうか。

サイバー空間では、一般的に入手可能なパソコンやソフトウェアと専門知識があれば、攻撃が成立します。

特にネーションバックでは、仮に攻撃元のパソコンを突き止めたとしても、攻撃時に誰が使っていたのか、その人は国家とつながっているのかを明らかにするのが困難です。最終的に国家が国家に対して攻撃をしたことを決定的に立証するのが不可能に近いんです。

そのため国家間の問題に展開しづらく、国家安全保障を揺るがすファクターになり得るわけです。

── どのような場合に行われるのですか。

目的の1つに、「エコノミック・ステイトクラフト(経済的な国策)」と呼ばれる、安全保障と関係する経済政策があります。経済制裁のオプションとしてサイバー攻撃を行使するという意味合いも含まれ、安全保障では活発に議論されているアジェンダです。

たとえば、LNG(液化天然ガス)を運ぶ船舶が着く港のシステムを、1日ダウンさせる。そうすると、それだけでGDPが大きく下がる国もあるでしょう。

また、私が今取り組んでいるテーマの1つに、「チャイナリスク」があります。問題視されているのは、今後世界に張り巡らされていく5G通信網における安全性です。

中国にはHUAWEIやZTEなど世界を席巻する通信機器メーカーがあり、5Gでも優れた技術を持つため、今後もシェアを拡大すると見られていました。

そこで警戒を強めたのがアメリカやオーストラリアなどで、中国政府が全世界のネットワークを監視するのではないか。もし第三次大戦のような動きが起きたら通信インフラを握る中国が圧倒的優位になるのではないか。そんな疑念によって、中国製の5G通信機器を締め出すことにしました。

── これまで中国の通信機器は受け入れられてきました。今、なぜ疑うのでしょう。

残念ながら、中国企業には疑わしい製品を出荷してきた過去があります。中国製のルーターなどを解析したところ、不正に侵入するための裏口である「バックドア」と断定できる仕組みが発見されたという研究成果もあります。

5Gは高速で、たくさんの端末を同時につなげられるなどの特徴がありますが、これらの特徴を実現するために必須となるアンテナの技術については、中国メーカーに優位性があります。

中国のインターネットは、政府が情報を検閲しコントロールするシステム「グレートファイアーウォール」の配下にあります。このシステムでは、何十億もの端末を長期間監視してきた実績があり、それを支えてきたのが中国国内の通信機器メーカーなのです。

こうした背景から、恐らく中国は世界中を監視できるケイパビリティを持っているだろうというのが世界のセキュリティ専門家の見立てです。

セキュリティ標準化の経済的な背景とは?

── 国家規模のサイバー攻撃に対抗する手段はあるのでしょうか。

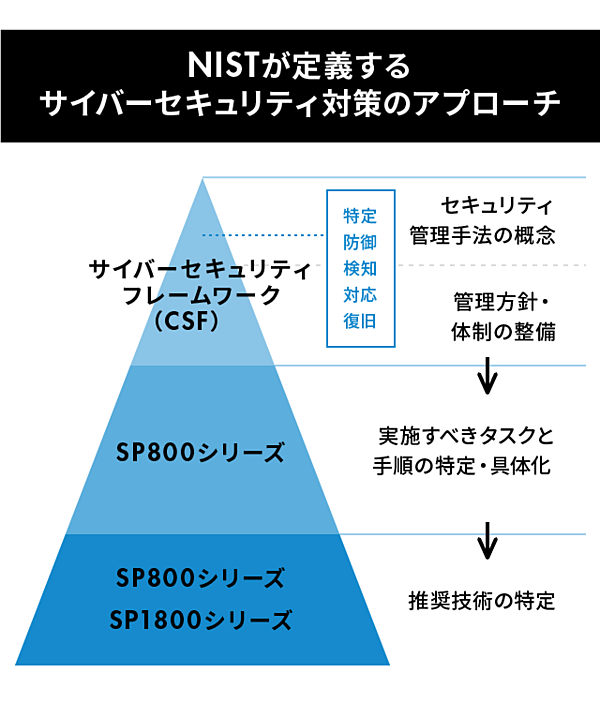

現在、世界的に大きなテーマになっているのが、米国の政府機関が調達先に求めているNISTのサイバーセキュリティフレームワーク(CSF)への対応です。

このCSFを基礎として、2015年6月には民間企業が取り扱う「CUI(Controlled Unclassified Information)」保護のためのガイドライン「NIST SP800-171」が策定され、先陣を切った国防総省では、取引先に対して2017年末までに対応するよう求めていました。他の政府機関でも採用が続く予定で、2019年末頃には、全産業に必須化されると予想されています。

米国企業がビジネスを継続するにはNISTに準拠する必要があり、そのためには世界に連なるサプライチェーン全体が対応を迫られます。これは米国内の問題だと捉えるのではなく、米国政府との直接取引がなくても、米国と接点があるすべての企業に影響があると考えておくべき話です。

米国は、国家レベルでサプライチェーン改革を試みています。米国がエコノミック・ステイトクラフトを行使したいのは中露やその他の反米国であり、その他諸外国の民間企業もろとも、米国のセキュリティ水準に引き上げることを目的としています。

── 守ろうとしているCUIとは、どのような情報でしょうか。

定義がややこしいのですが、それ単体ではシークレットではないものの、集まったり、時系列順に並べたりすることで、国家安全保障を揺るがす情報です。ネジ1本、野菜1個の取引情報であっても対象になり得ます。

たとえば自動車の自動運転ソフトウェアの設計情報が流出した場合、脆弱性を見つけて攻撃されたら、大統領が乗っている自動車が事故に遭うかもしれません。ペースメーカーなら、心臓を患った国会議員の命が脅かされる可能性もあります。

他にも設計情報が漏れることで、ドローンが兵器として悪用されたり、3Dプリンターが武器の製造に使用されたり……こんなふうに、CUIというのは適用範囲の定義が曖昧なんです。その理由を探ってみて、あえて曖昧にして、拡大解釈できるようにしているのではないかと感じました。

もう1つ考えないといけないのは、CUIの定義やNISTの基準を満たしているか否かという判断軸が、訴訟文化に基づくということです。CUI保護に関しては法整備や枠組みが整ったばかりで運用期間が十分でなく、それ故に訴訟判例が不足しています。

どのような情報がCUIとして、それを漏らしたことが罪に問われ、どの程度の対策だとNISTに準拠していなかったとして過失責任が問われるのか。今後そのような判例が蓄積されればさらに粒度は正確になると考えられます。

── 今は米国がCUIだと言えば、CUIなんですね。

現状ではそうです。判断のポイントは、サプライチェーンの末端でも、つながっていれば国境を越えてNISTのガイドラインへの準拠を迫られるということ。アメリカ国内のルールを安全保障とサプライチェーンをテコにして国外にも適用させるものなので、勝手に変更して従わせることもできます。

システムが直接つながっていなくても、取引があれば何らかの情報をやりとりしますよね。それに、政府機関から受領した情報だけでなく、事業者が共同研究で生成した情報もCUIに該当します。たとえ日本のサーバーだけに存在していても、その情報は米国にも権利が及ぶものと解釈されるのです。この解釈には、多くの判例が存在します。

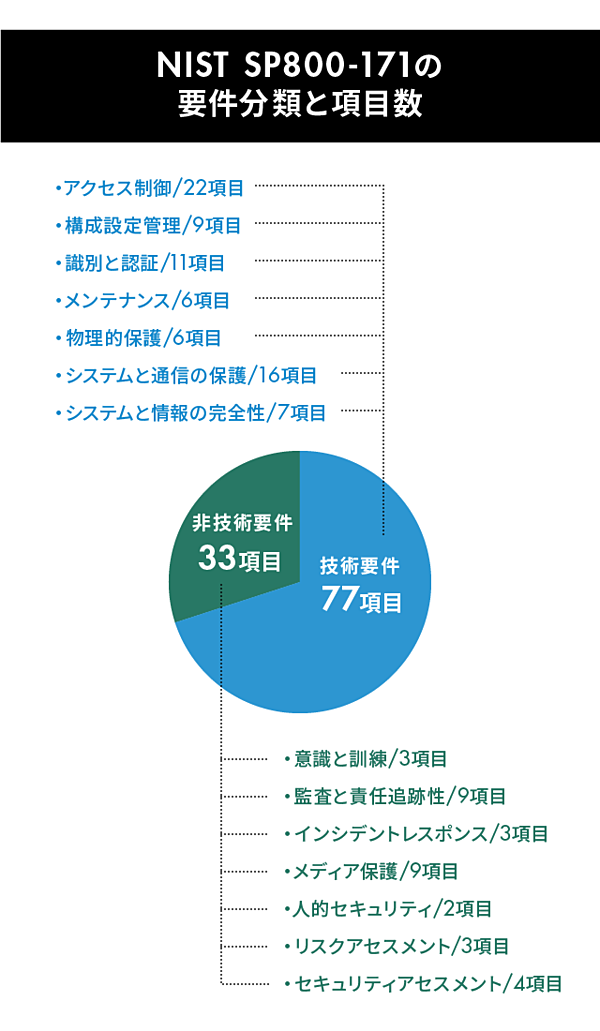

上の表は、NIST SP800-171で要求される具体的なタスクと手順をまとめたもの。110項目中、ネットワークやハードウェアデバイスなどの技術的な要件が77件と大半を占め、残り33件が組織や業務フローなど非技術的要件となっている。(資料提供:多摩大学ルール形成戦略研究所)

── 私にとっては唐突な印象を受ける話なのですが、あからさまにアメリカ優位の政策をとるトランプ政権の影響が大きいのでしょうか。

そもそもCUIの保護規定の策定を指示したのは、オバマ政権時の2010年に出された大統領令なんです。大統領の意向だけではなく、政府が長らく準備してきた意志の強い政策であり、今後も簡単に流れが変わるようなものではありません。

自国の安全を守る上でも重要な政策ですが、同時にNISTの策定に米国企業が関わることで、いち早く対応できる米国の製品やサービスが競争力を持つことになる。米国のフレームワークに100%準拠しようとすると、当然、米国製品が必要になるんですね。

トランプ大統領は安全保障による経済政策や、サイバーセキュリティを通じた貿易摩擦の解消を明確に宣言しています。これが、「安全保障経済政策」です。

日本企業が備えておくべきこと

── 日本企業でも、ISMS認証を受けるなどセキュリティ基準に従ってきたはずです。不十分なのですか。

率直に言って、現在のセキュリティの常識に照らせば「お話にならない」レベルです。NISTのフレームワークでは「特定・防御・検知・対応・復旧」の5つのファンクションを定義しているのですが、ISMSではそのうちの「特定」「防御」に関する内容ばかりが厚く、侵入後のアクションについての言及はかなり薄いことが大きな問題です。加えて言うなら、ISMSの評価基準は評価者の解釈への依存性が高く、曖昧だという問題もあります。

今はマルウェアなどに侵入されることを前提に考えるのが常識で、侵入をいかに検知するか、検知したらどう対応するのか、対応もむなしく攻撃が成立してしまったら、どう復旧するかまで準備するのがセキュリティ対策です。

私はサイバー攻撃の研究者でもあるのですが、正直なところ、たとえNISTの基準をすべて満たしていたとしても、研究者レベルの知識を有する者であれば攻撃を成功させることができると思います。

ただし、アトリビューション(攻撃元の特定)に必要なログが大量に残る対策がされているため、捜査機関が分析すれば遅かれ早かれ攻撃者は特定されてしまうでしょう。

それでも、NISTが100だとすると、日本でサイバーセキュリティに十分取り組んでいるつもりの企業ですら、ほとんどが30程度しか満たせていない。追加で整備しないといけないことが多い状態です。

── NISTに準拠していない場合、どのような影響が考えられますか。

米国の政府や企業が関わる研究開発や取引を、円滑に進めることができません。米国ではNISTに準拠していないと政府調達に応札できない案件も、かなり増えています。

また日本の某自動車メーカーは、米国で自動運転の走行テストを国土安全保障省(DHS)に申し出たところ、NISTに対応していないため却下されて、日本の全サプライヤーに対して急いで現状分析を求めたそうです。

── NIST対応は、まず国防総省が求めています。日本の防衛産業は、対応を完了できているのですか。

防衛装備を売買する立場なので対応は必須ですが、まだ完了していません。防衛装備庁をはじめ日本政府も重要性は理解しており、具体的なタイムラインを設定して規定の改定に取り組んでいるところです。

前提として、米国では軍需が一大産業で裾野が広く大規模。そして米国のクラウドセキュリティ標準「FedRAMP」の認証を受けたクラウドサービスを用意することで、取引先が少ない負担で図面などを管理できるようにしました。その上、NIST対応のためのコストを原価に上乗せできたので、NISTに対応しやすかったといえます。

米国の防衛関連企業が利用するNISTの基準に準拠したクラウドサービスの例。現在日本には、このセキュリティ基準を満たすクラウドサービスは存在しない。(出典:防衛装備庁「防衛装備庁が来年度から始める新たな調達基準の考え方」)

かたや日本の防衛産業は規模が小さく、サプライチェーンを二次、三次とたどれば小さな町工場もかなり多い。日本の安全保障上、国外のクラウドサービスの利用は避けたいですが、国内にはNISTの基準をクリアしたクラウドベンダーが存在しません。

このような状況で、どうやってすべての企業をNISTに準拠させるかが、今後の課題になります。

── 防衛以外の産業はどうですか。政府は指針を示すなどして、イニシアチブを取っているのでしょうか。

経済産業省が今年5月、サイバーセキュリティのフレームワークを作成しました。今後パブリックコメントや防衛装備庁からの意見を反映させ、見直される見込みです。

── では、現時点で企業が取れる対策を教えてください。

今できることとして、間接的にでも米国と取引がある企業は、早急に現状診断を実施しておくべきです。まずは自社がCUIを扱っている可能性があるか。どこに、どのような情報を持っているのかを特定しておく必要があります。

そしてさらに踏み込んで、CUIを扱っているシステムがNISTにどこまで準拠しているのか、アセスメントを実施します。いざ準拠状況を問われたときに、現状と対応に必要な期間を示せるようにしておくことが最低限の備えです。その時点で「NISTって何ですか?」では、そこで取引終了になってしまいますから。

もう1つ重要なのは、IT投資計画を見直すこと。先ほどもお話ししましたが、NISTの基準に準拠するためには、NIST策定に携わった企業の製品を導入するのが現時点では得策といえるでしょう。

彼らはこの新しい標準化への対応に追い立て続けられていて、かつその基準を作る場にもいます。少なくとも、まったく顔も出してないような企業よりもセキュアですし、サプライチェーンに乗るのもスムーズです。

IT投資計画を見直すタイミングが近ければ、この観点を持つことが大事だと思います。

(取材・執筆:加藤学宏、編集:宇野浩志、撮影:後藤渉、デザイン:九喜洋介)