2023.07.11

サイバー攻撃活動の「検知」と「防止」にフォーカスしたエンドポイントセキュリティを横浜国立大学 吉岡教授が解説!

横浜国立大学がこの度行ったエンドポイントセキュリティ対策技術の評価結果を、今回特別にHP Tech & Device TVで発表していただく機会を得た。評価を担当された、同学大学院 環境情報研究院・先端科学高等研究院 教授の吉岡克成博士と、直接企業のセキュリティについて関わり続けている日本HP ワークフォースサービス・ソリューション事業本部 木下和紀エドワルドが、最新のエンドポイントセキュリティについて解説する。

横浜国立大学大学院環境情報研究院/先端科学高等研究院 教授

吉岡 克成 氏

2005年よりサイバーセキュリティ研究開発に従事.サイバー攻撃観測、分析、対策に関する多数の国家プロジェクトに参画.総務省,経済産業省,内閣官房等有識者委員多数.2009年科学技術分野の文部科学大臣表彰, 2016年産学官連携功労者表彰総務大臣賞, 2017年情報セキュリティ文化賞,2021年テレコム先端技術研究支援センター表彰など.

エンドポイントセキュリティが重要になっている背景とは?

働き方が多様化し、クラウドサービスの活用が当たり前になっている現在、これまでの境界防御が意味をなさなくなっている。このような時代の中で考えるエンドポイントセキュリティとはどのようなものなのか?

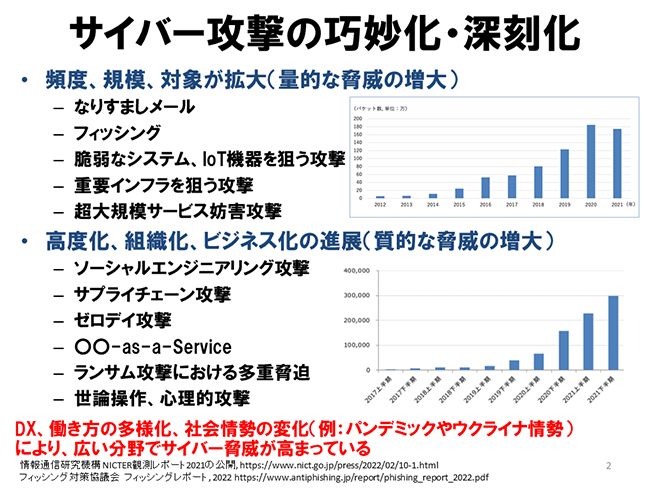

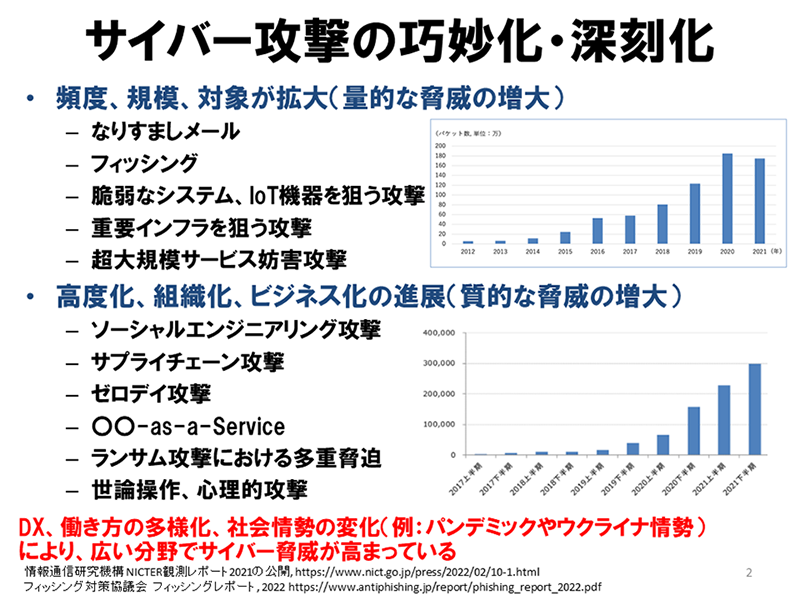

「まず、コロナ禍以降の働き方を考えた場合、サイバー攻撃には大きく2種類の動きがあると考えています。ひとつは量的な脅威で、なりすまし、フィッシングメール、IoT機器を狙った攻撃、重要インフラを狙った攻撃、施設全体を狙った例や、機器そのものを機能不全にするような攻撃もあります。このように攻撃は多様化し、量も増えている傾向があります。もう一つは質的な脅威の増大です。これらの攻撃は巧妙かつ複雑で高度化し、かなり組織化された攻撃を行います」と吉岡氏は解説する。

クリックして拡大表示

代表的な例としてサプライチェーンの弱点を狙ったランサムウェアによる攻撃などの具体例を説明する吉岡氏。同氏は「攻撃の手法も多様化していますが、AIによる文章の自動生成などが使われるようになると非常に自然な内容でなりすましメールが作れるので今後の脅威になる可能性があります」と警鐘を鳴らす。

「攻撃者は一番脆弱なところを突いてきます。そうなるとどうしても人間は狙われやすいのだと思います。これまで、メールの文面が明らかにおかしいというものが多かったと思いますが、吉岡先生がいうように、AIでなりすましをするようになると守りづらくなってくるのかも知れません」と木下氏も同意する。

「会社の外や自宅で働くことが当たり前になっていますが、仕事のメールも、お客様からのデータも飛んでくるということに変わりはありません。それらを自分のPC環境だけでしっかり守っていけるのか、つまりエンドポイントは最後の砦になっているのです。そういう意味ではエンドポイントセキュリティの重要性はどんどん高まっていくといえるでしょう」と吉岡氏は語った。

エンドポイントへのサイバー攻撃の整理と防御策の評価方法

エンドポイントセキュリティの防御策は様々な原理やコンセプトに基づいたものがあるため、比較することが難しい。この度横浜国立大学がおこなった評価は3つの代表的な技術を対象にしている。ひとつはNGAVで、もうひとつはアプリケーション隔離、最後のひとつはEDRだという。「アプリケーション隔離という技術は馴染みがない人もいると思いますが、OS上に小さな仮想環境を作り、その中でアプリケーションを実行するという考え方です」と木下氏は解説する。

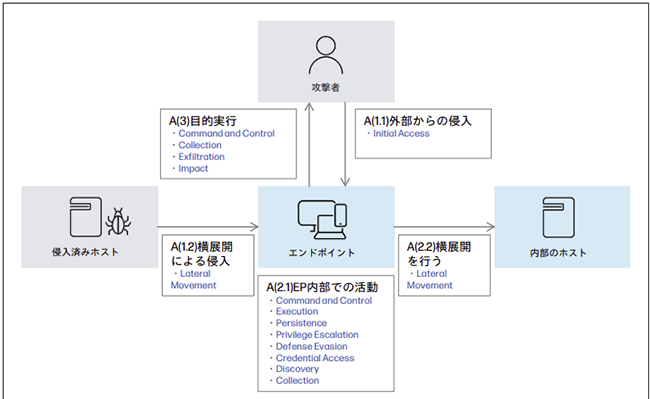

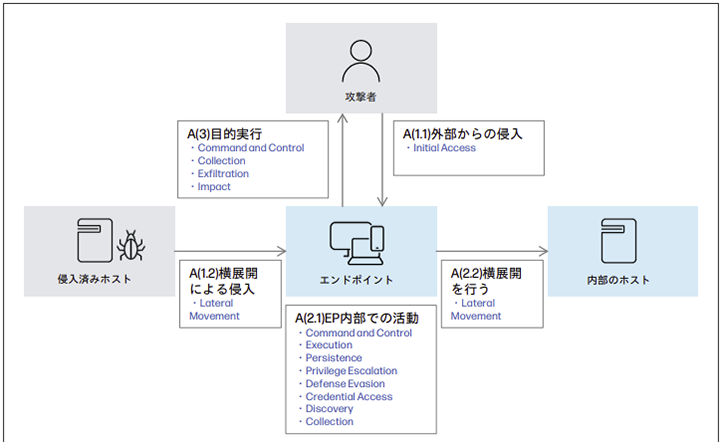

「これらを共通の評価軸に基づいて公平に評価するためのベースとして使ったのは『MITRE ATT&CK』です。サイバー攻撃のテクニックについて網羅的に整理したナレッジベースなので、エンドポイントを中心としてみたセキュリティ評価にも利用できると考えました」と吉岡氏。MITRE ATT&CKをベースとしてエンドポイントへの攻撃をモデル化して整理し3つの防御策がどのように攻撃を防ぐことができるのかということを検証してゆくというわけだ。

攻撃の整理は、「外部からの侵入」、「エンドポイント内部での活動」、「目的の実行」に加え、侵入済みホストから、あるいはほかの内部ホストへの「横展開」の5つに分類している。

もう少し詳しく解説していこう。エンドポイントへの侵入経路は外部からの侵入と他のホストからの横展開による侵入がある。これにはeメールによってURLや添付ファイルが使われる他、USBメモリなどのリムーバブルメディアからの侵入も考えられる。実際の行動としては、エンドポイントユーザーが何らかの操作を行うことで発生するものと、攻撃者が能動的に実施可能なものに大別することができ、前者は「ユーザー実行型の侵入(U)」、後者は「ユーザー非実行型の侵入(N)」としている。

U、Nいずれかの形で侵入を完了した攻撃者は、エンドポイントの状態を把握し、不正活動の拠点とする。そして、「エンドポイント内部での活動」と、他のホストへ向け「横展開を行う」といった行動に出るのだ。

その後、「目的の実行」が行われる。機密情報の持ち出しや、データの暗号化と復号のための対価要求といった最終目的のための活動がこれにあたる。

これら整理した一連の攻撃行動に対して、各防御策が「検知」、「防止」、「対処」の評価項目に対してどのように機能するかを定性的に分析するのが今回の検証の大きな流れだ。

クリックして拡大表示

上記の図が今回使用したモデルになる。守る対象は中央の「エンドポイント」であり、「攻撃者」はここへ向けて侵入を試みようとしている。「侵入済みホスト」は組織の中ですでに侵入されているエンドポイントで、いわゆる横展開を試みようとしているという設定だ。この構図を見れば、攻撃がどのようにおこなわれるかが分かると思う。今回のケースでは「外部からの侵入」、「横展開による侵入」がMITRE ATT & CKのとっている戦術というわけだ。

評価の結果と各エンドポイント防御策の位置付け

最近増加しているユーザーの脆弱性を狙った攻撃への対応に直結するユーザー実行型の脅威の侵入検知の評価はどのようなものになったのか。「NGAVに関しては検知を主な目的にしたものながら、検知をすり抜ける脅威もあることから一定の評価に留まりました。アプリケーション隔離は攻撃があっても仮想環境の中に脅威を閉じ込め重大な結果に結びつかないというコンセプトです。検知に関しては組み合わせる検知機能の有無やその性能に依存するため、幅を持つ評価となりました。EDRは振る舞いの怪しさを検知するので未然の検知には対応しないので、この場合は評価されないということになります」と吉岡氏は解説する。

アプリケーション隔離の場合、検知機能の実装状況により評価が分かれるという吉岡氏。その言葉を受け、アプリケーション隔離を実装した「HP Sure Click Enterprise」を提供しているHPは次のように説明する。「隔離環境での検知機能を提供していますから、隔離環境の中でEDRが動作しているというイメージを持っていただければよいかなと思います」(木下氏)。

その後も、様々な評価軸で行なった検証結果を解説した吉岡氏と木下氏。結論として

HP Sure Click Enterpriseについて木下氏は「この製品はデバイスやネットワークを守るものではなく、ユーザーを守るサービスといえます。ユーザーが想定外の行動をしてしまっても、そのユーザーを守ることをコンセプトに様々な機能を実装しています。ですから、サーバ用ではなく、ユーザーが実際に操作するエンドポイントを守るソフトウェア製品という形を取っています。いつも通りに業務を行う中で万が一悪意のあるファイルをクリックしてしまっても安全に使える。これがHP Sure Click Enterpriseの最大の特長です」としめくくった。

また、すべての評価を並べてみると、どれか一つの製品が入っていればよいという結果にはならなかったことを受け、吉岡氏は「3つのエンドポイントセキュリティはそれぞれの技術が違う部分で活躍することが改めて明確になったと思います。どれか一つで守るより、お互いに補完し合う関係になっているといえるでしょう。3つの技術を組み合わせて使うことで望まれているセキュリティを確保することができます」と対談を締めくくった。

エンドポイントセキュリティの重要性がますます高くなる現在、今後のセキュリティ対策を考える上で客観的なデータが惜しみなく披露された対談はこうして幕を閉じた。ここでは一部しかお伝えできないが、ホワイトペーパーではすべての情報が閲覧できるので、ぜひ一度ご覧いただきたいと思う。

下記必要事項を記入の上、ボタンを押してください。