2024年のマルウェアキャンペーンで悪用されたゼロデイ脆弱性のレビュー

※ 本ブログは、2025年2月19日にHP WOLF SECURITY BLOGにポストされた Reviewing Zero-day Vulnerabilities Exploited in Malware Campaigns in 2024 の日本語訳です。

ゼロデイ脆弱性の世界では、2024年は多忙な年でした。攻撃者は、人気のソフトウェアアプリケーションやオペレーティングシステム(OS)の脆弱性を悪用してエンドポイントを侵害し続けました。ここでは、ゼロデイ脆弱性を悪用してエンドポイントに感染したマルウェアキャンペーンの例を振り返り、何が起こったのか、どのように機能したのかを説明します:

- 米国サイバーセキュリティ・社会基盤安全保障庁(CISA)は、2024年に実際に活発に悪用された43の異なるベンダーの116種類の新しい脆弱性を特定しました。

- そのうち28件は、実際に悪用されたMicrosoft Windowsオペレーティングシステムの脆弱性でした。

- 悪意を持って細工されたインターネットショートカットファイル(.URL)を使用して、脅威の主体はWindowsのMSHTMLコンポーネントに存在するゼロデイのリモートコード実行脆弱性(CVE-2024-38112)を悪用し、情報窃取マルウェアを拡散させました。

- 2024年に、Google Chromeのゼロデイ脆弱性が合計7件、攻撃者によって積極的に悪用されました。

- 脅威の主体は、多人数同時参加型オンラインゲームをルアーとして、ブラウザのJavaScriptエンジンにおけるChromeのゼロデイ脆弱性(CVE-2024-4947)を悪用し、エンドポイントにマルウェアを感染させました。

- 脅威アクターは、Mozilla FirefoxとWindowsの2つのゼロデイ脆弱性を組み合わせ、ブラウザの脆弱性(CVE-2024-9680)とサンドボックスエスケープ(CVE-2024-49039)を組み合わせ、攻撃者がエンドポイントに永続的なマルウェアをインストールできるようにしました。

イントロダクション

米国のサイバーセキュリティを担当する政府機関である CISA は、攻撃者によって実際に悪用されている脆弱性のリストを「既知の悪用された脆弱性カタログ」(KEV)として公開しています。 KEV カタログは、ネットワークの防御者にとって貴重なリソースであり、攻撃者の行動に基づいて、どの脆弱性を優先的にパッチ適用すべきかの判断に役立ちます。

2024年には、CISAは43の異なるベンダーから新たに110件の悪用されている脆弱性をリストに追加しました。これには、ネットワーク機器、サーバーアプリケーション、エンドポイントソフトウェアの脆弱性が含まれています。このBlog記事では、PC上で悪用されるソフトウェアの脆弱性、例えばOSコンポーネントやWebブラウザなどの一般的なアプリケーションに影響を与えるものに焦点を当てます。これらは攻撃者にとって魅力的な標的であり、攻撃を仕掛けたりマルウェアを拡散したりするために悪用されることがよくあります。

2024年のMicrosoft Windowsの脆弱性に関するレビュー

デスクトップOS市場で70%以上のシェアを占めるWindowsは、企業内では圧倒的に人気の高いエンドポイントOSです。当然ながら、このことがWindowsエコシステムを攻撃者にとって魅力的な標的にしています。Windowsエンドポイントを標的とする攻撃の多くは、ソーシャルエンジニアリングかソフトウェア脆弱性のエクスプロイトを利用しています。近年、Microsoftは良く利用される攻撃手法を封じるために懸命に取り組んできましたが、その結果、攻撃者はより脆弱性のエクスプロイトを選ぶようになってきました。

2024年、CISAは、攻撃者がエクスプロイトしていることが確認されているWindowsを侵害する28の脆弱性を指摘しました。これは、毎月平均2つ強の新しい脆弱性がエクスプロイトされていることを意味します。これには、攻撃者が権限昇格させたり、セキュリティ機能を回避したり、任意のコードを実行したりすることを可能にする脆弱性が含まれています。攻撃者は、このような脆弱性のエクスプロイトにより、デバイスを感染させるためにユーザーの操作を必要とするといった、攻撃の成功を妨げる可能性のある障害を可能な限り取り除こうとしています。

CVE-2024-38112: Void BansheeによってエクスプロイトされたWindows MSHTMLのゼロデイ脆弱性

Trend Miccroが分析したキャンペーンでは、Void Bansheeとして知られる脅威アクターが、WindowsのMSHTMLコンポーネントに存在するゼロデイのリモートコード実行脆弱性(CVE-2024-38112)をエクスプロイトする悪意のあるインターネットショートカット(.URL)ファイルを作成しました。これにより、攻撃者はインフォスティーラーマルウェアのファミリーであるAtlantidaをエンドポイントに感染させることが可能になりました。

最初の感染は、ファイル共有WebサイトからZIPアーカイブをダウンロードしたことから始まりました。このアーカイブには、PDF ebookを装った悪意のあるURLファイルが含まれていました。このURLファイルを開くと、MHTML脆弱性がエクスプロイトされます。Internet Explorerは2022年に廃止され、Windows 10および11ではこの機能が無効になっていますが、Webブラウザの一部はOSに残っています。この脆弱性を利用することで、攻撃者は廃止されたWebブラウザを強制的に起動し、制御することができます。

この場合、Internet ExplorerがWebサイトを読み込み、悪意のあるHTMLアプリケーション(HTA)ファイルをダウンロードし、ユーザーに「開く」ダイアログボックスを表示します。ユーザーがファイルを開くと、一連のVBScriptとPowerShellスクリプトを通じて、エンドポイントがAtlantidaに感染します。このインフォスティーラーは、保存されたパスワード、クッキー、暗号通貨ウォレットなど、インストールされているさまざまなアプリケーションから機密データを収集し、コマンド&コントロールチャネル経由で外部に送信します。2024年7月9日、Microsoftはパッチチューズデーを通じて、この脆弱性に対するパッチをリリースしました。このキャンペーンが最初に確認されたのは5月13日であり、脆弱性ウインドウ(すなわち、脆弱性が特定されてから修正されるまでの期間)はほぼ2か月でした。このキャンペーンは、脆弱性が攻撃者にエクスプロイトされ続ける期間がしばしば長期にわたることを示しており、無効化されたOSコンポーネントであっても、攻撃者にエクスプロイトされる攻撃ベクトルとなり得ることを示しています。

Webダウンロードとブラウザを標的とした攻撃

2024年、Webブラウザのダウンロード経由で配布されるマルウェアが着実に増加しました。攻撃者は、Eメールのリンク、SEOポイズニング、マルバタイジングなど、さまざまな方法で潜在的被害者を悪意のあるWebサイトに誘導しました。これらのWebサイトは、ユーザーをだまして悪意のあるファイルをダウンロードや実行させたり、Webブラウザの脆弱性をエクスプロイトして攻撃者が被害者のデバイス上でコードを実行できるようにしたりすることで、マルウェアを拡散させます。

CVE-2024-4947: Google Chromeのゼロデイ脆弱性の実環境でのエクスプロイト

2024年初頭のキャンペーンに関する公開レポートによると、Google Chromeのゼロデイ脆弱性(CVE-2024-4947)が、APT脅威アクターであるラザルスによってエクスプロトされ、エンドポイントにマルウェアが感染しました。攻撃者は、ソーシャルメディアネットワーク上で"DeFiTankLand"という名前の盗用および改変されたビデオゲームを宣伝し、脅威アクターが管理するWebサイトにリンクを貼りました。しかし、ゲーム自体にはマルウェアは含まれていません。代わりに、ユーザーがWebサイトを訪問したときに感染が発生しました。

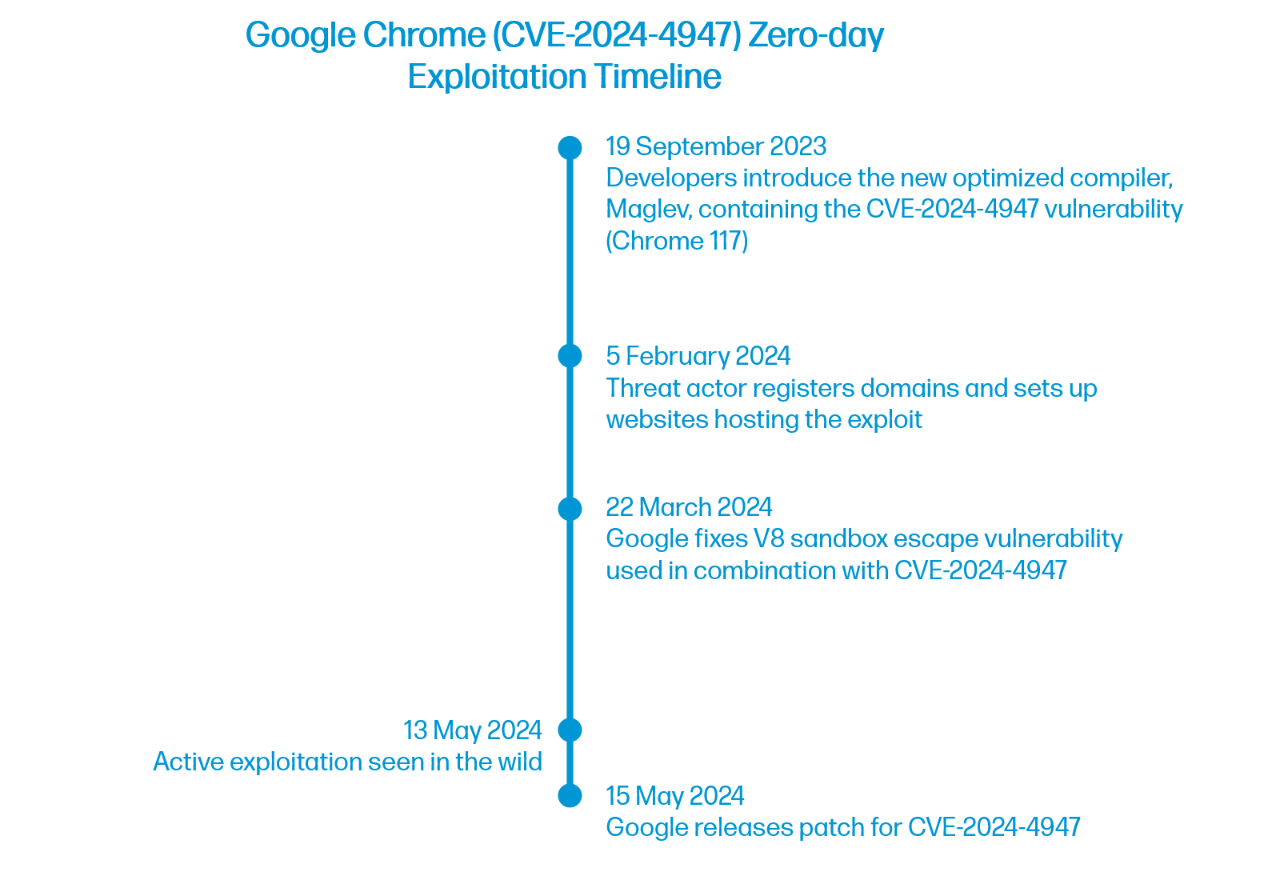

図1 - Google Chrome (CVE-2024-4947) のゼロデイ脆弱性エクスプロイトのタイムライン

図1 - Google Chrome (CVE-2024-4947) のゼロデイ脆弱性エクスプロイトのタイムライン

このWebサイトは、ChromeのV8 JavaScriptエンジンにおける型混同脆弱性をエクスプロイトする攻撃者の隠されたスクリプトをバックグラウンドで読み込みます。具体的には、このスクリプトはジャストインタイムコンパイラであるMaglevをエクスプロイトしてメモリ破壊を引き起こし、最終的に悪意のあるスクリプトがブラウザプロセスのメモリ領域全体にアクセスできるようにします。これにより、攻撃者はクッキー、認証トークン、パスワードなどの機密情報を外部に流出させることができます。しかしながら、2つ目の脆弱性をエクスプロイトすることで、脅威アクターはV8サンドボックスを突破し、ホスト上で直接コードを実行してマルウェアをインストールすることも可能でした。

図1のタイムラインが示すように、V8サンドボックスエスケープは3月22日に修正されましたが、この脆弱性は修正されるまでの185日間、Chromeに存在していました。攻撃者が2月5日にキャンペーンのインフラを構築した時点でエクスプロイトにアクセスできていたと仮定すると、この脆弱性はパッチが適用されるまでの99日間、機密情報を盗み出すためにエクスプロイト可能な状態でした。これは長いエクスポージャーウインドウであり、その間、悪意のあるWebサイトを訪問するだけでマルウェアに感染する可能性がありました。

CVE-2024-9680およびCVE-2024-49039:攻撃者はMozilla FirefoxとMicrosoft Windowsのゼロデイ脆弱性を連携させRomComマルウェアをインストール

2024年、攻撃者はMozilla Firefoxに作用する深刻な脆弱性をエクスプロイトしました。10月に、Webブラウザのゼロデイ脆弱性(CVE-2024-9680)をエクスプロイトするマルウェアキャンペーンをESETが報告しました。攻撃者は、Windowsサンドボックスエスケープ(CVE-2024-49039)ゼロデイエクスプロイトと組み合わせ、ホストシステムに永続的なマルウェアをインストールしました。

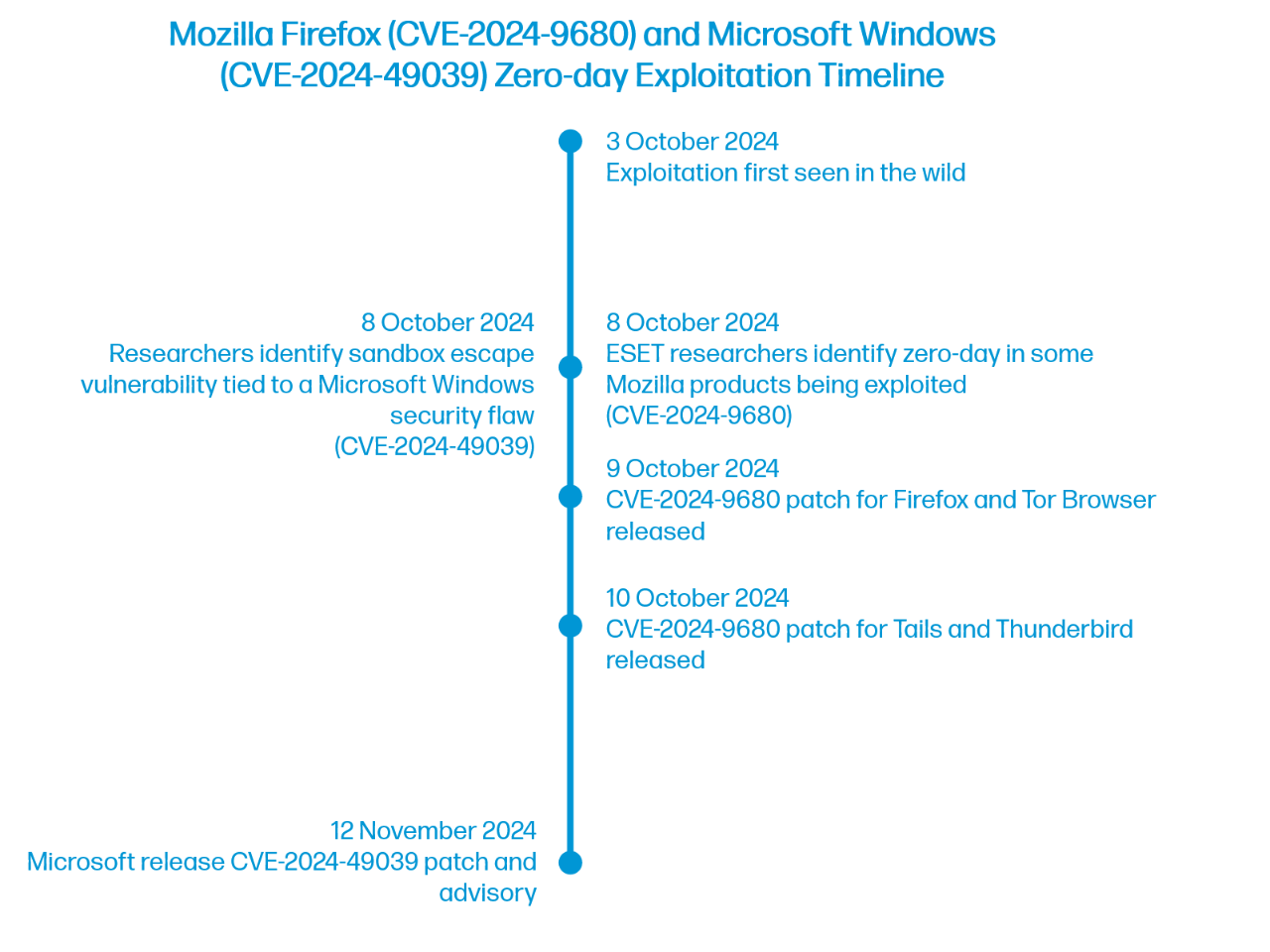

図2 - Mozilla Firefox (CVE-2024-9680) とWindows (CVE-2024-49039) のゼロデイエクスプロイトのタイムライン

図2 - Mozilla Firefox (CVE-2024-9680) とWindows (CVE-2024-49039) のゼロデイエクスプロイトのタイムライン

この脆弱性が実際にエクスプロイトされた最初の兆候は、10月3日に確認されました。その5日後、ESETの研究者がバグを特定し、Mozillaに報告しました。Mozillaは迅速にパッチを準備し、翌日には修正プログラムをリリースしました。迅速な対応にもかかわらず、パッチがまだ存在していなかったため、攻撃者が脆弱性を悪用できる脆弱性ウィンドウは少なくとも5日間は存在していました。攻撃者が脆弱性が初めて確認される前にすでにエクスプロイトにアクセスしていたと仮定すると、脆弱性ウィンドウはさらに長くなります。

このエクスプロイトを起動させるためには、脆弱性のあるWebブラウザを使用して悪意のあるWebサイトを閲覧するだけで十分です。このキャンペーンでは、まずWebページが実行中の Firefox ブラウザのバージョンをチェックします。次に、ブラウザのバージョンに応じて、エクスプロイトを含む iFrame がWebサイトに追加されます。このコードは、Firefox の timeline モジュール(ブラウザの Web Animations API の一部)の解放済みメモリ使用の脆弱性をエクスプロイトします。ブラウザのメモリ管理を操作することで、攻撃者は任意のコードを実行することができます。このケースでは、いくつかの先行するシェルコードが実行され、メモリ内のさらなるコードを発見し、その保護を変更して実行します。2番目のシェルコードのシーケンスでは、悪意のあるダイナミックリンクライブラリ(DLL)がロードされ実行されます。このDLLは、非公開のリモートプロシージャコール機能を使用して、隠されたPowerShellスクリプトを開始し、ブラウザのサンドボックスを突破します。

Google Chrome を標的としたゼロデイ攻撃キャンペーンに見られるように、ブラウザの脆弱性とサンドボックスの回避を組み合わせることで、脅威アクターはホストシステムに永続的なマルウェアをインストールすることができます。ユーザーの操作がほとんど、あるいはまったく必要ないため、ブラウザの脆弱性は特に危険な攻撃ベクトルとなります。

結論

2024年の予測でも見たように、ゼロデイ攻撃によるエンドポイントへの脅威は依然として強く、防御戦略の重点として引き続き注目すべきです。2023年と比較しても、積極的にエクスプロイトされている脆弱性の数は依然として高いままです。これらのエクスプロイトは、ユーザーの介入をほとんど必要としない場合が多く、攻撃者にとって魅力的な感染方法となっています。ブラウザのエクスプロイトでは、ブラウザのサンドボックス回避を可能にするエクスプロイトと組み合わせることで、永続的マルウェア感染につながる可能性があります。

ゼロデイ攻撃の深刻な影響に対処するには、組織はアタックサーファスを削減し、攻撃者が機密データやアプリケーションにアクセスする手段を制限する必要があります。理想的には、エンドポイントのソフトウェアとオペレーティングシステム、およびその上に存在する機密データは、リンク、ダウンロード、Eメールの添付ファイルなど、リスクの高いコンテンツとやり取りするWebブラウザやオフィスソフトウェアなどのアプリケーションから隔離されるべきです。

HP Wolf Securityのアプローチは、このような脅威に対する強固な保護の提供方法として、HP Sure Click EnterpriseとHP Wolf Pro Securityによる脅威の封じ込めを基本としています。これにより、あらゆる規模の組織が、エンドポイント全体で信頼できるコンテンツと信頼できないコンテンツの間に強力な隔離を適用することが可能になります。信頼できないコンテンツ(Webページやドキュメントなど)を使い捨てのマイクロ仮想マシンコンテナ内に安全に隔離することで、ゼロデイ攻撃やマルウェア感染を阻止します。このようなソリューションでは、攻撃者がブラウザやオフィスアプリケーションの脆弱性を悪用した場合、攻撃は安全なコンテナ内に封じ込められ、ホストシステムに感染することはありません。

リファレンス

Author : Patrick Schläpfer

監訳:日本HP