インシデント対応力と復旧・回復力の見直しサイクル

5回にわたり(隔月寄稿)、経営の視点からリスク対策の検討材料として脅威インテリジェンスを活用する方法を解説する ”脅威インテリジェンスが切り拓く未来のリスク管理“ シリーズ。第2回目の今回は「インシデント対応力と復旧・回復力の見直しサイクル」をお届けします。

クラウド上へのインフラ、アプリの移行によりインシデント対応は困難化

2006年、当時のGoogle社CEOのエリック・シュミット氏は、データサービスやアーキテクチャはサーバー上にあるべきとし、それらを「クラウド」と表現しました。その後、急速にデータがクラウド上で管理されるようになったことは記憶に新しいものです。このIT技術の変化は、サイバーセキュリティに関わるインシデント対応にも大きく影響を与えたことは言うまでもありません。

インシデント対応による調査結果は、その後の復旧・回復にも影響を与えるものです。その観点においては、組織の復旧・回復力を強化するうえで、インシデント対応計画は重要な要素の1つであると言えるのではないでしょうか。

再考が必要なインシデント対応計画

PaaS(Platform as a Service )、IaaS(Infrastructure as a Service)、SaaS(Software as a Service)を活用し、メールや業務ファイルなどのデータをクラウド上に預けている企業はかなり多いかと思います。このような環境下において、インシデント発生時の一般的な課題として、主に次の三点が挙げられます。

- 侵害サーバ(データセンター)の法的管轄権

- マルチテナンシー

- データ管理等のクラウドサービスプロバイダー(CSP)に依存

私見ではありますが、3.に関しては、CSPに限らずホスティング会社の担当者がフォレンジックにおける証拠保全の手順を理解していない場合は、なかなか難儀します。このように、従来のインシデント対応手順だけでは対処のできない、クラウド環境を調査するためのアプローチに基づいた対応計画を検討しておく必要があります。

復旧・回復力強化には戦略的な見積りが重要

クラウド環境におけるインシデント対応、復旧・回復の課題はなんと言ってもリソースとコストの見積りが肝となりますので、組織としての戦略的な事前検討は必須です。この点に関しては、(失礼な話ですが・・・)組織幹部のセンスが問われるところかもしれません。

例えば、Microsoft 365の標準の監査ログの保存期間を考えてみます。同ログは、システム管理者の方は重々承知していることかと思いますが、「90日間」と設定されています。このログ量は、最新のサイバー情勢において適切なものであるかの判断は、前述のコストの見積もりにおいて重要な点となります。そのためには、近年のサイバー攻撃事案に鑑み、インシデント対応における作業のコストを予測しておく必要があります。

参考情報

トレンドマイクロ社は、2016年の調査において、当時の標的型攻撃(APT)における攻撃者の滞留時間は、平均 153日、最長 443日であったことを発表しています[1]。また、Google Cloud Mandiantは、2021年の報告において、APACでのサイバー攻撃において、攻撃者の滞留時間は、2019年が54日であったのに対し、2020年は76日に増加していると発表しています。さらに、同報告では、ランサムウェアの事例においては、700日以上であったケースが11%あったとのことです。

事案把握と復旧・回復計画の見直しサイクル

これらのインシデント対応や復旧・回復計画は、一度策定したら終わりではありません。新たなIT技術の登場と、サイバー攻撃手法の変化に応じて見直す必要があります。

例えば、2022年に発生したPyPIリポジトリを悪用したサイバー攻撃を考えてみます。このケースで、システム開発などにおいて、悪性コードを含むPythonのモジュールやパッケージが知らぬ間に混入しているケースが想定されます。万一、自身がサービス提供側だった場合は、悪性コードが含まれるシステムは顧客環境に納品されていることになります。非常に難しいケースですが、この場合は顧客を含めての復旧・回復計画を事前に提案しておくことが重要です。

また、ネットワーク機器やセキュリティ製品の脆弱性を悪用した攻撃が発生した場合なども同様です。セキュリティ製品が侵入経路となった事案はこれまでも報告されています。2023年3月、ESET社は東アジアのDLP(Data Loss Prevention)メーカーの内部アップデート・サーバーやサードパーティ・ツールが侵害され、顧客組織が被害を受けた事例を報告しています。現実的に「セキュリティ製品を守るためのセキュリティ製品」といった趣旨のソリューションはなかなかありませんので、対策は困難であると思いますが、事例の把握に関する組織の取組(この場合は対策検討と被害見積りなど)の有無は、事案発生後の事業の復旧・回復スピードに大きな影響を与えます。

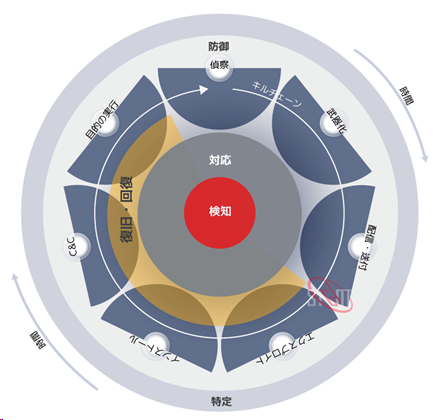

こういった新たな脅威の増大や脅威レベルの高い事案が確認された場合は、まさに復旧・回復計画を再検討するタイミングです。このことは、下図のようなキルチェーンとサイバーセキュリティ運用サイクルの相関関係からも、復旧・回復が関わる部分が比較的クリティカルである可能性があることからも注力しておきたい点です。

図 - キルチェーンとサイバーセキュリティ運用サイクルの相関関係

図 - キルチェーンとサイバーセキュリティ運用サイクルの相関関係

重要なのは被害想定力

今回は、IT環境の発展に併せてのインシデント対応、復旧・回復をテーマに書かせて頂きました。セキュリティ運用におけるPDCAサイクルは、よく知られたものですが、その有効性をさらに高める上では、PLANの段階において事案発覚後の復旧・回復力に注力した対応計画は常に最新の状態することが大事だと考えています。それを実現するには、自組織における被害想定をどれだけ創出できるかがポイントです。そして、その想定される”最悪な”シナリオは、組織全体とまでは言いませんが、せめて管理職以上においては認識しておいてもらいたいところです。

サイバー空間における脅威の検出技術は現在も不確実な要素が多く、検出できれば幸運だと考えたいところです。それだけに被害想定力が組織の防衛力を高めるパラメータとなると思います。それらへの対応策として確実に強化可能なものは、残念ですが事後に実施するインシデント対応力、復旧・回復力となります。これらは、最新脅威が自組織に対して影響を及ぼした際のシナリオや、想定外のインシデントにおける復旧・回復までのストーリーをどれだけ想定しておくかで、強化できると思います。インシデント対応から復旧・回復の見直しの際に、念頭において貰えると幸いです。

Author :

株式会社サイント

代表取締役

岩井 博樹氏