信頼できるプラットフォームを実現するテクノロジー TPM【1】

信頼できるプラットフォームを実現するテクノロジー

働く環境が分散するハイブリッドワークの流れの中で、エンドポイントのセキュリティの重要性が増しています。エンドポイントのセキュリティを突き詰めると、OSやアプリケーションなどのソフトウェアが期待通りの動作をするために、そのプラットフォーム(H/W+ファームウェア)が信頼性の基盤を提供できるかどうかという問題に帰着します。このシリーズでは信頼性の基盤を提供する様々なテクノロジーについて解説します。第一回目からは数回にわたり、Windows 11でも話題になっているTPMについて紐解いていきます。

TCG設立の背景

1990年代に電子商取引などのコンピューターの商用利用が大きく広がると、インターネットに繋がる代表的な汎用端末であるPCのセキュリティ強化の必要性が明らかになってきました。このような背景の中、パーソナル・コンピューティング・プラットフォームの信頼性とセキュリティを促進することを目的としたTrusted Computing Platform Alliance(TCPA)が1999年に、当時のCompaq、Hewlett-Packard、IBM、Intel、Microsoftを設立メンバーとして作られました。その後2003年、TCPAの活動はモバイル機器などのより広い機器を視野に入れたTrusted Computing Group(TCG)に引き継がれました。現在、TCGはコンポーネントベンダー、ソフトウェア開発者、システムベンダー、ドライブメーカー、ネットワーク・インフラベンダーなどのテクノロジー業界および学会、他の業界団体からの100を超えるメンバーが参加する非営利組織としてTPM(Trusted Platform Module)と関連する仕様を策定、定義、推進しています。

TPMの概要

TCGが設立された当時のPCはハードウェアの面でも、ソフトウェアの面でもセキュリティを意識していませんでした。ソフトウェアのみでコンピューティング・プラットフォームを保護するアプローチには弱点があります。セキュリティの信頼度が、ソフトウェアの正しいインストールと実行に依存し、他のソフトウェアの影響を受ける可能性があるという点です。例えば、悪意のあるソフトウェアがオペレーティング・システム(OS)のセキュリティ・メカニズムを迂回してそのOSの動作を破壊した場合、OSがこのセキュリティ侵害を認識することは期待できません。セキュリティの専門家は、セキュリティ問題の中にはソフトウェアだけでは解決できないものがあると結論づけています。

そこで、システムのセキュリティを支えるハードウェアを一から新たに設計し、その上に安全なソフトウェアを構築するアプローチも検討されましたが、非常に高いコストになってしまいます。

これらの問題を解決するために、PCのマザーボードに小さな暗号化モジュールを取り付けるアプローチが提案されました。従来のハードウェアの設計を活かしつつコスト効率良く信頼できるプラットフォームを実現できます。この暗号化モジュールがTPMで、対称/非対称の暗号鍵の生成、ハッシュ演算、暗号鍵やハッシュ値の安全な保管、乱数生成などの機能を持ち、プラットフォームのソフトウェアを検証するプロセスおいてRoot of Trust(信頼の基点)として機能します。

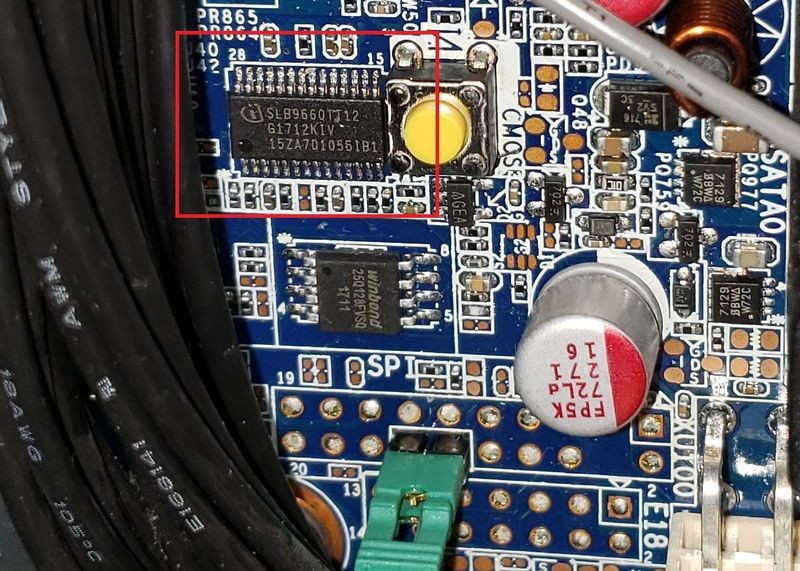

マザーボード上のTPMチップ

マザーボード上のTPMチップ

TPMのバージョン

現在までにいくつかのバージョンのTPMの仕様が公開されています。TPM 1.2は、2005年以降、当時のほとんどのクライアントPCに搭載されました。TPMが普及する以前は、スマートカードなどにユーザーを識別するための鍵や、データを暗号化するための鍵を格納するアプリケーションなどがありましたが、TPMはこれらを引き継ぐのに十分な機能を備えていました。

しかしながら、TPM 1.2のアーキテクチャは特定の暗号アルゴリズムに大きく依存していました。暗号アルゴリズムは時間の経過とともに弱くなるだけで、決して強くはなることはありません。TCGは特定の暗号アルゴリズムに依存しないようにアーキテクチャを再設計し、より統合され一貫性のあるTPM 2.0仕様を2014年に策定しました。TPM 2.0は細かなアップデートが現在もされていますが、メジャーリリースとしては最後のものと位置付けられています。

TPMの標準化と利用/導入例

TCGは、国際標準化機構 (ISO) と国際電気標準会議 (IEC) の合同の委員会である JTC 1 が定義する公開仕様書提出プロセスを通じて、TPMの仕様を国際標準 ISO/IEC 11889 としても公開しています。

Windows 10はメジャーブート、BitLockerドライブ暗号化、Windows Hello for Business、Credential Guardなどで、TPMを利用してOSのセキュリティ機能を提供することで、ハードウェアベースのセキュリティの利点を提供しています。米国国防総省(DoD)は、国防情報システム局(DISA)のセキュリティ技術実装ガイド(STIGs)でPCなどのコンピューター資産がTPMを持たなければならないことを規定しています。DoDは、TPMがデバイスの識別、認証、暗号化、およびデバイスの完全性検証に使用されることを想定しています。

Author:日本HP