BIOS保護だけではない、HP Sure Startのオプション機能を見てみよう

Step by Step HPビジネスPCのセキュリティを使ってみよう

HPビジネスPCには多彩なセキュリティ機能が搭載されています。”Step by Step HPビジネスPCのセキュリティを使ってみよう"シリーズでは、毎回1つのセキュリティ機能を取り上げ、設定方法や利用手順をStep by Stepで解説し、セキュリティ機能を実際に使っていただくことを支援いたします。

今回は気づかないうちにBIOSを保護しているHP Sure Startの、オプション設定の意味と使用方法ついて解説します。

BIOS 保護はなぜ重要か?

今日のサイバー攻撃はより高い頻度と複雑さで、クライアントデバイスのファームウェアとハードウェアを狙っています。かつてはファームウェアを攻撃するためのツールやテクニックは理論的であり国家規模でのみ利用できると考えられていました。現在はこのようなツールや手法はインターネットから容易に利用できるようになっています。

デバイスファームウェア(または BIOS)は、攻撃者が侵害を成功させる可能性のある潜在的な属性を持つため魅力的なターゲットです。:

• 永続性: ファームウェアは回路基板上の不揮発性メモリに存在し、ハードドライブを消去するだけでは削除できません。

• 制御: ファームウェアは、OS ドメインの外で最高特権レベルで実行され、OS に依存しないマルウェアを可能にします。

• ステルス性: ファームウェアは、オペレーティングシステムおよびシステムソフトウェアが完全にアクセスできないメモリ領域を占有します。アンチウイルスでスキャンすることはできないため、決して検出されない可能性があります。

• 回復の難しさ: これらのすべての側面は、システムボードの交換を含むサービスイベントに頼ることなく、この種の感染から回復することを非常に困難にします。

HP Sure Start は優れたファームウェア保護機能を提供します

HP Sure Start は、HP PC の高度なファームウェア保護と復元力を提供する、HP 独自の画期的なアプローチです。 HP エンドポイントセキュリティコントローラ(HP ESC)によるハードウェア強制を使用して、業界標準をはるかに超える BIOS の保護を提供し、システムが HP 純正 HP BIOS のみをブートするようにします。さらに、HP Sure Start が BIOS、ファームウェア、または実行時システム管理モード(SMM)BIOS コードの改ざんを検出した場合、保護されたバックアップコピーを使用して自動的に回復することができます。

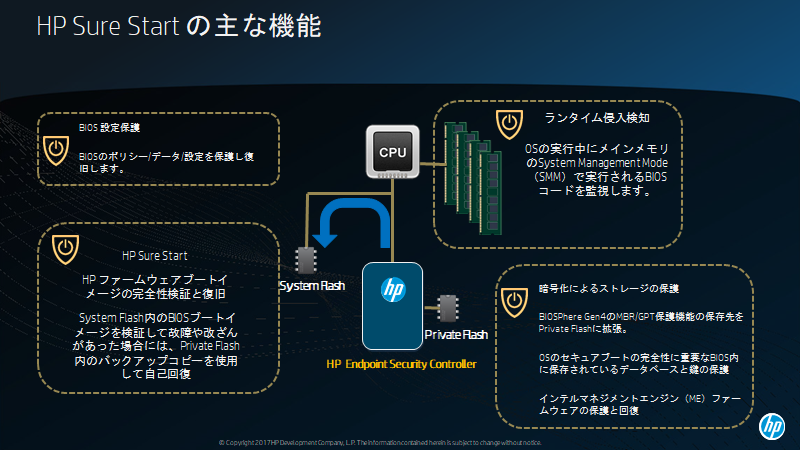

図1.HP Sure Startの主な機能

図1.HP Sure Startの主な機能

HP Sure Start の概要

• HP コアプラットフォームファームウェアの真正性と改ざん防止—HP エンドポイントセキュリティコントローラーのハードウェア強制によるシステム起動は、正規の改ざんされていない HP ファームウェアと HP BIOS のみがロードされます。

• ファームウェアの健全性監視とコンプライアンス—隔離された HP エンドポイントセキュリティコントローラーによるファームウェアの健康関連イベントのログは、プラットフォームのファームウェアの状態と阻止された攻撃を示す可能性のある異常を提示します。

• ファームウェアの自己回復— HP エンドポイントセキュリティコントローラーと隔離された HP BIOS と HP ファームウェアの HP バックアップコピーを使用した HP BIOS と HP ファームウェアの破損からの自動修復。

• BIOS 設定保護—HP エンドポイントセキュリティコントローラーによる保護を BIOS コードに拡張。すべてのユーザーまたは管理者が設定した BIOS 設定の HP ESC バックアップおよび整合性チェックを含む。

• ランタイム侵入検知— OS が稼動している間、ランタイムメモリ(SMM)の重要な BIOS コードの継続的な監視。

• セキュアブートキー保護—標準 UEFI BIOS 実装に対して、OS のセキュアブート機能の整合性に不可欠な BIOS に格納されたデータベースとキーの保護が大幅に強化されました。

• ストレージ保護— HP Sure Start は、強力な暗号方式を使用して、BIOS 設定、ユーザー資格情報、およびその他の設定を HP Endpoint Security Controller ハードウェアに保存して、完全性保護、改ざん検出、およびそのデータに対する機密保護を提供します。

• Intel® マネジメントエンジンファームウェア保護—Intel マネジメントエンジンファームウェアの保護と回復。

• 管理性—管理者は、Microsoft®System Center Configuration Manager(SCCM)用の Manageability Integration Kit(MIK)プラグインを使用して HP Sure Start の機能を管理できます。

HP Sure Start の使用方法

HP Sure Start の主要な機能であるHP コアプラットフォームファームウェアの真正性と改ざん防止やファームウェアの自己回復は常に有効になっているため、HP Sure Startを搭載したPCでは常に安全なファームウェアが起動するようになっています。HP Sure Startのその他の機能はBIOSセットアップのセキュリティ画面のBIOS Sure Startメニューから設定することができます。

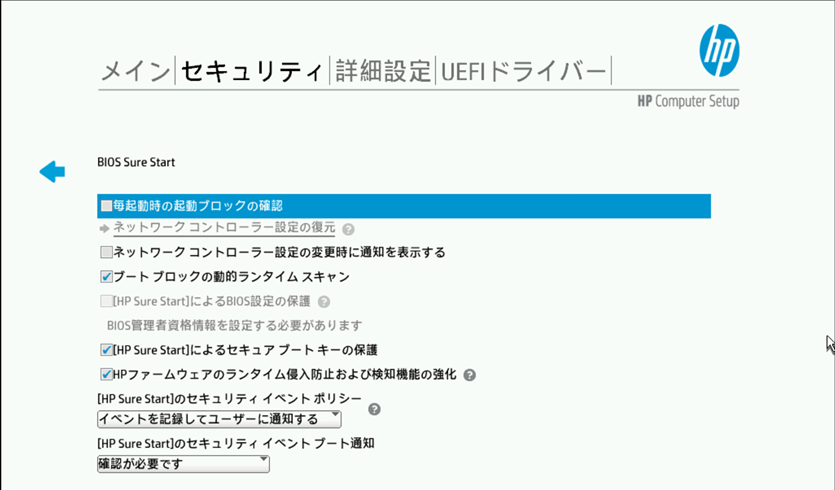

図2.BIOS Sure Start画面

図2.BIOS Sure Start画面

毎起動時の起動ブロックの確認

チェックされていない場合、HP SureStartはスリープ、休止状態、または電源オフから再開する前にフラッシュメモリ内のHPファームウェアの整合性を検証します。(デフォルト)

チェックされている場合、HP SureSrartはスリープ、休止状態、電源オフからの再開する前に加えて、オペレーティングシステムを再起動(ウォームリセット)する時にもフラッシュメモリ内のHPファームウェアの整合性を検証します。

ネットワークコントローラ設定の復元

このアクションにより、ネットワークコントローラのパラメータをHP Sure Srartプライベートフラッシュメモリに保存されている工場出荷時の状態に復元します。

ネットワークコントローラー設定の変更時に通知を表示する

チェックされている場合、HP Sure Startはネットワークコントローラー設定を監視して、工場出荷時の状態と比較して変更が検出されるとローカルユーザーにプロンプトを表示します。プロンプトが表示された場合、ローカルユーザーはそれを無視するか、ネットワークコントローラーを工場出荷時の状態に復元するかを選択できます。

ブートブロックの動的ランタイムスキャン

チェックされている場合、HP Sure Startはシステムがオンになっていてオペレーティングシステムが実行していてる間、15分ごとにフラッシュメモリ内のHPファームウェアの整合性を検証します。

[HP Sure Start]によるBIOS設定の保護

チェックされている場合、BIOS設定のバックアップコピーを保存し、BIOS設定が変更されるとそれらをリストアして復元します。この設定を有効にするにはBIOS管理者パスワードを設定する必要があります。

[HP Sure Start]によるセキュアブートキーの保護

セキュアブートキーのバックアップコピーを保存し、誰かが不正な方法でそれらを変更しようとした場合に復元できるようにします。

HPファームウェアのランタイム侵入防止および検知機能の強化

メモリの主要な領域の破損や攻撃を監視し、[Sure Start]のセキュリティイベントポリシーの設定に基づいてユーザーに攻撃を通知して、攻撃が実行されることを防ぎます。

※ユーザーに通知するには、お使いの製品のソフトウェアおよびドライバーのダウンロードページにある「HP通知」ソフトウェアがインストールされている必要があります。

[HP Sure Start]のセキュリティイベントポリシー

検出されたイベントに応答する方法を決定します。

イベントのみを記録する

- イベントを記録してユーザーに通知する(デフォルト)

- イベントを記録してシステムの電源を切る

[HP Sure Start]のセキュリティイベントブート通知

BIOSリカバリやメモリ侵入などのSure Startイベントがあった場合に、起動画面に表示される警告メッセージの設定します。

- 15秒後にタイムアウトします

- 確認が必要です

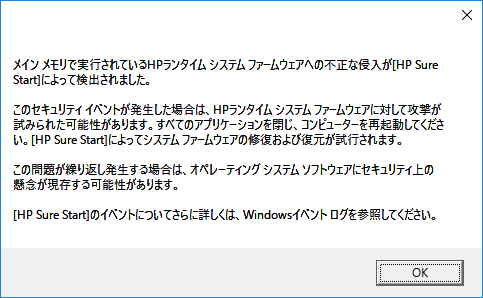

ランタイム侵入検知の動作画面

オペレーティングシステムの実行中にメモリの重要な領域(System Management Mode)への不正な変更が検出された場合、次の図のユーザー通知が表示されます。

※お使いの製品のソフトウェアおよびドライバーのダウンロードページにある「HP通知」ソフトウェアがインストールされている必要があります。

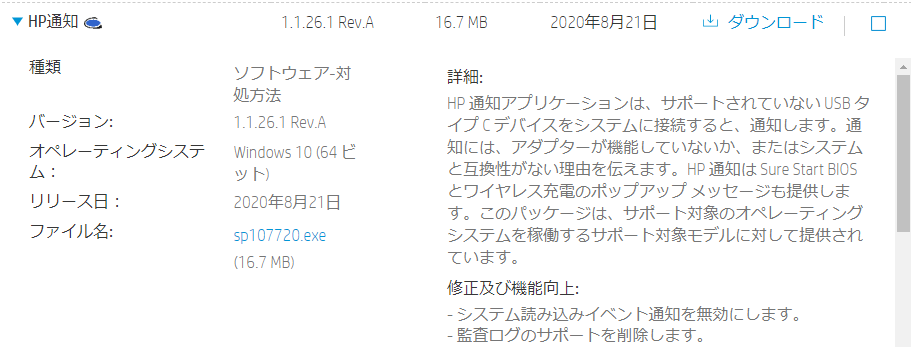

図3.HP通知ソフトウェア

図3.HP通知ソフトウェア

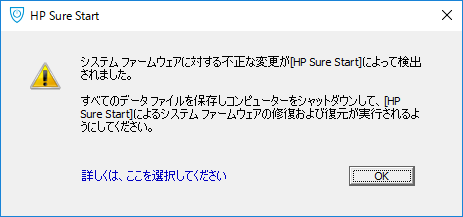

図4.ランタイム侵入検知の通知画面

図4.ランタイム侵入検知の通知画面

図5.ランタイム侵入検知の詳細画面

図5.ランタイム侵入検知の詳細画面

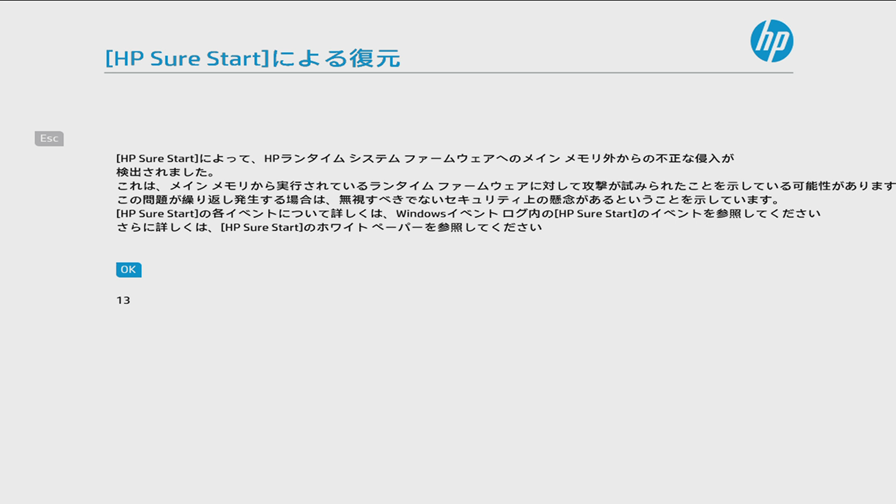

メモリ侵入後の起動画面

ランタイム侵入検知によりメモリ侵入を検知した後のシステム起動時には次のようなユーザー通知画面が表示されます。

図6.HP Sure Startによる復元画面

図6.HP Sure Startによる復元画面

Author:日本HP