デバイスへの物理攻撃に対する保護を提供するHP Tamper Lockとは?

高まる物理攻撃への懸念

デバイスへの物理的攻撃(ターゲットデバイスを分解してシステムボードを変更または直接プローブを接続して実行する攻撃)が実行できることが実証されており、特にこれらの高度な攻撃を実行するツールがより安価で簡単に利用できるようになるにつれて、ますます懸念されています。このような攻撃には以下に示すものがあります。

- フラッシュメモリ交換攻撃

フラッシュメモリは、電気的に消去および再プログラムできる電子不揮発性コンピュータメモリ記憶媒体です。業界標準のPCアーキテクチャでは、ファームウェアコードと設定の保存にシステムボード上のフラッシュコンポーネントを使用しています。これらのタイプの攻撃では、システムを危険にさらすために、攻撃者がフラッシュメモリチップの内容を悪意のあるファームウェアコードまたはファームウェアポリシーの変更に置き換えたり変更したりします。

- Trusted Platform Module (TPM) プロービング攻撃

TPMは、PCシステムボード上の業界標準のコンポーネントであり、分離された暗号化処理を提供し、MicrosoftBitLockerディスク暗号化キーなどの秘密の安全なストレージを提供します。このタイプの攻撃では、BitLocker暗号化キーなどの重要な秘密を取得する目的で、プローブを接続してTPMチップの電気インターフェイスを介して送信されるすべてのトラフィックを傍受および変更します。

- Direct Memory Access (DMA) 攻撃

攻撃者は専用ハードウェアをシステムボードの内部電気インターフェイスに接続して、既存のすべてのOSメモリアクセス制御をバイパスし、メインCPUプロセッサに依存することなくターゲットシステムのOSメインメモリを読み書きできます。このタイプの攻撃は、OSがプラットフォームを保護するために使用する秘密を盗み出したり、メインメモリを変更して悪意のあるコードを挿入したりするために使用できます。

- サイドチャネル攻撃

これらのタイプの攻撃では、機密性の高い操作を実行しているときにシステムボードを調査し、その「間接的な」情報を使用してシステムから秘密を抽出することができます。例として、攻撃者はプローブを接続して、暗号化操作を実行するデバイスの消費電力を監視し、その消費電力データの分析から暗号化キーを取得しようとする可能性があります。

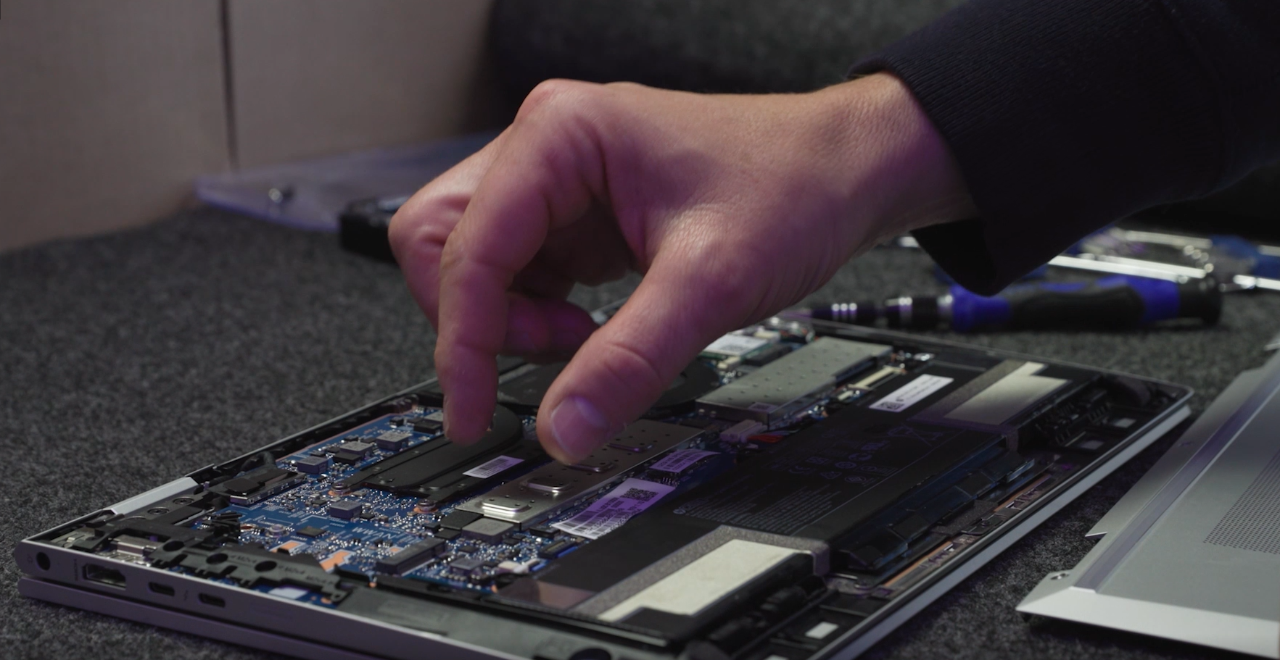

図1.オープンシャーシ攻撃のイメージ

図1.オープンシャーシ攻撃のイメージ

HP TamperLockが提供する保護

HP TamperLockは、上記の攻撃を含むがこれに限定されない、システムボードへのアクセスを取得するためのシステムカバーの取り外しを含むすべてのクラスの物理的攻撃に対する一般的な保護メカニズムを提供します。これは、分解されたシステムを検出してロックダウンするカバー取り外しセンサーと、カバーの取り外しが検出された場合に実行するアクションを構成するための完全に管理可能なポリシー制御を提供することによって実現されます。カバーの取り外しイベントと履歴はプラットフォームハードウェアに保存され、リモート管理者がクエリを実行できます。

HP TamperLockポリシーには、次のようなオプション機能があります。

- カバーが外されると次回起動時に警告メッセージを表示する。

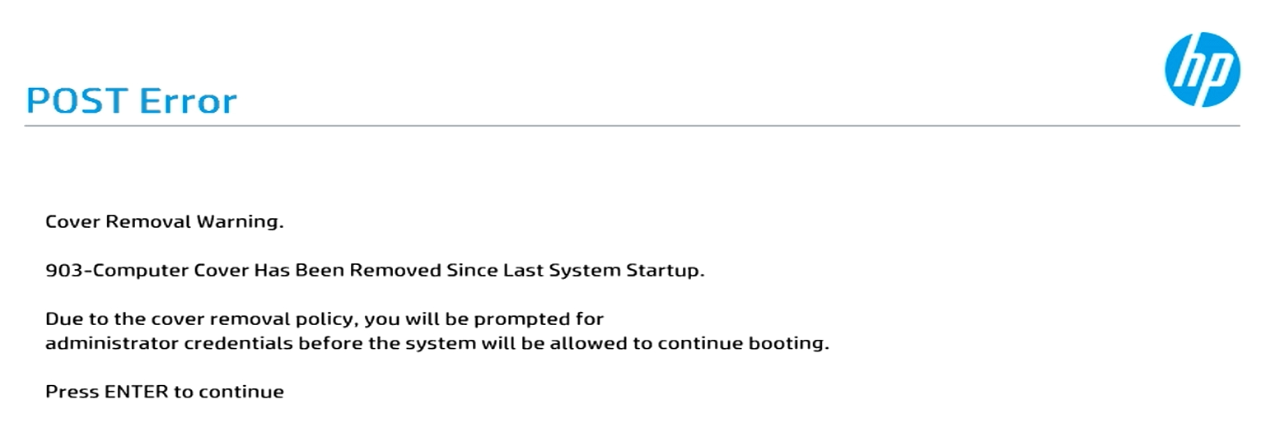

図2.起動時の警告メッセージ

図2.起動時の警告メッセージ

- 有効なBIOS管理者資格情報が入力されるまでBIOSレベルでシステムブートをブロックする。

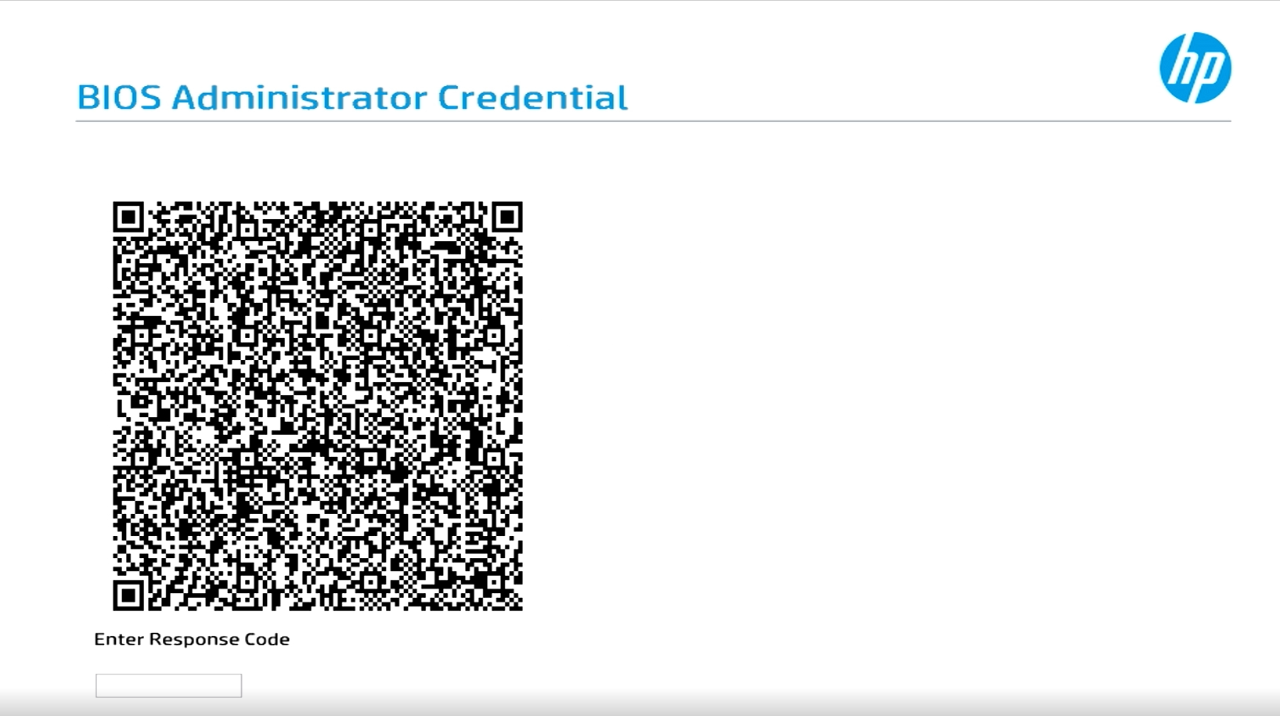

図3.Sure Adminを使用している場合の管理者資格情報入力画面

図3.Sure Adminを使用している場合の管理者資格情報入力画面

- TPMをクリアして、すべてのユーザーキー(たとえば、ローカルドライブに保存されているデータをリモートに保存されているBitLocker回復キーを介してのみアクセスできるようにするBitLockerキー)を削除する。

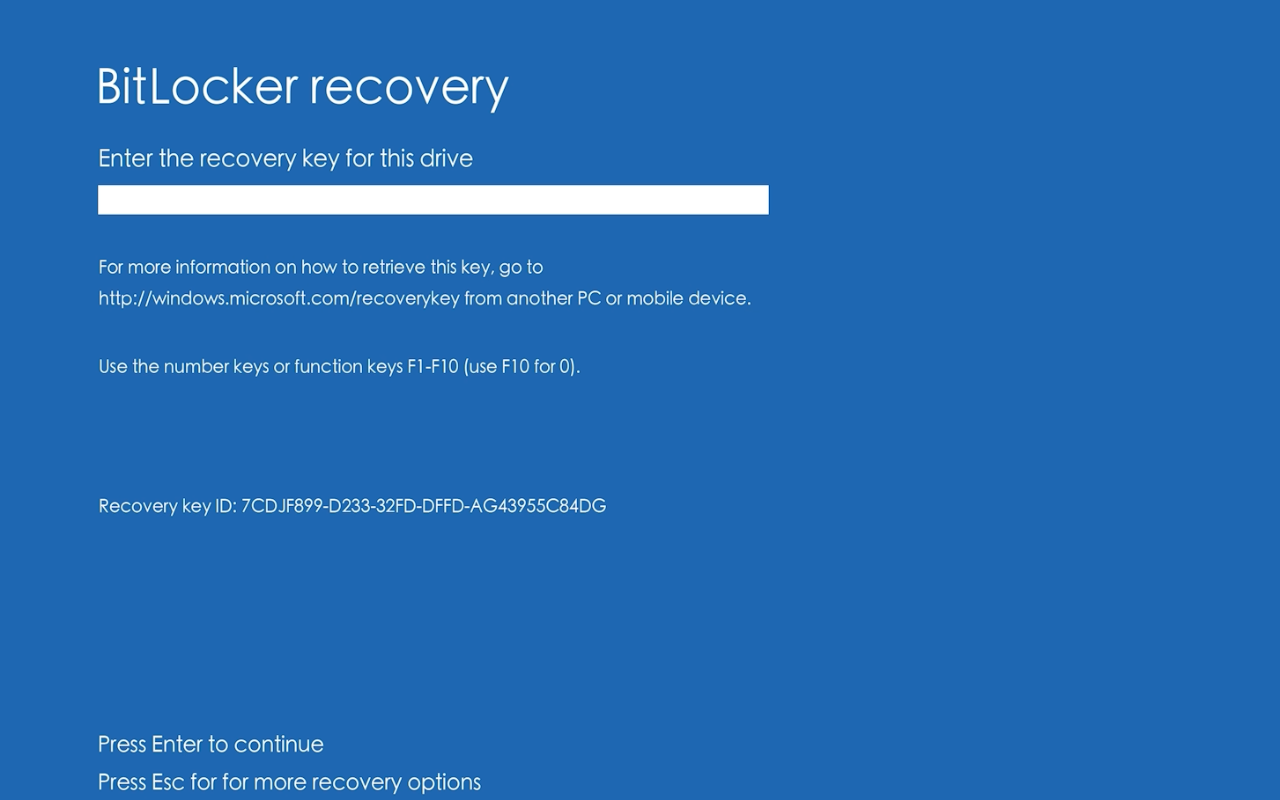

図4.BitLocker回復キー入力画面

図4.BitLocker回復キー入力画面

- カバーが取り外されるとすぐにシステムの電源を切る。

- さらに、HP TamperLockを備えたシステムには、HPTamperLock保護自体を無効にするために使用される可能性のある種類の物理的攻撃からの集中的な保護を提供する高度な機能が含まれています。

DMA攻撃に対する高度な保護では、IOメモリ管理ユニット(IOMMU)ハードウェアを使用して、メインメモリへの不正なDMAアクセスをブロックし、システムボードインプラントを使用してHPTamperLock機能を無効にしようとする攻撃者に対する保護を提供します。

HP Endpoint Security Controllerハードウェアに根ざした保護されたストレージは、フラッシュメモリに保存されているBIOS /ファームウェアデータおよび設定に対する物理的な攻撃からの保護を提供します。

保護されたストレージは、攻撃者がシステムを分解し、回路基板上の不揮発性フラッシュストレージデバイスへの直接接続を確立することにより、HP TamperLockポリシー設定を変更しようとした場合でも、機密性、整合性、および改ざん検出を提供するように設計されています。保護されたストレージは、HP TamperLockをサポートするシステムに常に存在し、無効にすることはできません。

結論

デバイスへの物理的な攻撃が増加しており、これらの攻撃は検出や防御が困難です。 HP TamperLockは、攻撃者によるデバイスへの物理的なアクセスの試みを検出し、PC内部への物理的な攻撃に対する構成可能な保護メカニズムを提供します。

Author:日本HP