EPP、EDRそれぞれの役割とHP Sure Click Enterpriseの優位性

次世代型エンドポイントセキュリティ製品のコンサルティング・サービスを行う株式会社GRCSより、様々なセキュリティ製品との比較の観点からHP Sure Click Entepriseの特徴を説明する記事を寄稿いただきました。

世界的な新型コロナウイルスの蔓延に伴い、多くの企業・組織で働き方の見直しが進んでいます。そのひとつにテレワークの推進があり、クラウドサービスの普及と相まってエンドポイントが果たす役割は重要性を増しています。一方でランサムウェアによる被害や標的型攻撃などのエンドポイントへのサイバー攻撃は増え続けており、エンドポイントに対する適切なセキュリティ対策がますます急務となっています。

エンドポイントのセキュリティ対策として、二つの代表的なソリューションがあります。

- EPP(Endpoint Protection Platform)

- EDR(Endpoint Detection and Response)

二つの製品の特徴を簡単に表すと、

- EPP:侵入前の対策。エンドポイントをマルウェア感染から防御します。

- EDR:侵入後の対策。エンドポイントが感染してしまったことを検知し、対応(調査)を行います。

上記から、EPPは脅威の侵入を事前に防ぐことを目的とし、EDRは脅威に侵入される(すり抜ける)ことを前提として検知・対応(マルウェアの挙動を分析)を迅速に行うことを目的にしています。

EDRがあればEPPは不要かというと、そんなことはなく、EDRだけでは、多くの疑わしい挙動が検知されてしまう(過剰検知、誤検知)ため、対応に多くの時間が必要となります。

まずはEPPで大部分の脅威を防御し、EPPをすり抜ける脅威をEDRで検知、対応する対策が推奨されます。

近年のEDR製品は、EPP機能を持った製品がほとんどですが、エンドポイント脅威のインシデント対応に必要なコスト(運用)を考慮すると、侵入させない(防御)ことを主眼としたEPP機能の強化を優先することが推奨されます。

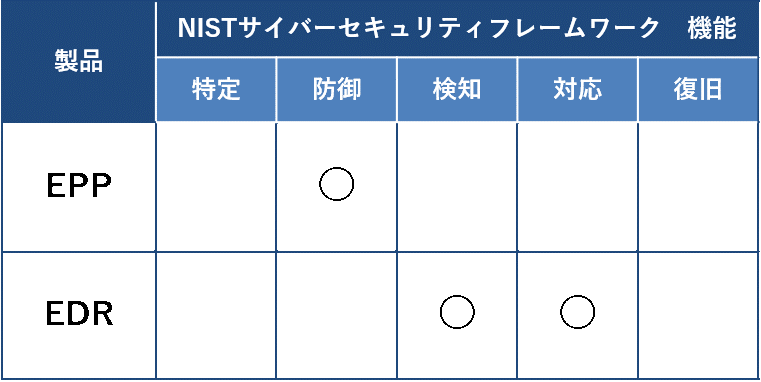

EPPとEDRの製品機能とNISTサイバーセキュリティフレームワークの機能とのマッチングついて、下記に記載します。

EPP

「マルウェアが活動する前に防ぐ」ことを目的としています。

EPPは、マルウェアのシグネチャファイルを使ってファイルのパターンマッチングを行う「アンチウイルス」や、パターンマッチング(既知のマルウェア)に頼らず、人工知能・機械学習を利用した「次世代アンチウイルス(NGAV)」など、複数の技術を組み合わせ、マルウェアや悪意のあるプログラムを駆除、あるいは実行されないようにします。

EPPはマルウェアの攻撃は活動前に防ぐ、つまり、活動は発生しないという考え方のため「検知」「対応」の機能はありません。

EDR

「脅威が侵入(マルウェア感染)してしまったことを検知し、対応の支援を行う」ことを目的としています。

EDRは、 OSの標準的な機能などを乗っ取って攻撃を行う「非マルウェア攻撃( WindowsのPowerShellの悪用など)」など、 EPPをすり抜ける脅威を検知し、対応するための技術です。マルウェアのファイルそのものを検査するのではなく、エンドポイント上で活動を始めたマルウェアの「挙動」を分析して脅威を検知、疑わしい通信やプロセスを遮断し、侵入後の痕跡を記録します。

EDRは検知した脅威に対応する人材が必要になります。レジストリの改ざんやプロセスの起動、通信先など攻撃方法に関する知識や発生した脅威の対応方法を立案するファスト・フォレンジックを実施する必要があります。

エンドポイントのセキュリティ対策として、まずはEPPで大部分の脅威を除去し、

それでもなおすり抜けてくる未知の脅威をEDRで検知、対応を行う「二段構え」の対策が推奨されます。

しかしながら、EDRにおいて、EPPをすり抜けた脅威が実行されてからの挙動で不正を検知するのでは、実環境において不正な改ざん等が発生してしまう可能性があります。故にエンドポイントの復旧や影響調査などの事後処理に多くの工数がかかってしまいます。

脅威が不正な挙動をしても実環境に影響がないとすれば、より安全な環境の提供、かつ運用工数の削減が見込めるのではないでしょうか。

HP Sure Click Enterprise

HP Sure Click Enterpriseは、アプリケーションを仮想環境において実行することで脅威を防御・検知する他にはない機能を持った製品です。たとえ不正な挙動でレジストリ改ざんや悪意のあるファイルの作成が行われても実体のファイルや環境に一切影響はありません。したがって、一般的なEDRで行う初動対応やエンドポイントの復旧タスクの必要がないため、EDRで必要な人材やMSSの費用などの運用コスト削減が期待できます。

その特長や優位性をホワイトペーパーで詳しくご紹介します。

Author : 株式会社GRCS