変化するコンピューティング環境とゼロトラスト 「第1回 ゼロトラストとは」

今回から5回にわたり(月一回寄稿)、業界のバズワードにもなっている”ゼロトラスト“をこの分野の第一人者、株式会社ラックの仲上 竜太氏に解説してもらう”変化するコンピューティング環境とゼロトラスト“シリーズを掲載します。ご期待ください。

SaaSやIaaSといったクラウドサービス利用や、テレワークによるモバイルワークなどデジタルの働き方を取り巻く環境が大きく変化しています。特に2020年初頭から始まったCOVID-19によるソーシャルディスタンスによる感染症対策は、これまで働き方改革で取り組んできた以上のテレワーク推進が政府によって求められ、急激なテレワーク常態化をもたらしています。

テレワークで生じた様々な課題に伴って、新しいセキュリティやネットワークのコンセプトとして注目を集めたのがゼロトラストです。

この連載では、変化するコンピューティング環境に求められる要素を紐解き、なぜゼロトラストが今注目を集めるのかについて考えていきたいと思います。

ゼロトラストやゼロトラストアーキテクチャーについては、様々な立場から説明が行われていますが、共通する重要なコンセプトがいくつか存在します。

これらのコンセプトを紹介しながら、ゼロトラストの概念を理解していきましょう。

1. 信頼せず、常に検証する

ゼロトラスト(Zero Trust)の大きな特徴でもある「信頼せず、常に検証する(Never Trust, Always Verify.)」というコンセプトは、これまでのネットワーク境界に依存したセキュリティの課題に対応した言葉としてゼロトラストの原則を表しています。

従来のセキュリティモデルは、ネットワークの層と層の間、境界に位置する場所にファイヤーウォールやIDS・IPSといった監視防御装置を設置してネットワーク内の安全を担保してきました。保護すべきネットワーク領域を定め、境界を越えて侵入してくる脅威に対処し、ネットワーク領域内を安全に保つという考え方です。この考え方は、現在のセキュリティモデルの主流であり、境界を防御する様々なセキュリティ製品やサービスが提供されています。

しかし、現実的な標的型攻撃の脅威においては、あらゆる方法でネットワーク内部に侵入した攻撃者は、安全なはずの境界の内側で情報資産を盗み出しています。最近の事例では、標的型攻撃による情報の窃取に加え、ランサムウェアにより機能不全を招いて脅迫し、脅迫に応じないと盗み出した情報を公開するといった新たな脅威も生じています。

さらに、昨今のテレワーク常態化の環境においては、VPNのゲートウェイ装置の脆弱性によって内部に侵入されるケースも生じており、境界によるセキュリティ担保の難しさが改めて指摘されています。

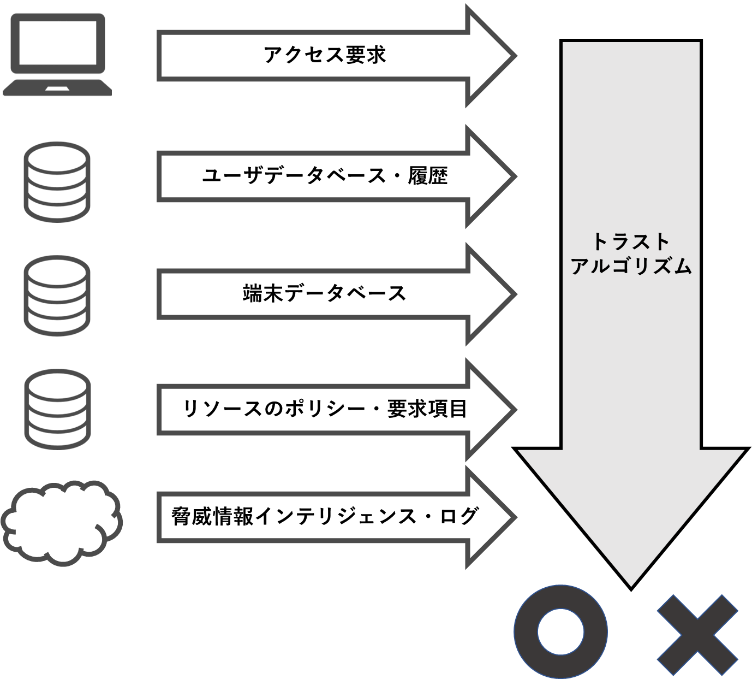

「信頼せず、常に検証する」ゼロトラストでは、安全が確保されたネットワーク内側といった暗黙的な信頼に依存せず、情報資産へのアクセスを常に検証します。

リクエスト元がインターネットであっても、内部のネットワークであっても、正規のユーザかどうかを常に複数の指標で判定して評価し、問題がない場合のみ通信を許可します。

2.すべてのコンピュータの状態を判断に用いる

ゼロトラストでは、一般的なクレデンシャル情報であるIDとパスワードの組み合わせや証明書、生体による認証など複数要素による認証だけでなく、コンピュータの状態を認証の判断に用います。

コンピュータのOSやセキュリティサービスの更新状況、日付・自国の設定情報、不審なアプリケーションがインストールされていないか、不審なサイト(IPアドレス)にアクセスしていないかなど、コンピュータの環境や状態をシグナルとして認証の判断に用いて、そのアクセスが不正に操作されたアクセスかどうかを推定します。

ゼロトラストでは、エンドポイントセキュリティソリューションが検知している状態は重要なシグナルとして取り扱われます。

3.すべてのコンピュータや通信を可視化し監視する

ゼロトラストでは、情報資産へのアクセス制御だけではなく、情報資産やユーザを取り巻くネットワークやコンピュータの状態を可視化し、常時監視を推奨しています。

これらの監視情報や脅威情報基盤から取り込まれたデータはネットワークに対する脅威の検知だけでなく、シグナルとしてユーザからのアクセスの認証に利用されます。

さらに、常に変化する組織の形態や情報システムの利用状況に合わせ、監視によって得られた状態を継続的にセキュリティポリシーに反映します。

変化するコンピューティング環境とゼロトラスト

従来の境界型防御に対する限界から生まれたゼロトラストは、クラウド利用の増加やテレワーク常態化といった、従来の組織内部に隔離されたオンプレミス環境からの変化にも対応したネットワークモデルでありセキュリティコンセプトです。

これまで構築した環境からゼロトラストへの移行は決して容易な道のりではありません。

あるべきコンピューティングの姿に向かうロードマップを描きながら、対応可能な範囲でゼロトラストへの対応を進め、現在進行形で起こっている環境の変化や脅威の質の変化への対応が求められています。

Author :

株式会社ラック

セキュリティプロフェッショナルサービス統括部デジタルペンテストサービス部長

兼サイバー・グリッド・ジャパン シニアリサーチャー

仲上 竜太氏