営業様必見!! ホワイトハッカーに訊く、2020年のサイバー攻撃と被害から見た2021年に必要な対策

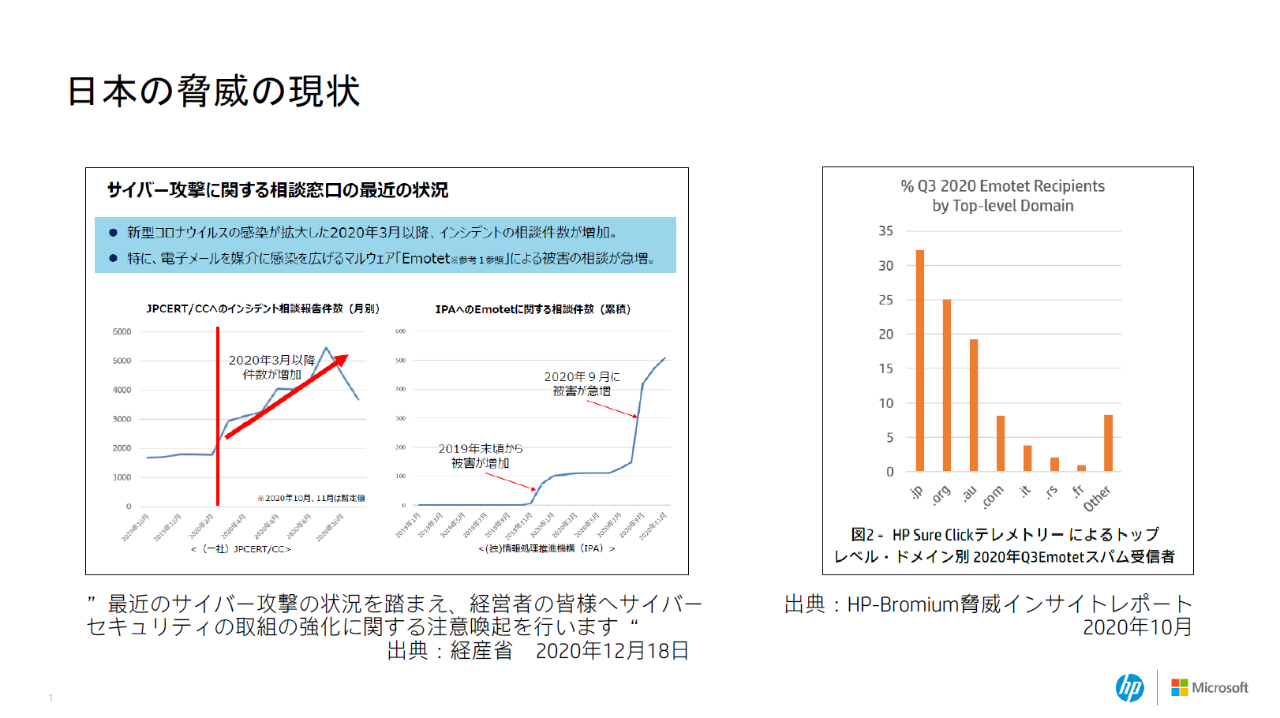

冒頭、大津山氏は2020年末に発表された経済産業省の緊急注意喚起(スライド左図)について触れ、コロナの影響の中、日本を狙ったサイバー攻撃が増加中である事実を提示。「大企業だけではなく、中小企業を含めたサプライチェーン攻撃で狙われています。すべての規模の企業が注意する必要があるのです」と問題を提起しました。中でも増加傾向にあるのが「Emotet」で、世界的に見てもEmotetに日本が集中的に狙われていたことがグラフでも分かります(右図)。

2021年もメール添付のオフィスファイルを悪用する攻撃に注意!

「Emotetのようなメール添付のオフィスファイルを悪用する攻撃は2021年も継続する可能性が高いです。今、被害にあっていない会社はこれまでのセキュリティ環境だけで防げると思っているところが多いのが実際ではないでしょうか?」と警鐘を鳴らすのは忠鉢氏です。

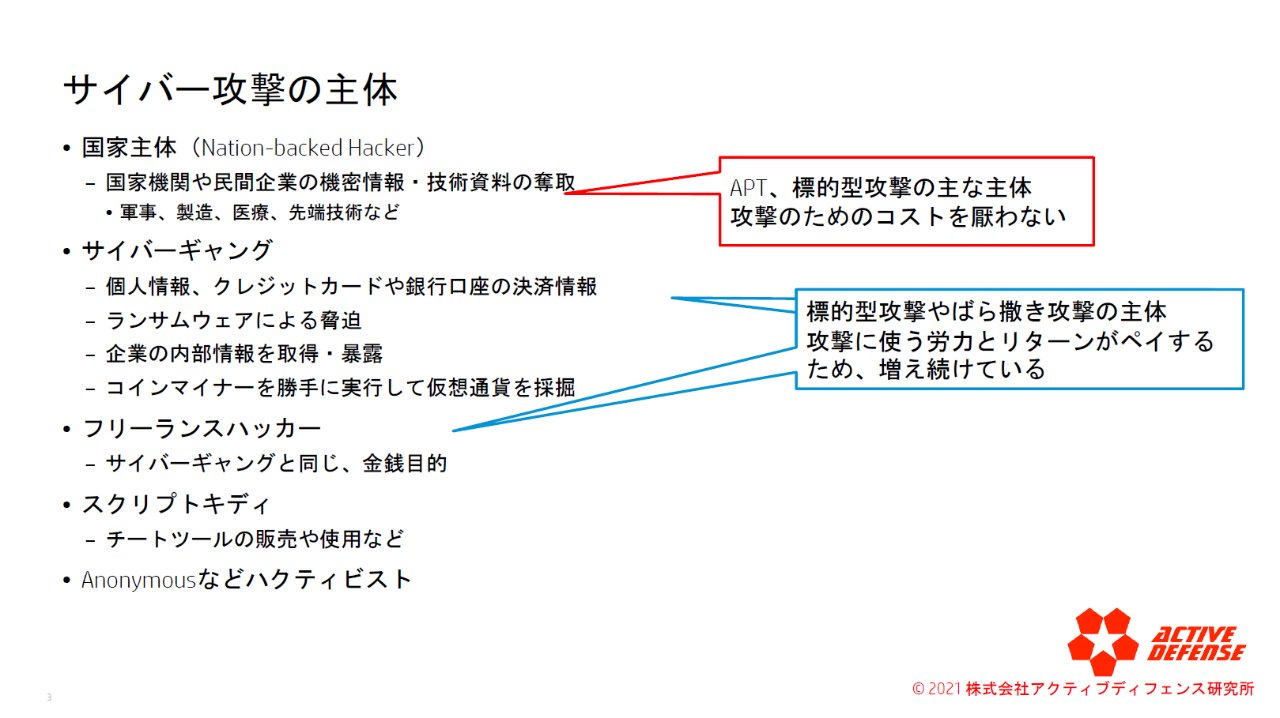

国家による攻撃の多くが特定企業向けにカスタマイズしたマルウェアを作るなど、あらゆる手法を駆使する標的型攻撃(ATP)なのに対し、Emotetはサイバーギャングやフリーランスハッカーによるばら撒き攻撃で使われるマルウェアです。簡単に説明すると、一般的には見覚えのある人から来た見覚えのある暗号化された添付ファイル付きのメールが送られてきます。これを解凍し、出てきたオフィスファイルのマクロを実行すると感染する仕組みです。

これらのサイバー攻撃から企業を守るには自分から防御の仕組みを作る「自助」が必要であると忠鉢氏は指摘。同氏は「さらにいうとEmotetのようなばら撒き型攻撃を防げる状況を創るのが最低ラインだと思います」といいます。

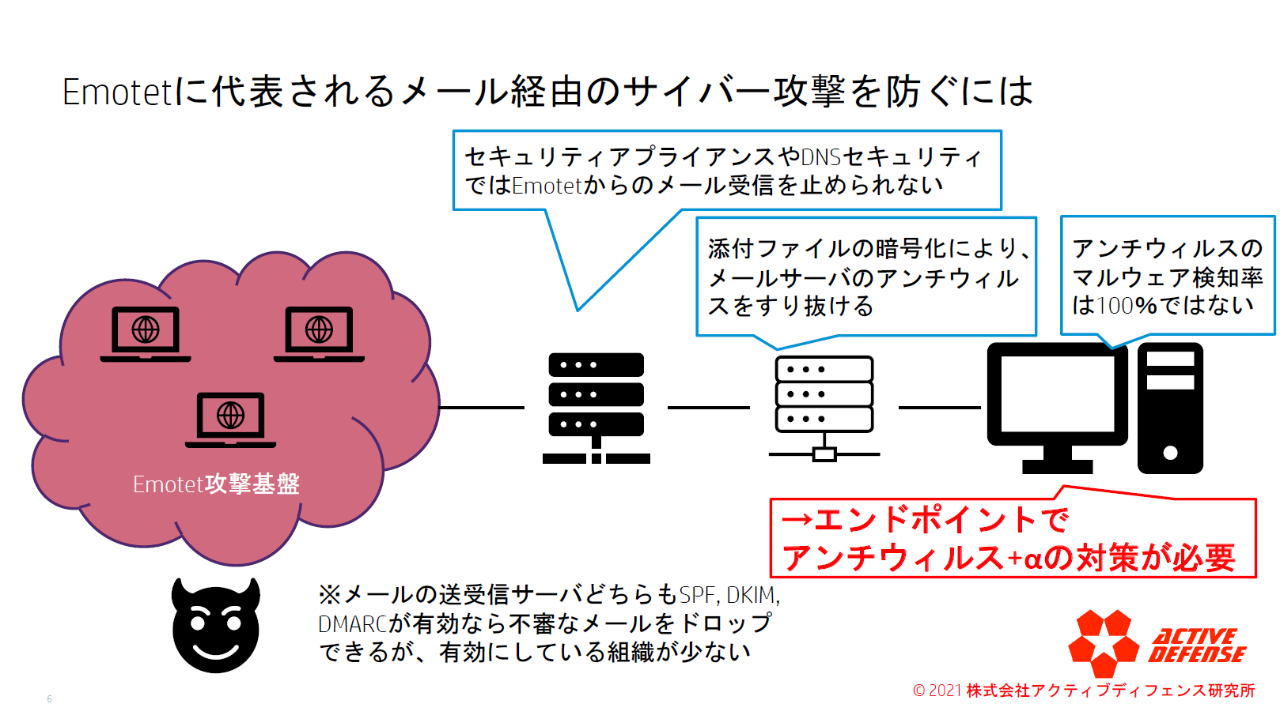

忠鉢氏は最終的に感染したエンドユーザーに対して、バンキングマルウェアや標的型ランサムウェアを送るための手段としてEmotetが使われていると指摘。大津山氏も「PCからメールアドレスを盗むという、実害が少ないように感じるのがEmotetです。しかし、この情報をマルウェアを送り込む名簿として犯罪者集団に売って利益を得るビジネスモデルなのです」と補足します。

「メールを使った過去の脅威はすでに検知できるという企業が多いと思います。しかし、暗号化されて添付されてくるファイルを検知することは難しく、最終的にエンドポイントに到達してくれるケースは普通に起こりえるのが現状です」と注意を促す忠鉢氏。それを防ぐには別の仕組みをもったプラスαの対策が必要だといいます。また、そのプラスαを組み込むことで、「APTでも添付ファイルを使って攻撃してくるので、その対策としても有効です」と忠鉢氏は補足します。

最後に「今後、最もコストをかけないといけないのはエンドポイントです。アンチウイルスだけでは不十分なので、検知できなくても回避できるような安全な仕組みが今後の企業活動には必須でしょう」と忠鉢氏は話をまとめました。

暗号化ファイル添付に対抗する手段は?

「感染後の対処というより、感染前の攻撃の初期段階で確実に防御する仕組みが求められています」と忠鉢氏の話を受けて語り始めたのは千葉氏です。

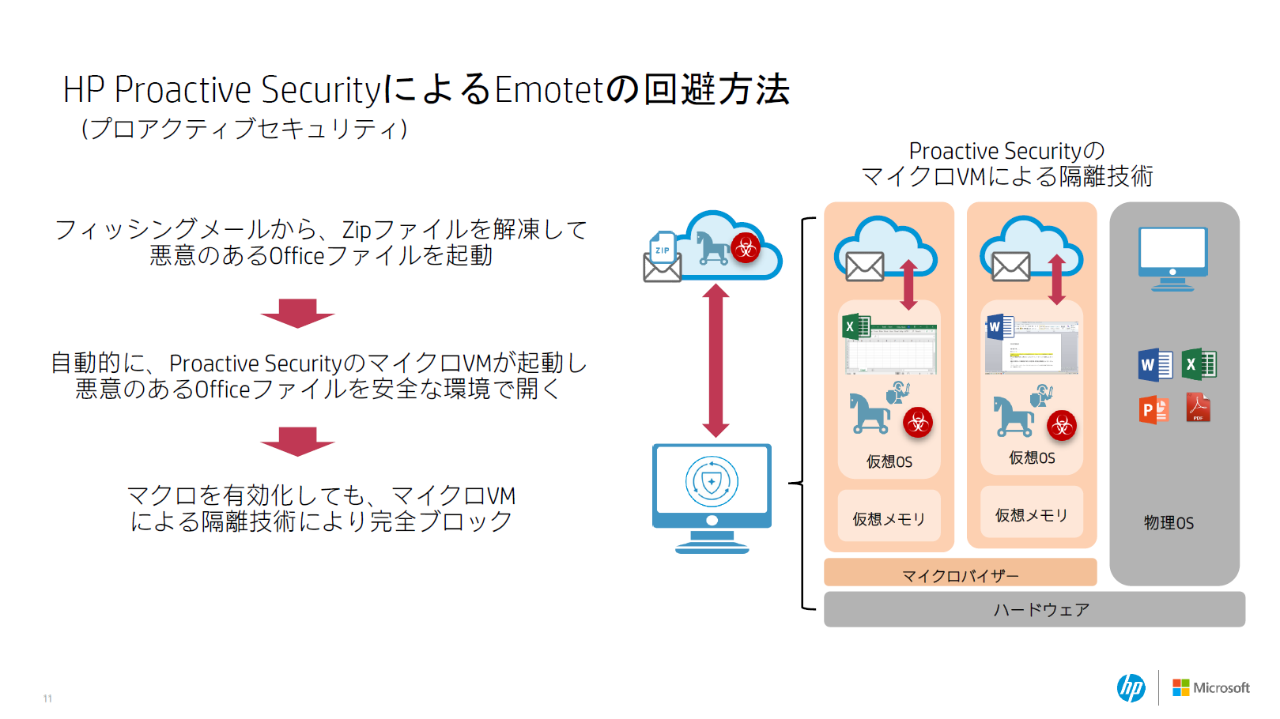

Emotetの攻撃手段についておさらいをしながら、「具体的にどこで止めるかというと、オフィスファイルを開いてマクロを有効化する段階で止めるのが最も効果的な防御策です」と千葉氏。HP Proactivr SecurityがマイクロVMを使って仮想領域へ暗号化ファイルを隔離、マクロを有効にしても隔離された空間の中だけの出来事なのでシステムからは完全にブロックされた状態です。

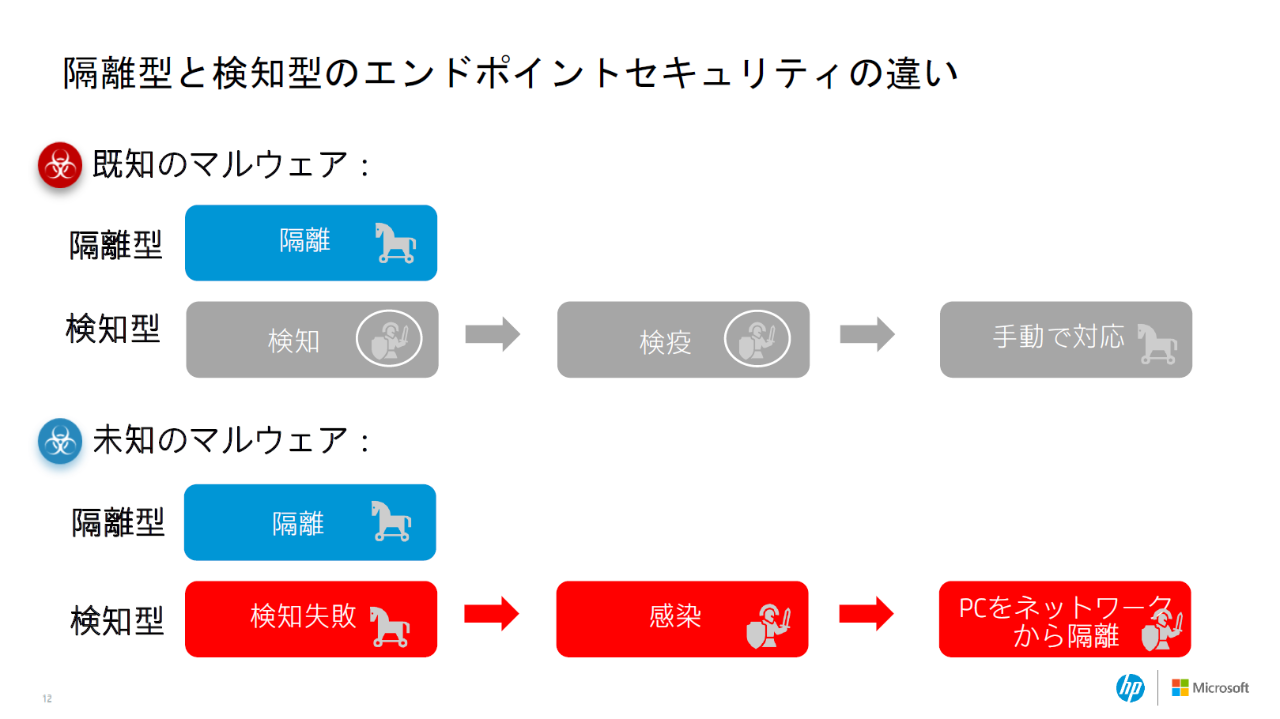

「既存のアンチウイルス製品はシグネチャーにあるものを検知します。しかし検知したタイミングによって影響も変わるので、感染していないか確認する必要が出てきてしまいます」と千葉氏はいいます。最悪のケースだと検知はできたとしても結局はシステムのリストアをしたほうが適切という判断までありえるのが実際なのです。「未知のマルウェアに関しては既存のアンチウイルスでは止められないので、初期段階から完全に隔離できるHP Proactive Securityを組み合わせて導入していただくのが非常に効果が高いのです」と千葉市は対策方法について解説します。

「Emotetは5年前ぐらいから少しずつ形を変えて存在し続けています。その間、機能を洗練させ今はピークに来ているかも知れません。現在のEmotetが検知できたとしても、また形を変えて流行する。あるいは第二、第三のEmotetがサイバー犯罪エコノミーで生み出され、このような攻撃の流れは変わらないでしょう。それを見据えてHP Proactive Securityとアンチウイルスを組み合わせて対策するのは非常に効果的ですし、わかりやすいガイドラインになると思います」と大津山氏も言葉を繋ぎます。

事前にHP Proactive Securityの検証をおこなったという忠鉢氏は「エンドユーザーの中には業務の中で添付メールを開かないと仕事にならないという方も大勢います。普段から添付ファイルを開いているので、その中にマクロが仕込まれていても無意識に実行してしまうのです。そんな人に対してもHP Proactive Securityは有効ですし、先ほども触れた通り、ほとんどの標的型攻撃に効果があります。私も試しましたが、バックグラウンドで動作していることをまったく意識しなくても使えました。ビジネスを継続するうえで、これが一番の利点だと思います」と感想を語り番組は終了となりました。

2021年もコロナ禍が続いています。業務の多くをオンライン上でおこなう今こそ、どんなばら撒き型マルウェアにも対応できる対策が必要な状況です。本記事ではダイジェストにてお伝えしましたが、ご興味のある方はぜひ日本HP営業担当までご連絡をいただければ幸いです。