攻撃者がRedLine StealerをWindows 11へのアップグレードに偽装

※ 本ブログは、2022年2月8日にHP WOLF SECURITY BLOGにポストされたAttackers Disguise RedLine Stealer as a Windows 11 Upgradeの日本語訳です。

脅威アクターは、被害者をソーシャル・エンジニアリングにより誘導してシステムを感染させるための話題性のあるルアーを常に探しています。我々は最近、そのようなルアーの一つである、偽のWindows 11インストーラーを分析しました。Windows 11アップグレードの最終フェーズが発表された翌日の2022年1月27日、私たちは悪意あるアクターがwindows-upgraded[.]comというドメインを登録していることに気づきました。新しく登録され、正規のブランドを模倣し、最近の発表を利用していたのでこのドメインに注目しました。脅威アクターは、このドメインを利用して、アンダーグラウンド・フォーラムで広く販売宣伝されている情報窃取マルウェア・ファミリーであるRedLine Stealerを配布しました。

Domain Name: windows-upgraded.com

Creation Date: 2022-01-27T10:06:46Z

Registrar: NICENIC INTERNATIONAL GROUP CO., LIMITED

Registrant Organization: Ozil Verfig

Registrant State/Province: Moscow

Registrant Country: RU

攻撃者は、正規のWindows 11ウェブサイトのデザインを模倣しました。ただし、"Download Now"ボタンをクリックすると、 Windows11InstallationAssistant.zip という不審なZIPアーカイブがダウンロードされます。このファイルは、Discordのコンテンツ・デリバリー・ネットワークでホストされていました。

![windows-upgraded[.]comにホスティングされた偽のWindows 11 Webサイト](/blog/security/product/redline-stealer-disguised-as-a-windows-11-upgrade/_jcr_content/root/responsivegrid/hpj_blog_image.coreimg.png/1644825363824/redline-01.png) 図1 - windows-upgraded[.]comにホスティングされた偽のWindows 11 Webサイト

図1 - windows-upgraded[.]comにホスティングされた偽のWindows 11 Webサイト

ファイルの分析

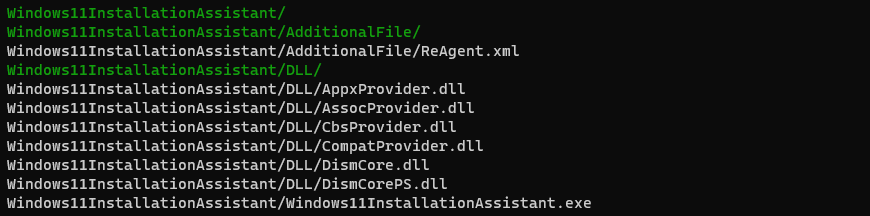

Windows11InstallationAssistant.zip はわずか1.5MBで、6つのWindows DLL、1つのXMLファイル、1つの実行ファイルが含まれています。

図2 - Zipアーカイブの内容

図2 - Zipアーカイブの内容

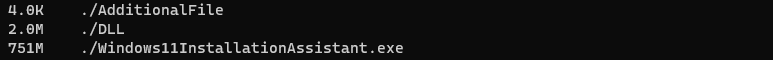

アーカイブを解凍すると、合計サイズが753MBのフォルダができあがりました。実行ファイルである Windows11InstallationAssistant.exe が751MBで最も大きなファイルでした。

図3 - 解凍後のファイルサイズ

図3 - 解凍後のファイルサイズ

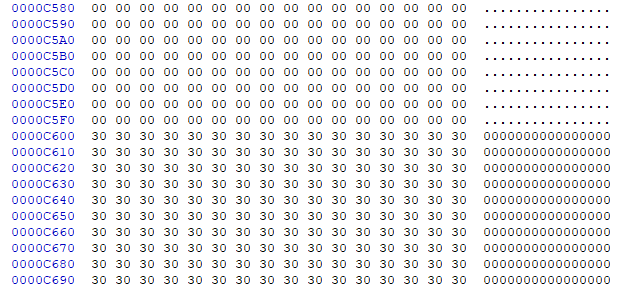

このZIPファイルの圧縮サイズはわずか1.5MBなので、99.8%という驚異的な圧縮率を誇っていることになります。これは、実行ファイルの平均的なZIP圧縮率である47%よりもはるかに大きい値です。このような高い圧縮率を実現するために、実行ファイルには圧縮率の高いパディングが含まれている可能性があります。バイナリエディターで見ると、このパディングは簡単に見つけることができます。(図4)

図4 - Windows11InstallationAssistant.exe内の0x30フィラー領域

図4 - Windows11InstallationAssistant.exe内の0x30フィラー領域

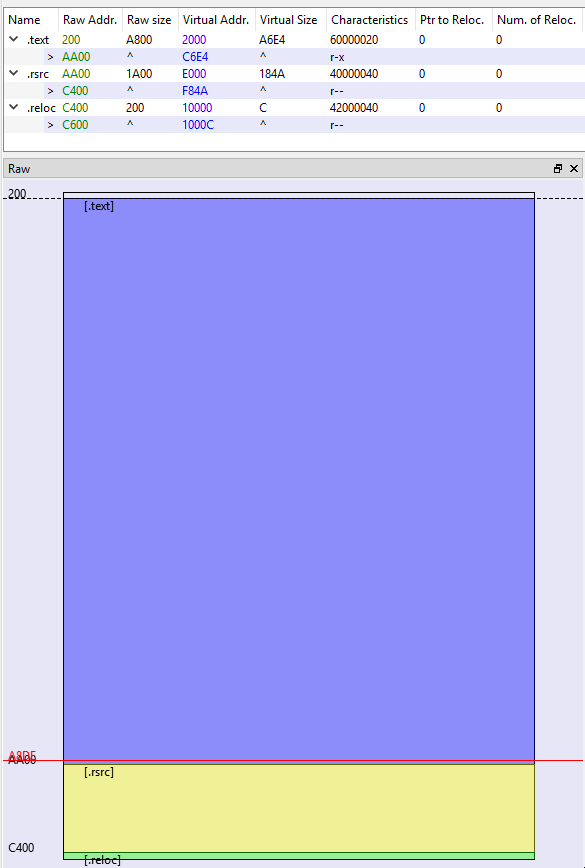

ファイルの大部分は0x30バイトでパディングされており、ファイルの実行には無関係です。多くのサンドボックスやその他のマルウェア解析ツールは、非常に大きなファイルを処理できないため、ファイルを手動で解析するか、適切なサイズに縮小する必要があります。大きなフィラー領域は、ファイルの最後、ファイル署名の直前にあります。ダイジェストの不一致により、署名の検証でエラーが発生したため、これ以上分析に含めませんでした。署名に加えてフィラー領域を切り詰めることで、有効な実行ファイルが得られます。攻撃者がこのようなフィラー領域を挿入してファイルを非常に大きくした理由の1つは、このようなサイズのファイルはアンチウイルスやその他のスキャン対策によってスキャンされない可能性があり、それによってファイルが支障なく実行されてマルウェアがインストールされる可能性が高くなるためです。図5は、PE-bearで見たパディングを除去した後の実行ファイルのセクションを示しています。

図5 - PE-bearで見たWindows11InstallationAssistant.exe の(パディングが削除されている)ファイルセクション

図5 - PE-bearで見たWindows11InstallationAssistant.exe の(パディングが削除されている)ファイルセクション

動的分析

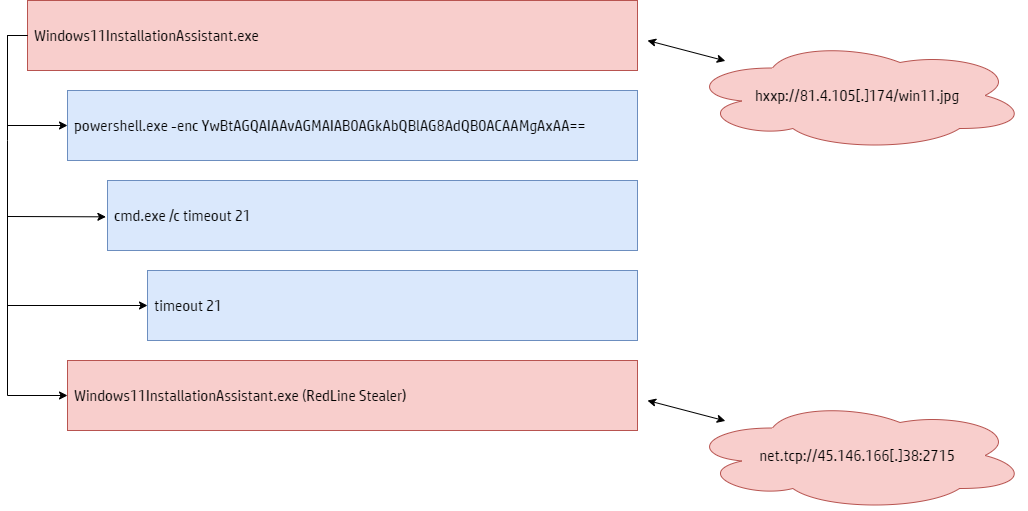

これで、サンドボックスや静的なマルウェア解析ツールで、このファイルを動的に解析することができます。実行直後、マルウェアはエンコードされた引数でPowerShellプロセスを起動します。これにより、21秒のタイムアウトでcmd.exeのプロセスが起動します。このタイムアウトが終了すると、初期プロセスはリモートのWebサーバーから win11.jpg というファイルをダウンロードします。(図6)

図6 - RedLine Stealerまでのプロセス実行

図6 - RedLine Stealerまでのプロセス実行

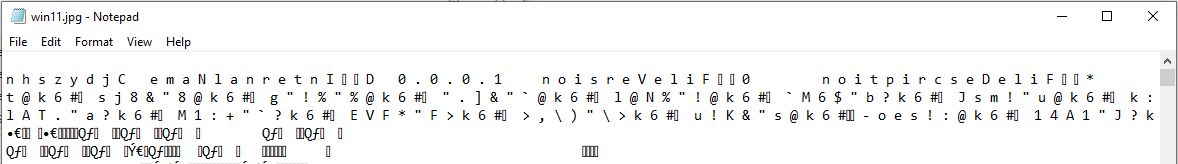

win11.jpgに対してファイルユーティリティーを実行しても、そのファイルタイプを特定できないため、エンコードされているか、または暗号化されていることが示唆されます。しかしながら、このファイルをテキストエディタで開いてみると、内容が単に逆順に保存されていることがわかりました。

図7 - テキストエディタに表示された反転したDLLファイル

図7 - テキストエディタに表示された反転したDLLファイル

ファイルの内容を反転すると、ダイナミックリンクライブラリ(DLL)が得られます。このDLLは最初のプロセスに読み込まれ、再び自分自身を実行した後、現在のスレッドコンテキストをダウンロードしたDLLで置き換えます。これが典型的なインフォスティーラーであるRedLine Stealerのペイロードです。ユーザー名、コンピュータ名、インストールされているソフトウェアやハードウェア情報など、現在の実行環境に関するさまざまな情報を収集します。また、このマルウェアは、Webブラウザから保存されたパスワード、クレジットカード情報などのオートコンプリートデータ、さらには暗号通貨のファイルやウォレットも盗みます。情報を持ち出したり、さらなる指示を受けたりするために、RedLine Stealerは、設定されたコマンド&コントロール(C2)サーバー(この場合は45.146.166[.]38:2715)へのTCP接続を開きます。

2021年12月のREDLINE STEALERキャンペーンとの関連性

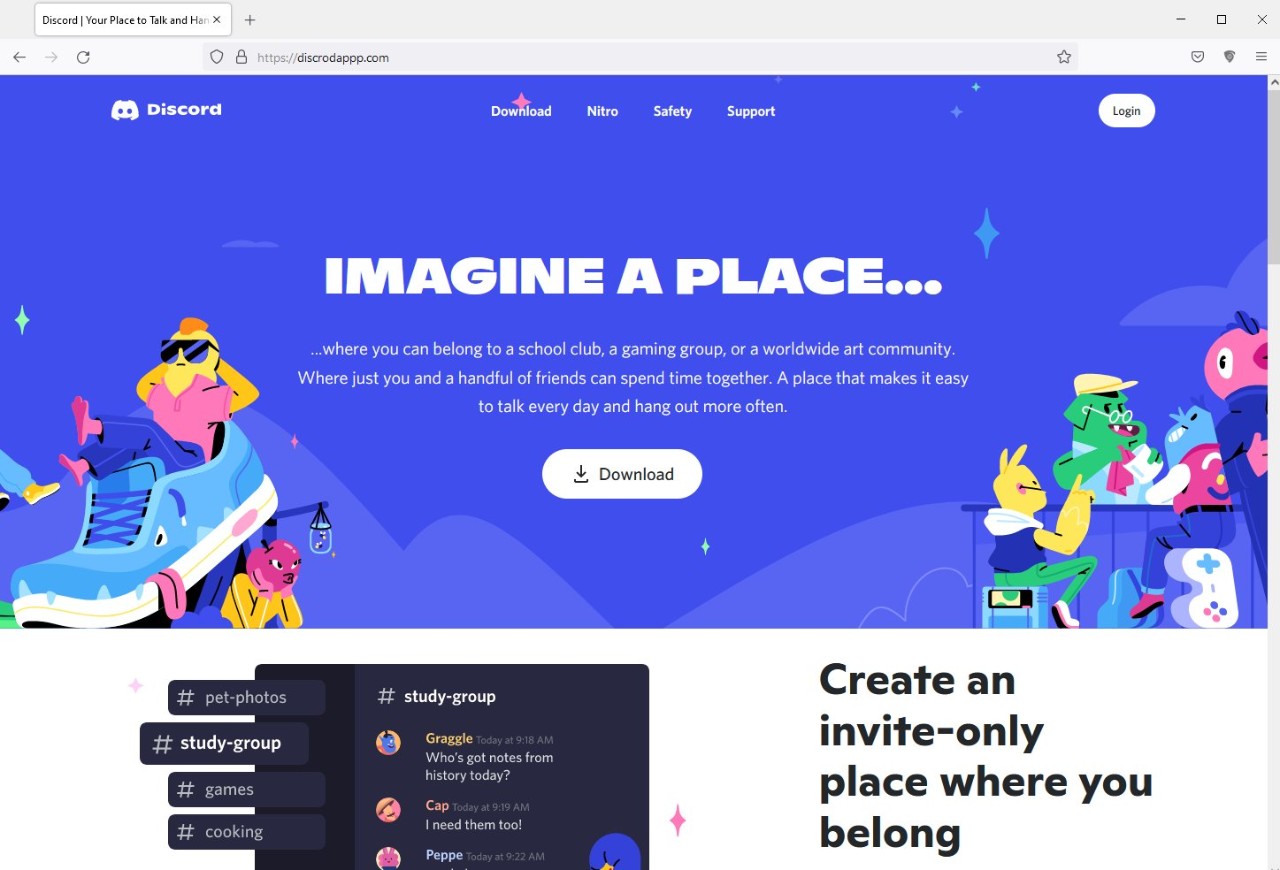

今回のRedLine Stealerキャンペーンの戦術、技術、手順(TTP)は、私たちが2021年12月に分析したキャンペーンと類似しています。そのキャンペーンでは、悪意あるアクターがdiscrodappp[.]comを登録し、人気のあるメッセージングアプリのインストーラーに偽装したRedLine Stealerを提供するために使用しました。どちらのキャンペーンでも、脅威アクターは、ユーザーを騙してマルウェアをインストールさせるために、人気のあるソフトウェアを模倣した偽のWebサイトを使用し、同じドメインレジストラを使用してドメインを登録し、同じDNSサーバを使用し、同じファミリーのマルウェアを配信していました。

図8 - 2021年12月のRedLine Stealerを配布する偽 Discord Webサイト

図8 - 2021年12月のRedLine Stealerを配布する偽 Discord Webサイト

結論

このキャンペーンは、攻撃者が重要で時流に即し、そして興味深い時事問題をいかに素早く利用して効果的なルアーを作成するかを改めて浮き彫りにしています。 目立つ発表やイベントは、常に脅威アクターにとって興味深いトピックであり、マルウェアの拡散に利用することができます。このようなキャンペーンでは、ユーザーがWebからソフトウェアをダウンロードすることが最初の感染経路となることが多いため、組織は信頼できるソースからのみソフトウェアをダウンロードすることで、このような感染を防ぐことができます。

侵害の痕跡(IoC)

ファイル

Windows11InstallationAssistant.zip

4293d3f57543a41005be740db7c957d03af1a35c51515585773cedee03708e54

Windows11InstallationAssistant.exe

b50b392ccb07ed7a5da6d2f29a870f8e947ee36c43334c46c1a8bb21dac5992c

Windows11InstallationAssistant.exe – no filler area

7d5ed583d7efe318fdb397efc51fd0ca7c05fc2e297977efc190a5820b3ee316

win11.jpg

c7bcdc6aecd2f7922140af840ac9695b1d1a04124f1b3ab1450062169edd8e48

win11_reversed.dll

6b089a4f4fde031164f3467541e0183be91eee21478d1dfe4e95c4a0bb6a6578

ネットワーク接続

windows-upgraded[.]com

hxxps://cdn.discordapp[.]com/attachments/928009932928856097/936319550855716884/Windows11InstallationAssistant.zip

hxxp://81.4.105[.]174/win11.jpg

45.146.166[.]38:2715

Author : Patrick Schläpfer

監訳:日本HP