2023 年のOffice と Chrome に対する影響力の高かったゼロデイを検証する

※ 本ブログは、2023年12月22日にHP WOLF SECURITY BLOGにポストされた Reviewing 2023’s High Impact Zero-days against Office and Chromeの日本語訳です。

Microsoft OfficeやGoogle Chromeのような生産性アプリケーションは、毎日何百万人もの人々に使用されており、脅威アクターによるソフトウェア悪用の格好の標的となっています。この攻撃傾向は現在も続いており、2023年も例外ではありませんでした。今年も終わりに近づいていますので、これらの人気の高い生産性アプリケーションにおいて、攻撃者がどのように影響力の高いゼロデイ脆弱性を悪用しているのか、このトレンドの背後にある要因、そしてハードウェアベースのプロセス隔離を利用してこのアタックサーフェスを削減する方法について振り返り、事例を挙げて検証したいと思います。

OFFICEは攻撃者の格好の標的

1995年に初期のOfficeマクロ型マルウェア(WM/Concept.A)が出現して以来、Officeファイル形式は、脅威アクターがエンドポイントを侵害し、ネットワーク内に足がかりを築くための最重要手段であり続けています。今年の第3四半期には、HP Sure Clickソリューションが検知したマルウェアの34%がOfficeの脅威でした。この2年間で、MicrosoftはOfficeのセキュリティポリシーを強化し、例えば、Webから発信されるマクロをブロックするなど、攻撃者がマクロを使用してコードを実行することを困難にしてきました。その結果、Officeマルウェアの拡散は、エクスプロイトに大きくシフトしています。現在では、VBAマクロを使用してマルウェアをインストールする脅威は減少し、Officeのソフトウェア脆弱性をエクスプロイトする脅威が増加しています。第3四半期におけるExcelの脅威の91%は、マクロではなくコード実行を実現するエクスプロイトに依存していることがわかりました。この攻撃傾向は、エンドポイントの侵害につながるソフトウェアのエクスプロイトからOfficeアプリケーションを保護する必要性を浮き彫りにしています。

2023年の間に、MicrosoftはOfficeの29の脆弱性を公開し、パッチを提供しました。これらの多くは、Microsoftや他のセキュリティ研究者によって発見され、一般に公開される前にパッチが提供されました。しかし、2つの脆弱性、CVE-2023-36884とCVE-2023-36761は、ゼロデイであり、パッチが利用可能になる前に、市中の脅威アクターによって積極的に悪用されました。これらのケースでは、エンドポイントにバックドアをインストールしたり、重要な認証情報にアクセスして標的ネットワーク内でのラテラルムーブを可能にするためにエクスプロイトが利用されていました。

このようなゼロデイ攻撃は、攻撃者が Office に対する脆弱性を発見し、運用する能力を有していることを示すと同時に、ゼロデイ攻撃は検知が困難で、ユーザによる操作の必要性が最小限のため、この攻撃経路により攻撃したいという攻撃者の願望を示すものでもあります。すべての脅威アクターがゼロデイ攻撃のためのスキルやリソースを有しているわけではありませんが、運用が容易なコード例がある場合には、能力の低い攻撃者がキャンペーンでゼロデイ攻撃を使用し始めるという模倣行動をしばしば目にします。

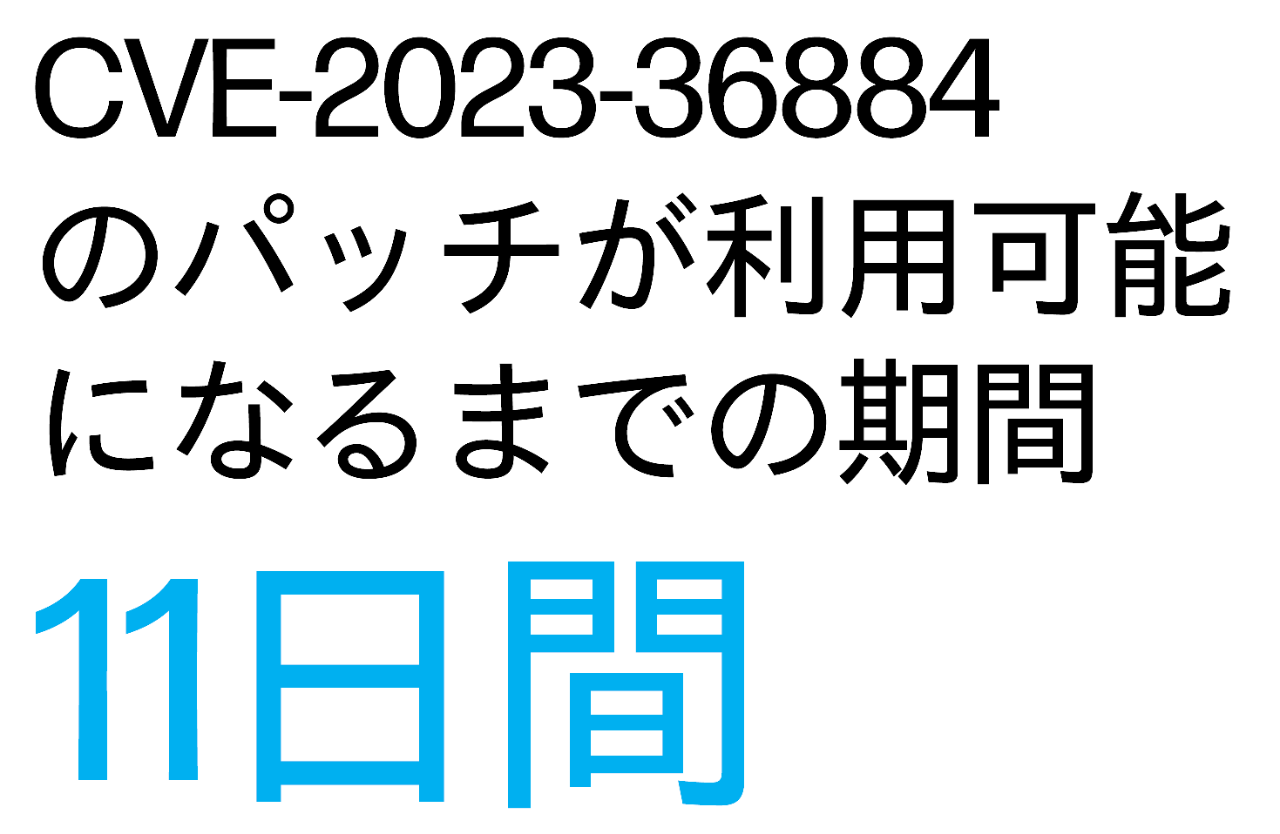

CVE-2023-36884は、7月11日にMicrosoftがパッチを提供した深刻度の高いリモートコード実行の脆弱性です。公表された報告によると、脅威アクターは6月にこの脆弱性をエクスプロイトしPCを感染させました。その結果、市中で利用されたことが確認された最も早い日から、パッチが利用可能になるまでから計測される、最小の脆弱性ウィンドウ(脆弱な期間)は11日間となります。この曝露期間はベストケースを表しています。なぜなら、企業の脆弱性管理プロセスで通常必要とされるパッチのテストや展開に必要な時間を考慮していないからです。この脆弱性のメカニズムは、"Follina "としても知られるCVE-2022-30190と類似しており、公開前にいくつかのシグネチャで検知されていました。(VirusTotalのアンチウイルススキャナの41%) しかし、CVE-2023-36884がFollinaと類似しており、それでも半分以下しか検知されなかったという事実は、パッチ適用だけでソフトウェアの脆弱性クラスを完全に緩和することの難しさを浮き彫りにしています。

2番目の今年のOfficeゼロデイであるCVE-2023-36761は、情報漏えいの脆弱性でした。この脆弱性のエクスプロイトに成功すると、攻撃者は侵害された PC から機密情報、つまり Windows ネットワークのクライアント認証に使用される NTLM ハッシュを流出させることができます。攻撃者は、NTLM ハッシュを使用してネットワーク内をラテラルムーブし、特権システムにアクセスすることができます。この脆弱性は、9月12日にパッチが提供されるまで、どれだけの期間攻撃者にエクスプロイトされていたかは不明です。そのため、シグネチャベースのセキュリティ対策が、この脆弱性をブロックするのにどの程度有効であったかは不明です。しかし歴史的には、脆弱性のエクスプロイトが以前に知られていたパターンと類似していない場合に、検知率は低くなります。

Webブラウザも脆弱性から免れることはできない

通常Eメールで送信される悪意のある Office ファイルに加え、Web ブラウザのダウンロードも頻度の高い感染経路です。第3四半期のHP Wolf Security脅威インサイトレポートでは、悪意のあるブラウザのダウンロードは、脅威の11%で、2番目に人気のあるエンドポイント感染経路であると指摘しています。さらに問題なのは、通常インターネットからダウンロードしたファイルを開く必要があるブラウザのダウンロードとは異なり、Webブラウザの脆弱性を悪用するなど、ユーザーによる操作を必要としない感染である場合です。

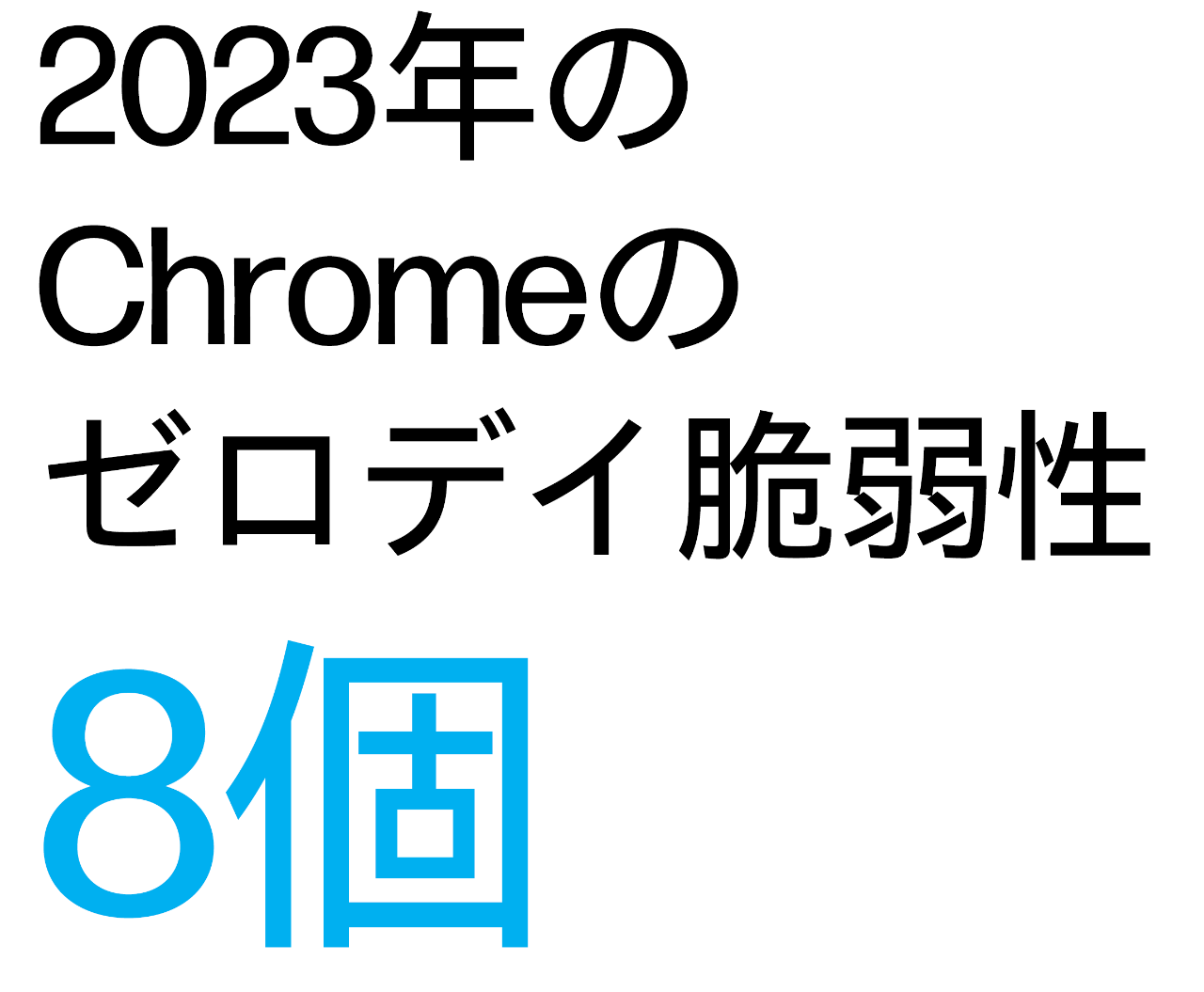

2023年に、Google Chromeに179件の深刻度が高いまたは緊急の脆弱性にパッチが提供されました。これらの脆弱性のうち8件はゼロデイであり、パッチが存在する前にすでに市中の攻撃者によってエクスプロイトされていました。なお、これらの脆弱性は、ChromiumブラウザプロジェクトをベースとするMicrosoft Edgeにも適用されます。

| 日付 | ゼロデイ脆弱性の内容 | CVE |

| 2023年12月20日 | Heap buffer overflow in WebRTC | CVE-2023-7024 |

| 2023年11月29日 | Integer overflow in Skia in Google Chrome | CVE-2023-6345 |

| 2023年09月28日 | Heap buffer overflow in vp8 encoding in libvpx in Google Chrome | CVE-2023-5217 |

| 2023年09月12日 | Heap buffer overflow in libwebp in Google Chrome | CVE-2023-4863 |

| 2023年09月05日 | Type confusion in V8 in Google Chrome | CVE-2023-4762 |

| 2023年06月05日 | Type confusion in V8 in Google Chrome | CVE-2023-3079 |

| 2023年04月19日 | Integer overflow in Skia in Google Chrome | CVE-2023-2136 |

2023年04月14日

|

Type confusion in V8 in Google Chrome | CVE-2023-2033 |

脆弱性ウインドウはリスク許容度よりも大きいですか?

OfficeやChromeのような生産性アプリケーションに対するソフトウェアのエクスプロイトに対処する場合、通常は脆弱性ウインドウが組織のリスク許容度よりも大きく、優れた検知機能でもこのウインドウを完全に閉じることはできないため、予防的な防御策のみが有効です。潜在的な予防策の1つは、HP Sure Clickのようにリスクのあるアクティビティをマイクロ仮想マシンに隔離することです。攻撃が隔離されるというセキュリティに加えて、組織のセキュリティチームは実行可能な脅威インテリジェンスを受け取ることができ、調査やセキュリティ上の意思決定を迅速化することができます。今日、ゼロデイ保護ソリューションは市場に存在しますが、その数は限られています。実際、Microsoft は 11 月に脅威の封じ込め機能である Windows Defender Application Guard (WDAG) for Office の廃止を発表しました。その代わりにMicrosoftは、保護ビュー および Windows Defender アプリケーション制御と共にDefender for Endpoint 攻撃面の減少ルールに注力しています。これはセキュリティを向上させますが、構成の複雑さとユーザーに手間を強いるリスクを増大させます。それでも HP は、ゼロデイ攻撃からエンドポイントを守るには、包括的なハードウェアによる隔離が必要だと考えています。

HP Sure Clickはこのためのソリューションで、お客様の環境外で作成されたドキュメントやWebの閲覧など、信頼できない入力とインタラクションするOfficeやChromeのようなアプリケーションに最小特権の原則を適用する一方、ワークフローの邪魔にならないようにすることで、ユーザーには透過的であり続けます。

HPの脅威封じ込め

HPの脅威封じ込めソリューションは、ハードウェアベースのプロセス隔離を利用して、ゼロデイ、フィッシング、ランサムウェア攻撃からエンドポイント上のデータを保護します。Sure Click EnterpriseとWolf Pro Securityは、脅威の封じ込めと安全なブラウザの隔離を提供し、ブラウザのエクスプロイトや悪意のあるWebサイトからのマルウェアのダウンロードからユーザーを保護します。HPの脅威封じ込めは、ユーザーがOfficeファイルやPDFなどの危険なファイルをクリックした際に、ネットワーク接続に関係なくエンドポイントを保護します。Sure Click EnterpriseとWolf Pro Securityは、悪意のある実行ファイルやスクリプトからもPCを保護します。さまざまなセキュリティツールを組み合わせることで、エンドポイントの隔離はエンドポイントへの脅威を大幅に低減し、ひいては組織のネットワークを保護します。HPは、脅威の封じ込めのような最先端のエンドポイントセキュリティテクノロジーを開発し続けることをお約束します。

Author : Patrick Schläpfer

監訳:日本HP