HP Wolf Securityでセキュリティ対応を加速しネットワークエクスポージャーを最小化

※ 本ブログは、2023年6月29日にHP WOLF SECURITY BLOGにポストされた Accelerating Security Response and Minimizing Network Exposure with HP Wolf Security の日本語訳です。

インシデントに迅速に対応し、組織を被害から守ることは、ネットワークの安全性とレジリエンスを高める上での基本的な目標です。このブログポストでは、HP Wolf Securityの脅威封じ込めテクノロジーが、検知と対応戦略と比較して、どのようにこれらのセキュリティ目標の達成に役立つのかを説明します。

セキュリティ目標:迅速な対応

セキュリティ運用では、スピードが重要です。時間メトリクスは、チームが脅威をどの程度迅速に検知して対応するかを確認することによって、セキュリティ管理策とプロセスの有効性を測定する一般的な方法です。多くのチームが、平均検知時間(MTTD)や平均対応時間(MTTR)といったを使用して、長期的なパフォーマンスを追跡しています。その理由は、検知と対応が迅速であればあるほど、インシデントが組織に与える影響と復旧コストが低くなるからです。今日、人手によるランサムウェアは、最初のアクセスから数時間で完全なネットワーク侵害に移行する可能性があるため、影響を抑えるには迅速な対応が極めて重要です。

調査中、ネットワーク防御者は、Eメール、ネットワーク、ホストなどの複数のデータソースから疑わしいアクティビティを検索し、収集したデータを関連付け、何が起こり何をすべきかを説明する首尾一貫したストーリーを作成します。だれにも邪魔されなければ、有能なアナリストであれば数分で調査を完了させることができるでしょう。しかし、調査ワークフローにありがちな落とし穴が原因で、組織は貴重な時間を失うことになる可能性があります。

こんなシナリオを考えてみましょう:

- アナリストが、あるノートパソコンで開かれたドキュメントから悪意のあるプロセスが生成されたことを示すEDR(Endpoint Detection and Response)アラートを発見します。アラートでは、すべてのプロセスが停止したかどうかは不明です。次に何をすべきかを決定するために、アナリストは、そのノートパソコン、そしておそらく他のノートパソコンが侵害されているかどうかを確認する必要があります。

- そのために、脅威が何をしたかを理解し、その痕跡を環境内で探す必要があります。つまり、侵害の痕跡(IOC)を収集する必要があります。アナリストは、そのノートパソコン上で稼働しているEDRエージェントにコマンドを発行し、アラートのトリガーとなったドキュメントを取得します。幸いなことに、そのノートパソコンはオンラインであり、ファイルは数分後にネットワーク上に引き出されます。

- 次に、アナリストはそのファイルが何をするのかを理解するために、そのファイルを調べなければなりません。サンドボックスでファイルを実行し、その動作を観察します。数分後、マルウェアがインストール後に通信した不審なURLと、ディスクにドロップされたファイルのハッシュを含むトレースを取得します。

- アナリストは組織のWebプロキシにログインし、そのノートパソコンが疑わしいURLのいずれかと通信していないかチェックします。幸いなことに、それはないようです。自分の分析を確信するために、そのノートパソコンのイベントログもチェックし、悪意のあるプロセスが実行されていないこと、不審なファイルがディスクにドロップされた形跡がないことを確認します。アナリストは安堵しました。 しかし、組織内の他のデバイスが感染している可能性があります。

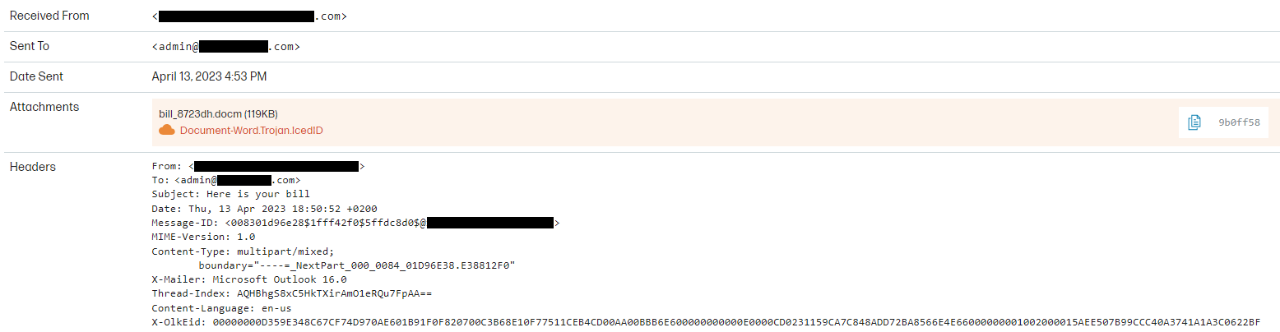

- 彼らは、そのファイルがEメールの添付ファイルとして送信されたことに気づきます。Eメールゲートウェイにログインし、ファイルのハッシュを検索し、マルウェアを含むEメールが他の従業員に送信されていることを発見します。同じ悪意のあるスパムキャンペーンに関連する他の送信者アドレス、件名、添付ファイルを特定し、調査結果を報告します。

いくつかの問題点にお気づきでしょう:

- EDRは、悪意のある活動を可能な限り迅速に阻止することができますが、その代償として、脅威がどのように機能しているかの完全なトレースを取得することができません。アナリストは、不完全なIOCと、脅威の戦術、技術、手順(TTP)に関する未解決の疑問が残ります。

- EDRファイルの検索には時間がかかり、ホストがオンラインであることが必要です。対象PCの電源が切られている場合、アナリストはファイルにアクセスできません。調査が勤務時間外に行われたり、ユーザーが出張中であったり、タイムゾーンが大きく異なっていたりすることはよくあります。

- サンドボックスでサンプルを実行するには時間がかかり、ノートPCの環境を完全にシミュレートできない可能性があります。そのため、マルウェアがサンドボックス内で同じように動作せず、不完全なIOCしか生成しない可能性があります。

- アナリストは複数のアプライアンスにログインし、探しているデータを手動で検索し、関連付けなければなりません。

- EDRでは、悪意のあるプロセスがホスト上で実行され、事後的に停止されるため、すべての悪意のあるプロセスが停止されたという点に関して、限定的な保証しか得られません。

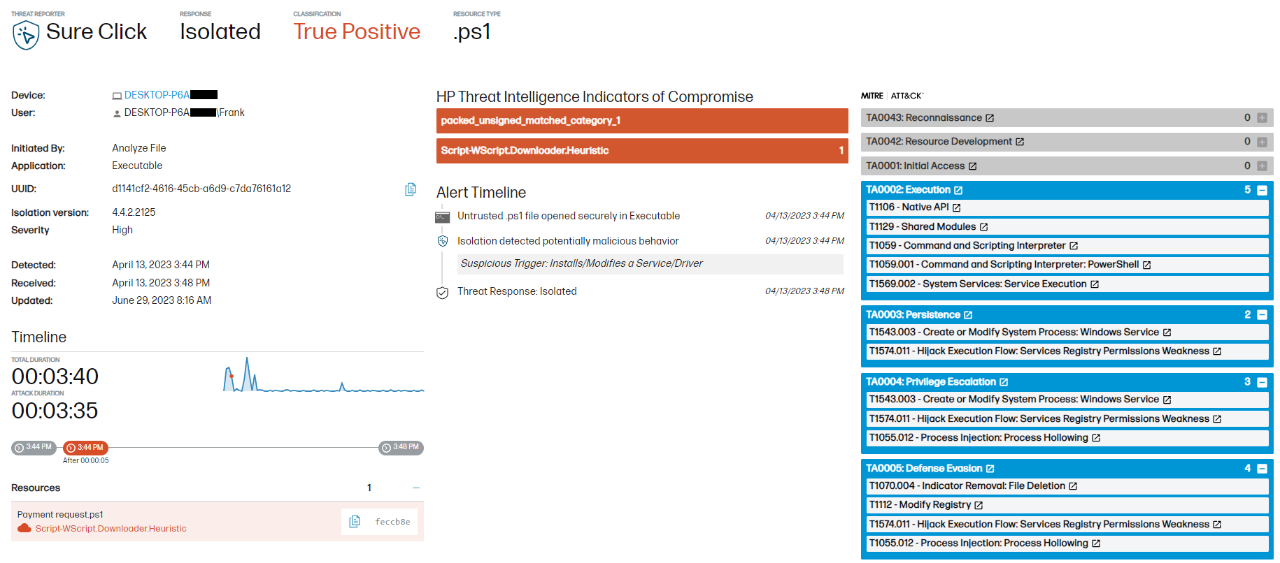

HP Wolf Securityは、多くのステップを自動化することによって、このワークフローをスピードアップし、アナリストの時間を解放します。ユーザーがドキュメントを開くと、HP Wolf Securityの脅威封じ込め製品であるHP Sure Click Enterpriseの中で実行されます。ユーザーは、期待どおりの方法でドキュメントを操作できます。しかし、バックグラウンドでは、マイクロ仮想化技術を使用してホストから隔離された仮想化環境内でドキュメントが実行されています。隔離環境はノートPCを模倣していますが、ユーザーのファイルや認証情報は含まれておらず(そのため、マルウェアが盗み出すものは何もありません)、ラテラルムーブを防ぐためにネットワークアクセスが制限されています。

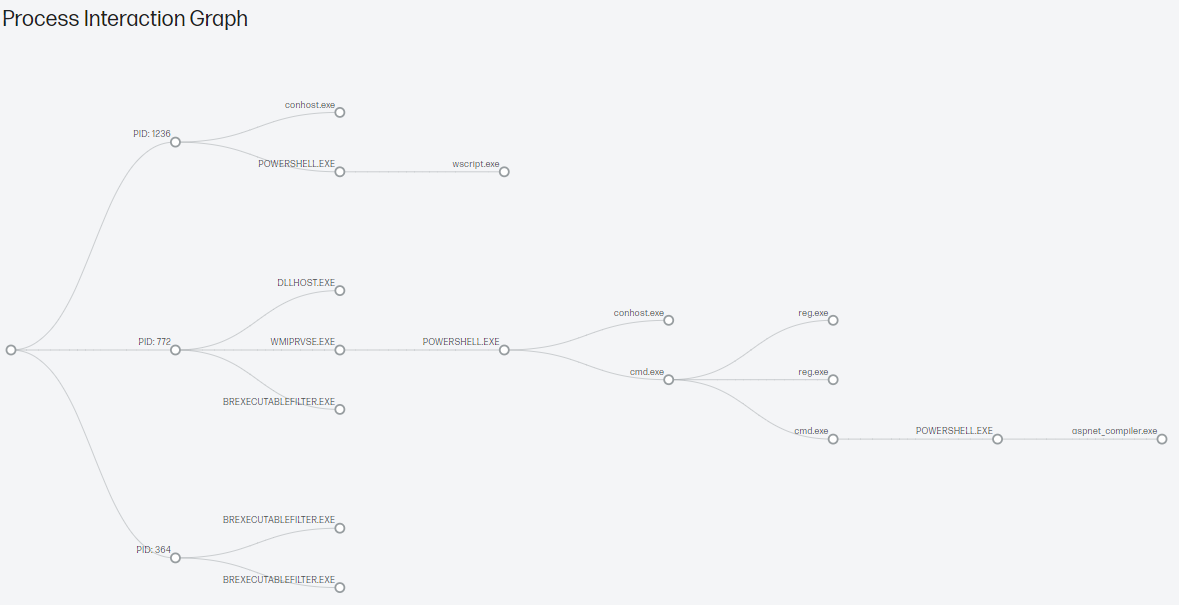

隔離環境は監視されているため、ユーザーがドキュメントを開くと、Sure Clickは不審な動作のレポートの記録を開始します。脅威はすでに仮想マシン内に隔離されており、ホストには何のリスクももたらさないため、脅威を可能な限り迅速に停止する必要はありません。その代わり、マルウェアは従来のサンドボックスの中と同じように動作し、アナリストがレビューできるようにIOCを記録します。検体とディスクに書き込もうとするファイルもアラートでアナリストに提供されるため、アナリストはノートPCからドキュメントを取り出す必要がありません。最後に、HP Wolf Securityは、Eメール、ホスト、ネットワークのデータを分析者のために一つのタイムラインに自動的に関連付けます。

図1 - HP Wolf Securityの脅威の概要画面

図1 - HP Wolf Securityの脅威の概要画面

図2 - 脅威のプロセスインタラクショングラフ

図2 - 脅威のプロセスインタラクショングラフ

図3 - 脅威に関連するEメール情報

図3 - 脅威に関連するEメール情報

セキュリティ目標:有害な行動へのエクスポージャーを最小限に抑える

迅速な対応に加え、セキュリティのもう一つの基本的な目的は、組織の正常な運営を妨げる可能性のある有害な行動へのエクスポージャーを最小限に抑えることです。このような行動の例として、攻撃者がソフトウェアコンポーネントの脆弱性を悪用したり、従業員が社用デバイスで危険な行為を行ったりすることが考えられます。

最も頻繁に見られる望ましくない行動の1つは、上記のシナリオに見られるような、ユーザーが悪意のあるリンクやファイルを開いてしまうことです。Verizonの研究者は、2023 Data Breach Investigations Reportで、マルウェアは依然として悪意のあるファイルの添付ファイルとしてEメールで配布されることがほとんどであるとコメントしています。これは、長年にわたり我々が観察してきた傾向でもあります。

組織は、その環境外の脅威を容易にコントロールすることはできませんが、組織の環境内で脅威が発生する条件と、それに対する対応はコントロールすることができます。

HP Wolf Securityは、リンクをクリックしたり、Eメールの添付ファイルを開いたり、Webからファイルをダウンロードしたりするような危険なユーザタスクを隔離するために、マイクロ仮想化を使用して有害な行動のエクスポージャーを最小限に抑えます。堅牢なセキュリティとは、最小限に抑えるべき行動に基づいて、予防に基づく管理策と検知に基づく管理策を適切に組み合わせることを意味します。

これを説明するために、あなたが動物園の飼育係で、動物が逃げ出さないようにするのが仕事だと想像してみてください。あなたならどのようなセキュリティ対策をとるでしょうか?検知に基づく戦略は、動物園の周囲にCCTVカメラを設置し、動物が逃げ出した場合に発見することとなるでしょう。一方、予防的戦略は動物の周囲にフェンスを設置し、動物が逃げ出さないようにすることです。この2つのアプローチのうち、より効果的な戦略は予防に基づくものです。なぜなら、有害な行動にさらされる可能性を最小限に抑えることができるからです。

もしあなたがネットワーク防御担当者であれば、組織内のセキュリティ管理策について、それが検知に基づくものなのか、予防に基づくものなのかという観点から考えてみることが役に立つかもしれません。もう一つの有用な質問は、「攻撃者や従業員が意図的または偶発的に開始する有害な行動へのエンドポイント/サーバのエクスポージャーを、どのように最小限に抑えているのか?」を問うことです。

Author : Alex Holland

監訳:日本HP