セキュリティ対策アセスメント:セキュリティのプロが建築検査官から学べること

※ 本ブログは、2020年9月29日にのBromium Blogポストされた Security Control Assessments: What Security Professionals Can Learn from Building Inspectorsの日本語訳です。

最高情報セキュリティ責任者(CISO)が、「ツールやソリューションが多すぎて重複している」と嘆く声をよく耳にします。システムやデータのリスクを低減するためには、セキュリティ対策を何重にも重ねることが望ましいのですが、これが無造作に行われると、ユーザーの負担が大きくなり、リソースの無駄遣いにつながります。

これは、製品の選定過程で優先されたものの、実際には本番環境で使われなかった機能が原因となっていることがあります。また、予算担当は、今日の企業ネットワークの典型である多様なデバイス、プラットフォーム、およびシステムを単一のツールで対応できるという理想を信じています。しかし、多くの場合、従業員はそのセキュリティ対策が本番環境で期待通りに機能しないことに気付きます。また、導入に時間がかかりすぎて、そのコストが保護しようとした資産の価値を上回ってしまうこともあります。企業は、これらのツールを機能させるために多くの予算を費やしていますが、結局、代替となる対策を購入するか、ゼロからやり直す必要があります。そして、この問題を解決するために、また新たなソリューションが求められ、ベンダーはさらに多くのツールを発表し、このサイクルが繰り返されていくのです。

このサイクルが発生する原因は、セキュリティ対策のアセスメントが不十分なことにあります。このようなアセスメントは、組織がセキュリティ対策の有効性を徹底的に評価してデューデリジェンスを実践したことを示すために不可欠です。厳密な評価を行わないと、データ侵害が発生した場合に上級管理職が責任を問われる可能性があり、組織のセキュリティ状態のギャップを特定することが難しくなります。またセキュリティ対策のアセスメントは、組織の既存の対策との関連で行われる必要があります。アセスメントの範囲が狭すぎたり、他の対策を知らずに実施したりすると、包括的なレビューで発見できるような効率性や根本的な問題を見逃してしまうリスクがあります。例えば、Eコマースシステムを保護するセキュリティ対策の評価では、パッチ適用やアクセス制御だけでなく、サードパーティのサービスや、サードパーティがウェブスキミングのマルウェアに感染した場合などのサプライチェーン攻撃に対する対策が施されているかどうかを評価する必要があります。

多くの場合、セキュリティ対策の有効性を評価するタスクは、複数のセキュリティ担当間で役割が適切に分担されていません。

- 監査担当は、セキュリティ・ポリシーが法規制の要件を満たしているかどうかを理解するために重要ですが、通常、導入されたソリューションの効率性には注目しません。

- 運用担当は、既存のシステムを稼働させ続けるという難しい仕事をしており、システムがどのように使用されているかについて膨大な洞察力を持っていますが、通常は職務の分離を実施するために作業内容がサイロ化されています。

- セキュリティオペレーションセンター(SOC)担当は、攻撃を止め、インシデントを緩和した後に学んだことを報告します。しかし、このフィードバックの範囲は、インシデントによって影響を受けた対策に限られています。

- ペネトレーション・テスターやレッド・チームなどの評価担当は、システムやアプリケーションの欠陥を発見することに長けていますが、その評価や提言の範囲は通常、狭いものです。

- パープルチームは、攻守の連携には優れているものの、組織のセキュリティ状態の不要な重複を特定するための情報が不足しています。

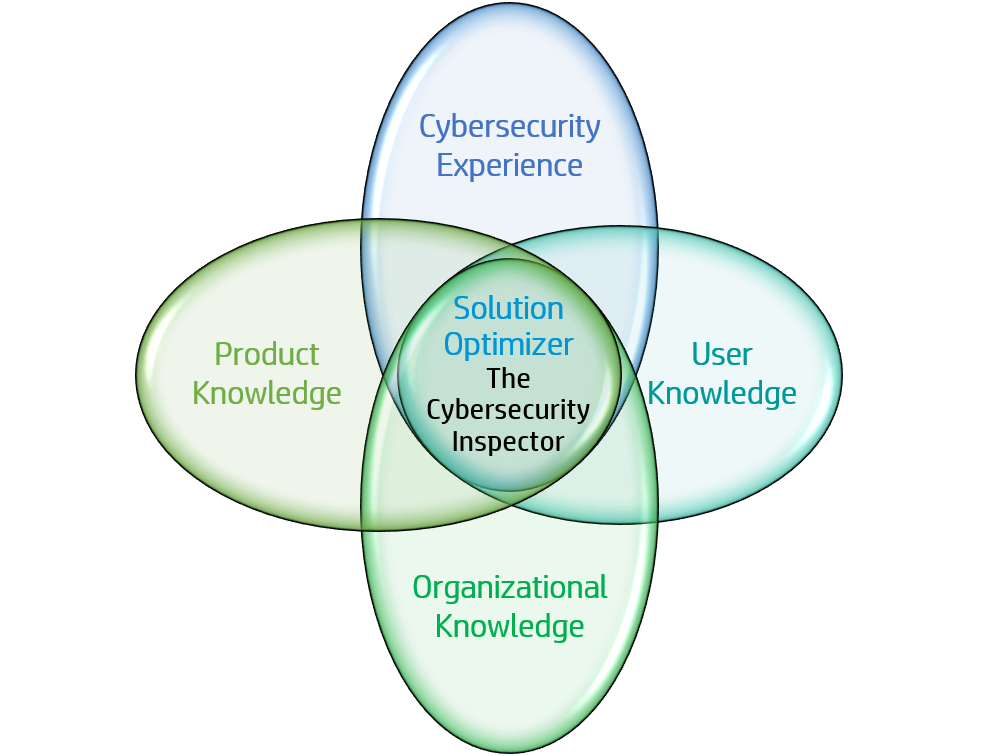

図1 - サイバーセキュリティ検査官の役割

図1 - サイバーセキュリティ検査官の役割

サイバーセキュリティ検査官は、セキュリティ状態の構成要素を見て、それらがどのように使用されているか、あるいは誤用されているかを理解し、各構成要素が潜在的な能力を発揮して使用されているかを検証します。実際の建築物の検査官のように、彼らは実際の配備を見て、何が意図されていたのか、そして2つの状況の間のギャップを理解します。また、建築物の検査官が電源パネルがもはや生産されていない場合には、交換する必要があることを知っているように、サイバーセキュリティの検査官は、ツールがサポートされなくなり、導入が時代遅れになった場合には、交換する必要があることを知っています。

建築検査官が建設プロジェクトに与える最大の影響は、構造的に安全でないと判断される建物の基礎の弱点を見つけることです。強固な壁や屋根でもひび割れた基礎の上にあれば脆弱です。同様に、サイバーセキュリティ検査官は、どれだけ多くのツールを追加しても、導入全体が脆弱になる可能性のある基礎的な問題を発見するために、警告のサインに目を光らせています。

多くのITシステムやサイバーセキュリティツールは、誤った設定をしています。Accuricsが行った2020年の調査では、クラウドストレージ導入の93%に設定ミスがあり、データが侵害される危険性があることが判明しました。サイバーセキュリティ検査官の仕事は、クラウド導入の設計や実装の不備を調べ、対処すべき潜在的なセキュリティ問題を理解し、コスト削減をするために導入を最適化し課金を見直すことです。これは、建築物の検査官が地下室のひび割れを発見した場合に、時間、コスト、効果に基づいて修理方法を提案するのと同じです。

サイバーセキュリティ検査官は、既存のツールを見て、各セキュリティ対策の期待される効果を検討し、重複や冗長性を特定します。例えば、新しい製品を追加して現在のセキュリティ・スタックに統合するよりも、すでにネットワークに導入されている製品の既存の機能をオンにする方がはるかに簡単で安価であることを認識します。目的は、ツールの数を減らすことでセキュリティ体制を効率化しつつ、許容できるレベルのリスクで資産を保護することです。新しいクラウド環境にパスワードリセットツールが組み込まれている場合、古い既存のツールを維持する必要があるのか、それとも引退させて運用を簡素化することができるでしょうか?

セキュリティのプロである私たちは、サイバーセキュリティ検査官の考え方を取り入れることで、建築物の検査官から学ぶことができます。ネットワークは複雑化し続けており、資産のセキュリティを確保するプロセスは、常に拡大し、進化し続ける課題です。組織のセキュリティ体制を最適化するには、全体的なアプローチが必要であり、それは難しいことではありますが、価値のある目標です。

Author : Stuart Phillips

監訳:日本HP