MirrorBlastとTA505:戦術・技術・手順の類似性を検証

※ 本ブログは、2021年10月19日にHP WOLF SECURITY BLOGにポストされたMirrorBlast and TA505: Examining Similarities in Tactics, Techniques and Proceduresの日本語訳です。

MIRRORBLASTとは?

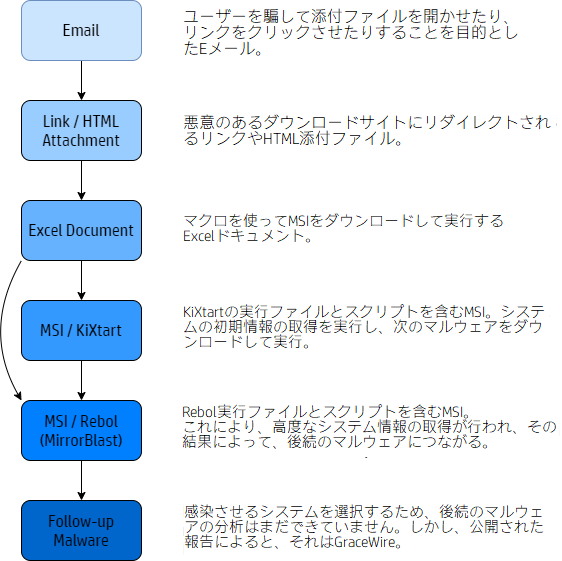

MirrorBlastは、2021年9月末に初めて観測された新しいマルウェアキャンペーンです。このマルウェアは、Proofpoint Emerging Threats Labsによって命名され、そのシグネチャは、コマンド&コントロール(C2)トラフィックに基づいてマルウェアを認識します。それ以来、このマルウェアはいくつかのキャンペーンで発見されており、それぞれが類似した感染チェーンを示しています。次の図は、MirrorBlastキャンペーンの大まかな流れを示しています。

図1 - 2021年10月に発生したMirrorBlastキャンペーンの感染チェーン

図1 - 2021年10月に発生したMirrorBlastキャンペーンの感染チェーン

MirrorBlastはTA505由来のキャンペーンなのか?

MirrorBlastが出現した後、一部のセキュリティ研究者はTA505との関連性を推測しました。MirrorBlastの活動をTA505の過去のGet2/SDBBotキャンペーンと比較したところ、戦術、技術、手順(TTP)に多くの類似点があることがわかりました。これらの類似性は、MirrorBlastとTA505が関連しているという仮説を著しく強化するものであると評価しています。この記事では、これらの類似点を紹介します。

- キャンペーン運用の類似性

- ドメイン登録パターンの類似性

- キャンペーンの頻度

- ダウンロードサイトやルアードキュメントの類似性

- ターゲット選択メカニズムの類似性

- フォローアップ・マルウェア

キャンペーン運用の類似性

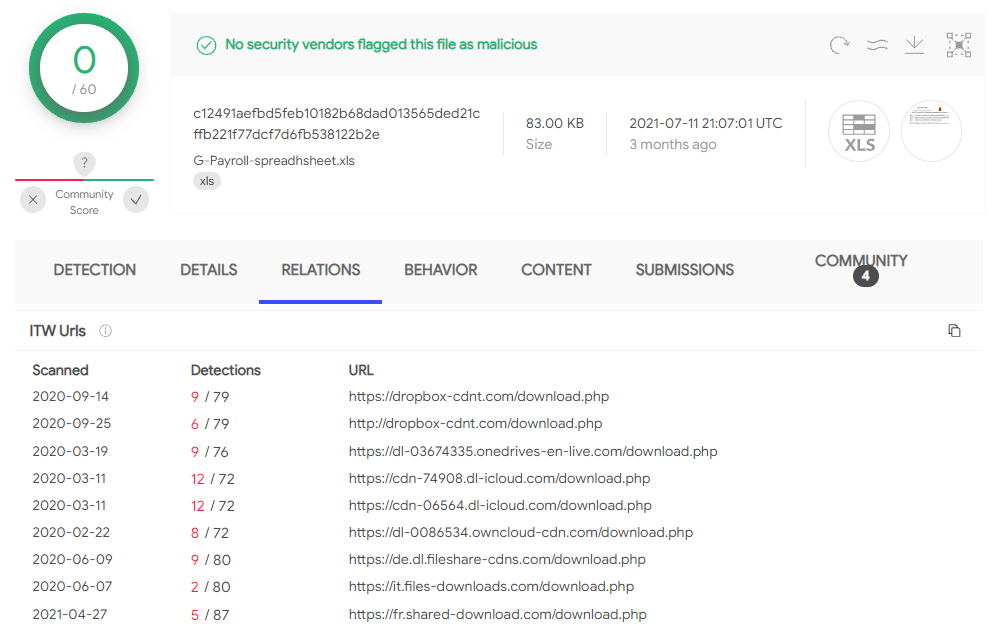

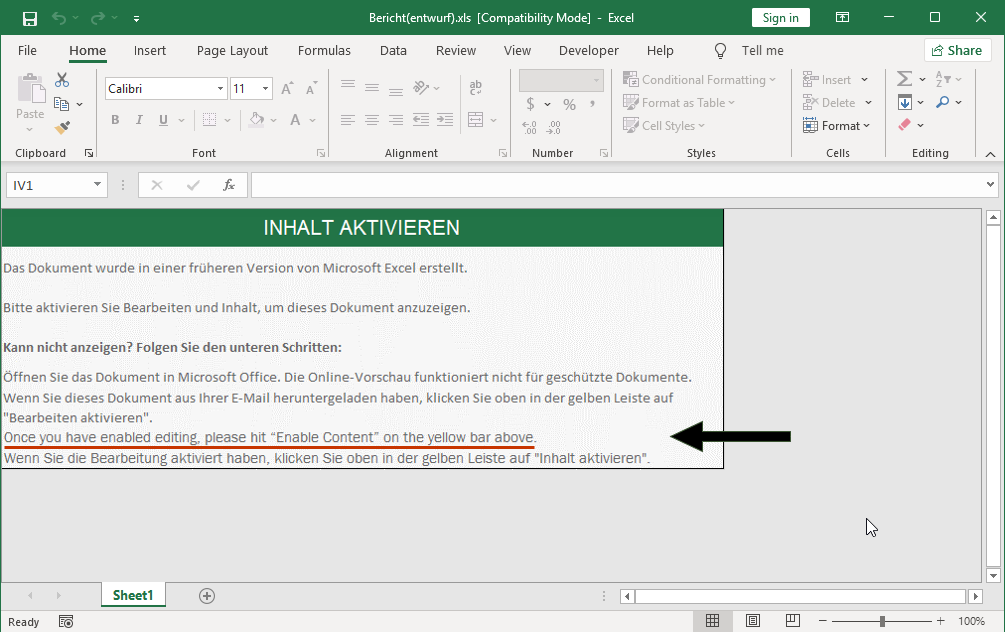

Get2/SDBBotキャンペーンのTTPは常に類似しており、まるでグループが厳格なプレイブックに従っているかのようでした。ドメインを登録し、ダウンロードサイトを立ち上げ、マルウェアを配布する前に、攻撃者はダウンロードサイトに正規のドキュメントをアップロードしていました。これはおそらくテスト目的だったのでしょう。空のドキュメントや、"123"という文字を含むドキュメントをアップロードすることもありました。しかし、攻撃者は、複数のスプレッドシートと正規のコンテンツを含むExcelドキュメントをアップロードすることもありました。例えば、図2は、2020年9月14日のGet2/SDBBotキャンペーン中にアップロードされたテストドキュメントを示しています。

MirrorBlastのキャンペーンを見てみると、脅威アクターは同様の行動をとっています。注目すべきは、2021年10月14日のキャンペーンです。TA505と同様に、攻撃者はドメインを登録し、ダウンロードサイトを公開し、テストドキュメントをアップロードしていました。驚くべきことに、このテストドキュメントは、TA505が2020年のキャンペーンで使用したものと同じドキュメントで、攻撃者の手法や使用するツールが重複していることを示しています。

図2 - TA505とMirrorBlastのマルウェア配布サイトにアップロードされた正規のExcelファイル

図2 - TA505とMirrorBlastのマルウェア配布サイトにアップロードされた正規のExcelファイル

ドメイン登録パターンの類似性

Get2/SDBBotキャンペーンで、TA505ははっきりと認められる特徴を持つ新しいドメインを登録しました。

- ほとんどのドメインが、有名なオンラインサービスを装っていたり、関連するキーワードを使用している。

- ドメインには、単語を区切るために1つ以上のハイフンが含まれていることが多い。

- トップレベルドメインに .com を使用している。

以下に既知のTA505ドメインの例を示します。

既知のTA505ドメイン

| xbox-en-cnd[.]com |

| one-drive-storage[.]com |

| store-in-box[.]com |

| microsoft-store-drm-server[.]com |

| clouds-doanload-cnd[.]com |

| microsoft-sback-server[.]com |

| one-drive-ms[.]com |

| owncloud-cdn[.]com |

| cdn-onedrive-live[.]com |

| office-en-service[.]com |

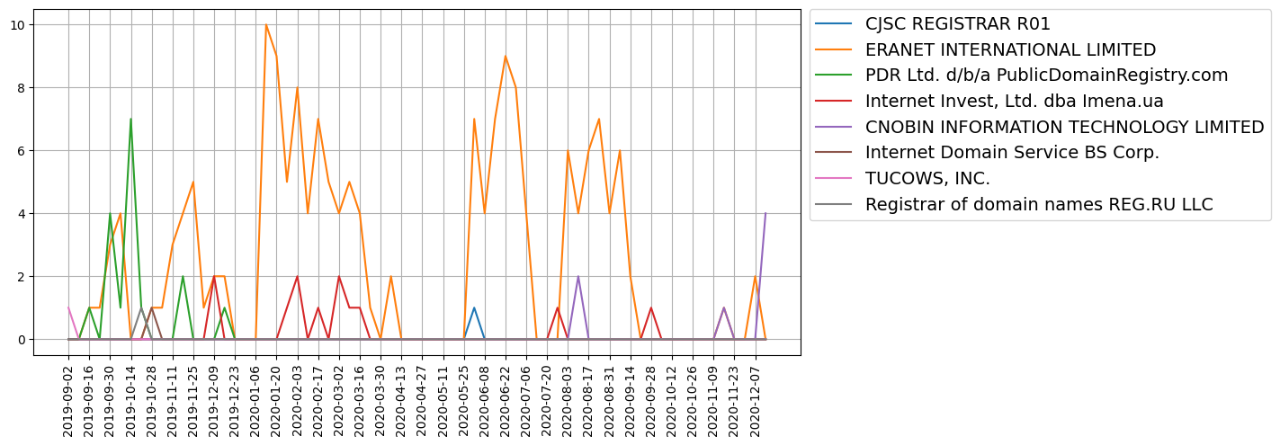

ご覧の通り、ドメインは一貫した命名規則に従っています。さらに、特定のドメインレジストラとDNSサービスプロバイダの組み合わせも、新しいTA505ドメインを識別する良い指標となります。図3は、2019年9月から2020年12月までの文書化されたTA505キャンペーンで使用されたドメインレジストラを示しています。ほとんどの場合、新規ドメインの登録にはEranet International Limitedが使用され、他の業者が使用されることはまれでした。しかし、2020年11月と12月にはこのパターンが変わり、ほとんどのドメインがCnobin Information Technology Limitedを通じて登録されました。その後、TA505 Get2/SDBBotキャンペーンはなくなり、結果的にMirrorBlastキャンペーンとの時間的な重なりはありませんでした。

図3 - レジストラ別のTA505ドメイン登録数、2019年9月~2020年12月

図3 - レジストラ別のTA505ドメイン登録数、2019年9月~2020年12月

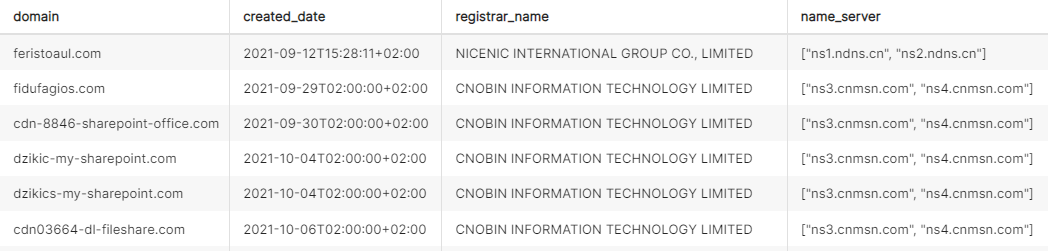

2021年10月現在、知られているMirrorBlastドメインはわずか数個です。しかし、限られたデータであっても、MirrorBlastのドメイン登録には一貫したパターンがあることが示唆されています。TA505と同様に、攻撃者は有名なオンラインサービスを模倣し、ドメイン内のキーワードをハイフンで区切ることが多いようです。MirrorBlastキャンペーンの背後にいる脅威アクターは、ドメインの登録にCnobin Information Technology Limitedを使用していました。このドメインレジストラは、TA505が2020年後半に最後の活動を確認した時点で使用していました。DNSサービスプロバイダーに関しては、TA505はDNSPodとCloudflareのみを使用していたため重複はありません。

図4 - MirrorBlastのドメイン登録状況

図4 - MirrorBlastのドメイン登録状況

キャンペーンの頻度

2020年TA505は、1週間のほぼ毎日新しいキャンペーンを実施していました。このため、ほぼすべてのキャンペーン毎に、Get2とSDBBotの配信用の新しいドメインが登録されました。また、キャンペーンのスパムウェーブも大きいものでした。MirrorBlastの活動の周期と比較することは、現時点ではデータが限られているため困難です。しかしながら、現在までのMirrorBlastの活動を比較すると、2021年9月末にキャンペーンの頻度が高くなり、現在はTA505のキャンペーンの周期と一致していることが示唆されます。ほぼ毎日、新しいドメインが登録され、それがマルウェアの拡散に利用されています。

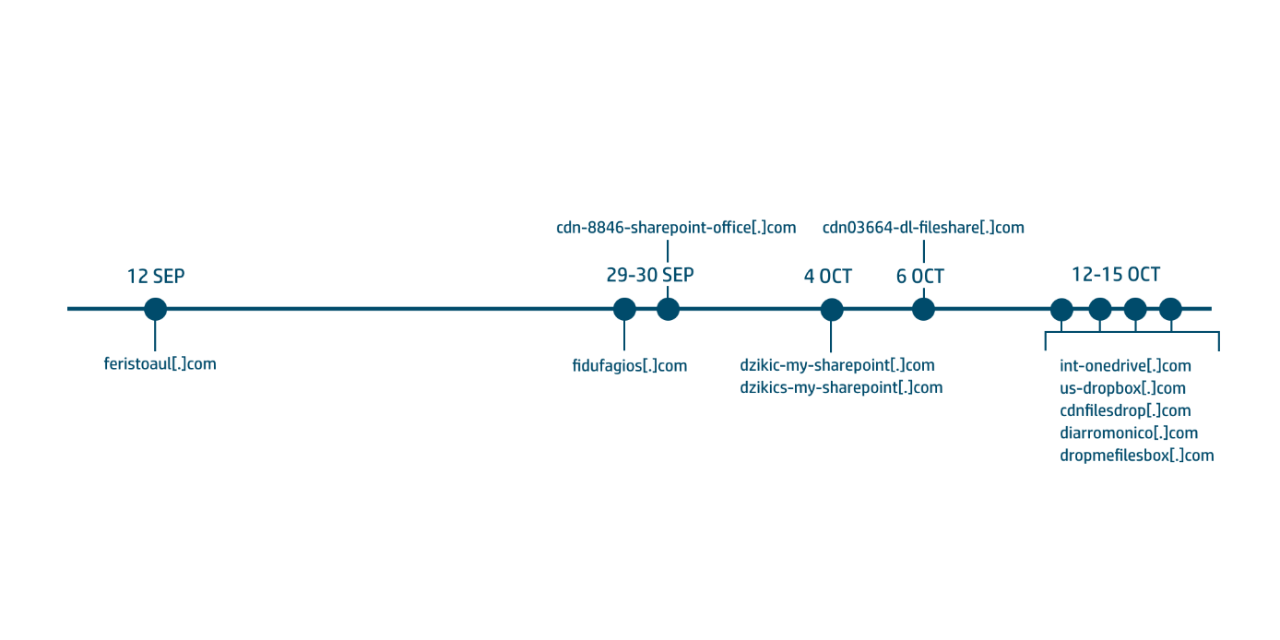

図5 - 2021年9月~10月のMirrorBlastドメイン登録を示すタイムライン

図5 - 2021年9月~10月のMirrorBlastドメイン登録を示すタイムライン

インフラストラクチャのオーバーラップ

2021年10月4日のMirrorBlastキャンペーンでは、既知のTA505インフラストラクチャとのオーバーラップが検知されました。MirrorBlastキャンペーンでドメインfidufagios[.]comを指していたIPアドレス169.239.128[.]11は、2019年10月9日のTA505キャンペーンで以前使用されていました。MirrorBlastキャンペーンでは、このIPアドレスはコマンド&コントロール(C2)に使用されました。一方、TA505キャンペーンでは、このIPアドレスはドメインonedrive-sdn[.]comを指しており、悪意のあるExcelドキュメントのホスティングに使用されていました。

| キャンペーン | 日付 | ドメイン | IP アドレス |

| MirrorBlast | 2021年10月4日 | fidufagios[.]com | 169.239.128[.]11 |

| Get2/SDBBot (TA505) | 2019年10月9日 | onedrive-sdn[.]com | 169.239.128[.]11 |

ダウンロードサイトやルアードキュメントの類似性

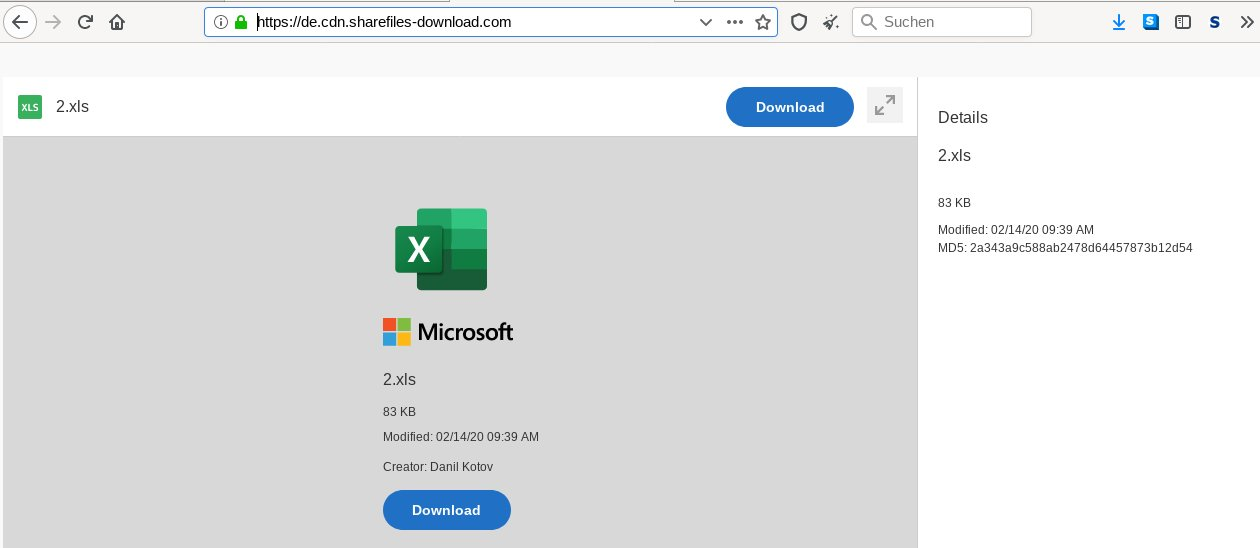

この2つのキャンペーンのもう一つの共通点は、ユーザーを騙して悪意のあるExcelスプレッドシートをダウンロードさせるためのWebサイトのデザインと使用です。どちらのキャンペーンも、そのデザインはキャンペーンごとに異なりますが、ハイパーリンクやHTMLの添付ファイルを介してユーザーをダウンロードサイトに誘導します。図6は、2020年2月14日のGet2/SDBBot TA505キャンペーンのWebサイトです。

図6 - 2020年2月のGet2/SDBBotキャンペーンで使用されたWebサイト

図6 - 2020年2月のGet2/SDBBotキャンペーンで使用されたWebサイト

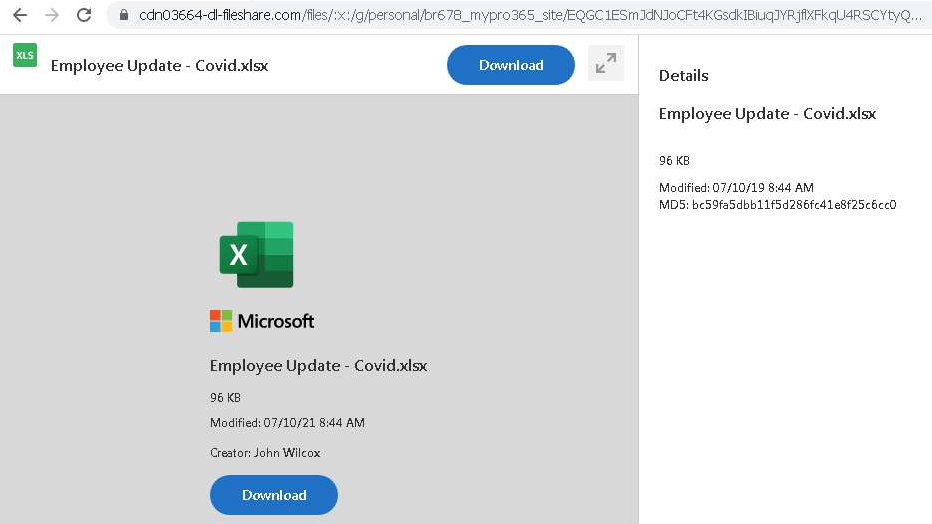

2021年10月7日に行われたMirrorBlastのキャンペーン(図7)では、Webサイトのデザインが、TA505と特定されたキャンペーンで使用されたものとほぼ同じでした。Webサイトが再利用されていることから、MirrorBlastとTA505は関係しているか、Webサイトのソースコードにアクセスできる別の脅威アクターが再利用している可能性があります。

図7 - 2021年10月のMirrorBlastキャンペーンで使用されたWebサイト

図7 - 2021年10月のMirrorBlastキャンペーンで使用されたWebサイト

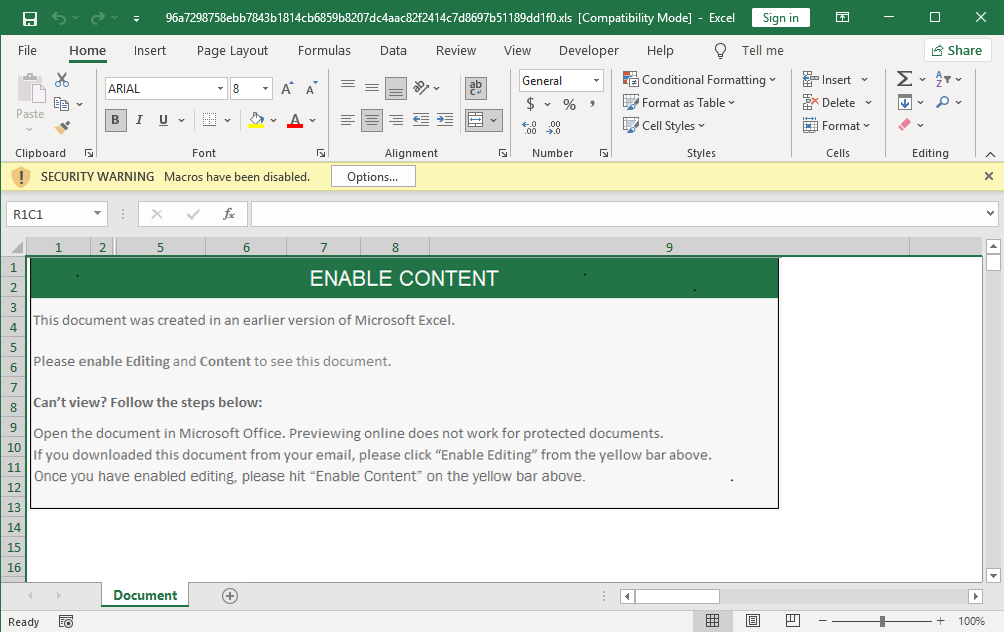

TA505はGet2とSDBBotの配布に、主にExcelドキュメントを使用していました。このドキュメントを開くと、通常、ユーザーを騙してMicrosoft Officeのマクロ機能を起動させ、悪意のあるマクロを実行させるように設計された画像が表示されます。TA505が仕組んだGet2/SDBBotキャンペーンには、この種の様々なソーシャルエンジニアリング画像が使われていました。

MirrorBlastのルアードキュメントに使われている画像を見ると、TA505のドキュメントとほぼ同じであることがわかります。(図8、9)

図8 - 2020年8月19日TA505キャンペーンのルアードキュメント

図8 - 2020年8月19日TA505キャンペーンのルアードキュメント

唯一の大きな違いは、MirrorBlastキャンペーンではドイツ語圏をターゲットにしていたため、脅威アクターがテキストをドイツ語に翻訳していたことです。しかし、テキストをよく見ると、最後から2番目の文章が翻訳されておらず、TA505キャンペーンと同じ内容になっていることがわかります。このような画像やデザインは、他の脅威アクターがコピーして自分自身の目的に使用することができます。このため、この類似性は、MirrorBlastとTA505がリンクしているという見解を弱く裏付けるに過ぎません。

図9 - 2021年10月13日MirrorBlastキャンペーンのルアードキュメント

図9 - 2021年10月13日MirrorBlastキャンペーンのルアードキュメント

ターゲット選択メカニズムの類似性

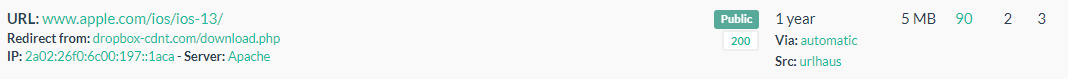

TA505が使用するローダーであるGet2の配布に使用されたダウンロードサイトは、どの訪問者を感染させるのかを選択していました。つまりWindowsのUser-Agentを持つ訪問者にのみ、悪意のあるExcel文書を提供していました。異なるUser-Agentを持つユーザーがウェブサイトにアクセスした場合、Apple iOSのWebサイトにリダイレクトされます。

図10 - TA505のキャンペーンで使用されたWebサイトのリダイレクト

図10 - TA505のキャンペーンで使用されたWebサイトのリダイレクト

MirrorBlastのダウンロードサイトを見ていると、同様のターゲット選択の挙動が見られました。Windows以外のUser-AgentでWebサイトにアクセスすると、こちらもApple iOSのWebサイトにリダイレクトされます。

図11 - MirrorBlastのキャンペーンで使用されたWebサイトのリダイレクト

図11 - MirrorBlastのキャンペーンで使用されたWebサイトのリダイレクト

このような類似した挙動は興味深いものですが、新たなTA505やMirrorBlastのドメインを検知することにも利用できます。例えば、オンラインのURLスキャンサービスであるurlscan.ioには検索機能があり、ネットワーク防御者はこのサービスに登録されたTA505やMirrorBlastのURLを見つけることができます。

- page.url:”*/ios/ios-13*”

- page.url:”*/ios/ios-15*”

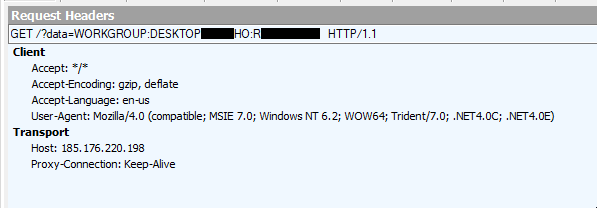

TA505の既知のGet2キャンペーンでは、最初の感染後に短い偵察フェーズが実行されました。コンピュータ名、ユーザー名、Windowsのバージョン、およびアクティブなプロセスのリストが収集され、HTTP POSTリクエストを介してC2に送信されました。C2はこの情報に応じて、クッキーと次のマルウェア ステージにつながるURLを応答しました。このメカニズムにより、TA505は、次のマルウェア ステージで配信する感染したシステムを選択することができ、マルウェア解析システムや価値の低いターゲットへの配信を最小限に抑えることができます。

MirrorBlastも同様のチェックを行います。Excelマクロコードが実行された後のKiXtartフェーズでは、マルウェアはクライアントに関する様々な情報をC2サーバーに送信します。これには、ドメイン名、コンピュータ名、ユーザー名が含まれます。

図12 - KiXtartフェーズでC2に送信されるシステム情報

図12 - KiXtartフェーズでC2に送信されるシステム情報

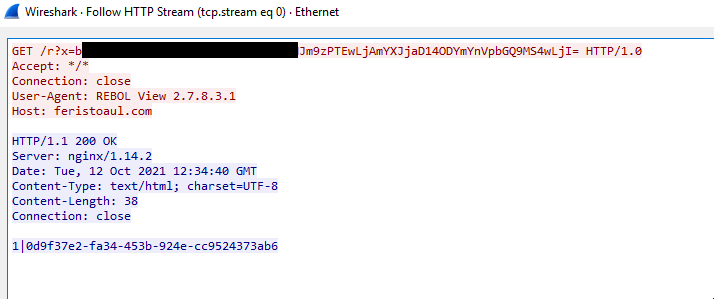

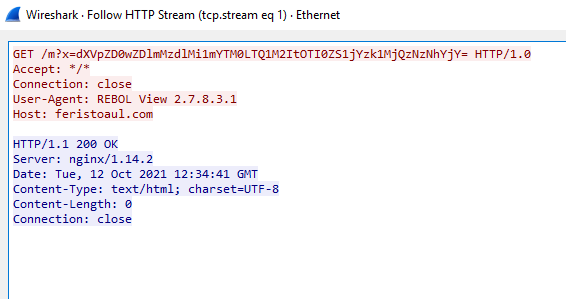

この情報が、攻撃者にとって関心のあるクライアントからのものであれば、次のマルウェアの段階に進みます。Rebol段階では、クライアントに関する情報が再び収集されます。コンピュータ名、ユーザー名、システム アーキテクチャが、HTTP GETリクエストを介してC2に送信されます。

図13 - RebolフェーズでC2に送信されたBase64エンコードされたシステム情報と返されたUUID

図13 - RebolフェーズでC2に送信されたBase64エンコードされたシステム情報と返されたUUID

これに対しC2サーバはUUIDを返します。このUUIDはBase64でエンコードされ、後続のHTTP GETリクエストの引数として使用されます。このようにして、C2運営者は感染させたいシステムを選択することができます。

図14 - RebolフェーズでC2に送信されたBase64エンコードされたシステム情報(UUIDは返されていない)

図14 - RebolフェーズでC2に送信されたBase64エンコードされたシステム情報(UUIDは返されていない)

フォローアップ・マルウェア

TA505とMirrorBlastのもう一つの共通点は、最終的に感染したシステムに配信されるマルウェアです。公開された報告によると、MirrorBlastキャンペーンのフォローアップ・マルウェアはFlawedGrace(GraceWire)です。FlawedGraceは、TA505グループがよく使用していたリモートアクセス型トロイの木馬(RAT)です。ANSSIのレポートによると、このマルウェアは2020年半ばにTA505によって独占的に使用されていました。FlawedGraceがTA505にしか使えないと仮定すると、MirrorBlastのキャンペーンにFlawedGraceが登場することは、MirrorBlastがTA505と密接につながっていることを示す強力な証拠となります。しかしながら、FlawedGraceに対するTA505の独占的な支配が2020年半ば以降も続いているかどうかは不明です。

結論

この記事では、MirrorBlastとTA505のGet2/SDBBotキャンペーンで使用されたTTPを比較しています。両者の類似した特徴に注目しました。TA505がMirrorBlastキャンペーンの背後にいるのか、それとも別の脅威アクターなのかは、これらの類似点からは明確にはわからないので読者の判断に委ねます。MirrorBlastの背後にいるのが誰であるかに関わらず、このキャンペーンは斬新な手法(KiXtartやRebolのフェーズなど)を用いており、ここ数週間で活動を活発化させています。そのため、組織はこのマルウェアへの感染を防ぐために、予防と検知の対策を実施することをお勧めします。この記事に合わせて、既知のMirrorBlastキャンペーンの侵害の痕跡(IoC)をAppendixとして公開しています。

侵害の痕跡(IoC)

観測されたMirrorBlastキャンペーン:

cdn03664-dl-fileshare[.]com

XLS: 2acdd04554feb1ef8b0307d5fb2c1bf7fd6a8e1157f9d3753119e64b30c16c30

KiXtart payload download: 185.225.19[.]246

MSI KiXtart: a403eae5b12b909f4075e855f58d1742308d5e0d3450e79b60162fa9fb7caad7

KiXtart C2: 185.176.220[.]198

Rebol payload download: 5.188.108[.]40

MSI Rebol: a69d27abd043cc676095f71300bf6b2368167536fcd4fe5342cf79a7e94fc2fe

Rebol C2: feristoaul[.]com

dzikic-my-sharepoint[.]com

XLS: 4648edc370e61a52c95d3f525391e0154406fd661d01d091f2d9dba9f8a485f2

KiXtart payload download: 185.10.68[.]235

MSI KiXtart: 2b108ec3e467ab6c3a9ad6a5545e8410e4185f8fee7a008d3d3a89a8caf86e75

KiXtart C2: 185.202.93[.]201

Rebol payload download: 185.225.19[.]156

MSI Robol: 0e6451e1f0eadb89390f4360e2a49a2ffb66e92e8b3ae75400095e75f4dd6abb

Rebol C2: fidufagios[.]com

dzikics-my-sharepoint[.]com

XLS: f4891094d6623dadbf84486b85a29b4bd0badf28ee100bc0e44c550715614e62

KiXtart payload download: 185.10.68[.]235

MSI KiXtart: ed7709cbbad9e164a45235be5270d6fb3492010ea945728a7d58f65f63434e58

KiXtart C2: 185.183.96[.]147

Rebol payload download: 192.36.27[.]92

MSI Robol: 0e6451e1f0eadb89390f4360e2a49a2ffb66e92e8b3ae75400095e75f4dd6abb

Rebol C2: fidufagios[.]com

cdn-8846-sharepoint-office[.]com

XLS: 28221d5ed7a6b37a4a0e5be77a9137378b1b6ca850c6327b77eae7a2b4437c96

KiXtart payload download: 155.138.205[.]35

KiXtart MSI: 83e4c90dc8bc1c53a4000bef83a355c4e36d2a1ba4a5d0982bc5b9b350278f1f

KiXtart C2: 45.79.239[.]23

cdnfilesdrop[.]com

cdn0341.us-dropbox[.]com

cdn9883.us-dropbox[.]com

XLS: 67af798c2d8e2a5d19fb304d60aca9c40cc23ae40d350ddef0c9a8ac95e94555

Rebol payload download: hxxp://23.19.58[.]52

Rebol MSI: eceb164a69e8f79bb08099fcdf2b75071c527b0107daebc0e7a88e246b4c7f13

Rebol C2: feristoaul[.]com

可能性のあるフォローアップ・マルウェア:

hxxp://141.164.41[.]231/host64_sh.bin

hxxp://141.164.41[.]231/host32_pic.bin

hxxp://5.149.255[.]14/host64_sh.bin

hxxp://5.149.255[.]14/host32_pic.bin

hxxp://89.44.197[.]46/host64_sh.bin

hxxp://89.44.197[.]46/host32_pic.bin

hxxp://193.42.36[.]110/host64_sh.bin

hxxp://193.42.36[.]110/host32_pic.bin

host64_sh.bin: c1b4a0b9eadbf51e13343270b7ef85703b8a11ee736526f61193b821a72bef1f

host32_pic.bin: aa42da6f08308796d2f1a61ea4aa79ac6054b2f57670e553d7fda481bd521737

C2: cdn-wfs-nspod[.]com

Author : Patrick Schläpfer

監訳:日本HP