HP-Bromium脅威インサイトレポート 2020年10月

※ 本ブログは、2020年10月30日にBromium Blogポストされた HP-Bromium Threat Insights Report, October 2020の日本語訳です。

HP-Bromium脅威インサイトレポートの2020年10月版へようこそ! このレポートでは、セキュリティチームが脅威の現状をよりよく理解し、環境を守ることができるように、HP Sure Clickが2020年第3四半期(7月1日~9月30日)に特定した注目すべきマルウェアのトレンドをレビューしています。本レポートのハイライトは、日本とオーストラリアの組織に対するEmotetの悪質なスパムキャンペーンの復活に関する考察と、TrickBotのC&Cインフラの混乱と現在進行中のランサムウェアの脅威についてのニュースです。

脅威共有プログラムに参加しましたか?

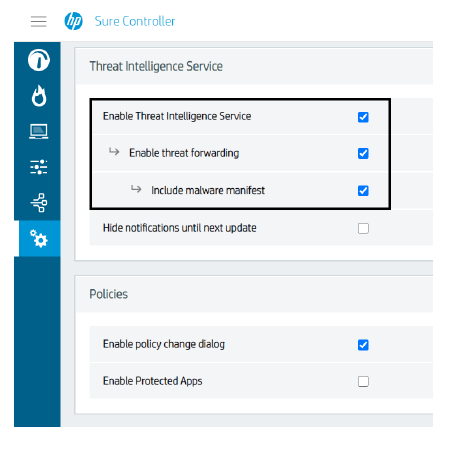

脅威インサイトレポートは、ユーザーコミュニティによる脅威データの共有によって実現しています。貢献したい場合は、HP Sure Controller の脅威フォワーディング機能を有効にしてください。共有は安全であり、HP-Bromiumのエキスパートが注目すべき傾向を発見した場合には、次のレポートで共有します。

HP-Bromium脅威インサイトレポート 2020年10月

脅威のランドスケープ

HP-Bromium Threat Insights Reportの2020年10月版へようこそ。このレポートでは、2020年の第3四半期(7月1日~9月30日)にHP Sure Clickによって特定された注目すべきマルウェアの傾向をレビューしており、セキュリティチームが新たな脅威に対処し、環境を守るための知識を身につけることができます。

HP Sure Click Enterpriseは、デスクトップとラップトップに展開され、マルウェアを捕捉し、安全なコンテナ内で実行できるようにします。エンドポイントセキュリティスタックに隔離機能を追加することで、エンドポイントの防御を最強にすると同時に、セキュリティチームはネットワークに侵入しようとするマルウェアを追跡できるという独自の優位性を得ることができます。

特筆すべき脅威

Emotetスパムキャンペーンは日本とオーストラリアの組織に集中

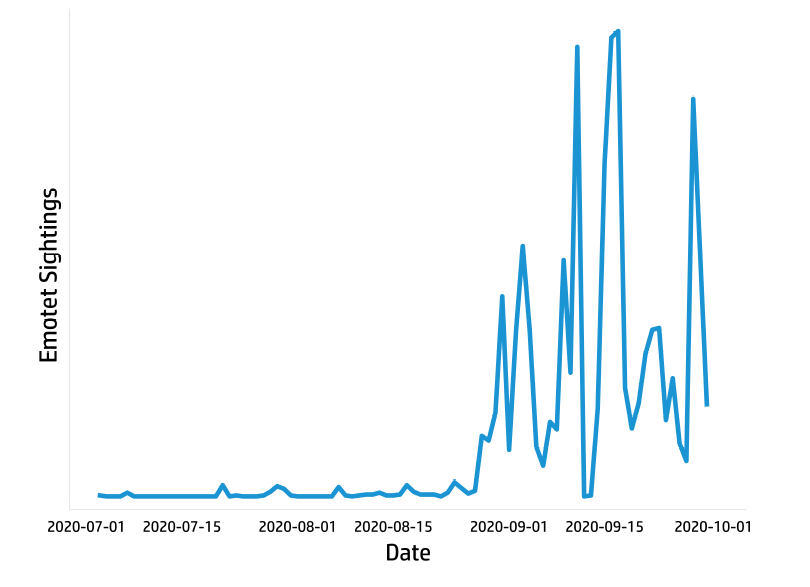

2020年の第3四半期には、特に8月末に、Emotetマルウェアを配布する悪質なスパムキャンペーンが大幅かつ持続的に増加しました(図1)。HP Sure Clickによって隔離されたEmotetのサンプル数は、第3四半期には第2四半期と比較して1,200%以上増加しました。Emotetスパムの活動は、2020年3月以降断続的に行われていました。2018年以降のEmotetスパムのパターンから、2021年初頭まで毎週のようにスパムが実行される可能性が高いことが示唆されています。バンキング型トロイの木馬としての起源にもかかわらず、2017年以降、Emotetは他の脅威グループに感染したシステムへのアクセスを提供するためのローダーとして使用されることが多くなっています。[1] これまでのところ、2020年にはEmotetを介して展開された二次的なTrickBotとQakBot感染が確認されています 。[2] 注目すべきは、Emotetの感染は、人間が操作するランサムウェア攻撃の前兆であることが多いことです。[3] 脅威アクターは、Ryuk[4]などのランサムウェアファミリーを展開する前に、感染したシステムへのアクセスを利用して被害者のネットワークを偵察していることが確認されています。

図1 - 2020年Q3にHP Sure Clickで隔離されたEmotetサンプル

図1 - 2020年Q3にHP Sure Clickで隔離されたEmotetサンプル

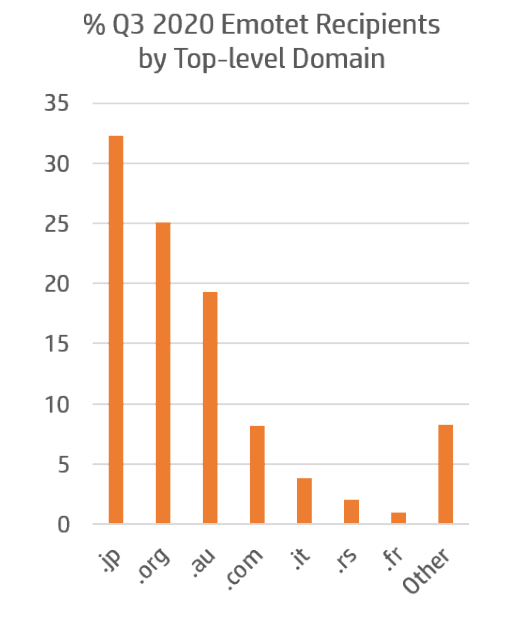

日本とオーストラリアの組織は、2020年第3四半期に復活したEmotetスパム活動の影響を最も受けています。HP Sure Clickテレメトリーの分析によると、サンプルの32%が.jp国コードトップレベルドメイン(ccTLD)を使用したドメインに送られており、受信者の20%近くが.au ccTLDを使用していたことがわかりました(図2)。個人アドレスではなく組織がターゲットとされており、Emotetスパムの4分の1は.orgドメインに送られていました。組織をターゲットにしているのは、ランサムウェアの実行者が貴重なデータを保有している可能性が高いためで、侵害されたシステムへのアクセスを仲介するという、Emotetの運営者の目的と一致しています。

図2 - HP Sure Clickテレメトリー によるトップ レベル・ドメイン別 2020年Q3Emotetスパム受信者

図2 - HP Sure Clickテレメトリー によるトップ レベル・ドメイン別 2020年Q3Emotetスパム受信者

Emotetは、電子メールに添付またはリンクされた悪意のあるWord文書を実行させることで、ユーザーを騙してMicrosoft Windowsシステムへの初期アクセスを獲得します。 私たちは、Emotetのメールのほとんどが、受信者に正規のメールであるように見せるためにスレッドハイジャックを使用していることを発見しました。スレッド ハイジャックとは、Emotetによって侵害されたシステム上のユーザーのメールボックスをマルウェアのコマンド アンド コントロール (C2)サーバーに流出させる手法です。[5] このデータを使用して、Emotetは悪意のある添付ファイルやハイパーリンクを添付した電子メールのスレッドに返信します。この手法が効果的なのは、異なる送信者アドレスからのものであるにも関わらず、受信者が知っている送信者からのメールに見えることです。

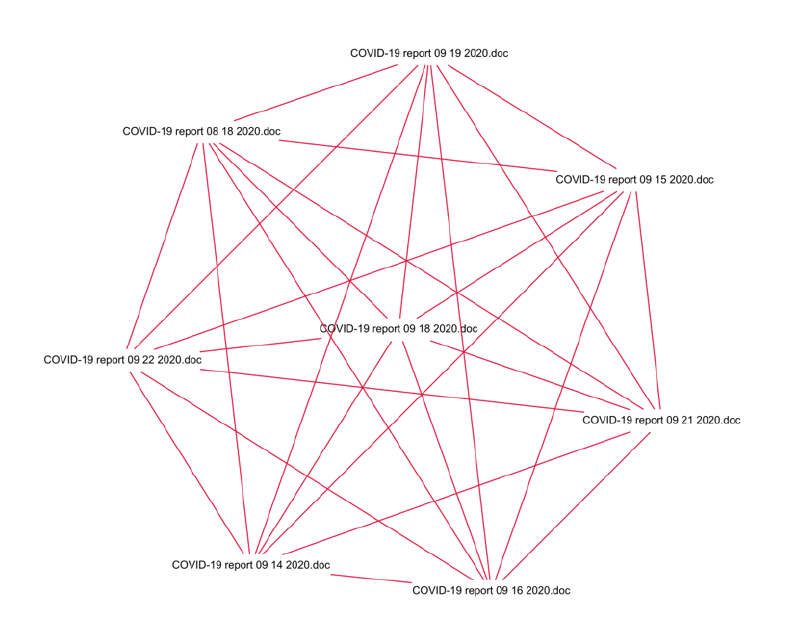

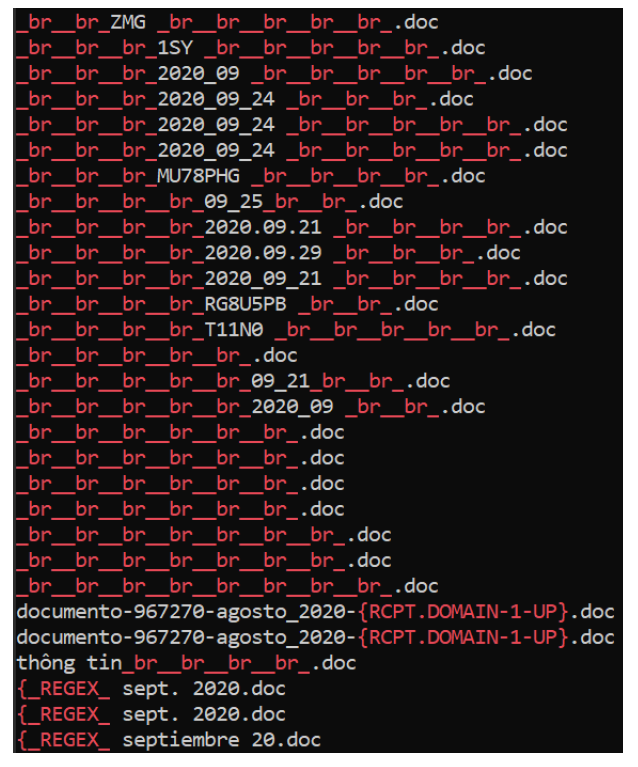

Emotetの運営者は、テンプレートを利用してWord文書のネーミングを自動化しています。2020年第3四半期には、英語、フランス語、ドイツ語、ギリシャ語、ヒンディー語、イタリア語、日本語、スペイン語、ベトナム語を含む9つの言語のテンプレートを特定しました。ファイルの55%は一般的な名前が付けられており、識別可能なキーワードは含まれていませんでした。残りのファイルは、請求書、発注書、契約書(18%)、フォームとメッセージ(14%)、修正通知(11%)、COVID-19報告書(2%)を装っていました。スレッドハイジャックが蔓延しているということは、ハイジャックされたスレッドのトピックと一致する可能性が高いため、Emotetの運営者は今後も一般的な名前を好むだろうということを意味しています。

図3 - EmotetのCOVID-19ルアーが 示すファイル名の類似性グラフ

図3 - EmotetのCOVID-19ルアーが 示すファイル名の類似性グラフ

2020年8月と9月には、文書を生成するために使用されたシステムのバグが原因である可能性が高い、誤った名前が付けられているEmotet文書も発見されました。例えば図4では、「{RCPT.DOMAIN-1-UP}」という文字列は通常、受信者のドメインに置き換えられ、各「_br_」という文字列はキーワード、ランダムな文字、または数字に置き換えられているはずです。

図4 - ファイル名が正しく生成されていない 2020年Q3のEmotet文書の例

図4 - ファイル名が正しく生成されていない 2020年Q3のEmotet文書の例

トップ・マルウェアの種類とエクスプロイトされた脆弱性

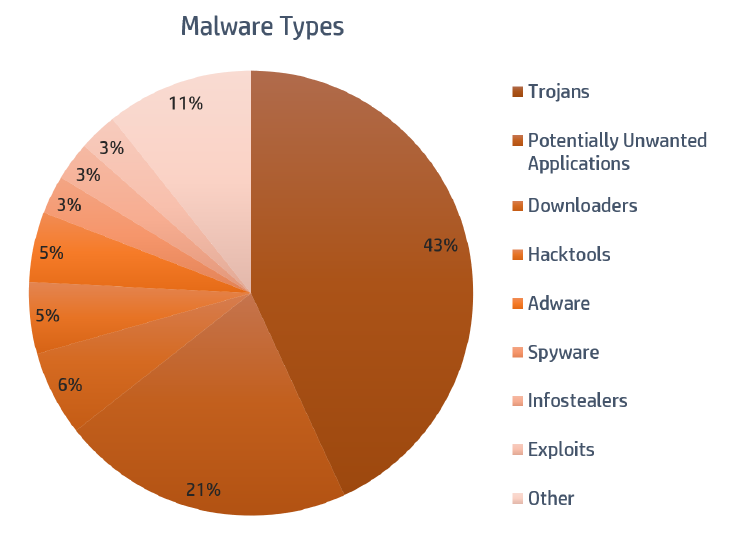

2020年第3四半期、HP Sure Clickが隔離したマルウェアの種類では、引き続きトロイの木馬がトップでした(図5)。トロイの木馬が最も数が多かったものの、トロイの木馬のいくつかのファミリーによる初期侵害がランサムウェアの展開につながる可能性があるため、これはランサムウェア攻撃の流行を覆い隠しています。

図 5 - 2020年Q3にHP Sure Click で隔離 されたトップマルウェアタイプ

図 5 - 2020年Q3にHP Sure Click で隔離 されたトップマルウェアタイプ

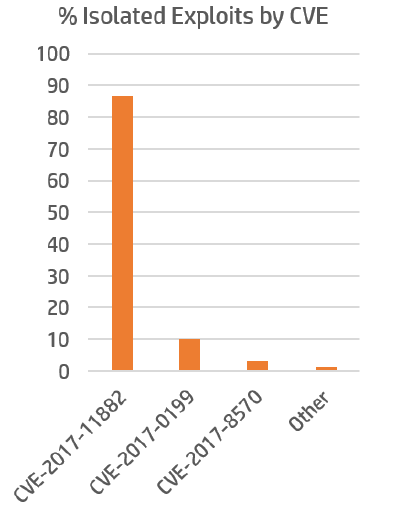

2018年にパッチが当てられたにもかかわらず、CVE-2017-11882は依然として悪用される最も多い脆弱性です(図7)。その実社会での流行は、脅威アクターがこのエクスプロイトを使用してシステムを侵害することに成功していることを示しており、これはまだパッチが適用されていないバージョンのOfficeが多く使用されていることを示唆しています。

図 7 - HP Sure Clickにより2020年Q3に隔離されたトップエクスプロイト

図 7 - HP Sure Clickにより2020年Q3に隔離されたトップエクスプロイト

ドロッパーの増加

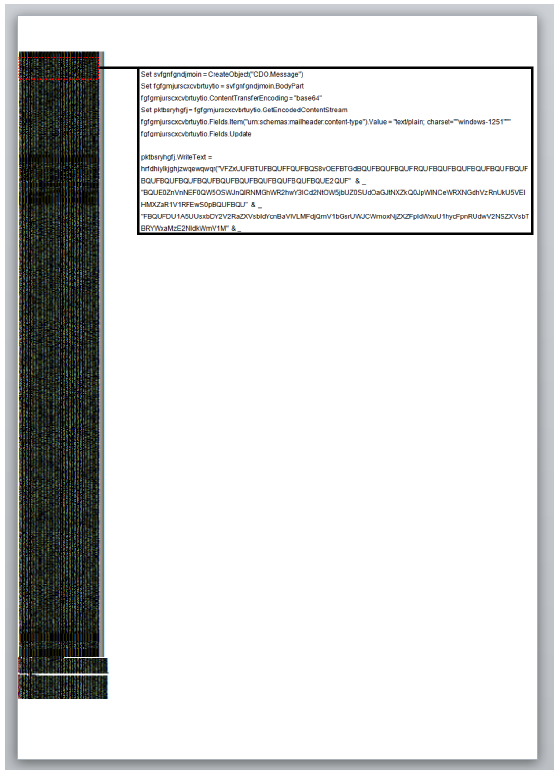

2020年7月に、ペイロードがWordの添付ファイルに埋め込まれたTrickBotバンキングマルウェアを配信する異常なスパムキャンペーンを検出しました(図6)。これは、ダウンローダーがリモートサーバーからペイロードを取得して実行するという、TrickBotの運営者が通常好む配信メカニズムからの変化を示しています。

図 6 - 2020年9月以降のWord文書のドロッパーに隠され たエンコードされたTrickBotペイロードを含むVBScript

図 6 - 2020年9月以降のWord文書のドロッパーに隠され たエンコードされたTrickBotペイロードを含むVBScript

9月16日から、TrickBotのペイロードが埋め込まれた、より大規模なキャンペーンを検知しました。9月のキャンペーンは検知率の低さが目立ちました。HP-Bromiumの脅威リサーチ・チームは、これらのキャンペーンに関連する記事と侵害の痕跡(IOC)を発表し、ペイロードを単一ステージのマルウェアに埋め込むことのコストと利点、ダウンローダーが攻撃者にとって魅力的でない要因について議論しました。[6]

TrickBotのコマンド&コントロール・インフラを破壊

11月の米国(US)選挙を前に、USサイバー軍はTrickBotのC2インフラを一時的に破壊しました。[7] 9月22日、TrickBotに感染したシステムは、インターネット上でルーティングできないローカルループバックアドレス(127.0.0.0.1)に接続するよう指示する設定ファイルを受信しました。[8 ] また、マイクロソフトと業界および通信プロバイダーのグループは、裁判所の命令を受けた後、米 国にあるTrickBot C2サーバーを無効化することに成功しました。[9] この現在進行中の取り組みは、選挙を混乱させる可能性のあるTrickBotにリンクしたランサムウェア攻撃を制限することを目的としています。注目すべきことに、2019年にRyukランサムウェアがネットワーク上に展開された後、合計110万ドル(USD)の身代金を支払ったフロリダ州の2つの都市、リビエラビーチとレイクシティを含む米国の自治体を侵害するためにTrickBotが使用されました。[10]

進行中のランサムウェア攻撃

ランサムウェア攻撃は、依然として組織にとって大きな脅威となっています。8月にCovewareは、身代金の平均支払い額が2020年の第1四半期と比較して60%増の17万8,254ドルになったと報告しています。11 この増加にはいくつかの要因が関係していると考えられます。第一に、脅威アクターは、事前に決められた要求を利用したターゲットを絞らないランサムウェア攻撃から離れてきています。その代わりに、犯罪者は、潜在的な支払いを最大化するために、その規模や収益に基づいて被害者組織を選択するケースが増えています。アンダーグラウンドなフォーラムやマーケットプレイスの中で、アクセスブローカーは、「ビジネス」を求めるランサムウェア運営者にアピールするために、侵害した組織についての特徴を宣伝していることがよくあります。第二に、2019年11月以降、恐喝戦術として暗号化の前に被害者のデータを流出させるランサムウェアファミリーが増加しており、被害者への支払い圧力が高まっています。多くのランサムウェアファミリーは、身代金が支払われない場合、被害者データが公開されるデータ侵害Blogを関連づけています。被害者は自分のデータへのアクセスを失うだけでなく、機密データが公開された場合の風評被害も考慮しなければなりません。

注目すべきテクニック

Word文書を暗号化して検知を回避

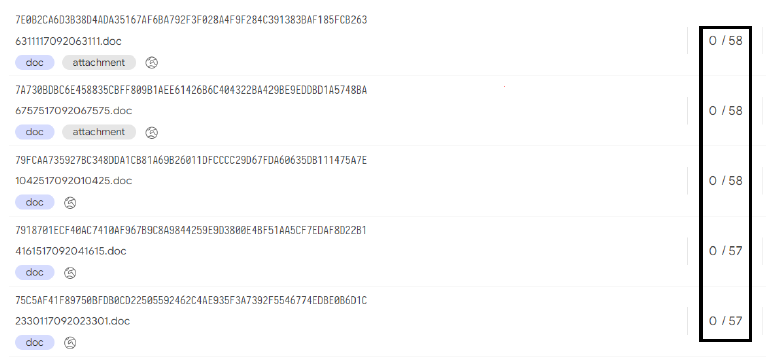

脅威アクターは、システムへの侵入を成功させる可能性を高めるための方法を継続的に実験しています。2020年9月のTrickBotキャンペーンは、その規模にもかかわらず、Word文書のドロッパーが検知を回避するのに効果的でした。サンプルの70%は4つ以下のスキャンエンジンによってしか悪意のあるものと識別されず、いくつかのファイルでは検知がゼロになっていました(図9)。[6]

図 9 - VirusTotalでのTrickBotドロッパー文書の低検知率、2020年9月

図 9 - VirusTotalでのTrickBotドロッパー文書の低検知率、2020年9月

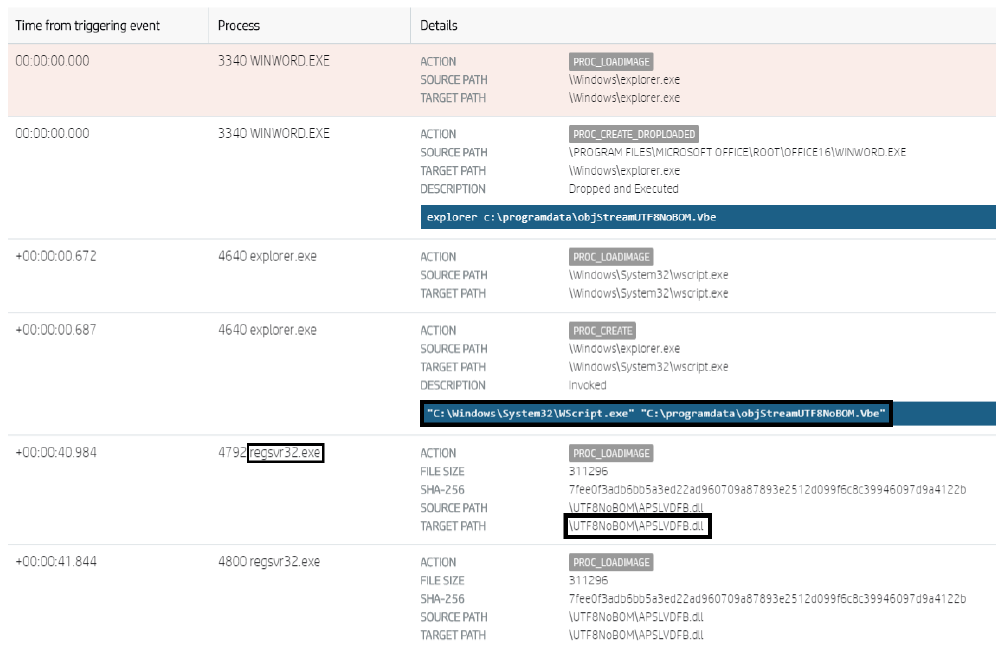

検知率が低いのは、主にMicrosoft Wordの「パスワードで暗号化」機能を使って文書が暗号化されていたためです。この場合、文書の内容と拡張メタデータは、CBC モードの AES を使用して 256 ビットのキーで暗号化されていました。悪意のあるファイルを添付した電子メールにはパスワードが書かれており、受信者が復号化して開くことができるようになっていました。このキャンペーンで発見された最も一般的なパスワードは、正規表現[A-Z]{3}\d{2}と一致する5文字の長さのものでした(例:「DLW16」)。パスワードがないと、静的エンジンとふるまいエンジンはファイルの内容を検査することができません。また、この手法は、文書のパスワードがわからない場合の遡及調査を遅らせます。HP Sure Clickは、ファイルが開かれたときのアクティビティのふるまいトレースをキャプチャするため、調査者は迅速にIOCを取得し、暗号化されたファイルを含むマルウェアの能力と意図を理解することができます(図8)。

図 8 - HP Sure Click Enterpriseの動作トレースでは、ユーザーがドロッパー文書を開いた後 にregsvr32.exeにより実行されたTrickBotペイロードが隔離され示されています。

図 8 - HP Sure Click Enterpriseの動作トレースでは、ユーザーがドロッパー文書を開いた後 にregsvr32.exeにより実行されたTrickBotペイロードが隔離され示されています。

アクション可能なインテリジェンス

HP Sure Click Enterpriseのリコメンデーション

HP Sure Click Enterpriseのお客様は、マルウェアがホストコンピュータから隔離されており、企業ネットワークに拡散することができないため、常に保護されています。HP Sure Click Enterpriseソフトウェアの最新リリースにアップデートし、HP Sure ControllerのOperational DashboardsとThreat Dashboardsを使用して、エンドポイントで隔離が正しく実行されていることを確認することをお勧めします。

HP Sure Click Enterpriseポリシーでは、メールクライアントの信頼できないファイルサポートとMicrosoft Office保護オプションを有効にすることをお勧めします(推奨ポリシーでは、これらはデフォルトで有効になっています)。これらの設定を有効にすることで、フィッシングキャンペーンによる感染リスクを簡単に減らすことができます。推奨される設定を適用するためのサポートが必要な場合は、HPサポートにお問い合わせください。

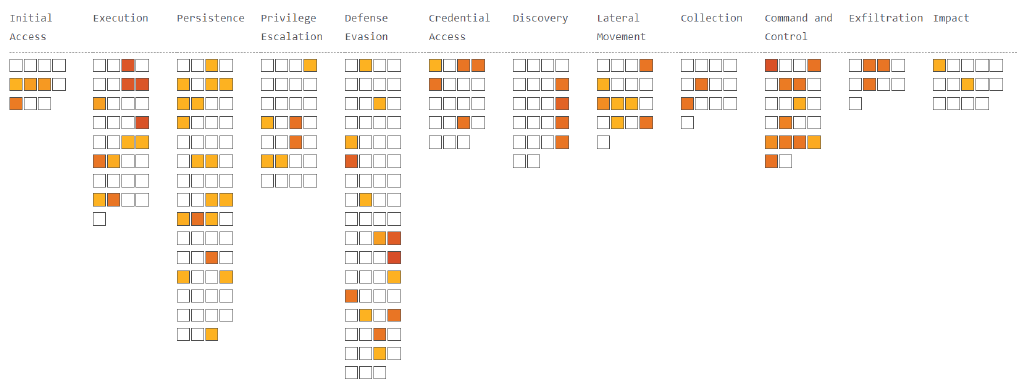

図10 - 2020年 Q3に隔離された脅威が利用した広範なテクニックのMITRE ATT&CK ヒートマップ[12]

図10 - 2020年 Q3に隔離された脅威が利用した広範なテクニックのMITRE ATT&CK ヒートマップ[12]

一般的なセキュリティリコメンデーション

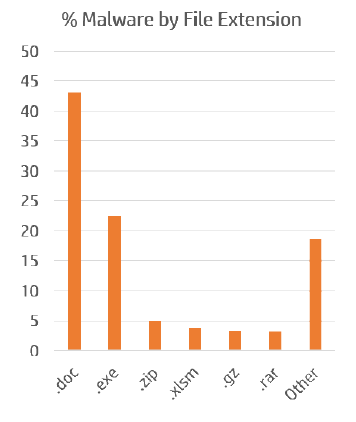

ネットワーク防御者は、マルウェアを含む暗号化された添付ファイルによる侵害リスクを軽減するために、メールコンテンツフィルタリングポリシーの導入を検討すべきです。2020年6月、オーストラリアのサイバーセキュリティセンターは、悪意のある電子メールを軽減するための最新のガイダンスを発表しました。13 これらの推奨事項には、DMARCの導入、組織が受信すると予想されるファイルタイプに基づいた添付ファイルのセーフリスト化、暗号化された添付ファイルのブロックが含まれています。

図 11 - 2020年 Q3にHP Sure Click Enterpriseで 隔離されたマルウェアファイルの拡張子

図 11 - 2020年 Q3にHP Sure Click Enterpriseで 隔離されたマルウェアファイルの拡張子

シグネチャ

2020年9月キャンペーンのTrickBotドロッパー文書には、YARAルールを使用して静的に検出することが可能な特徴的なファイルアーティファクトが含まれていました。具体的には、攻撃者はハッシュベースの検知を回避するための方法として、各文書の2バイトを修正していました。そのルールを以下に公開しました。

rule trickbot_maldoc_embedded_dll_september_2020 {

meta:

author = "HP-Bromium Threat Research"

date = "2020-10-03"

sharing = "TLP:WHITE"

strings:

$magic = { D0 CF 11 E0 A1 B1 1A E1 }

$s1 = "EncryptedPackage" wide

$s2 = "{FF9A3F03-56EF-4613-BDD5-5A41C1D07246}" wide

$s3 = { FF FF FF FF FF FF FF FF FF FF ( 90 90 | 10 10 | E2 E2 | 17 17 ) FF FF FF FF FF FF FF FF FF FF }

condition:

$magic at 0 and

all of ($s*) and

(filesize > 500KB and filesize < 1000KB)

}

最新の状態を維持する

HP-Bromium 脅威インサイトレポートは、HPと脅威を共有することを選択したお客様によって実現されています。 HPに転送されたアラートは、当社のセキュリティ専門家によって分析され、誤検知を減らし、各脅威に関するコンテキスト情報が注釈されます。

詳細については、脅威の転送に関するナレッジベースの記事を参照してください。[14] HP Sure Click Enterpriseの導入を最大限に活用するために、お客様には以下のアクションを取ることをお勧めします。

- hreat Intelligence Service と脅威フォワーディングを有効にします。これにより、エンドポイントが最新のBromium Rules File(BRF)で更新されるため、ネットワーク内の新たな脅威を検知することが可能になります。

- HP Sure Controllerを新しいリリースごとにアップデートして、新しいダッシュボードとレポートテンプレートを受け取るように計画してください。最新のリリースノートとソフトウェアのダウンロードは、CustomerPortal[15][16]をご覧ください。

- HP Sure Click Enterprise エンドポイントソフトウェアを少なくとも年に 2 回アップデートし、HP-Bromium 脅威調査チームが追加した検知ルールを常に最新の状態に保つようにしてください。

図 12 - HP Sure Controllerの 推奨脅威フォワード設定

図 12 - HP Sure Controllerの 推奨脅威フォワード設定

最新の脅威調査については、Bromium Blogをご覧ください。そこで、研究者が定期的に新しい脅威を分析し、発見したことを共有しています。[17]

HP-BROMIUM 脅威インサイトレポートについて

企業は、ユーザーが電子メールの添付ファイルを開いたり、電子メール内のハイパーリンクをクリックしたり、Webからファイルをダウンロードしたりすることに対して最も脆弱です。HPSure Click Enterpriseは、マイクロVM内の危険な活動を隔離し、マルウェアがホストコンピュータに感染したり、企業ネットワークに拡散したりすることがないようにすることで、企業を保護します。マルウェアが封じ込まれるため、HP Sure ClickEnterpriseは豊富なフォレンジックデータを収集することができ、お客様がインフラストラクチャを強化するのに役立ちます。HP-Bromium 脅威インサイトレポートは、当社の脅威調査チームが分析した注目すべきマルウェアキャンペーンをハイライトし、お客様が新たな脅威を認識し、環境を保護するための対策を講じることができるようにします。

リファレンス

[1] https://www.bromium.com/wp-content/uploads/2019/07/Bromium-Emotet-Technical-Analysis-Report.pdf

[4] https://www.ncsc.gov.uk/files/RYUK%20Advisory%20draft%20CP%20June%202019.pdf

[6] https://threatresearch.ext.hp.com/detecting-a-stealthy-trickbot-campaign/

[8] https://krebsonsecurity.com/2020/10/attacks-aimed-at-disrupting-the-trickbot-botnet/

[9] https://blogs.microsoft.com/on-the-issues/2020/10/12/trickbot-ransomware-cyberthreat-us-elections/

[10] https://www.bbc.co.uk/news/technology-48770128

[11] https://threatresearch.ext.hp.com

[12] https://attack.mitre.org/

[14] https://support.bromium.com/s/article/What-information-is-sent-to-Bromium-from-my-organization

[15] https://support.bromium.com/s/topic/0TOU0000000Hz18OAC/latest-news?language=en_US&tabset-3dbaf=2

[16] https://enterprisesecurity.hp.com/s/downloads

[17] https://threatresearch.ext.hp.com

HP-Bromium脅威インサイトレポート 2020年10月

HP-Bromium脅威インサイトレポート 2020年10月

- ファイル名

- HP_Bromium_Threat_Insights_Report_October_2020_JPN.pdf

- サイズ

- 5 MB

- フォーマット

- application/pdf

Author : Alex Holland

監訳:日本HP