データの話:ファイルベース攻撃への大きなシフトがセキュリティ業界を混乱させる

※ 本ブログは、2018年8月22日にBromium BlogにポストされたData Talks: The Big Shift to File-Based Attacks Scrambles the Security Industry の日本語訳です。

- Bromiumは、ファイルベースの攻撃と比較して、2018年のブラウザベースの攻撃の割合が劇的に低下していると見ています。

- マイクロソフトのレガシーなInternet Explorerは、現在、セキュリティ上の懸念が深刻に残っている唯一の主要なWebブラウザです。

- 今日、エンドポイントに到達する脅威の明白な大部分は、電子メールの添付ファイルやブラウザのファイルダウンロードを介して到達しています。

Bromium Threat Labsデータの話ブログシリーズの第2回目は、エンドポイント上の最後の防御ラインとしてアプリケーションの隔離と制御を提供するというBromium独自の視点から、トレンドと開発をハイライトしています。第一回目のブログでは、このスペースででしかご覧になれないオリジナルのレポートをお勧めしました。今日は、ウェブベースの攻撃からファイルベースの攻撃への顕著な変化についての洞察から始めます。

脅威の状況はどうなっているのか?

過去2年間で、Webブラウザを含む攻撃からファイルを含む攻撃へと、脅威の舞台が大きく変化してきました。セキュリティ意識の高いお客様から自発的に提出されたBromiumの脅威インテリジェンスデータは、この地殻変動を明らかにしています。ブラウザ攻撃がなくなるわけではありませんが、今のところは減少しているようです。

最初に、当社のデータについて少し説明します。Bromiumのアラートは、アンチウイルスや次世代の検知ベースの製品とは異なります。検知が入ってくるマルウェアの99%をキャッチすると仮定してみましょう。残りはBromiumの分離に落ちます。この仮定の下では、Bromiumはアラートのわずか1%を生成しますが、他のすべての防御をすでにすり抜けた厄介で回避性の高いマルウェアにフラグを立てています。そのため、我々の生の数字の絶対値は非常に低い傾向があります。大手企業のヘッドラインレポートのようなアラートの量はありませんが、アラートの質やユニークさでは当社に強みがあります。

他のすべての防御策をすでに成功裏に突破した回避性の高いマルウェアを含む、1,208件の真の陽性アラート(当社の全顧客脅威データのごく一部)- これは先ほどの1%仮定では120,800件の通常アラートに相当 - を調査したところ、以下の結果を得ました。

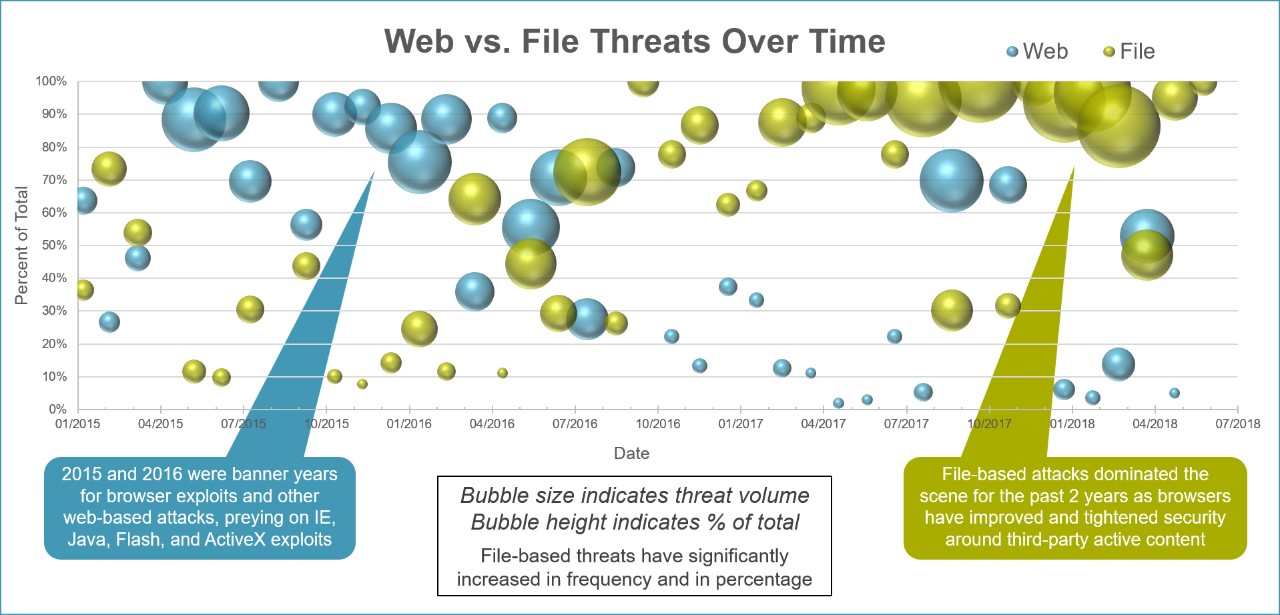

Web対ファイル 脅威の時間経過

Web対ファイル 脅威の時間経過

Web = ブラウザ、プラグイン、または基盤となるオペレーティングシステムの脆弱性を突くブラウザ内ドライブバイ攻撃

ファイル = Eメール、Webダウンロード、チャットクライアント、USBメディアデバイスを介して到達する文書や実行可能ファイルからの攻撃

- 2015年、2016年はWebを使った攻撃が大流行しました。なぜでしょうか?私たちのデータは、古い業務アプリケーションと結びついているために未だに死んでいないInternet Explorerを強く示唆しています。Microsoft が Edge に重点を移していく状況下で、CVE が山積みになっていく中、IE はサポート対象の製品となっていました。(以下を参照)IE 自身のネイティブな脆弱性に加えて、IE は Flash、JavaScript、Java アプレット、ActiveX コントロールに含まれる簡単なエクスプロイトの実行を、競合するブラウザがすでに機能を制限したり、プロセスを分離したりしている間に、あまりにも長い間許していました。Google Chromeは2016年4月、ついに市場シェアでInternet Explorerを追い抜き、18年に及ぶMicrosoftのブラウザの支配に終止符を打ちました。マイクロソフトのモダンブラウザであるEdgeは、2015年7月にデビューしたばかりで、これらの数年間では些細な存在でした。

- 2017年と2018年前半は、ファイルベースの攻撃が中心となり、Webベースの攻撃は着実に減少傾向に転じました。2017年の間、攻撃はOffice文書、特にMicrosoft Wordによって支配されていました。これまでのところ、2018年には、実行可能ファイルからの攻撃の割合が大幅に増加しています。当社のお客様からは、人事(レジュメ)、財務(請求書)、入出荷(納品通知)など、特定のグループが悪意のある文書から特にリスクを負っているとの報告を受けています。多少のブラウザのセキュリティホールに起因するものを除いて、ブラウザベースの脆弱性の時代は終わりに近づいているのかもしれません。

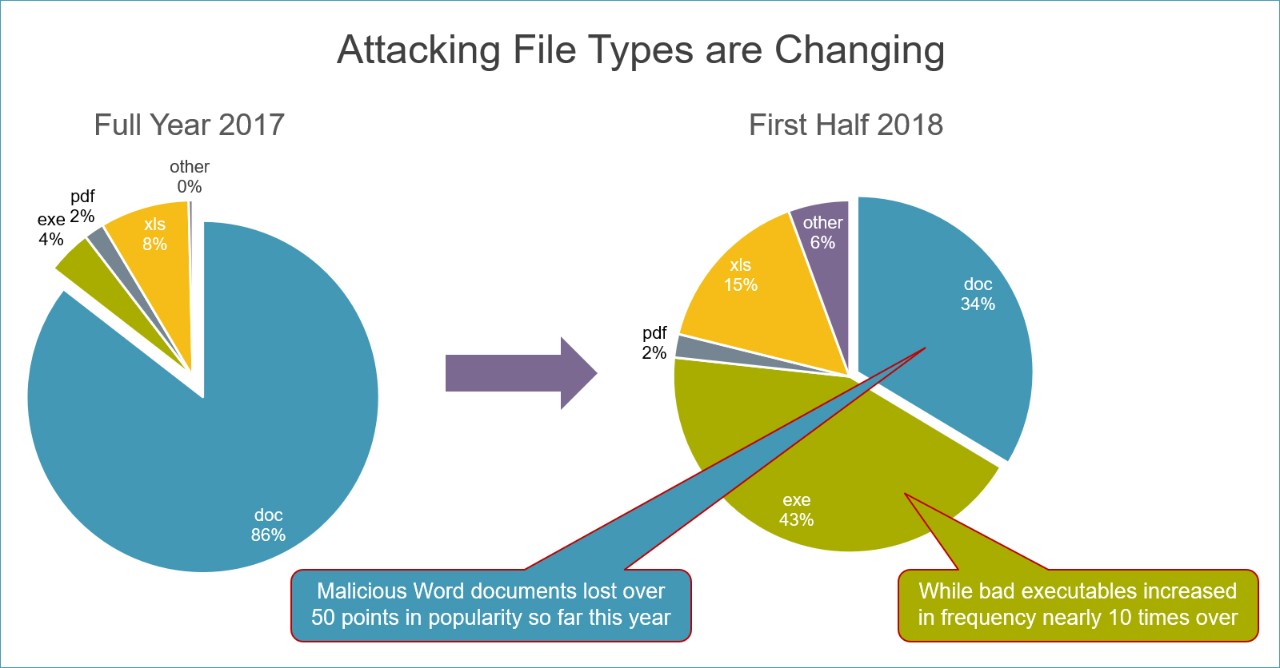

私たちが観察したファイルはどのようなものだったか?

攻撃対象となるファイルの種類のトップはDOC、XLS、PDF、EXEであることは驚くに値しません。しかし、驚くべきことは、これらのファイルタイプの組み合わせと、その組み合わせが時代とともにどのように変化してきたかということです。2017年には、悪意のあるWord文書が顧客データセットの86%を占めていました。対照的に、2018年上半期は、悪意のある実行可能ファイルが中心的な役割を果たし、43%対34%でWord文書を抜いています。これが一時的なものなのか、それとも持続的な変化なのかは、今年の残りの期間で明らかになるでしょう。

攻撃されるファイルのタイプは変化している

攻撃されるファイルのタイプは変化している

なぜこのように急速にファイルに移行するのか?

仮説 #1: 戦術の変更 - 攻撃者は狡猾で合理的で、最も抵抗の少ない道をたどる傾向があります。簡単に言えば、金銭的なリターンが最も高いところに行くのです。サイバー犯罪者にとって有益なことに、ユーザーは悪意のある文書に簡単に騙されてしまいますし、怪しげなソースから無料のものをインストールしてWindowsの体験をカスタマイズするのが好きなのです。結局のところ、私たちの中で無料のPDFファイル連結ツールやMP4ファイルコンバータをウェブで検索することに罪の意識を感じない人はいないのでしょうか? また、Flashのアップデートを装った実行ファイルも見てきましたが、時には重要な“セキュリティの向上”を謳ってユーザーを騙してインストールさせることもあります。

仮説#2: テクノロジーの変化 - 最新の基盤に基づいて構築された新しいブラウザは、内部的に着実に安全性を高めており、アプリ、プラグイン、拡張機能のマーケットプレイスでは不正行為や悪用を取り締まっています。攻撃者が、ブラウザ以外の簡単な侵入ポイントを利用して、より良い環境を求めているのは理にかなっています。それがファイルです。

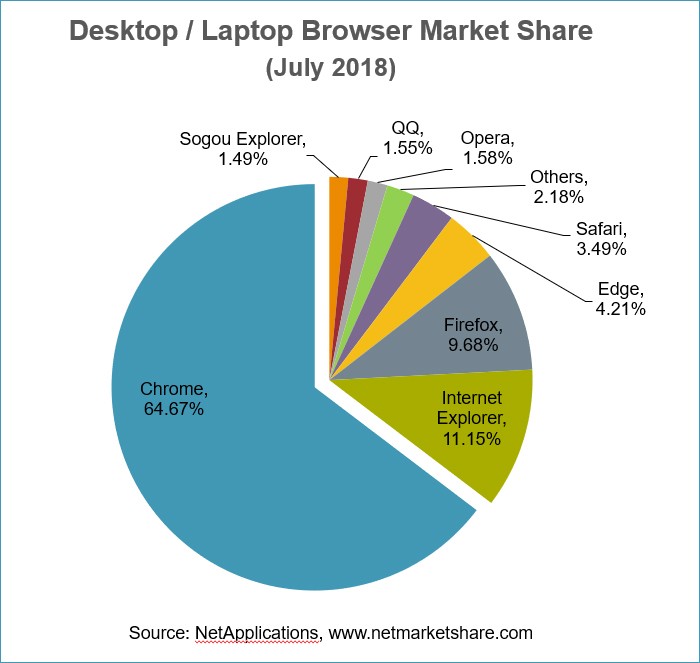

- 現在、Chrome、Firefox、Edgeを合わせた市場シェアは78.5%を超えています。このように安全に設計されたブラウザへの移行により、利用可能な攻撃対象が減少し、悪質な行為者がリターンの減少する攻撃経路を追求するためのコストが増加しています。Googleは、Chromeの着実な改善で先頭に立ち、過去18ヶ月間に大幅なセキュリティ強化を実施し、Webブラウザ業界全体のセキュリティレベルを引き上げています。

- 最も脆弱性の高いレガシーブラウザであるMicrosoft Internet Explorerの市場シェアは現在11%強にまで落ち込んでおり、MicrosoftはIEに含まれる946件の既知の脆弱性を修正することはできそうにありませんが、そのうち122件は過去18ヶ月間だけで発見されています!一部の組織では、レガシーアプリケーションをサポートするために Internet Explorer を使い続けることになるでしょうが、ほとんどの組織では、より新しく安全なブラウザに完全に移行することになると予想されます。

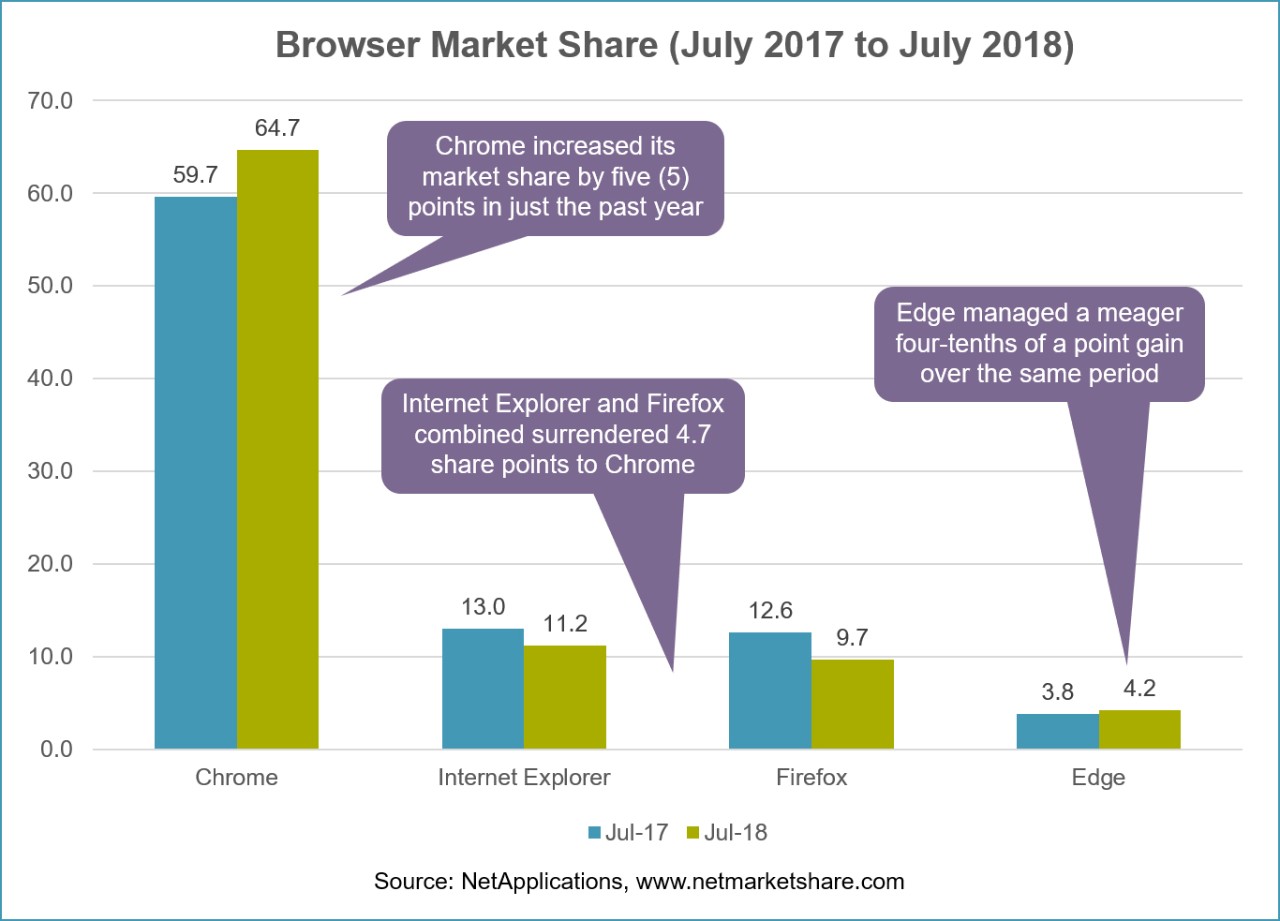

デスクトップ/ラップトップ ブラウザー市場シェア

デスクトップ/ラップトップ ブラウザー市場シェア

- モダンブラウザとレガシーブラウザのコントラストは厳しく:Google Chromeでは、過去1年間に発見された深刻度7以上の脆弱性はわずか5件であったのに対し、同時期に発見されたInternet Explorer深刻度7以上の脆弱性は86件でした。

- 着実に品質とセキュリティ機能を向上させていることから、ブラウザ業界におけるGoogleの優位性は加速しており、Chromeは過去12ヶ月間で5ポイントのシェアを獲得しています。同時に、Internet ExplorerとFirefoxはユーザーの流出が続いており、Firefoxのシェアは驚くべきことに10%以下にまで落ち込み、2010年に33%近くあった高値から過去最低の数字となっています。市場に出てから丸三年、Redmond が宣伝のために数え切れないほどの数百万ドルを費やした後、Edge だけがこの一年の間にわずかに利用率の上昇を果たしましたが、そのシェアは4.2% に留まっています。この記者は、“ブラウザ戦争”の終焉を宣言する準備ができています。Edgeがいつか炎上するかもしれませんが、我々のデータではその証拠はほとんどありません。

ブラウザー市場シェア(2017年7月から2018年7月)

ブラウザー市場シェア(2017年7月から2018年7月)

- Microsoftは、Webベースの悪用に対するWindowsのレジリエンスをゆっくりと、しかし確実に向上させてきました。特にWindows Defender Smart Screenは、Windows 10のWindows Defender Exploit Guardの一部となっており、ブラウザの悪用、特にドライブバイ攻撃やマルバタイジングなどの影響を最小限に抑えるのに役立っています。GoogleはChromeについても同様のことを行っており、セキュリティをさらに向上させて、実際にも認知されている優位性を維持しています。

セキュリティベンダーや防御する側には何を意味するのか?

ファイルレス技術を利用したブラウザの悪用やその他のウェブベースの攻撃は、完璧なソフトウェアは不可能であるため、常に存在し続けるでしょう。しかし、現在の傾向が続く場合、セキュリティベンダーやディフェンダーにとっての影響は以下のようになるでしょう。

- 企業や政府のセキュリティ対策担当者は、ブラウザそのものよりも、ブラウザを介して来るもの、つまりダウンロードされた文書や実行可能なファイルに焦点を当てるべきです。今日の脅威は、主にウェブダウンロード(ダウンロードへのフィッシングリンクを含む)と電子メールの添付ファイルを含み、脆弱性の主要なポイントとしてアプリケーションに焦点を当てています。エンドポイントでのアプリケーションの隔離と制御を考慮して、すべてのダウンロードと添付ファイルを、ハードウェアで強化された仮想化ベースの鉄壁のセキュリティで自動的に保護すべきです。

- リモート・ブラウジング・プロキシ・ソリューションのベンダーは、ブラウザのセキュリティ機能が改善され続け、Windowsがウェブベースの悪用に対する攻撃面をさらに強化しているため、この攻撃経路が減少しているという逆風に対抗するために、厳しい戦いに直面することになるかもしれません。

Web攻撃とファイル攻撃の間で起こっている“大きな変化”については、今のところここまでです。次回は、リンク、添付ファイル、ダウンロードの関係と、これらの一般的な攻撃経路が表すさまざまなリスクプロファイルについて掘り下げていきます。

Author : Michael Rosen

監訳:日本HP