IcedIDとインフォスティーラーが人気のツールを模倣した広告で拡散

※ 本ブログは、2023年1月18日にHP WOLF SECURITY BLOGにポストされた IcedID and Infostealers Spread Through Adverts Mimicking Popular Tools の日本語訳です。

新しいPCをセットアップするとき、多くの人はお気に入りのソフトウェアをインストールします。しかし、油断していると、お気に入りのソフトウェアを装ったマルウェアをインストールしてしまうかもしれません。昨年11月以降、不正な広告を利用して無防備な被害者にマルウェアを送りつけるキャンペーンが増加していることに我々は気づきました。当社の最新のThreat Insights Reportによると、Webからダウンロードされるマルウェアは、Eメールに次いで2番目に人気のある配信ベクターであることが分かっています。攻撃者は、さまざまな手法でユーザーを悪意のあるWebサイトに誘い込み、そこからマルウェアをダウンロードさせます。マルバタイジングでは、悪意のあるアクターが検索エンジンの検索結果の広告を購入し、ユーザをマルウェアをホストするWebサイトへリダイレクトします。この記事では、現在行われているマルバタイジングのキャンペーンを要約し、その仕組みについて紹介します。私たちは、Vidar インフォスティーラーとIcedIDを配信する2つの主要なマルウェアキャンペーンを分析しましたが、これらはいずれもマルバタイジングを利用し、有名なソフトウェアを模倣したものでした。また、BatLoaderやRhadamanthys インフォスティーラーなど、この手法で配布される他のファミリーも確認されており、この配布メカニズムが脅威アクターの間で人気を集めていることを示しています。

VIDAR インフォスティーラーのマルバタイジングキャンペーン

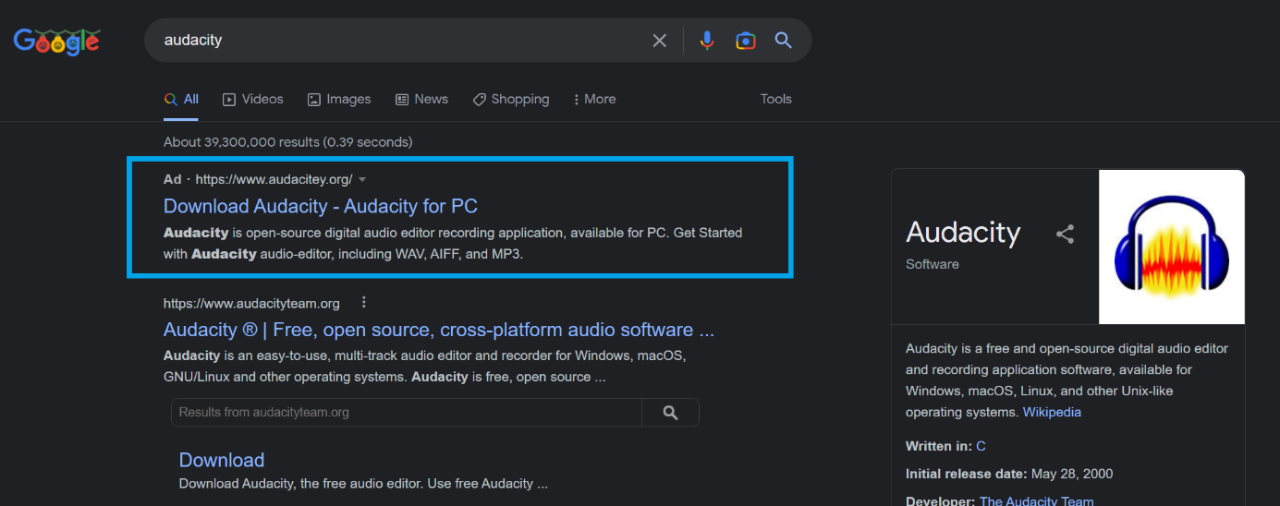

我々が分析した最初のマルウェアキャンペーンは、2022年11月末から活動を開始しています。攻撃者は、人気のあるソフトウェアプロジェクトを模倣した検索エンジン広告を通じて被害者を誘います。広告を購入することで、攻撃者はソフトウェア関連の検索クエリに対して、悪意のあるWebサイトを高い検索エンジンランキングにすることができます。今回のケースでは、攻撃者は、Audacity、Blender、GIMPを騙っていました。これらのソフトウェアパッケージを検索したユーザは、その設定に応じた広告が表示されます。その広告をクリックすると、悪意のあるWebサイトに誘導されます。

図1 - Vidar インフォスティーラーをホストするWebサイトへ誘導する広告

図1 - Vidar インフォスティーラーをホストするWebサイトへ誘導する広告

よく見ると、悪意のある広告のドメイン名は、ソフトウェアプロジェクトの本物のWebサイトと異なっていることに気づきます。しかし、ドメインの違いは微妙で、簡単に見逃してしまいます。広告をクリックすると、正規のAudacityのWebサイトのデザインをコピーした偽のWebサイトに誘導されます。

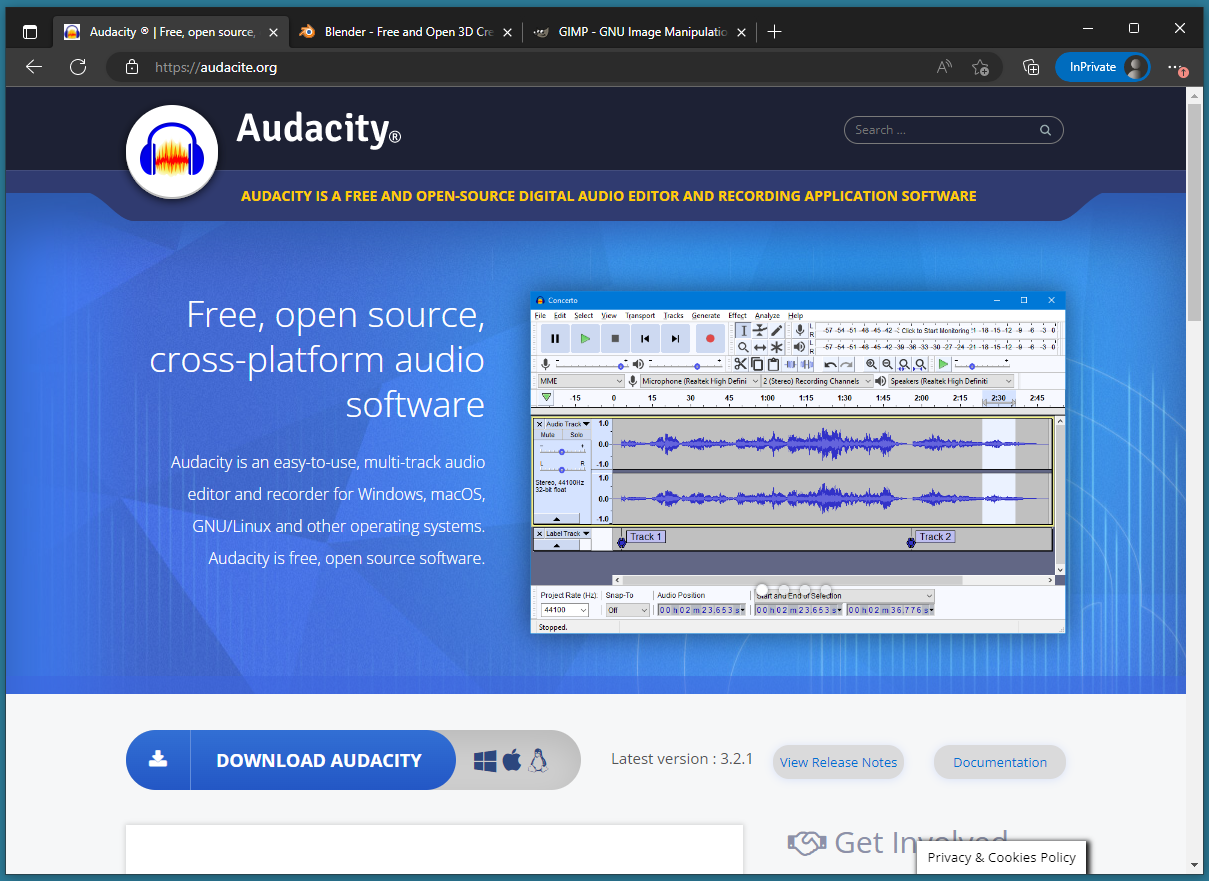

図2 - Vidar インフォスティーラーの拡散に使われたAudacityを模倣したWebサイト

図2 - Vidar インフォスティーラーの拡散に使われたAudacityを模倣したWebサイト

偽サイトは本物とほとんど同じに見えるので、ユーザーは偽サイトであることを見破ることができません。ユーザーがダウンロードボタンをクリックすると、インストーラーを装った.exeファイルが提供されます。このケースでは "audacity-win-x64.exe"です。

ダウンロードした実行ファイルの検証

ダウンロードされたファイルは、本物のソフトウェアのインストーラーではなくマルウェアです。このファイルは、マルウェアとしては異例の343MBという大きさです。攻撃者がファイルを人為的に膨らませたと考えられる理由はいくつかあります。まず、ソフトウェアインストーラの場合、ファイルサイズが大きい方があり得そうです。次に、より重要なこととして、極端に大きなファイルサイズを、アンチウイルスソフトウェアの自動スキャンを回避するために利用した可能性があります。

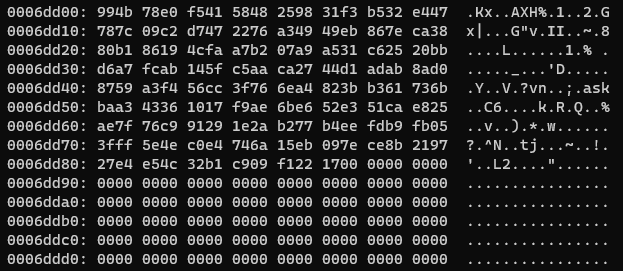

図 3 - Vidar インフォスティーラーの 0x00 バイトパディング

図 3 - Vidar インフォスティーラーの 0x00 バイトパディング

このファイルを人為的に膨らませるために、攻撃者は長い0x00バイトシーケンスを末尾に追加しています。このシーケンスを削除すると、ファイルサイズは約500KBとなり、ソフトウェアインストーラとしては不審なほど小さくなります。

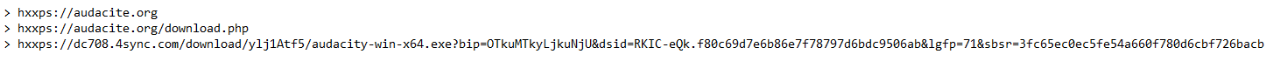

図4 - Vidar インフォスティーラーrのダウンロードのリダイレクト

図4 - Vidar インフォスティーラーrのダウンロードのリダイレクト

悪意のあるファイルは、偽のWebサイトではなく、ファイル共有サービス 4sync.com にホストされています。これまでのところ、このマルウェアキャンペーンのすべての偽インストーラは、このサービスにホストされていました。検知のための方法としては、このWebサイトへのトラフィックを確認し、ユーザーが不用意にマルウェアをダウンロードしないよう、アクセスをブロックすることを検討することが考えられます。

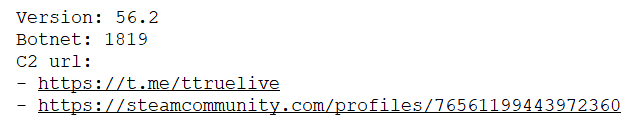

このキャンペーンでは、パスワード、暗号通貨ウォレット、および2要素認証ソフトウェアの情報を持ち出すことができるインフォメーションスティーラー Vidarを 配信しています。このマルウェアは、バージョン、ボットネットID、およびコマンド&コントロール(C2)の詳細を示す1つまたは複数のURLを含む静的な設定情報に依存しています。このキャンペーンにおける設定は、以下のようになります。

図5 - Vidar インフォスティーラーの設定情報

図5 - Vidar インフォスティーラーの設定情報

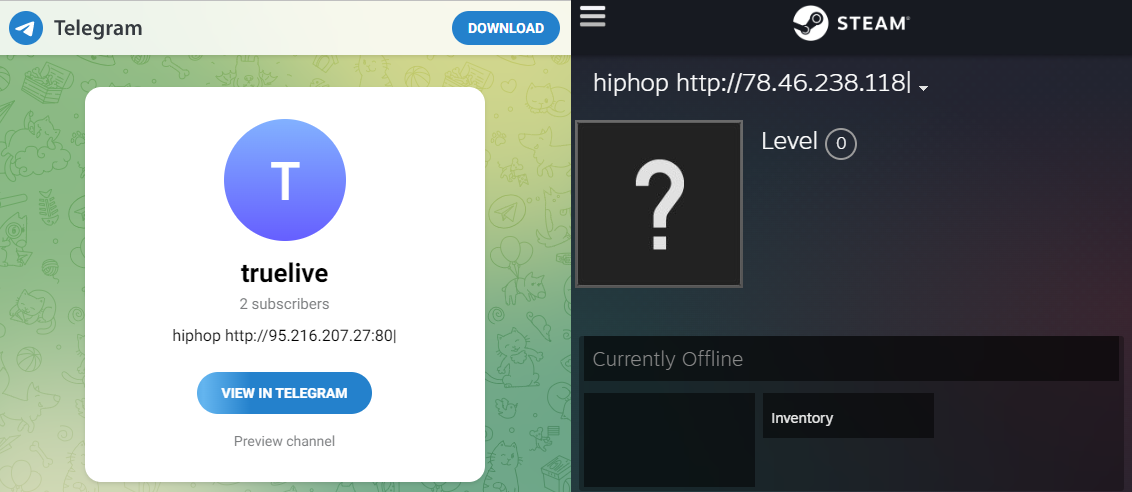

Vidar インフォスティーラーは、TelegramやSteam Communityといった人気のオンラインサービスを利用して、C2情報を隠蔽しています。これらのWebサイトにアクセスすれば、本物のC2 URLを見ることができます。

図6 - 有名なオンラインサービスに隠されたVidar インフォスティーラーの C2

図6 - 有名なオンラインサービスに隠されたVidar インフォスティーラーの C2

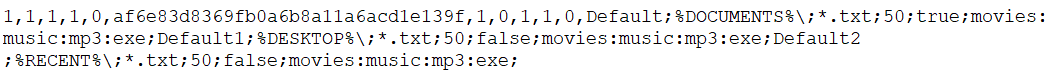

Vidarはこの情報に基づき、C2サーバーから動的設定情報をダウンロードします。

図7 - Vidar インフォスティーラーの動的設定情報

図7 - Vidar インフォスティーラーの動的設定情報

この設定は、スティーラーのどの機能を有効にするかを定義します。マルウェアは、これらの機能をサポートするために、C2サーバから"update.zip"という名前のファイルをダウンロードします。このアーカイブには、Vidarが感染したPC上のアプリケーションから認証情報を抽出するために使用する複数のDLLファイルが含まれています。情報を抽出した後、マルウェアは、C2サーバへのHTTP POSTリクエストを通じて、認証情報を持ち出します。サーバは”ok”レスポンスで受信を確認します。

VIDAR インフォスティーラーを誘導する他の模倣ソフトウェア

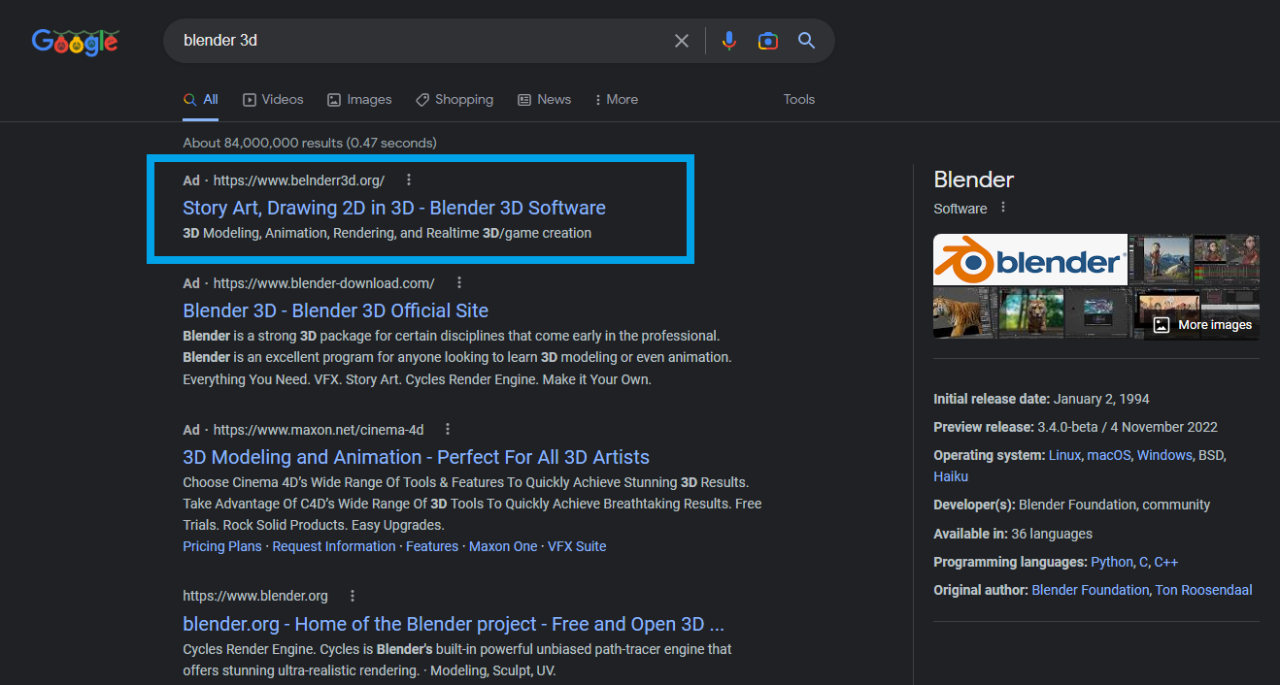

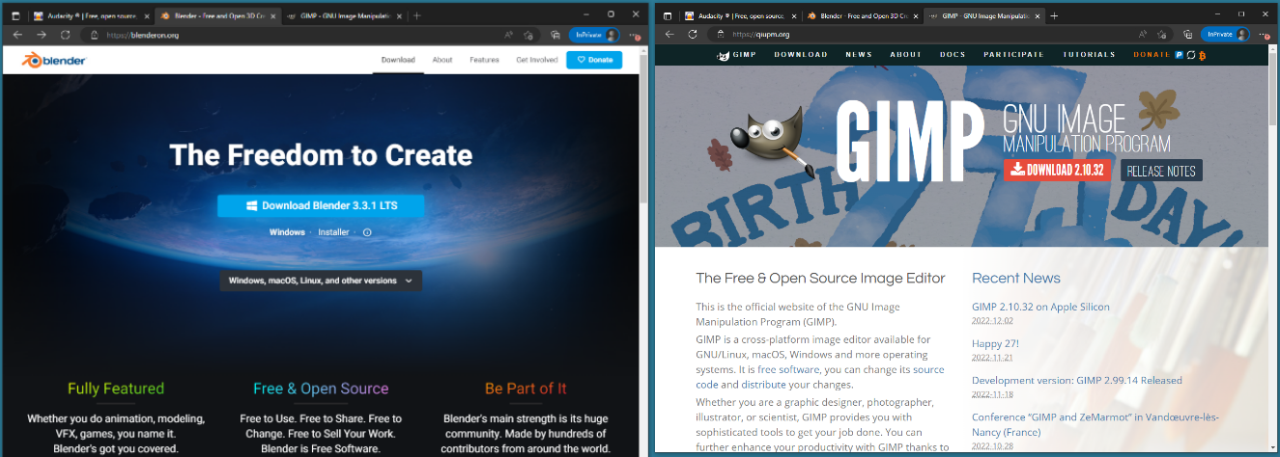

Vidar インフォスティーラーを配布している攻撃者は、Audacity以外にもBlenderやGIMPなどのソフトウェアプロジェクトを模倣しています。例えば、"blender 3d"を検索すると以下のような検索結果が表示されます。

図8 - Vidar インフォスティーラーをホストするWebサイトへ誘導する広告

図8 - Vidar インフォスティーラーをホストするWebサイトへ誘導する広告

これまでと同様に、検索結果の上部に広告が表示され、正規のBlenderのWebサイトを模倣したサイトに誘導されます。ダウンロードボタンをクリックすると、Vidar Stealerが送り込まれます。キャンペーンは概して同じような構成です。攻撃者は、特定のキーワードの広告を購入し、人気のあるソフトウェアプロジェクトのWebサイトのデザインをコピーすることによってランディングページをカスタマイズします。

図9 - Vidar インフォスティーラーを配信する偽ソフトウェアのWebサイト

図9 - Vidar インフォスティーラーを配信する偽ソフトウェアのWebサイト

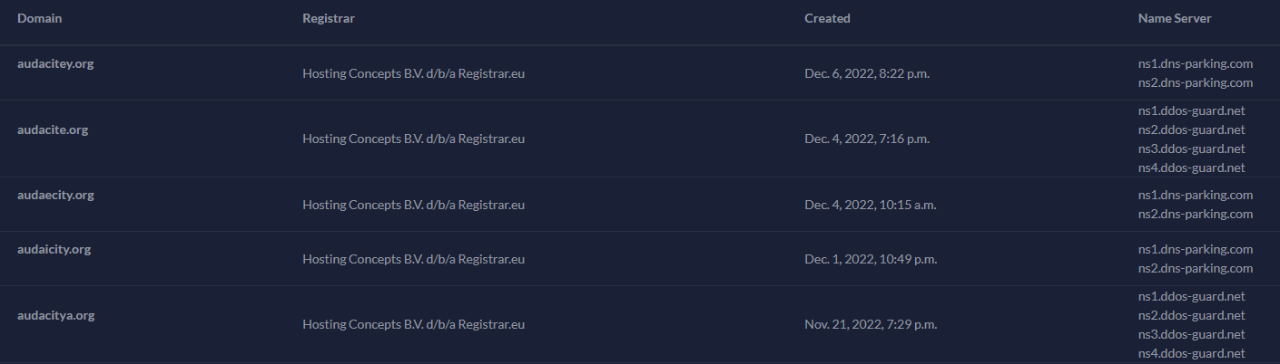

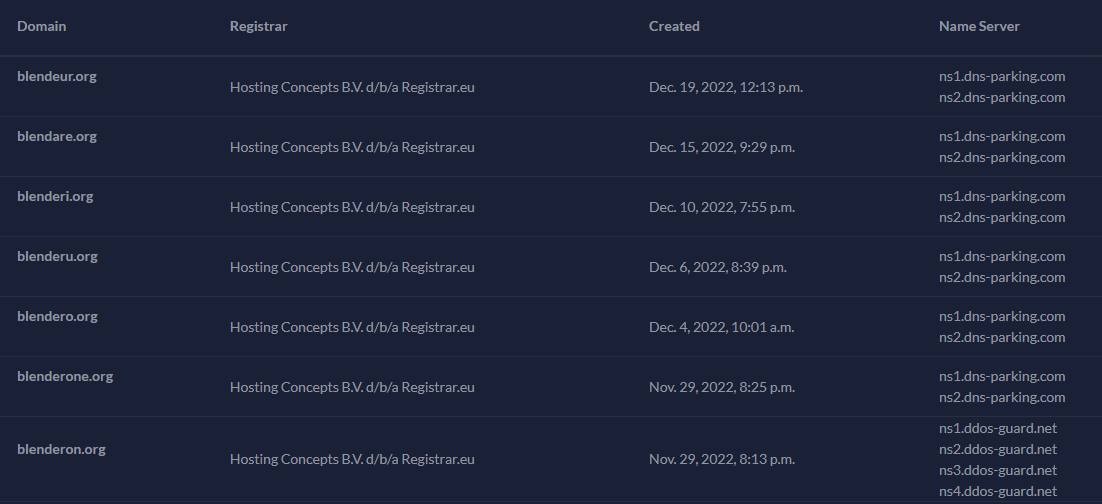

これらのキャンペーンに使われるドメインは、いつもソフトウェアプロジェクトの正規のドメインと非常によく似ており、数文字しか違いません。この手法はタイポスクワッティングと呼ばれています。このパターンに基づいてドメインの検索範囲を広げると、このキャンペーンに関連する可能性のある他のドメインも発見されました。

図10 - タイポスクワットされた可能性のあるドメイン

図10 - タイポスクワットされた可能性のあるドメイン

他の模倣されたソフトウェアプロジェクトについてもこのプロセスを繰り返すことで、このキャンペーンに関連する可能性のあるドメインをさらに発見することができます。

図11 - さらなるタイポスクワットされた可能性のあるドメイン

図11 - さらなるタイポスクワットされた可能性のあるドメイン

偽ソフトウェアのマルバタイジングを利用したインフォスティーラーファミリーやICEDIDの感染が拡大

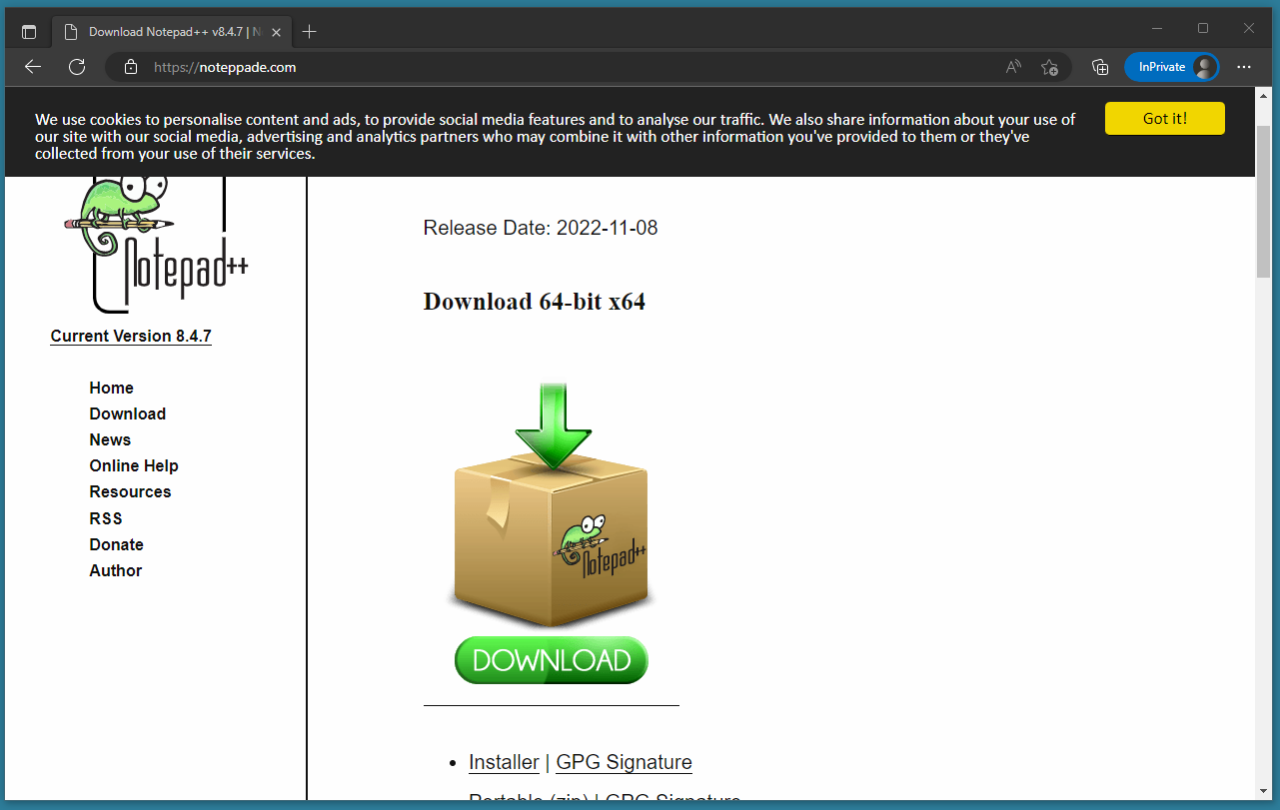

Vidar インフォスティーラーは、マルバタイジングを通して配信されている唯一のファミリーではありません。この偽ソフトウェアのマルバタイジングの手法が、Rhadamanthys や BatLoader などのインフォスティーラーの拡散に利用されているのを我々は確認しています。

図12 - Rhadamanthys インフォスティーラーに誘導する偽Notepad++のWebサイト

図12 - Rhadamanthys インフォスティーラーに誘導する偽Notepad++のWebサイト

しかしながら、11月中旬以降この配信方法を用いた最大のキャンペーンは、トロイの木馬 IcedIDを拡散するものであることが確認されています。

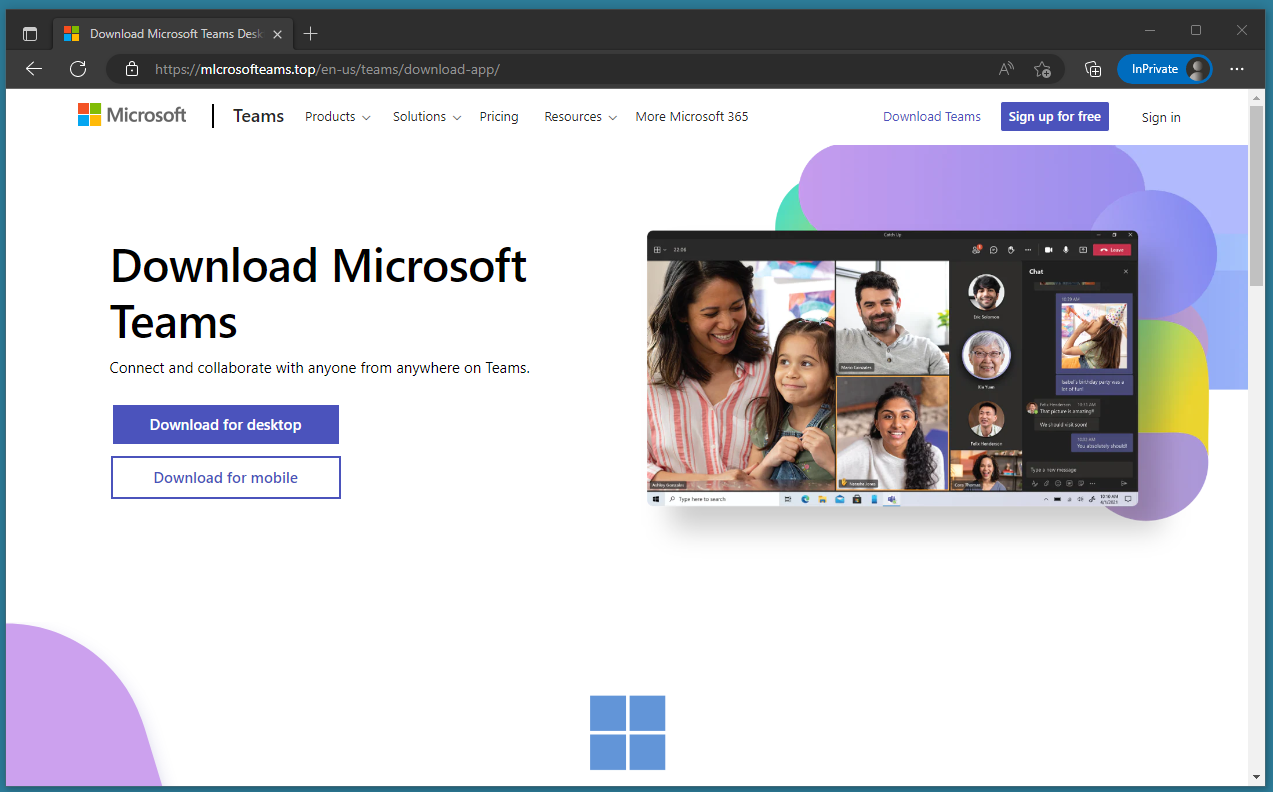

図13 - IcedIDに誘導する偽Microsoft teamsサイト

図13 - IcedIDに誘導する偽Microsoft teamsサイト

ここでは、模倣されたソフトウェアベンダのWebサイトから、MSIファイルを含む.zipアーカイブがダウンロードされます。

6b4239bdb1080b21570feba7058d87b35e18bc74c20c68611c2012002b8a0aa3 ./Setup_Win_03-01-2023_08-37-05.msi

30fc78d96fc1814753b38958207e80727e9fd9b016ab951c93a3ddddfc643731 ./Setup_Win_03-01-2023_08-37-05.zip

MSIファイルはソフトウェアのインストールによく使われるため、このファイル形式はユーザーにとって馴染みがあり、疑いを持たれることはまずありません。私たちが見たすべてのIcedIDキャンペーンでは、.zipアーカイブはアプリケーションホスティングサービスであるGoogle Firebaseにホストされています。

hxxps://firebasestorage.googleapis[.]com/v0/b/composed-anvil-370809.appspot.com/o/f6lRfSavTD%2FSetup_Win_03-01-2023_08-37-05.zip?alt=media&token=6a578eb6-d723-4f6b-9cf9-f2575dc56ccb

このAPIは広く利用されているため、このネットワークトラフィックは企業ネットワークにおいてフラグを立てられない可能性があり、攻撃をより危険なものにしています。MSI ファイルが実行されると、IcedID の「インストールプロセス」が開始されます。通常、これは msiexec.exe プロセスを起動する MSI ファイルから始まります。さらにプロセスチェーンの終わりでは、DLLファイルを引数としてrundll32.exeが起動されます。マルウェアはDLLであるにもかかわらず、このファイルには.dllというファイル拡張子が使用されていません。このケースの場合には、攻撃者はサンプルに.msiの拡張子を付けていました。rundll32.exeを実行する際、ファイル拡張子は関係ないため、DLLの所定の関数がスタートし、IcedIDダウンローダーが実行されます。次に、IcedIDダウンローダーは設定されたC2サーバと通信し、最終的にIcedID botをダウンロードします。

ICEDIDの配信者が別のソフトウェアベンダーを模倣

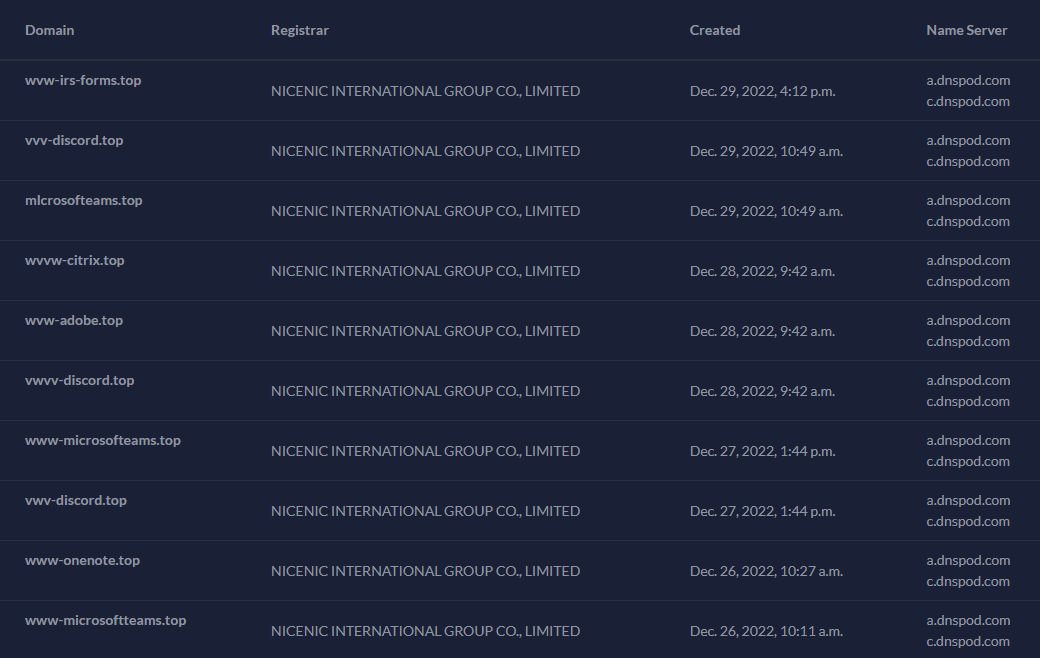

Vidar インフォスティーラーと同様に、攻撃者はソフトウェアプロジェクトの正規のWebサイトを模倣してマルウェアを拡散します。攻撃者は、キャンペーンによってドメインのプロパティを変えない傾向があり、ドメインレジストラ、ネームサーバー、ドメイン名から偽のWebサイトを特定することが可能です。

図14 - 有名なソフトウェア製品を模倣したIcedIDのダウンロードドメイン

図14 - 有名なソフトウェア製品を模倣したIcedIDのダウンロードドメイン

約2ヶ月間の調査の結果、IcedIDの配信に使用された、あるいは現在も使用されている可能性のある多数の異なるソフトウェアベンダーを模倣した92のドメインが確認されました。これらのドメインは後述します。

結論

この2ヶ月の間に、マルバタイジングを通じて配信されるマルウェアが大幅に増加しており、現在複数の脅威アクターがこの手法を利用しています。攻撃者は、人気のあるソフトウェアプロジェクトのWebサイトを模倣して被害者のコンピュータを感染させ、そこにトラフィックを誘導するために検索エンジン広告を購入しています。偽のドメインは、正規のドメインに酷似しているため、広告が悪意のあるものであることを認識することが難しくなっています。Vidar インフォスティーラーとIcedIDの拡散に使用されたドメインの特徴を調べることで、パターンを特定することができ、他の悪意のあるWebサイトを識別することが可能になりました。IcedIDキャンペーンに関連すると思われるタイポスクワットされたドメインは、合計で92個見つかり、この配信メカニズムが脅威アクターの間で人気を博していることが分かりました。

侵害の痕跡(IoC)

Vidar インフォスティーラーの偽ソフトウェアドメイン:

qiupm[.]org

audacite[.]org

blenderon[.]org

Vidar インフォスティーラーのダウンロード URL:

hxxps://qiupm[.]org/download.php

hxxps://dc437[.]4sync[.]com/download/v7CZw0ei/gimp-21032-setup-x64.exe?bip=OTkuMjM4LjkuNDk&dsid=g1EIcGR7.320a1832a2afc6402a552d4541a2a6b3&lgfp=71&sbsr=fe7711589983b964b3dc65e35696ba56acb

hxxps://audacite[.]org/download.php

hxxps://dc708[.]4sync[.]com/download/ylj1Atf5/audacity-win-x64.exe?bip=OTkuMTkyLjkuNjU&dsid=RKIC-eQk.f80c69d7e6b86e7f78797d6bdc9506ab&lgfp=71&sbsr=3fc65ec0ec5fe54a660f780d6cbf726bacb

hxxps://blenderon[.]org/download.php

hxxps://dc538[.]4sync[.]com/download/OLHybl-Y/Blender3D.exe?bip=NzMuNjguMjA0LjY3&dsid=BjPEPMAL.8176fccb006e7d79514c598c39b98cec&lgfp=71&sbsr=69f07b9802e4dc9deb8baf6a3185fb6dacb

Vidar インフォスティーラー:

b47bf25df7853a395d1d98680b19c9cfca78ec7f58e3d577db100e08701404ae 070144aecbba81db2935c67f2e70a15e67893339cb8709d243c7b615887d2b01

Vidar インフォスティーラーC2:

hxxp://95.216.207[.]27/1819

hxxp://95.216.207[.]27/update.zip

IcedID 偽ソフトウェアドメイン:

wvw-irs-forms[.]top

vvv-discord[.]top

mlcrosofteams[.]top

wvvw-citrix[.]top

wvw-adobe[.]top

vwvv-discord[.]top

www-microsofteams[.]top

vwv-discord[.]top

www-onenote[.]top

www-microsoftteams[.]top

www-llbreofflce[.]top

wwv-slack[.]top

wwv-discord[.]top

wvw-discord[.]top

microsofteams[.]top

wwww-irs-form[.]top

wwww-teamvlewer[.]top

wwww-slack[.]top

wwww-citrix[.]top

www-lbreofflce[.]top

www-adobecom[.]top

www-anydeskcom[.]top

www-discordc[.]top

microsoftteams[.]top

wwww-irs-forms[.]top

wwwwslack[.]top

wwwwanydesk[.]top

wwww-dlscordcom[.]top

wwww-adobe[.]top

www-thunderblrd[.]top

www-teamvlewer[.]top

www-libreofflce[.]top

www-irs-forms[.]top

www-fortlnet[.]top

webeex[.]top

sandboxieplus[.]top

www-docker[.]top

www-citrix[.]top

www-realvnc[.]top

microsoft-teams[.]top

www-basecamp[.]top

wwwwadobe[.]top

irs-forms[.]top

wwwadobe[.]top

llbreofflce[.]top

wwwchase[.]top

wwww-discordcom[.]top

wwwteamviewer[.]top

wwwslack[.]top

wwwfortlnet[.]top

wwwebex[.]top

thunderblrd[.]top

wwww-anydesk[.]top

wwwanydesk[.]top

www-chase[.]top

www-anydesk[.]top

wwwvmware[.]top

sandboxie-plus[.]top

www-obsproject[.]top

www-teamviewer[.]top

www-slack[.]top

www-adobe[.]top

fortlnet[.]top

irsform[.]top

wwwwebex[.]top

wwwfortinet[.]top

www-whatsapp[.]top

www-discordcom[.]top

wwwdiscordcom[.]top

www-torproject[.]top

dlscordcom[.]top

torproject[.]top

cryptobrowser[.]top

discordcom[.]top

irsforms[.]top

llbreoffice[.]top

irsgov[.]top

thunderbird[.]top

postbox-inc[.]top

wwww-dlscord[.]top

wwww-discord[.]top

wwwwdiscord[.]top

www-fortinet[.]top

www-ringcentral[.]top

www-webex[.]top

www-goto[.]top

www-vmware[.]top

www-brave[.]top

www-discord[.]top

www-irs[.]top

www-dlscord[.]top

IcedID ダウンロード URL:

hxxps://firebasestorage.googleapis[.]com/v0/b/composed-anvil-370809.appspot.com/o/f6lRfSavTD%2FSetup_Win_03-01-2023_08-37-05.zip?alt=media&token=6a578eb6-d723-4f6b-9cf9-f2575dc56ccb

IcedID ダウンローダー:

6b4239bdb1080b21570feba7058d87b35e18bc74c20c68611c2012002b8a0aa3

30fc78d96fc1814753b38958207e80727e9fd9b016ab951c93a3ddddfc643731

IcedID C2:

whothitheka[.]com

Author : Patrick Schläpfer

監訳:日本HP