Step by Step HPビジネスPCのセキュリティを使ってみよう:HP Connect for Microsoft Endpoint ManagerによるHP Sure Adminの設定

Step by Step HPビジネスPCのセキュリティを使ってみよう

HPビジネスPCには多彩なセキュリティ機能が搭載されています。”Step by Step HPビジネスPCのセキュリティを使ってみよう"シリーズでは、毎回1つのセキュリティ機能を取り上げ、設定方法や利用手順をStep by Stepで解説し、セキュリティ機能を実際に使っていただくことを支援いたします。

今回はHP Sure Adminを設定して、F10 BIOSセットアップ画面設定のQRコードを利用したワンタイムパスワード認証を検証するための手順を解説します。HP Sure Adminの設定にはHP Connect for Microsoft Endpoint Managerを使用します。HP Sure Admnについてはこの記事もご覧ください。HP Connect for Microsoft Endpoint Managerについてはこの記事もご覧ください。

前提条件

- デバイスはIntuneに登録されていてる。

- Microsoft Azure Active Directoryテナントへの管理者権限でのアクセス権。

- Microsoft Endpoint Manager(Intune)のプロアクティブな修復の機能を利用可能な次のいずれかのライセンスがある。

- Windows 10 Enterprise E3またはE5、またはMicrosoft 365 F3、E3、またはE5

- Windows 10 Education A3またはA5、またはMicrosoft 365 A3またはA5

- Windows Virtual Desktop Access E3またはE5

図1.プロアクティブな修復の条件

図1.プロアクティブな修復の条件

1.HP Sure Adminが使用する証明書の準備

HP ConnectはサポートされているHPのビジネスPCで、暗号化キーによる非常に安全なBIOSアクセス技術であるHP Sure Adminを有効化します。HP Connectは組織が提供した証明書の内容を読み取り、この目的のために公開鍵と秘密鍵のペアを使用します。HP Connectは秘密鍵を使用しないとBIOS設定の変更ができないようにします。組織が作成して提供した証明書は、組織外に漏洩すると管理対象のデバイスのセキュリティが損なわれる可能性があるため、それを安全に保管することが非常に重要です。HP Connectは証明書をHPクラウドに保持しませんが、証明書に埋め込まれた公開鍵と秘密鍵をデバイス認証が要求されるポリシーで使用するためにHPクラウドに安全に保存します。

例として、ここではOpenSSLを使用して証明書を作成します。オープンソースソフトウェアであるOpenSSLは、正しくフォーマットされた証明書の作成をサポートします。埋め込まれた秘密鍵と公開鍵のペアが要件を満たしていれば、証明書がどのように作成されるかは関係ありません。組織の認証局を含む、証明書作成方法は次のようになります。OpenSSLコマンドを使用して、承認、署名、およびローカルアクセスキー証明書を作成できます。証明書には、HP ConnectがSecure Platform ManagementをプロビジョニングしてHP Sure Admin(EBAM)を有効化するために使用する秘密鍵と公開鍵のペアが含まれます。次の手順を使用して、必要な証明書を作成できます。例ではオープンソースのOpenSSLアプリケーションを使用して説明されていますが、証明書は組織内で利用可能な他の技術でも作成できます。

OpenSSLのインストール

公式のWin32ビルドがないため、https://slproweb.com/products/Win32OpenSSL.html からWin64 OpenSSL v3.0.1 Light、やWin64 OpenSSL v1.1.1m Lightをダウンロードしてインストールします。Win64 OpenSSLのインストール後、openssl.exeがインストールされたフォルダをシステム環境変数のPathに追加します。

エンドースメントキー証明書の作成

1-1.X.509自己署名証明書を作成します。

EKPriv.pemおよびEK.crt出力ファイルは、次に実際のエンドースメント証明書を作成するために使用されます、必要に応じて名前を変更できます。

以下のOpenSSLコマンドでは、-subjコマンドラインパラメータを実際の組織に固有の情報に更新して反映する必要があります。これらの情報が含まれていない場合、OpenSSLはプロンプトを表示します。この情報はファームウェアの将来のバージョンでユーザーと管理者に報告されるので、正しい情報にしておく必要があります。

openssl req -x509 -nodes -newkey rsa:2048 -keyout EKpriv.pem -out EK.crt -days 3650 -subj "/C=JP/ST=Tokyo/L=Konan-ku/O=Company/OU=Org/CN=www.example.com“

1-2.自己署名証明書をPKCS#12 pfxフォーマットに変換します。

以下のOpenSSLコマンドでは、証明書をパスワード“test”で保護します。-passoutコマンドラインパラメータを実際に証明書に設定するパスワードに変更する必要があります。パスワードを設定しない場合は-passout以降は省いてください。

openssl pkcs12 -inkey EKPriv.pem -in EK.crt -export -keypbe PBE-SHA1-3DES -certpbe PBE-SHA1-3DES -out EK.pfx -name "HP Secure Platform Key Endorsement Certificate" -passout pass:test

サイニングキー証明書の作成

1-3.X.509自己署名証明書の作成

SKPriv.pemおよびSK.crt出力ファイルは、次に実際のエンドースメント証明書を作成するために使用されます、必要に応じて名前を変更できます。

以下のOpenSSLコマンドでは、-subjコマンドラインパラメータを実際の組織に固有の情報に更新して反映する必要があります。これらの情報が含まれていない場合、OpenSSLはプロンプトを表示します。この情報はファームウェアの将来のバージョンでユーザーと管理者に報告されるので、正しい情報にしておく必要があります。

openssl req -x509 -nodes -newkey rsa:2048 -keyout SKpriv.pem -out SK.crt -days 3650 -subj "/C=JP/ST=Tokyo/L=Konan-ku/O=Company/OU=Org/CN=www.example.com“

1-4.自己署名証明書をPKCS#12 pfxフォーマットに変換

以下のOpenSSLコマンドでは、証明書をパスワード“test”で保護します。-passoutコマンドラインパラメータを実際に証明書に設定するパスワードに変更する必要があります。パスワードを設定しない場合は-passout以降は省いてください。

openssl pkcs12 -inkey SKPriv.pem -in SK.crt -export -keypbe PBE-SHA1-3DES -certpbe PBE-SHA1-3DES -out SK.pfx -name "HP Secure Platform Key Signing Certificate" -passout pass:test

ローカルアクセスキー(LAK)証明書の作成

1-5.X.509自己署名証明書の作成

LAK.pemおよびLAK.crt出力ファイルは、次に実際のエンドースメント証明書を作成するために使用されます、必要に応じて名前を変更できます。

以下のOpenSSLコマンドでは、-subjコマンドラインパラメータを実際の組織に固有の情報に更新して反映する必要があります。これらの情報が含まれていない場合、OpenSSLはプロンプトを表示します。この情報はファームウェアの将来のバージョンでユーザーと管理者に報告されるので、正しい情報にしておく必要があります。

openssl req -x509 -nodes -newkey rsa:2048 -keyout LAK.pem -out LAK.crt -days 3650 -subj "/C=JP/ST=Tokyo/L=Konan-ku/O=Company/OU=Org/CN=www.example.com“

1-6.自己署名証明書をPKCS#12 pfxフォーマットに変換

以下のOpenSSLコマンドでは、証明書をパスワード“test”で保護します。-passoutコマンドラインパラメータを実際に証明書に設定するパスワードに変更する必要があります。パスワードを設定しない場合は-passout以降は省いてください。

openssl pkcs12 -inkey LAK.pem -in LAK.crt -export -keypbe PBE-SHA1-3DES -certpbe PBE-SHA1-3DES -out LAK.pfx -name "'EBAM Local Access Key Certificate" -passout pass:test

注記:3つの.pfx証明書が作成されたら、その他のすべての一時ファイル(.pemと.crt)は必要ありませんので削除してください。

2.HP Connect for MEMの利用開始手順

モダンブラウザ(Microsoft Edge、Google Chrome、Mozilla Firefoxなど)でhttps://admin.hp.com にアクセスして「Get Started」をクリックします。

図2.HP Connect for Microsoft Endpoint Managerの初期画面

図2.HP Connect for Microsoft Endpoint Managerの初期画面

Intuneの管理者権限のあるAzure ADアカウントでサインインします。組織のAzure ADのポリシーに応じて多要素認証が求められます。初回サインインの際には以下のアクセス許可を要求するMicrosoftのダイアログが表示されます。

- Sign you in and read your profile

- Maintain access to data you have given it access to

- Read Microsoft Intune Device Configuration and Policies

- Read and write Microsoft Intune Device Configuration and Policies

- Read Microsoft Intune RBAC settings

- Read all groups

- Access the directory as you

- Read group memberships

「組織の代理として同意する」にチェックを付けます。

「承諾」をクリックします。

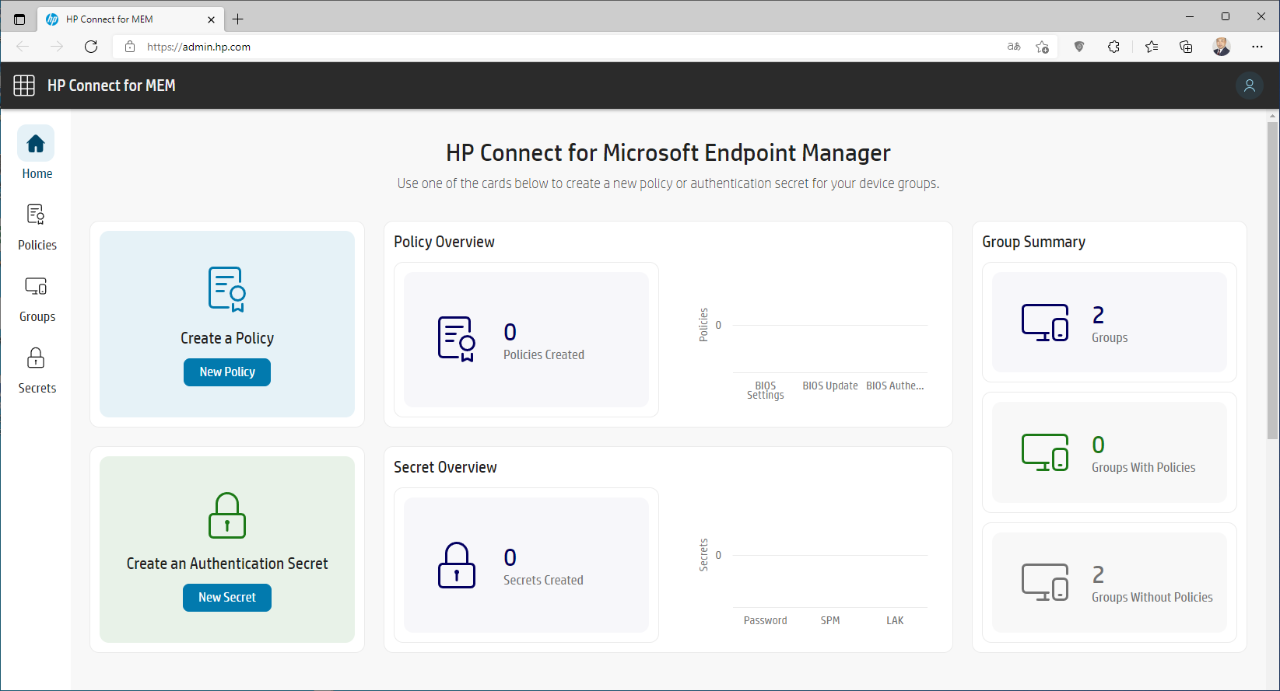

サインインが完了するとHP Connect for MEMのHomeタブ画面が表示されます。

図3.HP Connect for MEMのHomeタブ画面

図3.HP Connect for MEMのHomeタブ画面

3.HP Connect for MEMの認証シークレットの作成

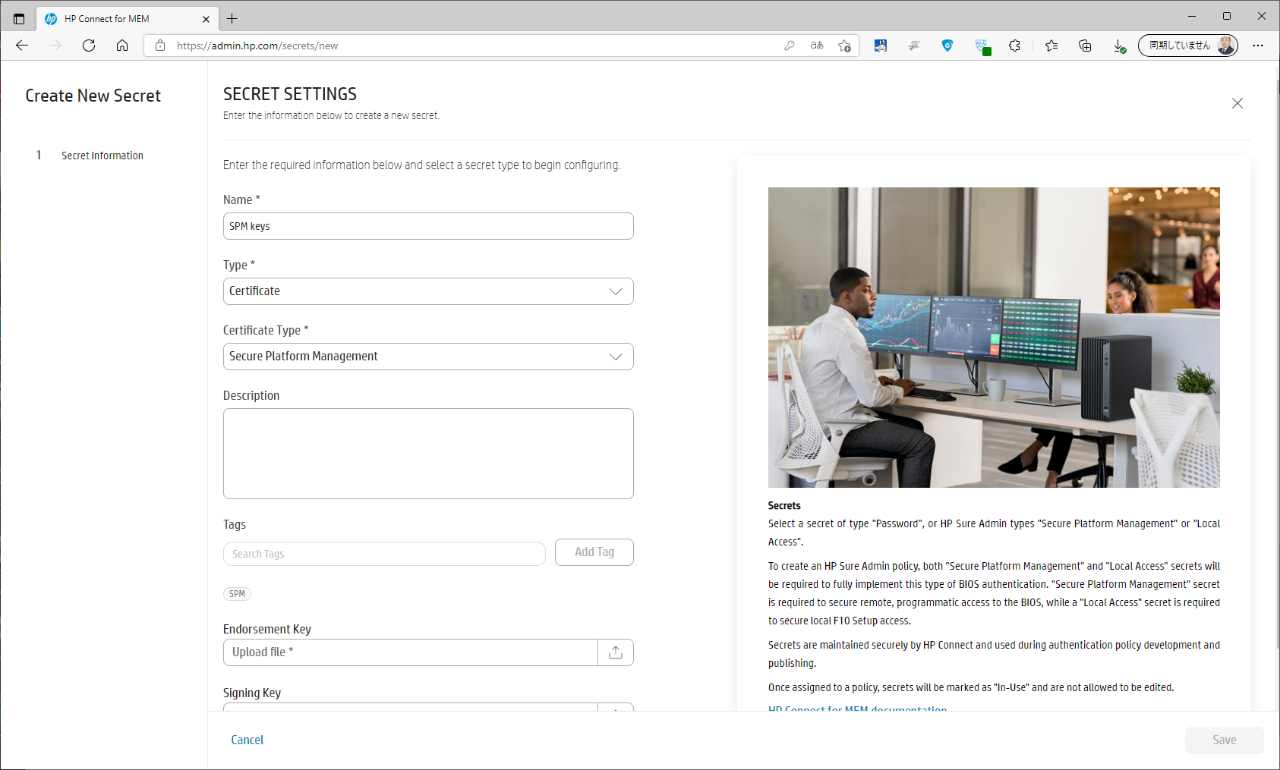

3-1.Secure Platform Management用のシークレットの作成

HP Connect for MEMのHomeタブ画面またはPoliciesタブ画面で「New Secret」をクリックします。SECRET SETTINGS画面では、以下の情報を入力または選択し、「Save」をクリックします。

- Name:SPM Keys

- Type:Certificate

- Certificate Type:Secure Platform Management

- Tags:必要に応じてタグ名を入力して「Add Tag」をクリックするとシークレットを識別するためのタグを追加できます。

- Endorsment Key:「Upload file *」をクリックして、1-1で作成した「EK.pfx」を選択します。EK.pfxをパスワードで保護している場合は、Enter Certificate Passwordのダイアログが表示されますのでパスワードを入力して「OK」をクリックします。

- Signing Key:「Upload file *」をクリックして、1-2で作成した「SK.pfx」を選択します。SK.pfxをパスワードで保護している場合は、Enter Certificate Passwordのダイアログが表示されますのでパスワードを入力して「OK」をクリックします。

図4.HP Connect for MEMのSECRET SETTINGS画面(SPM Keys)

図4.HP Connect for MEMのSECRET SETTINGS画面(SPM Keys)

3-2.Local Access用のシークレットの作成

HP Connect for MEMのHomeタブ画面またはPoliciesタブ画面で「New Secret」をクリックします。SECRET SETTINGS画面では、以下の情報を入力または選択し、「Save」をクリックします。

- Name:LAK Key

- Type:Certificate

- Certificate Type:Local Access

- Tags:必要に応じてタグ名を入力して「Add Tag」をクリックするとシークレットを識別するためのタグを追加できます。

- Local Access Key:「Upload file *」をクリックして、1-3で作成した「LAK.pfx」を選択します。LAK.pfxをパスワードで保護している場合は、Enter Certificate Passwordのダイアログが表示されますのでパスワードを入力して「OK」をクリックします。

図5.HP Connect for MEMのSECRET SETTINGS画面(LAK Key)

図5.HP Connect for MEMのSECRET SETTINGS画面(LAK Key)

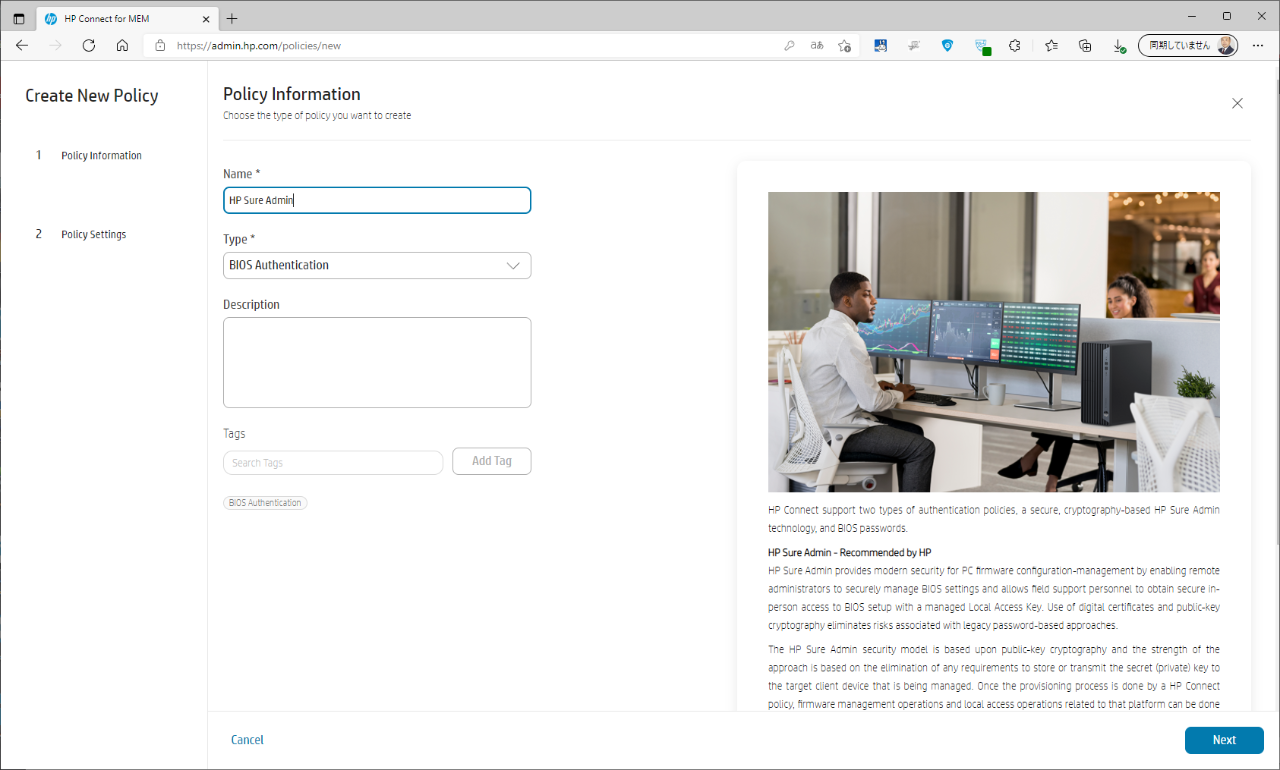

4.HP Connect for MEMのHP Sure Adminポリシーの設定

HP Connect for MEMのHomeタブ画面またはPoliciesタブ画面で「New Policy」をクリックします。Policy Information画面では、以下の情報を入力または選択して「Next」をクリックします。

- Name:HP Sure Admin(ポリシーを識別するためのポリシー名を入力します。)

- Type:BIOS Authentication

- Description:必要に応じてポリシーの説明を入力します。

- Tags:必要に応じてタグ名を入力して「Add Tag」をクリックするとポリシーを識別するためのタグを追加できます。

図6.HP Connect for MEMのPolicy Information画面(HP Sure Admin)

図6.HP Connect for MEMのPolicy Information画面(HP Sure Admin)

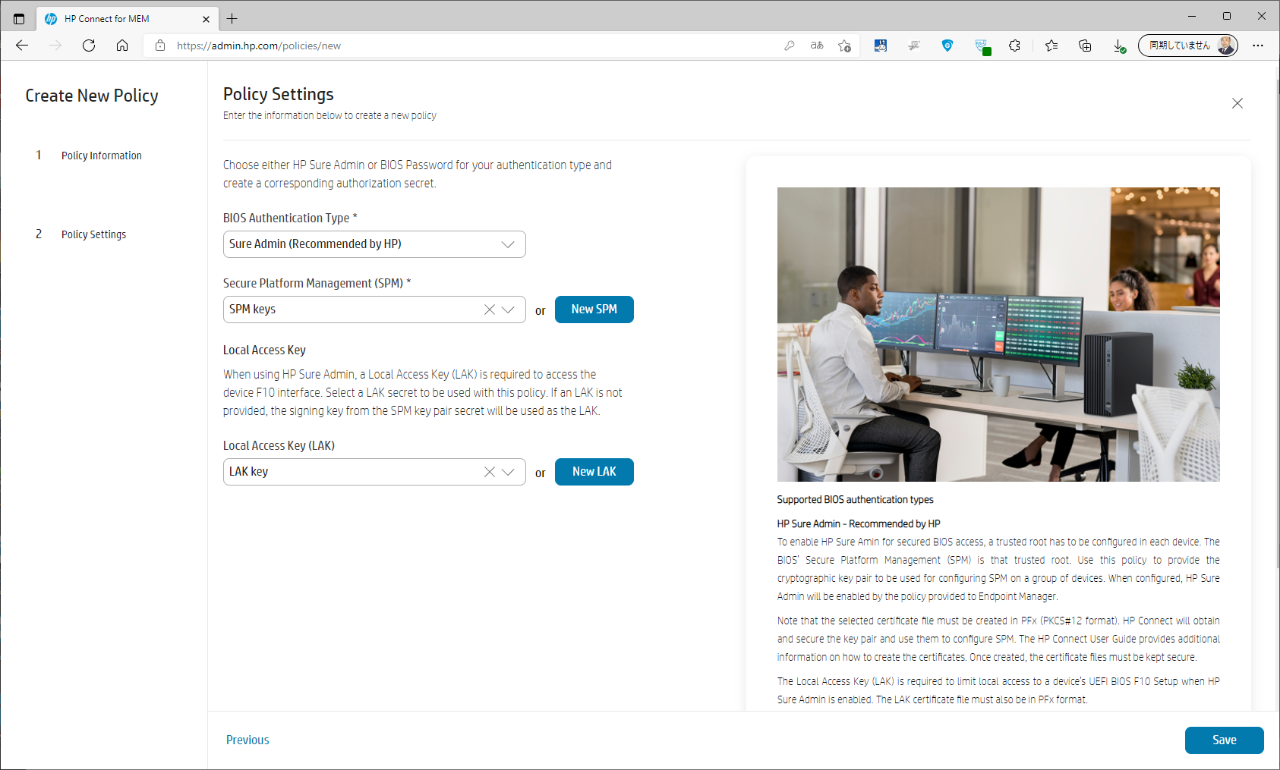

Policy Settings画面では、以下の情報を入力または選択して「Save」をクリックします。

- BIOS Authentication Type:HP Sure Admin(Recommended by HP)

- Secure Platform Management(SPM):SPM Keys

- Local Access Key(LAK):LAK key

図7.HP Connect for MEMのPolicy Settings画面(HP Sure Admin)

図7.HP Connect for MEMのPolicy Settings画面(HP Sure Admin)

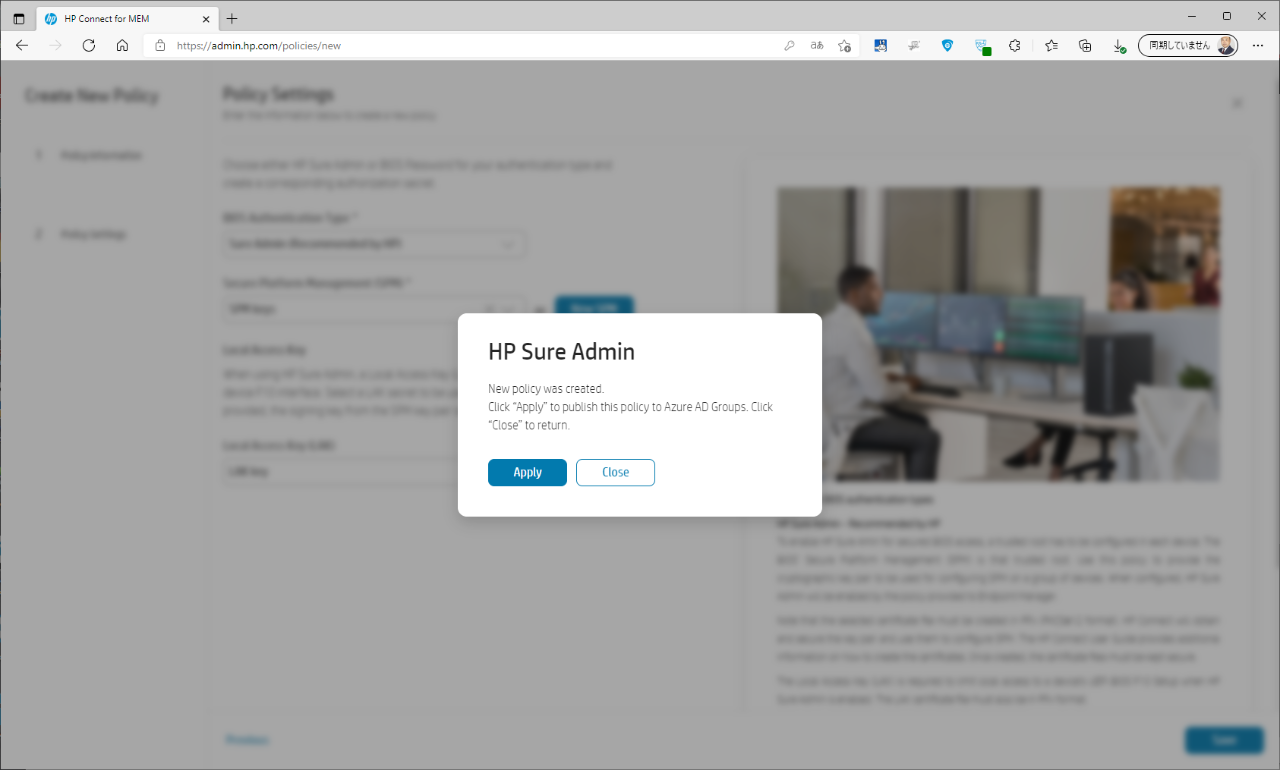

HP Sure Adminのポリシーが作成され、引き続き作成したポリシーをAzure ADグループに公開するかどうかを確認するダイアログが表示されますので、「Apply」をクリックします。

注記:ここで「Close」をクリックすると作成したポリシーをAzure ADグループに公開せずにPoliciesタブ画面に戻ります。その場合はPolicy Listからポリシーを選択して「Add or Remove Groups」をクリックすればAzure ADグループにポリシーを公開できます。

図8.ポリシー作成後のAzure ADグループへの公開を確認するダイアログ

図8.ポリシー作成後のAzure ADグループへの公開を確認するダイアログ

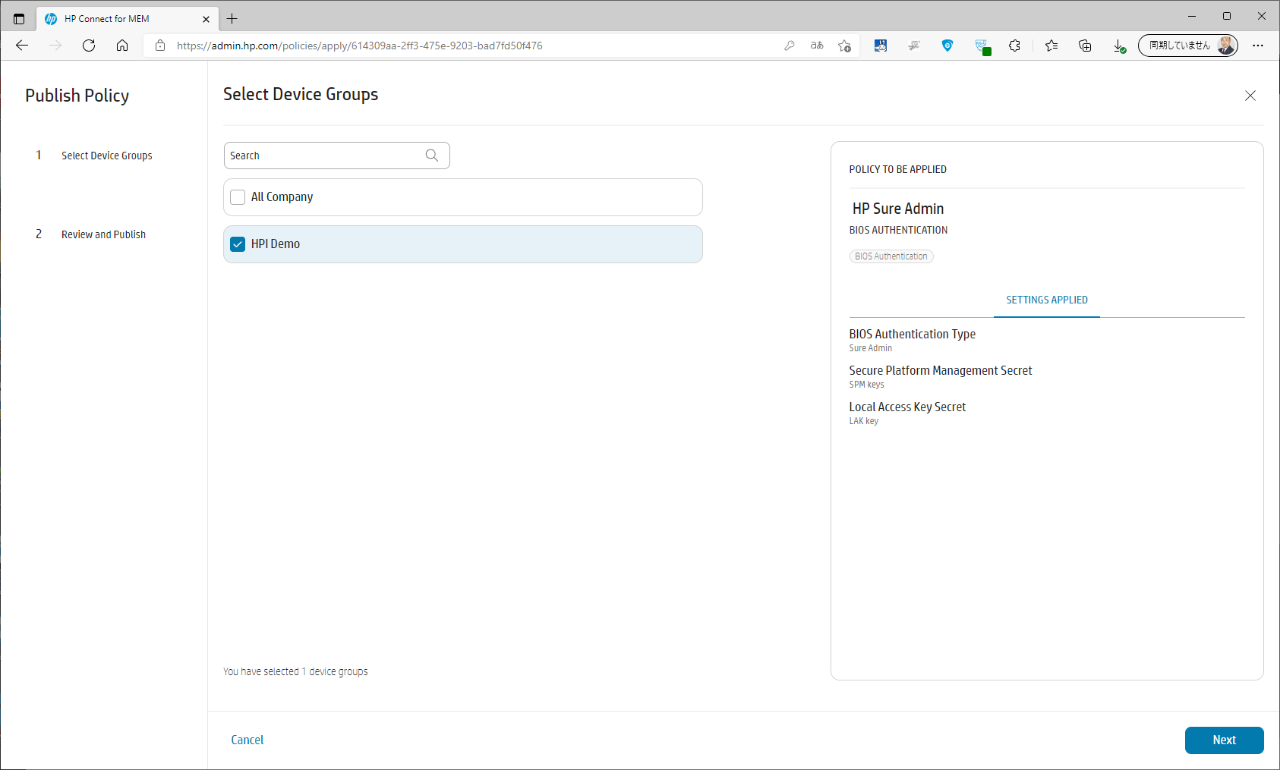

Select Device Groups画面では作成したポリシーを公開するAzure ADグループを選択し「Next」をクリックします。

図9.HP Connect for MEMのSelect Device Groups画面

図9.HP Connect for MEMのSelect Device Groups画面

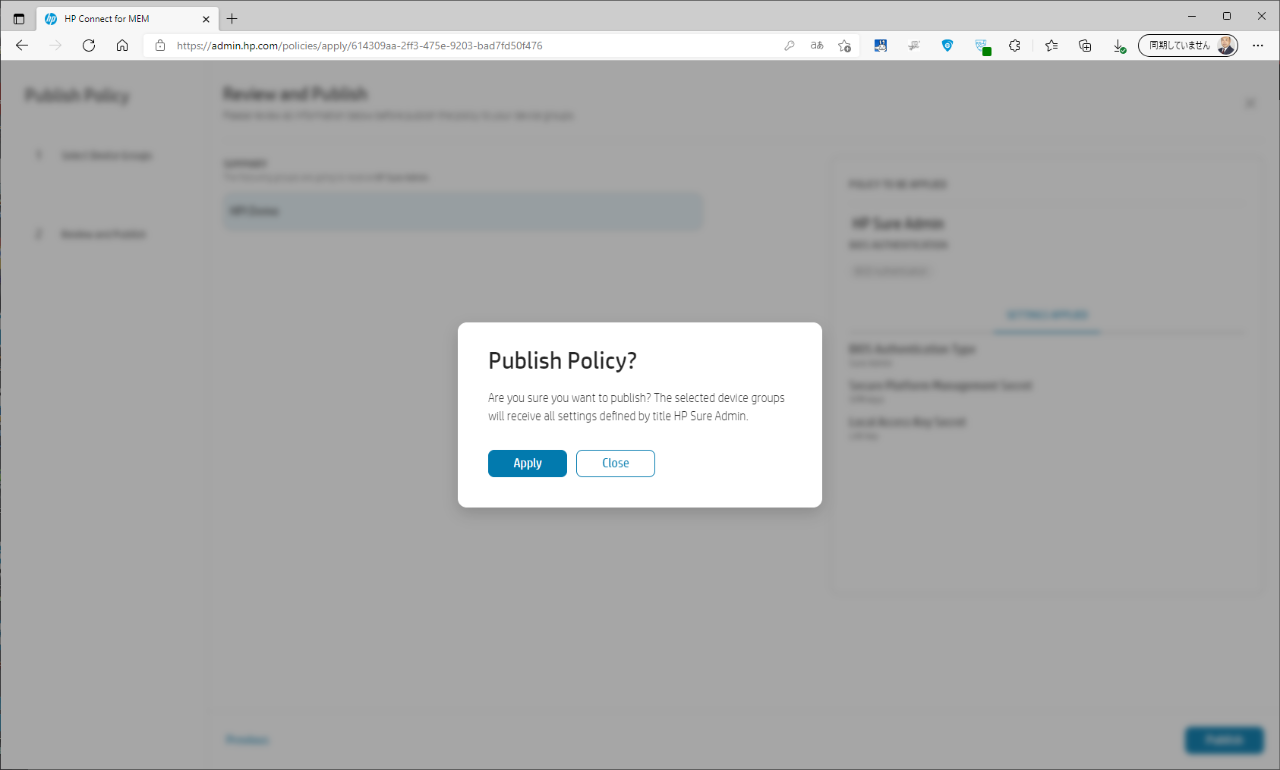

選択したAzure ADグループへのポリシーの公開を確認するダイアログが表示されますので「Apply」をクリックします。

図10.Azure ADグループへのポリシー公開の確認ダイアログ

図10.Azure ADグループへのポリシー公開の確認ダイアログ

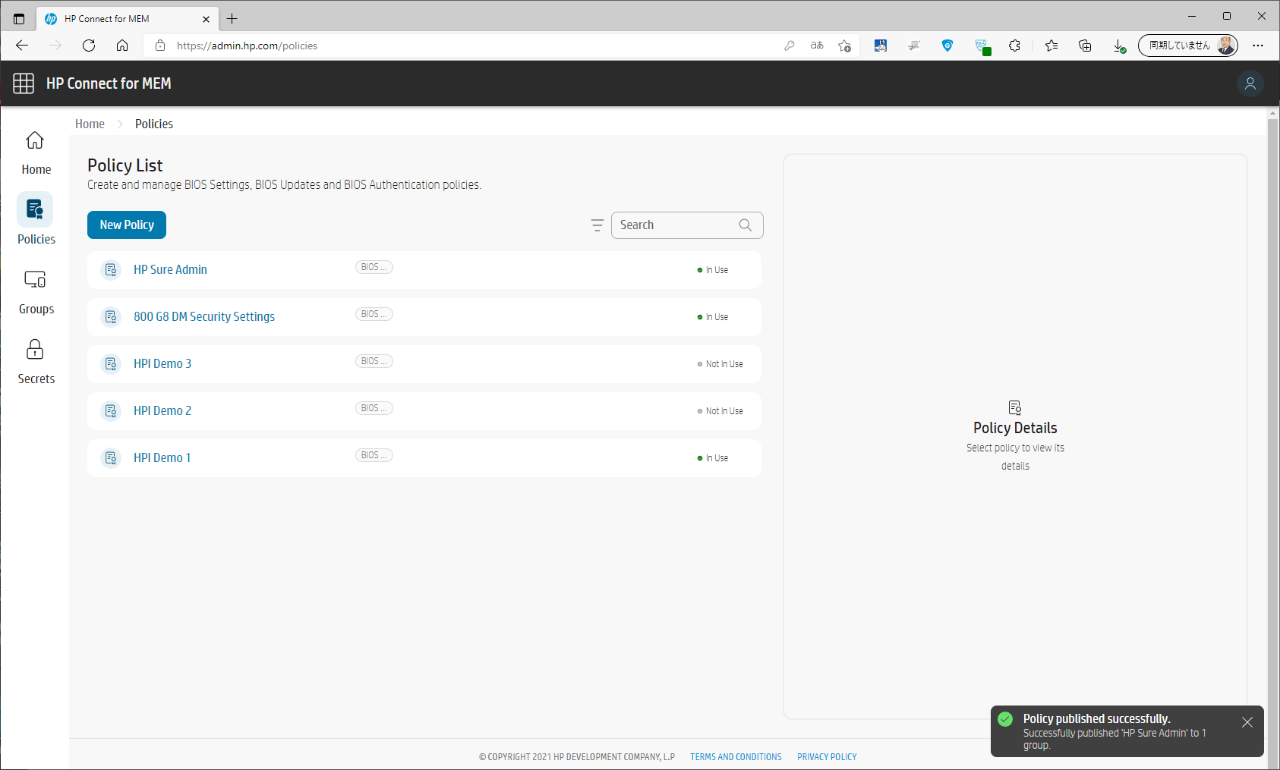

ポリシー公開の通知が画面右下に表示されます。HP Connect for MEMのPolicy List画面ではポリシー名HP Sure AdminがIn Use(使用中)となっていることが確認できます。

図11.HP Connect for MEMのPolicy List画面

図11.HP Connect for MEMのPolicy List画面

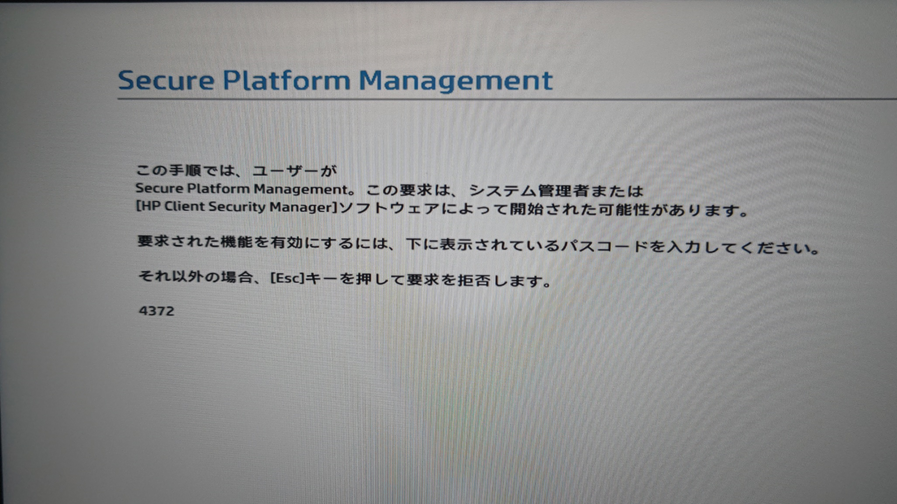

5.Secure Platform Management有効化のためのユーザー操作

HP Sure Adminのポリシーが適用された各PCではPCの起動時にHP Sure Adminを構成するために必要な、Secure Platform Managementを有効化するためのユーザー操作が求められます。PCの起動時に画面に表示される4桁の数字(パスコード)を入力するとSecure Platform Managementが有効になります。

図12.Secure Platform Management有効化の確認画面

図12.Secure Platform Management有効化の確認画面

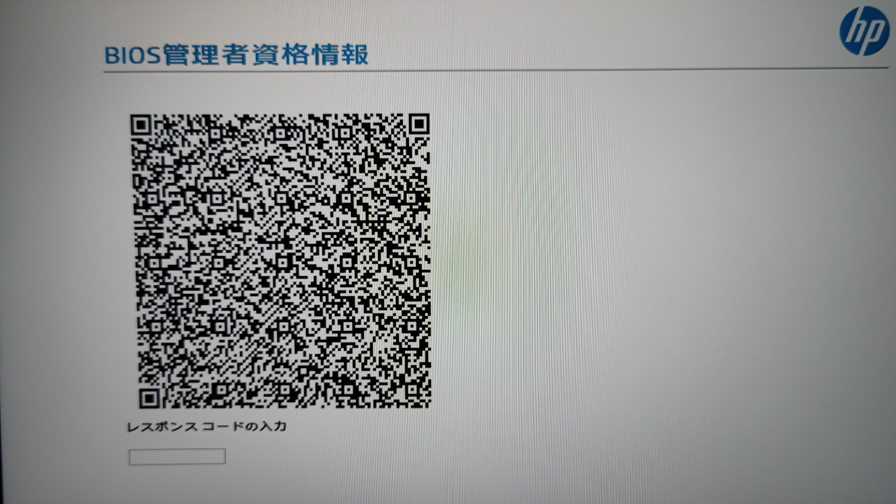

HP Sure Adminが有効になると、BIOS F10セットアップ画面に入る前にHP Sure Adminによる認証が求められるようになります。

図13.HP Sure AdminのBIOSローカル認証画面

図13.HP Sure AdminのBIOSローカル認証画面

6.Azure ADユーザーへのHP Sure Adminローカルアクセス許可

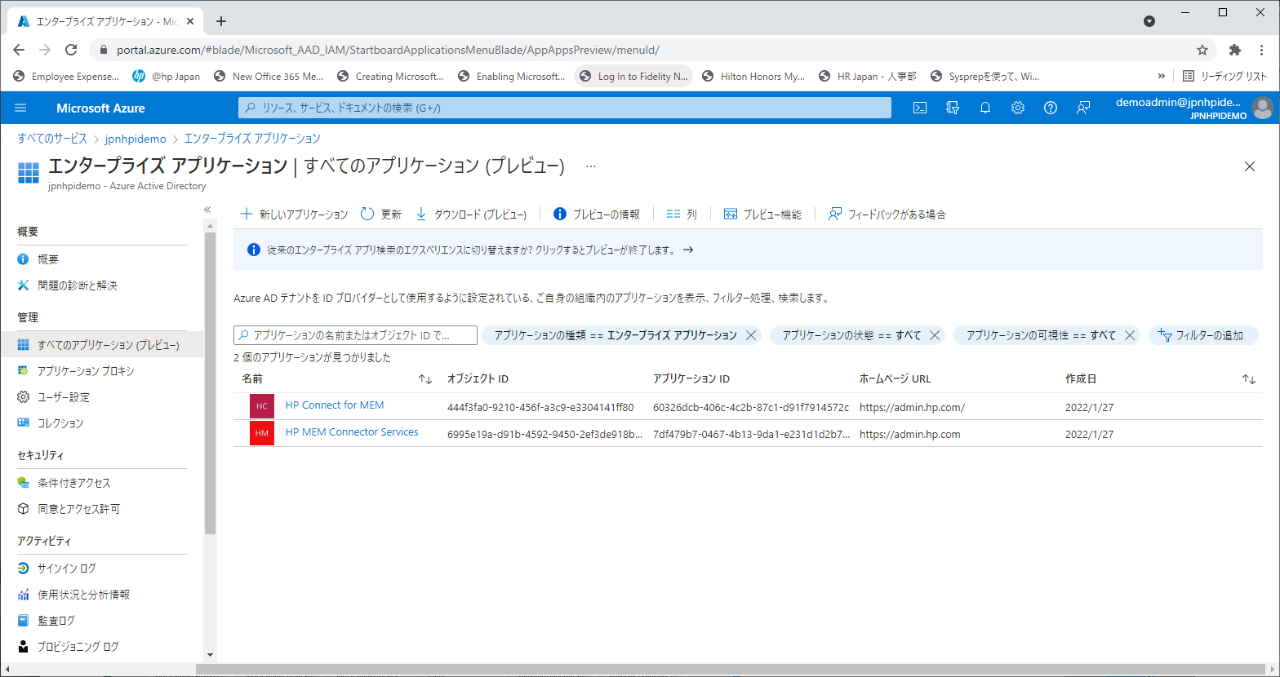

6-1.組織のAzure AD管理センターにサインインして、エンタープライズアプリケーションを開きます。

図14.Azure管理センターのエンタープライズアプリケーション画面

図14.Azure管理センターのエンタープライズアプリケーション画面

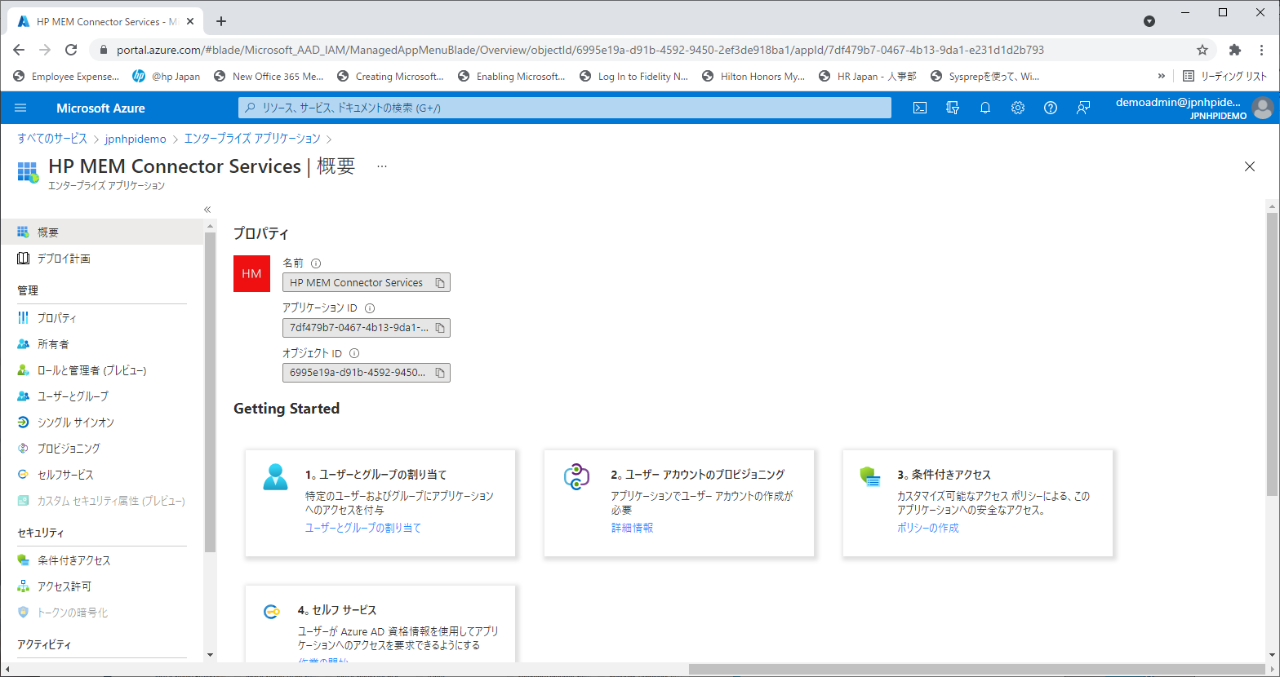

6-2.「HP MEM Connection Services」をクリックして、「ユーザーとグループの割り当て」をクリックします。

図15.Azure 管理センターのHP MEM Connector Services | 概要画面

図15.Azure 管理センターのHP MEM Connector Services | 概要画面

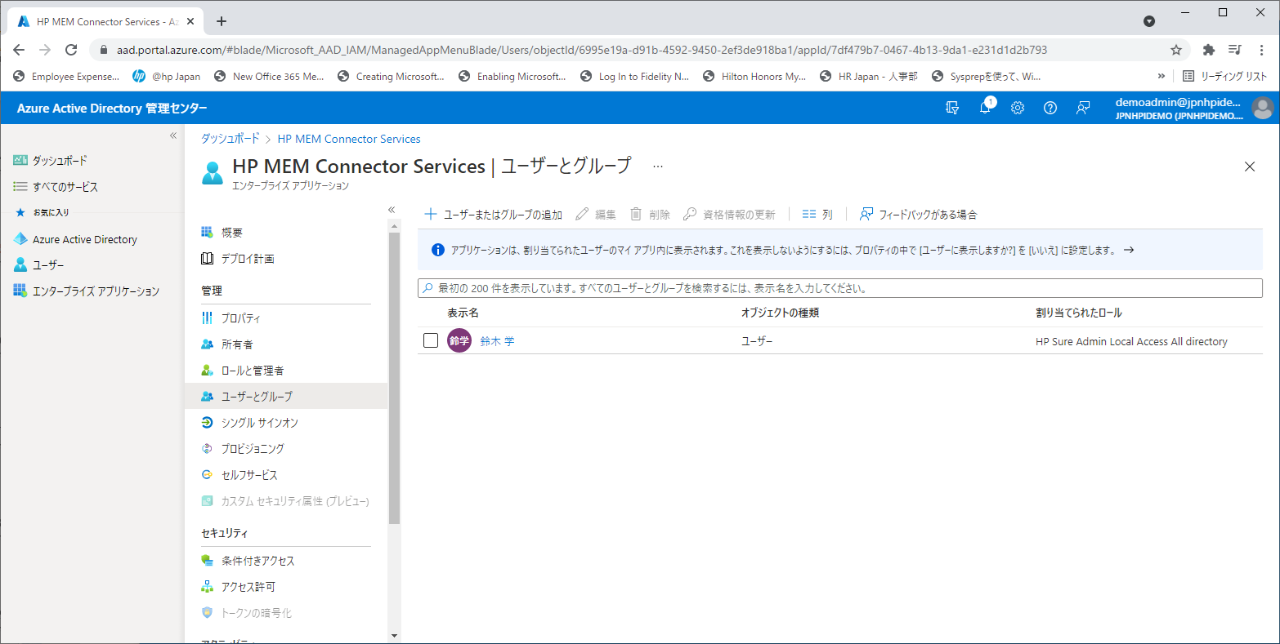

6-3.「ユーザーまたはグループの追加」をクリックします。

図16.Azure 管理センターのHP MEM Connector Services | ユーザーとグループ画面

図16.Azure 管理センターのHP MEM Connector Services | ユーザーとグループ画面

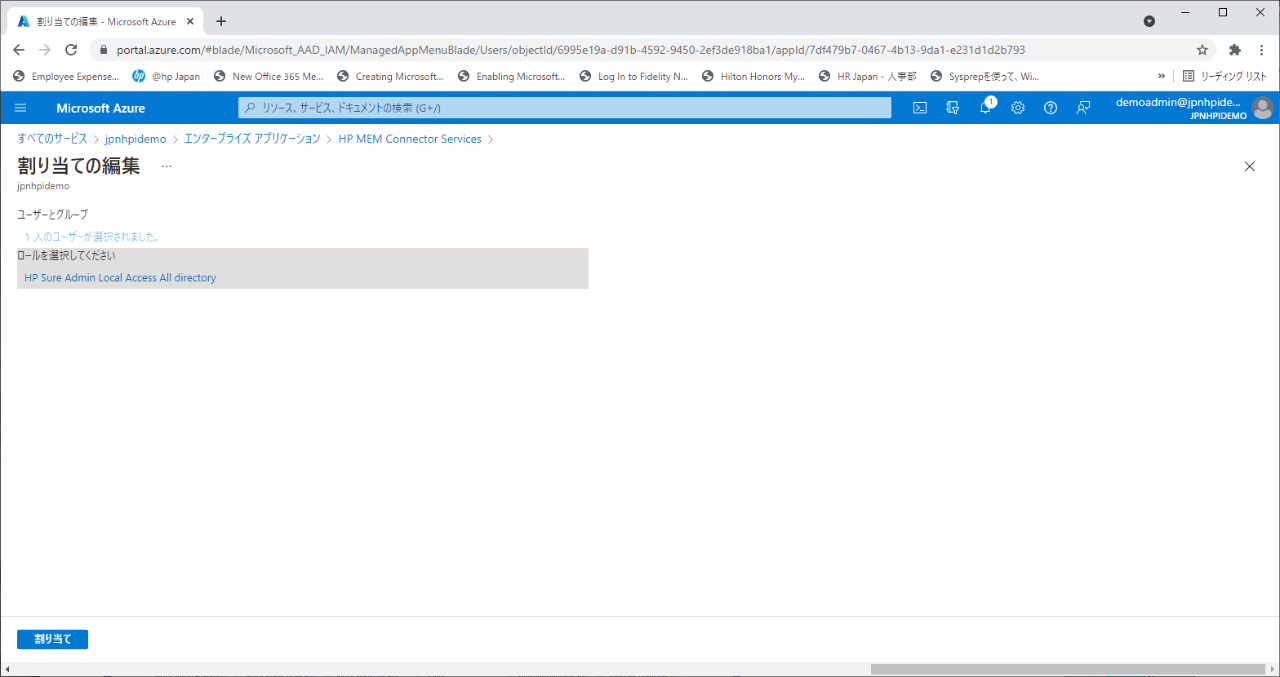

6-4.HP Sure Adminのローカルアクセス許可を与えるユーザーを選択し、ロールに「HP Sure Admin Local Access All Directory」を選択し、「割り当て」をクリックします。

図17.Azure 管理センターのHP MEM Connector Services | 割り当ての編集画面

図17.Azure 管理センターのHP MEM Connector Services | 割り当ての編集画面

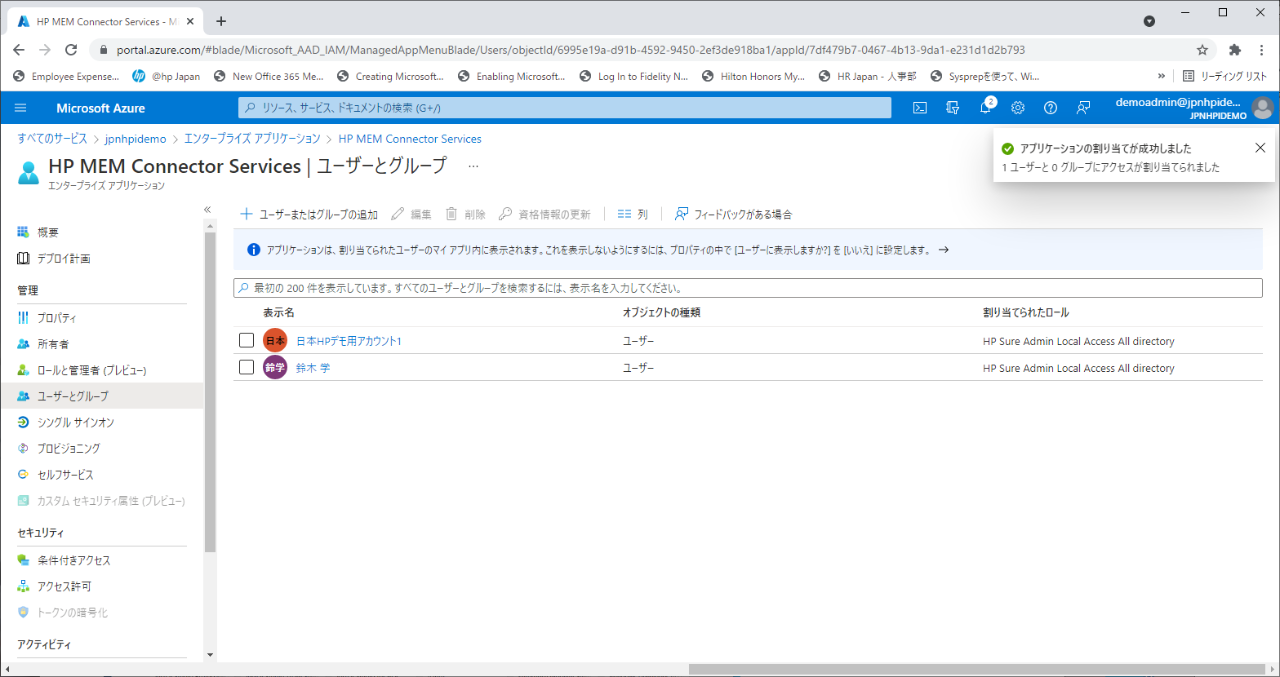

6-5.追加したAzure ADユーザー(表示名:日本HPデモ用アカウント1)にHP Sure Adminのローカルアクセスが許可されます。

図18.Azure 管理センターのHP MEM Connector Services | ユーザーとグループ画面

図18.Azure 管理センターのHP MEM Connector Services | ユーザーとグループ画面

7.HP Sure AdminスマートフォンアプリによるBIOSローカル認証

7-1.スマートフォンでPlayStoreやAppStoreにアクセスしてHP Sure Adminアプリをインストールします。

7-2.HP Sure Adminスマートフォンアプリを起動し、「QRコードのスキャン」をタップします。

図19.HP Sure Adminスマートフォンアプリ

図19.HP Sure Adminスマートフォンアプリ

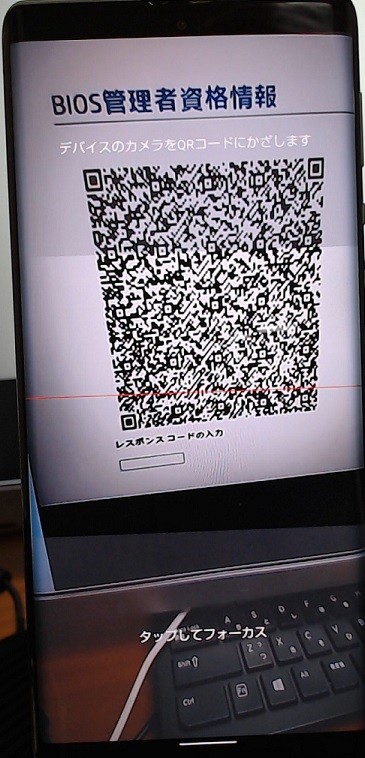

7-3.HP Sure Adminが有効化されたPCでBIOS F10セットアップ画面に入る際に表示されるBIOS管理者資格情報画面のQRコードをHP Sure Adminスマートフォンアプリで読み取ります。

図20.QRコードの読み取り画面

図20.QRコードの読み取り画面

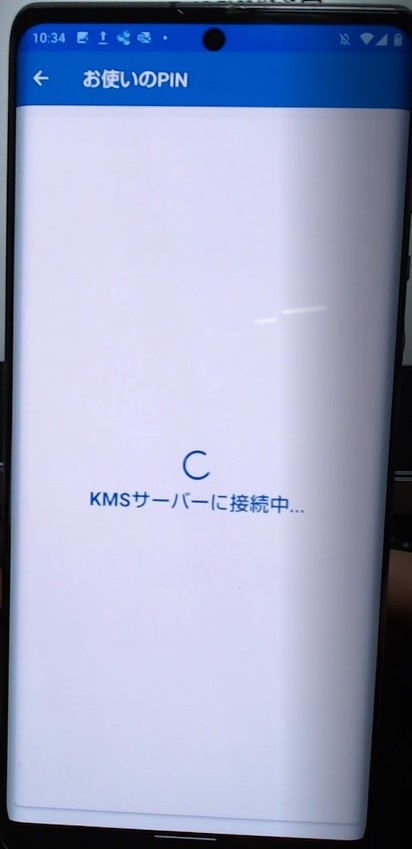

7-4.QRコードをスキャンすると、HP Sure AdminスマートフォンアプリがKMSサーバーに接続します。

図21.KMSサーバーに接続中画面

図21.KMSサーバーに接続中画面

7-5.Microsoftの認証画面が表示されるので、HP Sure Adminローカルアクセスを許可したAzure ADユーザーでサインインします。

図22.Microsoftの認証画面

図22.Microsoftの認証画面

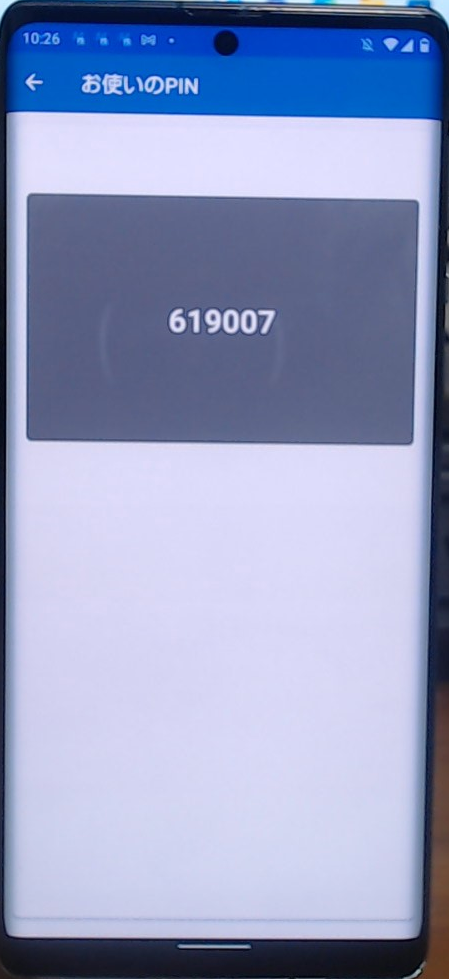

7-6.HP Sure Adminスマートフォンアプリに6桁のPINが表示されるので、BIOS F10セットアップ画面に入りたいPCのBIOS管理者資格情報のレスポンスコードとしてその6桁のPINを入力します。

図23.PINの表示画面

図23.PINの表示画面

Author : 日本HP