『Windows 10 EOS対応で見直す』企業PC環境のセキュリティ――日本HP エバンジェリストが語る『ソフトに加えハードでも守る』多層防御戦略

2025-10-30

2025年10月14日の Windows 10 サポート終了を前に、大急ぎでPCの入れ替えを進めている企業も多いだろう。差別化要素が少ないPCが多い中で、何を基準にPCを選べばよいのか。そのポイントの一つになるのが、ビジネス要件に耐えるセキュリティ性能だ。サイバー攻撃者がBIOSやファームウェアレベルまでを狙うようになった今、従来のソフトウェア中心のセキュリティ対策だけでは限界がある。ハードウェアからソフトウェアまで一貫したセキュリティソリューションを展開する日本HPのエバンジェリスト2人に、PCベンダーだからこそ実現できるセキュリティ性能について語ってもらった。

※「クラウドWatch」(2025年9月掲載)より転載

TPM構想から26年、HPが見据える脅威の進化――ハードウェアレベル攻撃への新たな備え

日本HPでは現在、4名のエバンジェリストが活動している。その使命について「HPの製品の良さ、会社の良さを伝道師のように社内外に伝えていく」と語るのは、エバンジェリストの1人である澤田亮太氏だ。

また、セキュリティエバンジェリストとして活躍する木下和紀エドワルド氏は、HPのセキュリティへの取り組みについて興味深い歴史を明かす。

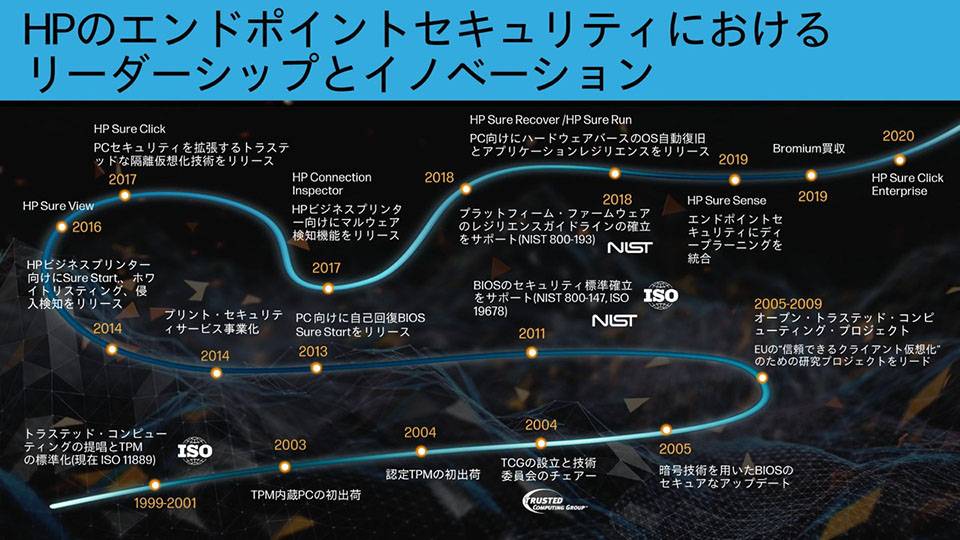

「HPは2014年にHPEとHP Incに分社した際、セキュリティ製品は主にHPE側に移管され、PC・プリンターを主とするHP Incには残りませんでした。しかし2019年にエンドポイントセキュリティ製品を提供するBromium社を買収したことで、再びセキュリティ市場で積極的に活動することになりました」

HPのセキュリティに対する取り組みは非常に古く、現在の基盤技術にも深く関わっている。たとえば、Windows 11で必須となっているTPM(Trusted Platform Module)2.0。これは、暗号鍵や認証情報を専用のハードウェアで安全に保存し、OS起動時の改ざん検知やディスク暗号化を実現するための仕組みだ。

木下氏は「TPMの構想が始まったのは1999年です。当時、Intel、Microsoft、HP、Compaq(現HP)などが中心となって設立した組織が前身となり、後のTrusted Computing Group(TCG)で標準化されました。この活動においてHPは、構想から設計、実装まで深く関わっています」と説明する。

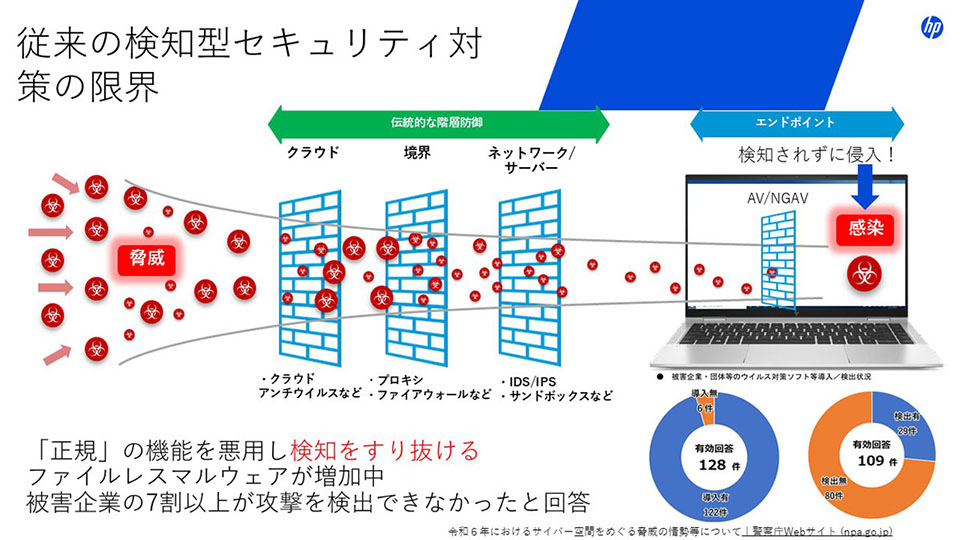

現在のセキュリティ脅威について、木下氏は重要な変化を指摘する。「今までは攻撃する側も守る側もOSの上を守ろうという考え方でしたが、ここはかなり飽和してきています。攻撃する側もOSの上で攻撃するのが難しくなってきたので、比較的手薄なハードウェアの部分を攻めようとしているのが今のトレンドです」

この変化により、従来のソフトウェア中心の防御では対応しきれない攻撃が増加している。「BIOSやファームウェア、ハードウェアを構成するコンポーネントなどが、保護対象として重要度を増しています。この部分は、ハードウェアベンダーの領域です」(木下氏)

攻撃者がBIOSやファームウェアに侵入することで得られる利点について、木下氏はその深刻さを次のように説明する。「攻撃の永続化が可能になります。OSの下層に位置するため、OSの上で動作しているEDRやセキュリティツールでは検出できません。PCを再起動してもOSを再インストールしても、攻撃者のコードがハードウェア内に常駐し続けます。攻撃者にとっては、閉じることのないバックドアが常時利用できる状態となるのです」

ダークウェブとAIが変えた脅威環境――中小企業の対応策は?

現在のサイバーセキュリティ環境は厳しい現実に直面している。澤田氏によると、ダークウェブの普及により攻撃のハードルが大幅に下がっているという。従来は高度な技術と長い開発期間を要していた攻撃手法が、資金さえあれば容易に入手できるようになった。さらに生成AIの登場により、従来のセキュリティツールでは検出困難なマルウェアの作成も簡単になり、アンチウイルスソフトの検知率低下に拍車をかけている。

「今までは検知率99%、98%と謳っていたものが、どんどん90%を切って80%を切るようになってきました」(澤田氏)

木下氏は未知の脅威が生まれる背景を説明する。「シグネチャによる検知は、ファイルのハッシュ値をベースにしており、1つでも小さな変更を加えればハッシュ値は変わります。開発のハードルが下がっているので、独自のハッシュ値を生成することは極めて簡単です」

さらに、サイバー攻撃のビジネス化が進んでいることも課題となっている。木下氏によると、ダークウェブにはアンチウイルス回避技術を提供する専門業者さえ存在するという。犯罪者は技術的な攻撃機能部分をアウトソースから入手し、自身は最終的な犯罪行為のみに集中するという役割分担による効率化が確立されている状況だ。

サイバー攻撃の脅威は、もはや大企業だけの問題ではない。警視庁による令和6年上半期のランサムウェア被害報告では、114件のうち73件が中小企業の被害となっており、セキュリティ対策の充実が急務となっている。

このような環境で、特に中小企業はどう対応すべきなのか。木下氏は、まず予算をかけずに実施できる方法を提唱した。

「パスワードの複雑化やアカウント権限の見直しなど、ドメインのセキュリティポリシーの見直しや、ネットワークセグメンテーションを細分化して侵入を困難にするなど、システム設計段階での防御策があります。現在はこうした基本的な対策が十分に実施されていないため、攻撃者に容易に侵入を許してしまうケースが見受けられます」

また、澤田氏は最近の技術による解決策について「ゼロデイ攻撃が増加しており、それらを完全に防御することは困難」としたうえで、「仮想化による隔離技術を使用することで、実行したファイルがウイルスでも隔離環境に封じ込めて感染を防ぐというソリューションもあります」と説明した。

AIベースのアンチウイルスと隔離技術の2段構えで封じ込め

HPでは、同社のPCでなくても導入できるセキュリティソフトウェア「HP Wolf Pro Security(WPS)」を提供している。これは、AIベースのアンチウイルスである「HP Sure Sense」と仮想化環境による隔離機能である「HP Sure Click」という2種の製品で構成される。

「HP Sure Sense」について澤田氏は「従来のシグネチャベースのウイルス検知に加えて、AIを活用したロジックで疑わしいファイルを検出します。海外でのウイルス対策ソフトの評価サイトでも満点を獲得しており、他のセキュリティベンダーの製品と比較しても遜色ない性能を有しています」と説明した。

一方の「HP Sure Click」は、ダウンロードやメール添付など、外部から入手したファイルを仮想化環境で実行する。その革新的な技術について澤田氏は語る。

「隔離環境でアプリケーションを実行することで、ウイルスを封じ込めながら動作させます。どのような新種のウイルスやマルウェアが侵入したとしても、必ず隔離環境で実行されるため、システムへの感染を防ぐことができます」

また、情報システム部門などが利用する、「HP Wolf Security Controller」では、ポリシー設定・管理やメンテナンス、アラート管理などの機能が充実している。澤田氏によると、EDRのようなログ分析機能でリアルタイムに情報を取得でき、特に隔離環境の中では動作するプロセスが限られるため、ノイズの少ないログを即座に確認できるという。さらに、標準で利用できるHPインテリジェンスサービスと連携することで、MITRE ATT&CKフレームワーク(攻撃者の戦術やテクニックをまとめた知識ベース)に基づいた攻撃手法の分析・特定も可能だ。

「少人数のセキュリティ担当チームや、セキュリティに詳しくない情報システム担当者でも、これを確認するだけで一定レベルの分析が可能になり、理解しやすい形で分析結果を得ることができます」(澤田氏)

ハードウェアレベルの抜本的な防御を提供――革新的な自己回復型BIOS

TPMに構想から関わってきたHPでは、ビジネスPC向けにハードウェアレベルでの根本的な防御技術を提供している。その特徴について木下氏は「PCのBIOSより前段階に当社独自のセキュリティチップ『HP Endpoint Security Controller』が搭載されています。このチップが攻撃者によるファームウェアやBIOSの改ざんや不正行為を監視し、何らかの書き換えや異常が発生した場合には、自動的にBIOSやファームウェアを修復してリカバリを実行します」と説明する。

「HP Endpoint Security Controller」は、PC起動時にCPUやチップセットよりも先に電源供給を受け、事前にBIOSやファームウェアの整合性チェックを実行する。同チップが安全性を確認して許可しない限り、OSの起動プロセスが開始されない。また、BIOSに対する攻撃を受けた際には、自動的に正常な状態への復旧も行う。この一連の機能は「HP Sure Start」という製品名で提供されており、システムの最下層レベルでの監視・制御・復旧を実現している。

他のPCベンダーとの比較について質問すると、木下氏は技術的なハードルを明かした。

「BIOSを自社開発しないとこの機能は実現できません。BIOSを第三者に委託する形になってしまうと、セキュリティの担保も第三者に依存することになります。そのため、この自己修復機能を実装するには自社でBIOSを開発する必要があります。BIOSを自社で開発している会社は、当社を含め数社しかありません」

さらに、HPでは「HP Protect and Trace with Wolf Connect」(HP Wolf Connect)という革新的なMDMサービスも提供している。これは、PCに搭載された「HP Endpoint Security Controller」を内蔵モデムと連携することで、PC本体の電源がオフの状態でも遠隔管理を可能にするものだ。グローバルなモバイル通信とGPS技術を採用し、PCを探索してロック、消去するHP独自のサービスだ。

このサービスの実用性について、木下氏は「たとえば、海外出張で置き引きに遭ってPCを盗まれてしまった場合、犯罪者が電源を切ってSIMカードを抜いても、『HP Endpoint Security Controller』と内蔵モデムによって通信できるので、管理者がリモートでそのPCのデータを消去(遠隔ワイプ)することもできます」と説明した。

HP Wolf Connectの優位性について木下氏は「モデムにはLTE Cat-MというIoT向けのセルラーLPWA(低消費電力広域通信)規格を使用しているため、省電力性に優れており、通信をおおよそ2~3週間継続できます」と説明した。

最後に、両氏からのメッセージとして、木下氏は「ビジネスPCの購入をご検討される際に当社にご連絡いただければ、お客様の現在のセキュリティリスクを解消するために、どのようなソリューションが適しているかについて相談をお受けすることができます」と語った。一方、澤田氏は「HPのソフトウェアセキュリティであるWPSと、HPのハードウェアセキュリティを組み合わせることで、メールの添付ファイルやブラウザからのダウンロードで侵入してくるウイルスを端末内隔離空間で100%ブロックすることが可能です」と自信を示した。

PCがコモディティ化し、スペックでの差別化が難しくなって久しい。こうした中にあってセキュリティ性能はPC選択の一つの指標となるだろう。

※このコンテンツには日本HPの公式見解を示さないものが一部含まれます。また、日本HPのサポート範囲に含まれない内容や、日本HPが推奨する使い方ではないケースが含まれている可能性があります。また、コンテンツ中の固有名詞は、一般に各社の商標または登録商標ですが、必ずしも「™」や「®」といった商標表示が付記されていません。

HP Wolf Security

「HP Wolf Security」は、企業をサイバー攻撃から守るために設計されたハードウェア、ソフトウェア、サービスで構成される高度で包括的なエンドポイントセキュリティです。

詳細はこちら