Wi-Fiのセキュリティを守る「WPA3」とは?WPA2との違い・導入時の注意点

2025-12-16

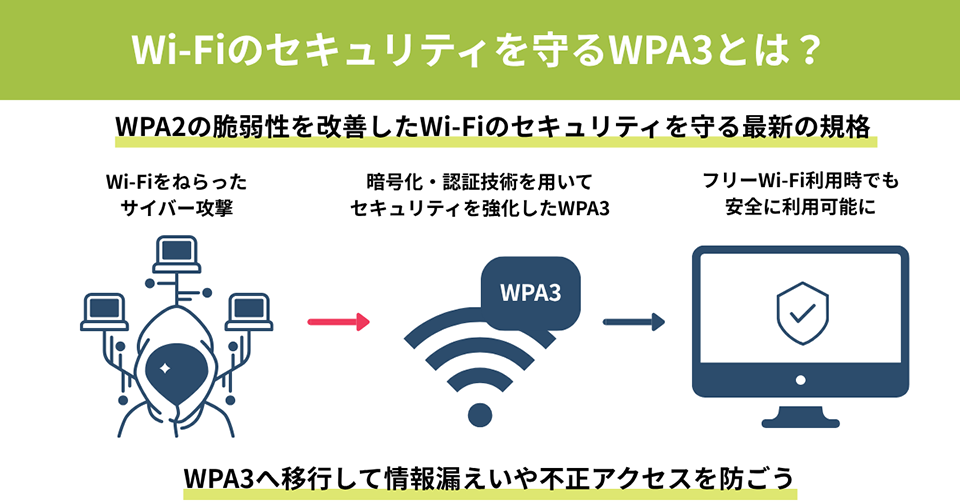

WPA3はWi-Fiにおける最新のセキュリティ規格を指します。個人にとって情報を守ることは重要です。そして企業にとって情報は、営業にかかわるものであったり戦略の要であったりする機密なものです。その重要なデータや通信内容がWi-Fiを介したがために外部に漏れてしまう状況は避けなくてはならないでしょう。企業でWi-Fiを使用している場合には、なるべく早く適切な対策が必要と言えます。ここでは、WPA3とはなにかやWPA2との違いなどをわかりやすく紹介します。

1.Wi-Fiのセキュリティを守る「WPA3」とは?

Wi-Fiを利用するうえで欠かせないのが、通信を暗号化して第三者からの盗聴や不正アクセスを防ぐセキュリティ規格です。これまで広く使われてきたWPA2は長らく標準でしたが、脆弱性が発見されたことで「次世代規格」として登場したのがWPA3です。ここでは、WPA3の概要や仕組みをわかりやすく解説します。

1-1.「WPA3」とは

「WPA3」とは、Wi-Fi Allianceという無線LAN製品の普及促進を目的とした団体が発表したWi-Fiのセキュリティを守る規格を指します。WPA2と基本的な仕様は変わりませんが、WPA3はPMF(Protected Management Frames)の仕様が必須で、前世代のWPA2よりも暗号化・認証技術を用いてセキュリティを強化しているのが特徴です。PMFとは、Wi-Fi通信の管理フレームを暗号化したもので、盗聴やなりすましなどから守るための機能です。

WPA3には二種類あり、個人向けは「WPA3-Personal」、企業向けは「WPA3-Enterprise」という名前が付けられています。企業向けのWPA3-Enterpriseは、より強固なセキュリティを保つために、CNSAが追加されています。CNSAとは、アメリカ国家安全保障局(NSA)も採用しており、強固な暗号化によってWi-Fiクライアントへの接続時のネットワーク内での盗聴を防ぐものです。

WPA3のようなセキュリティ規格は、Wi-Fiをねらったサイバー攻撃から守るために必要とされています。Wi-Fiに通信中のデータを改ざんしたり、盗聴したりなどの攻撃を防止するためにセキュリティ規格が作り続けられ、WPA3はその最新規格です。

WPA3の強固なセキュリティの恩恵を受けるには、Wi-Fiルーターや端末そのものがWPA3に対応している必要があります。

1-2.「WPA3」の仕組み

WPA3では、従来のWPA2で採用されていた暗号化に加え、より堅牢な認証方式が導入されています。具体的には、接続時の認証に「SAE(Simultaneous Authentication of Equals)ハンドシェイク」という仕組みを採用している点です。SAEハンドシェイクは、パスワードを推測して攻撃する辞書攻撃、ブルートフォース攻撃などのサイバー攻撃を防ぎ、セキュリティを大幅に向上させます。

また、Enhanced OpenによってフリーWi-Fiのようにパスワードを入力せずに利用できる環境でも自動的に通信を暗号化します。Enhanced Openは、フリーWi-Fiのようなオープンネットワークを「OWE(Opportunistic Wireless Encryption)」と呼ばれる技術で利用者のパスワード入力は不要としながら暗号化します。単純に、パスワード入力をなくしたわけではなく、接続している端末ごとの秘密鍵を端末とアクセスポイント間でランダムに生成することで、パスワードを用いずに通信を暗号化可能になったためです。これによって、カフェや公共施設などのオープンネットワークでも安全に利用できるように改善されています。

2. WPA3とWPA2の違い

これまでWi-Fiセキュリティの主流だったWPA2は、長年にわたり高い安全性を提供してきました。しかし、脆弱性の発見や新しい利用環境の広がりにより、限界が指摘されるようになっています。そこで登場したのが、最新規格のWPA3です。WPA3はWPA2の弱点を補強しつつ、より強固な暗号化や利便性の向上、IoT機器やフリーWi-Fiへの対応など、現代の利用シーンに合わせた改良が加えられています。ここでは、具体的にWPA2とどう違うのかを解説します。

2-1.KRACK攻撃対策の強化

WPA2の弱点として、2017年に発見された「KRACK(Key Reinstallation Attack)」という攻撃手法があります。これは、Wi-Fi接続時に行われる暗号鍵のやり取り(ハンドシェイク)の隙を突き、通信を傍受・改ざんする攻撃です。例えば、利用者が正しいWi-Fiに接続しているつもりでも、攻撃者が途中で入り込み、送受信されるデータを盗み見ることが可能になってしまいます。

WPA3では、パスワードを使った認証をより安全に行う仕組みである「SAEハンドシェイク」という認証方式が採用されており、これにより第三者が鍵を再利用することを防ぎます。その結果、KRACKのような「鍵を不正に再インストールして盗聴する攻撃」が事実上不可能となり、従来のWPA2に比べて格段に安全性が高まりました。

2-2.利便性の向上

WPA2では、セキュリティを高めるために強力で複雑なパスワードを設定する必要がありました。そのため、「英数字記号を組み合わせた長いパスワードを用意しなければならない」「入力が大変で面倒」と感じる利用者も多くいました。

WPA3では、SAEハンドシェイクの採用によって、パスワードが多少シンプルでも安全性を保てるようになっています。例えば、家族が共有する自宅Wi-Fiで短めのパスワードを設定しても、従来のWPA2より安全に使うことが可能です。これによって、ユーザーは「使いやすさ」と「セキュリティ」を両立でき、家庭や小規模オフィスでの導入がしやすくなっています。

2-3.操作画面やデバイスを持たない IoT 機器にも対応

従来のWPA2では、スマートフォンやパソコンのように「画面があって文字を入力できる機器」であれば問題なくWi-Fiに接続できました。しかし、最近普及しているIoT機器(スマート家電や監視カメラなど)は、画面やキーボードを持たないものが多く、複雑なパスワードを入力して接続するのが難しいという課題がありました。

WPA3では、このような機器でも安全にネットワークへ接続できる「Easy Connect(Wi-Fi Easy Connect)」という仕組みが導入されています。この仕組みは、QRコードの読み取りやスマートフォンによる簡単な操作で、IoT機器をセキュアにWi-Fiへ接続できる技術です。利用者は複雑な設定を自分で行う必要がなく、手軽にIoT機器を導入できるようになりました。

2-4.フリーWi-Fiのセキュリティ強化

これまでのWPA2では、カフェや空港、ホテルなどで提供されているフリーWi-Fiに接続すると、同じネットワーク内の利用者に通信を盗み見られるリスクがありました。例えば、同じカフェでノートPCを開いている人が、特殊な方法を使えば他人の通信内容を傍受できてしまう可能性がありました。

WPA3では「個別データ暗号化」という仕組みが導入され、同じフリーWi-Fiに接続していても、ユーザーごとに通信内容が個別に暗号化されます。そのため、隣の席の人が同じWi-Fiを使っていたとしても、他人の送受信データを傍受することはほぼ不可能になりました。

3.WPA3利用時の注意点

WPA3はWPA2より強固なセキュリティを提供しますが、その恩恵を受けるには気をつけなければならないことがあります。ここでは特に重要な3点を紹介します。

3-1.WPA3対応機種を使用する

WPA3のセキュリティを享受するには、利用しているWi-Fiルーターや端末そのものがWPA3に対応している必要があります。

もし非対応の機器を使っていると、せっかく契約しているインターネット環境でもWPA3の高いセキュリティを享受できません。そのため、自宅やオフィスのルーターがWPA3に対応しているかどうかを確認し、必要に応じて買い替えることが必要です。確認方法は簡単で、ルーターの仕様書や製品ページに「WPA3対応」と記載されているかをチェックすればわかります。

3-2.最新ファームウェアパッチを適応させる

WPA3はWPA2に比べて安全性が大幅に高まりましたが、過去には「Dragonblood」と呼ばれる脆弱性がWPA3-Personalで発見され、「悪意ある者によってWi-Fiのパスワードが復元され、ユーザーの機密情報(クレジットカードなど)が盗み取られるリスクがある」と指摘されたことがあります。このような問題が見つかった場合、メーカーが修正プログラム(=ファームウェアパッチ)を配布します。

ただし、配布されても自動的に適用されるわけではなく、ユーザー自身がWi-Fiルーターや端末の設定画面からアップデートを実行する必要があります。更新を怠るとせっかくのWPA3でも最新のセキュリティが反映されず、攻撃を受けやすい状態のままになってしまいます。

そのため、定期的にメーカーの公式サイトや管理画面を定期的に確認し、最新のファームウェアのインストールが必要です。「自分の機器は大丈夫」と思い込まず、最新の状態に保つことが、安心してWPA3を利用するための基本的な対策になります。

3-3.複数のアクセスポイントを運用している場合の設定統一が必要

オフィスや店舗の中で、複数のWi-Fiアクセスポイントを設置している場合はすべての機器で同じセキュリティ設定を統一しておくことが重要です。設定が統一されていないと、端末がアクセスポイントを自動的に切り替える際に接続エラーが発生したり、一部の機器だけ古い暗号化方式(WPA2)に接続されてしまったりする恐れがあります。

WPA3は、WPA3専用モードとWPA2とWPA3混在モード(トランジションモード)を切り替えられる機種もあり、設定が統一されていないとネットワーク全体の安全性が下がってしまう場合があります。すべてのアクセスポイントで同一の設定を行いつつ、ファームウェアの更新も一括で管理することが安定した接続と高いセキュリティを維持するためのポイントです。

4.WPA2からWPA3へ移行してセキュリティを強化しよう

これまで主流だったWPA2は長く高い安全性を提供してきましたが、脆弱性の発見をきっかけに、その限界も明らかになっています。

最新規格であるWPA3は、強固な暗号化方式やフリーWi-Fi利用時の安全性向上、IoT機器への対応など、現代の利用環境に合わせた改良が施されています。WPA3のセキュリティを享受するには、WPA3対応ルーターや端末を利用し、常に最新のファームウェアを適用しておくことが重要です。企業利用はもちろん、家庭のネットワークでもWPA3へ移行することが、情報漏えいや不正アクセスを防ぐ確実な対策といえるでしょう。

安心してインターネットを利用するために、WPA2からWPA3への移行を検討し、より強固なセキュリティ環境を整えていきましょう。

HPは、ビジネスに Windows 11 Pro をお勧めします。

Windows 11 は、AIを活用するための理想的なプラットフォームを提供し、作業の迅速化や創造性の向上をサポートします。ユーザーは、 Windows 11 のCopilotや様々な機能を活用することで、アプリケーションやドキュメントを横断してワークフローを効率化し、生産性を高めることができます。

組織において Windows 11 を導入することで、セキュリティが強化され、生産性とコラボレーションが向上し、より直感的でパーソナライズされた体験が可能になります。セキュリティインシデントの削減、ワークフローとコラボレーションの加速、セキュリティチームとITチームの生産性向上などが期待できる Windows 11 へのアップグレードは、長期的に経済的な選択です。旧 Windows OSをご利用の場合は、AIの力を活用しビジネスをさらに前進させるために、Windows 11 の導入をご検討ください。

※このコンテンツには日本HPの公式見解を示さないものが一部含まれます。また、日本HPのサポート範囲に含まれない内容や、日本HPが推奨する使い方ではないケースが含まれている可能性があります。また、コンテンツ中の固有名詞は、一般に各社の商標または登録商標ですが、必ずしも「™」や「®」といった商標表示が付記されていません。

ハイブリッドワークに最適化された、Windows 11 Pro+HP ビジネスPC

ハイブリッドなワークプレイス向けに設計された Windows 11 Pro は、さらに効率的、シームレス、安全に働くために必要なビジネス機能と管理機能があります。HPのビジネスPCに搭載しているHP独自機能は Windows 11 で強化された機能を補完し、利便性と生産性を高めます。

詳細はこちら