HP Tech&Decive TV 以外のコンテンツも検索対象となります。

2021.09.15

信頼を「ゼロ」から積み重ねよ。“人間の脆弱性”に打ち勝つためにできること

コロナ禍によるリモート対応で、自宅などからオフィスネットワークに接続する機会が増えている。しかしその結果、サイバー攻撃の対象はPCやスマホなどの「個人デバイス」に広がり、ハッカーたちにとっての侵入口を増やしている。

そんななか、新たなセキュリティ対策のフレームとして「ゼロトラスト」が注目されている。自社のネットワーク内であっても安全とせず、侵入されることを前提としてデータを保護する考え方だ。

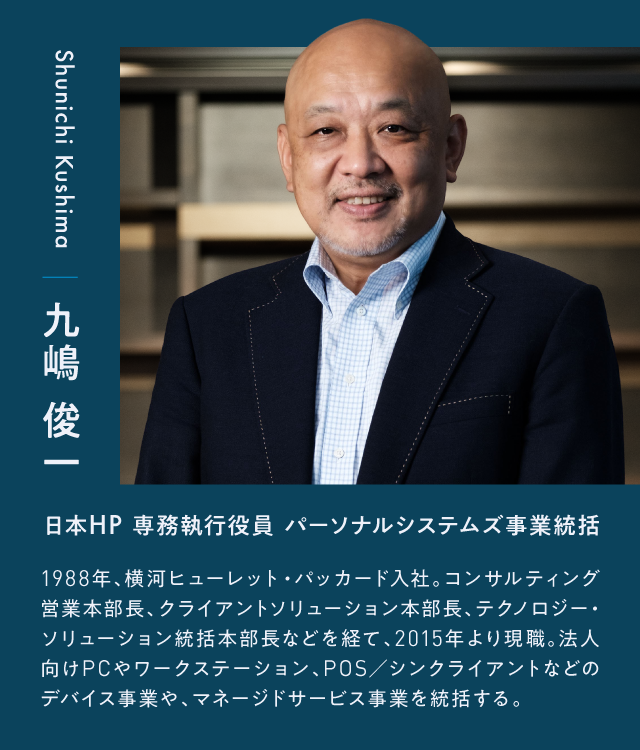

「ゼロトラスト」によって、企業は自社のデータを守れるのか。ハードウェアを起点としたセキュリティソリューションを提供する日本HPの執行役員 九嶋俊一氏とラックの仲上竜太氏に話を聞いた。

DXで顕在化した「人間」の脆弱性

──リモートワークが常態化したことで、セキュリティ対策に戸惑う企業が増えています。

仲上 コロナ禍によって、仕事におけるデジタルツールの使われ方が大きく変わりました。特にテレワークによって、どこからでもデータにアクセスできることが必要になり、セキュリティ面でのリスクが拡大しています。

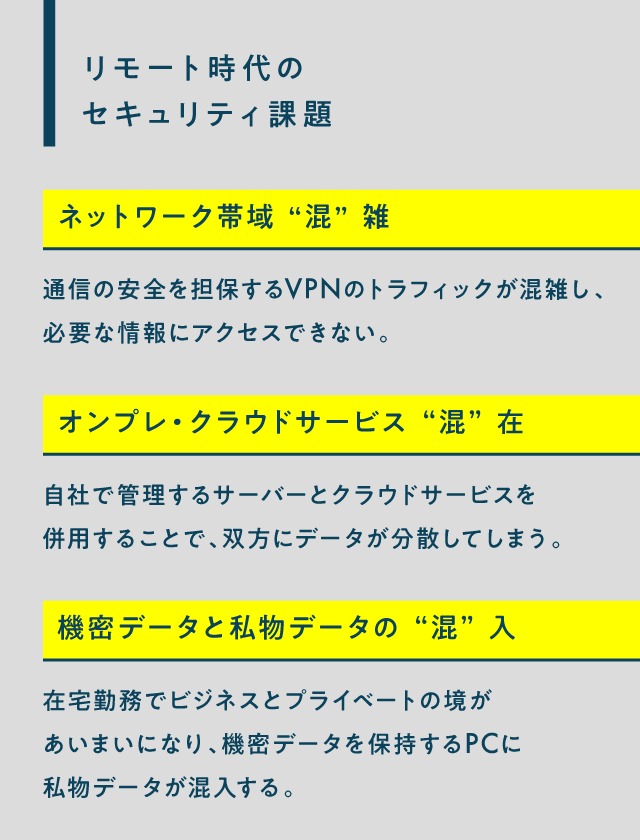

このセキュリティリスクが高まっている状況を、私は「3つの混」とまとめています。

1つ目は、「ネットワーク帯域(VPN)の混雑」。自宅から会社のシステムを利用する人が急激に増えたため、VPNの回線が混雑する事態が発生しています。

2つ目は、「オンプレ・クラウドの混在」。従来は自社で管理していたシステム(オンプレミス)がクラウド化され、SaaSにもさまざまなデータを保存するようになりました。それにより、機密データがいたるところに点在しています。

最後に、「私的データの混入」。「Bring Your Own Device(個人所有のデバイスを業務でも使用すること)」がなし崩しに広まったことにより、機密データと私物データが混在しています。

このような「3つの混」によって、サイバー攻撃の起点になる「脆弱性」が増えていることが、セキュリティリスクを高めているのです。

九嶋 HPが世界7カ国で調査を実施したところ、実に7割の方が業務用PCをプライベートでも使用していたという結果が出ました。なかには機密情報の入ったPCを子どもに貸してしまうケースもあります。

これは冷静に考えると非常に危険なことです。会社のネットワークにつながるPCで、安全性を担保されていないさまざまなサービスにアクセスする。そこでのワンクリックが大惨事を巻き起こす場合もあるわけです。

さらに問題なのは、このタイミングをチャンスと捉えている攻撃者が大勢いること。

コロナの影響で、これまで企業のシステムに守られてセキュリティリスクを意識していなかった人たちが、突然自宅からネットワークを利用するようになった。悪意のあるハッカーたちにとっては、絶好の機会です。

実際、コロナが流行してからの数カ月間で、サイバー攻撃の件数が3倍に増加したというデータもあります。

セキュリティを固めた企業のサーバーに侵入するよりも、エンドポイントである個人のPCやスマホを狙うほうがたやすい。

取引先からのメールに請求書が添付されていたら、疑わずに開いてしまいますよね。そのファイルに仕込まれたマルウェアが社内システムへの侵入口になるかもしれません。

そう考えると、セキュリティにおける最大のポイントは「人間の脆弱性」といかに向き合うか、なんです。

──テレワークの普及に、セキュリティが追いついていないということですか。

仲上 攻撃者と防衛者の関係は、いたちごっこです。セキュリティが向上すれば、それをすり抜けようとするサイバー犯罪の技術も巧妙になります。

重要なのは、脅威に対して、自分たちが持つ資産に応じた守り方をすること。

いま攻撃者は手当たり次第にドアをノックし、鍵が開いているところから侵入しています。まずは「鍵をかける」という当たり前のことを徹底する必要があります。

「ゼロ」から信頼を積み重ねる

──具体的には、どのような対策をすべきですか。

仲上 情報セキュリティの潮流として、「ゼロトラスト」という考え方があります。

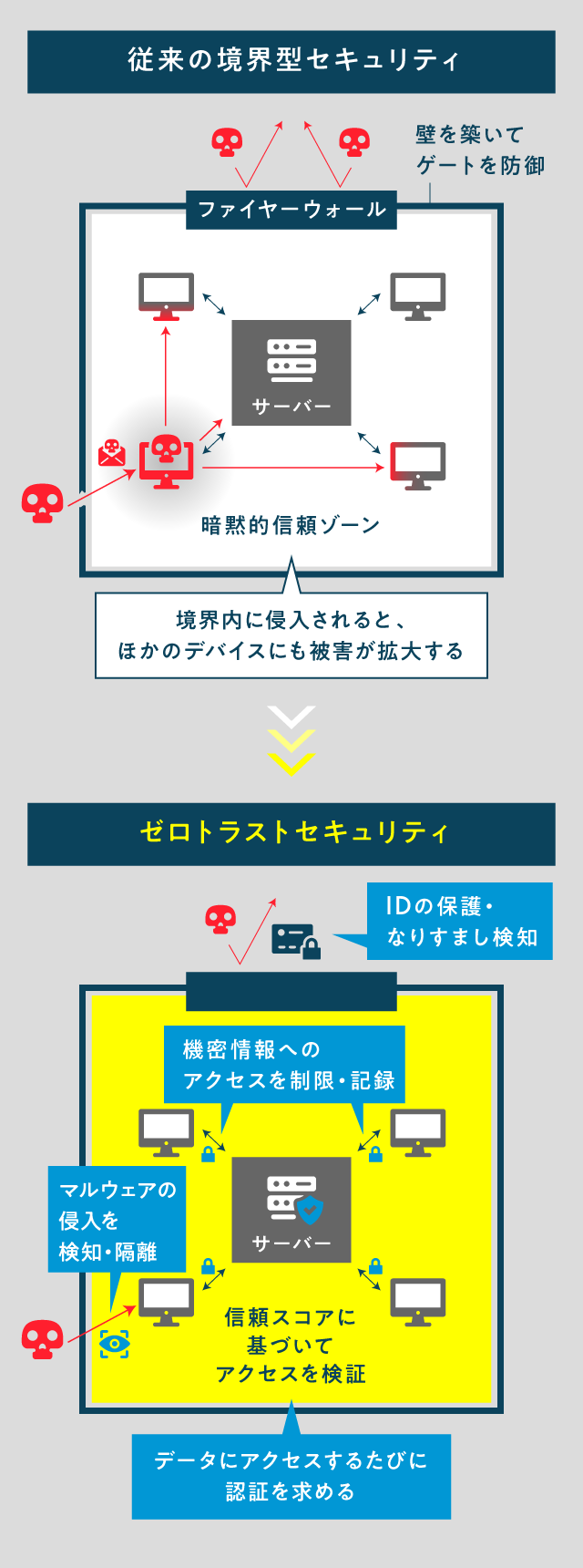

これまでのセキュリティ対策は、社内ネットワークは信頼できるという前提がありました。ネットワークにログインする時点で認証を受けているのだから、中に入ったあとは自由にデータにアクセスしていいという考え方です。

しかし、「過去の認証」を信頼し続けることはリスクとなります。パスワードの流出によるなりすましや社員の不正によって侵入された場合、取れる対策がなくなってしまいます。

一方でゼロトラストは、外部からの侵入を完全に防ぐのは不可能であることを前提にしています。

「内部ユーザーは安全」という考えを捨て、そのデータにアクセスする人が本当に権限を持っているのか、なりすましではなく本人なのかを「常に疑う」「常に検証する」。

たとえば、普段は使わないデータにアクセスしてきた人がいれば、再度ユーザー認証を求める。さまざまな情報をスコアとして蓄積し、基準をクリアしたときだけアクセスさせる。

つまり、ユーザーの行動分析による「信頼の積み重ね」と「細分化されたアクセス権限」によって安全を担保する。

何も信頼しないのではなく、「信頼をゼロから積み重ねていく」ところが特徴です。

ゼロトラスト・セキュリティが広まれば、現在トラフィックの問題を抱えているVPN接続も必要ではなくなります。

ユーザーを毎回認証し、アクセス領域を限定するゼロトラストの仕組みがあれば、ユーザーが使う通信帯域の重要性は薄れるからです。

最近では、クラウドサービスごとに作成されるIDを集約し、ログイン情報を管理するサービスも注目されています。

最終的には生体認証などを組み合わせて本人であることを認証し、パスワードなしでも安全なアクセスを実現するのが、ゼロトラストの目的です。

──でも、ID情報を集約すると、万が一そのサービスから情報が漏洩した場合に大変なことになるのでは?

九嶋 おっしゃる通りですが、たとえるなら本当に大切な書類を、厳重に管理された金庫に入れておくようなものです。

セキュリティというとIDやパスワードを別々に管理する話になりやすいですが、複数のサービスに分散したデータを個別に守るよりも、重要なデータを1カ所にまとめて高度なセキュリティをかけるほうが運用しやすく現実的です。

アプリケーションやサービスの何もかもを危ないと言うだけだと、デジタルによってもたらされた利便性や生産性が失われてしまう。ICTのリスクとベネフィットは、トレードオフの関係にあるんです。

とはいえ、個人のデバイスに機密情報が保存され、セキュリティ面で野ざらしになっている現状はなんとかしなくてはならない。企業や社員にとっての管理や運用のしやすさも改善されなければ本末転倒です。

これを考えるうえで、仲上さんのように包括的なセキュリティソリューションを提供する側と、私たちHPのようなハードウェアメーカーの側が協力し、それぞれにやるべきことがあると思っています。

ハードウェア起点のセキュリティ対策

──メーカー側がやるべきこととは何でしょうか。

九嶋 最近では通信機器やデバイスの信頼性も問われるようになってきましたが、サイバーセキュリティを構築するうえでハードウェアは非常に重要です。

コンピューターには無数の物理的なチップが組み込まれていて、その上でプログラムが動いています。

製造から物流までのサプライチェーンのどこかで、悪意のある攻撃者がチップに細工して、バックドア(※)を仕込んだとしたら? BIOS(※)などのOSから不可視な領域にマルウェアを仕込まれると、セキュリティ対策ソフトによる検知は困難です。

※バックドア/コンピューターやネットワークへの不正侵入を目的として仕掛けられるプログラム上の抜け穴、侵入口。

※BIOS/PC起動時にOSの読み込みやキーボードなどの接続機器の入出力を行うプログラム。

このような事件は、現実に起こっています。われわれのようなメーカーとしては、組み込むパーツが信頼できる環境で製造されているかを確認し、自社の製造工場から物流拠点を経てお客様の手元に届くまで、物理的にもしっかりとセキュリティを高める必要があります。

PCは企業の情報システムのエンドポイント、つまり人がネットワークやデータにアクセスする端末です。

先ほど仲上さんが生体認証の話をされましたが、アクセスしようとしている人物が本人なのかを確認する。仮に端末が他人の手に渡ったり、マルウェアに感染したりしたときに被害を食い止める。これらは、エンドポイントのセキュリティが担保されていれば防げる攻撃です。

仲上 人の行動を起点にセキュリティの問題が起きていることを考えると、行動を制限してセキュリティを担保するアプローチはもはや有効ではありません。

それを考えると、ハードウェアを起点にセキュリティを構築することが非常に重要です。

人がネットワークとデータを利用してビジネスをする限り、そこには必ずエンドポイントが存在しています。

利用者のアイデンティティそのものが境界になっている現在において、デバイスそのもののセキュリティの重要性はますます高まるばかりです。

──そのようなニーズに応えるため、日本HPは「HP Wolf Security」の提供を開始しています。

九嶋 そうですね。HPはこれまでもサイバーセキュリティの重要性を認識し、中央研究所であるHP Labsでハードウェア起点のセキュリティ技術の開発や、その標準化に取り組んできました。

「HP Wolf Security」はそれらの技術やサービスをより包括的なパッケージとして提供するための枠組みです。

具体的な守り方としてはポイントが2つあります。1つはHPが出荷した際の正しい状態を維持し続ける。常にPC内を監視して、問題を検知すればすぐに初期状態に戻すことができる仕組みです。

もう1つは、URLや添付ファイルのクリックに起因する、ヒューマンエラーへの対策。簡単に説明すると、プログラムを作動させるときに、OSと隔離された箱(仮想マシン)のなかで確認します。

仮にウイルスが含まれていてPC本体に危害を加えようとしても、その箱の壁に阻まれる。隔離された箱のなかで動いているので、その箱を破棄すれば被害は広がりません。

仲上 いまや、1日100万種類以上のマルウェアが新たに生産されています。その技術や手口が多様化していることによって、実は従来のウイルス対策ソフトの検知率も下がってきています。

もちろんセキュリティソフトを入れておくことは必須ですが、その上でエンドポイントセキュリティと組み合わせる。これが良いコンビネーションになります。

「箱を開けた瞬間」から安全なPCを

──自社のセキュリティを構築する経営者や事業責任者は、まず何に取り組めばよいでしょうか。

九嶋 最も重要なのは、自社の情報資産がどこにあるかを把握することです。

今やクラウドサービスが乱立し、個人がワンクリックでデータをどんどん複製してしまう。情報がどこにあるのか、どんなクラウドサービスを使っているのかさえ把握していない企業も多いでしょう。

ただ、サイバー犯罪にあうリスクが高いからといって、デジタルを使わない選択肢はいまの時代にはありません。それならば、守るべき情報を定義して、その管理や運用の仕方を見直すことで自社のリスクを回避する。

時代に合わせてビジネス全体のフローを再構築することも、大切なセキュリティ対策であり、価値ある経営投資です。

──個人データの流出などの事件が報じられることも増えて、セキュリティが企業価値を左右する経営マターだという話もよく聞くようになりました。

九嶋 そうですね。ただし、セキュリティを重視するあまりルールを厳格化し、ツールやデータの取り扱いを制限するだけではいけない。その点は強く伝えたいです。テクノロジーや情報システムが、事業や個人の生産性向上を阻害してしまってはいけない。

情報の共有やコラボレーションを促進し、新しい価値を創出するために技術があるわけですから、一人一人が日々働きやすい環境をつくるために、ベースラインをあげておきましょう、というのが私たちの提案です。

仲上 セキュリティ関連の話はどうしても専門用語が多いので敬遠されがちですが、アクションそのものは非常にシンプルですよね。

攻撃を検知して排除する。リスクの高い箇所を特定し、防御する。セキュリティ対策はその積み重ねです。

すべてをガチガチに固めるのは無理なので、影響を及ぼす範囲の大きいところから対策を施すのが、費用対効果を考えても合理的です。

そう考えると、やはり「人間の脆弱性」をどう守るかの話になる。サイバー攻撃の起点は、相変わらず電子メールの添付ファイルだったりしますから。

専門の管理者を置くことができない企業も、情報漏洩やサイバー攻撃にあうリスクを抱えていますから、守られたデバイスの導入は犯罪を抑止するためにも効果的です。

九嶋 そうなんですよね。コロナ禍以降、多くの企業がデジタル化を加速させています。これまでのようにPCの持ち出しを禁止し、働き方を制限するセキュリティではなく、DXを支え加速させるためのセキュリティが必要とされています。

日本は世界から見て、デジタル化の競争では大きく出遅れています。しかし今回のDXブームを機に、世界で戦えるレベルまでデジタル領域を強めてほしい。

そのために必要なのが、セキュリティのレベルを国際標準まで上げること。

セキュリティ対策が当たり前のものとなるように、「箱を開けた瞬間から安全なPCを提供」し、「デバイス利用時の“人間の脆弱性”リスクを削減する」ことが、デバイスベンダーとしてセキュリティに取り組んできたHPの提供価値であり、責務だと考えています。

執筆:シンドウサクラ

撮影:小林由喜伸

デザイン:田中貴美恵

編集:君和田 郁弥、宇野 浩志

NewsPicks Brand Design制作

※当記事は2021年8月6日にNewsPicksにて掲載された記事を、株式会社ニューズピックスの許諾を得て転載しております。