HP Tech&Decive TV 以外のコンテンツも検索対象となります。

2024.07.04

人手も予算も足りない中小企業がランサムウェア攻撃のターゲットに。従来の防御が通用しない「新たな脅威」に対抗する方法とは

従来、ランサムウェア攻撃は、大企業だけが狙われるものだと思われてきた。しかしその矛先は中小企業へと変わりつつある。しかも攻撃者は手法を進化させており、今やウイルス対策ソフトを導入しただけでは攻撃を防ぐことはできなくなっている。特に中小企業は、攻撃の被害が事業継続に関わるほど甚大なものに発展しかねない。しかし、人手も予算も不足している中、どうやって身を守ればよいのだろうか。ランサムウェア攻撃の現状と、その対処法を解説していく。

2024/2/29公開 ダイヤモンド・オンラインタイアップ広告掲載

“ビジネス化”したランサムウェア攻撃が中小企業を狙う

サイバー攻撃はますます巧妙化・高度化している。中でも、端末やサーバーに保存されているデータを暗号化した上で身代金を要求するランサムウェア攻撃は、深刻な社会問題になっている。ところが「狙われるのは大企業や官公庁」「そもそもわが社には狙われるような情報もない」などの“安全神話”にとらわれている中小企業は少なくない。

この認識は今すぐに改めなければ、事業の継続を脅かすほどの被害に遭ってしまうだろう。サイバーセキュリティの専門家である多摩大学ルール形成戦略研究所客員教授の西尾素己氏は、「今やランサムウェア攻撃のターゲットは、中小企業へと大きくシフトしています」と警鐘を鳴らす。

背景にあるのはランサムウェア攻撃のビジネス化だ。闇市場でRaaS(ラース:Ransomware as a Service)というエコシステムが普及したことで、犯罪者はこれまで大企業に仕掛けていたような高度な攻撃を中小企業に対して容易に、しかも大規模に仕掛けることが可能となった。これに伴い「大企業1社から1億円を窃取するビジネスモデルではなく、中小100社から100万円ずつを窃取するビジネスモデルが主流になっています」と西尾氏は言う。

多摩大学

ルール形成戦略研究所

客員教授

西尾素己氏

そしてもう一つ、中小企業にとって大きな脅威が迫っている。攻撃者の手口の進化だ。「ロシアのウクライナ侵攻以降、ランサムウェア攻撃の新たな侵入方法が拡大しているのです」(西尾氏)。それでも、「わが社はウイルス対策ソフトを導入しているから問題ない」と考える経営者もいるだろう。しかしこの新たな攻撃手法は、従来のウイルス対策ソフトでは検知できないという。

次ページからは、中小企業が狙われる理由と従来の防御法をかいくぐる新たな攻撃の手口を明らかにするとともに、人手も予算も足りない中小企業が、新たな脅威に対抗する方法を詳しく解説する。

ビジネス化が進むサイバー攻撃

まず、日本におけるサイバー攻撃の現状を見ていこう。IPA(独立行政法人情報処理推進機構)では、前年に発生した情報セキュリティ事故や攻撃の状況などから脅威を選出し、上位10位を例年公表している。2024年1月24日に公開された「情報セキュリティ10大脅威 2024(組織向け脅威)」において、第1位に挙げられているのが「ランサムウェアによる被害」だ。これは9年連続9回目のランクイン、4年連続のトップである。

さらに注目すべきが10位に挙げられている「犯罪のビジネス化(アンダーグラウンドサービス)」で、これも2年連続4回目のランクインだ。まさに西尾氏が指摘した通りの状況となっている。

日本HPワークフォースソリューション事業本部サービス製品担当マネージャーの島村夕莉香氏は「かつてのサイバー攻撃者は自らのスキルを誇示することに重きを置いていました。しかし今は全く状況が異なります。ダークウェブを通じて攻撃者同士がスキルを共有したり、RaaSのようなツールを販売したりといった動きが広がっています。つまりサイバー犯罪の世界でも“エコシステム”ができたことで、参入のハードルが下がっているのです」と説明する。

ランサムウェア攻撃の標的は大企業から中小企業へ

日本HP

ワークフォースソリューション事業本部

サービス製品担当マネージャー

島村夕莉香氏

営利目的のサイバー攻撃が急拡大する中、標的に選ばれるのは中小企業だ。警察庁が公表した「令和5年上半期ランサムウェア被害の報告件数」を見ても、業種を問わず中小企業が全体の約6割を占めている。

なぜ中小企業が狙われるのか。そこには三つのポイントが挙げられる。一つ目は攻撃コストだ。セキュリティ対策に力を入れている大企業への攻撃は容易でなく、仮にランサムウェア攻撃の被害を受けたとしてもコンプライアンスの観点から安易に身代金を支払わない。大企業と比べてセキュリティ意識が低く、身代金を払う可能性が高い中小企業を狙うのは自然な成り行きだろう。

二つ目はカジュアルな攻撃者の増加だ。かつてのサイバー攻撃者はあえて難易度の高い大企業を狙って自分の実力を示していた。しかしアンダーグラウンドのエコシステムを通じて参入した攻撃者にそのような自己顕示欲はなく、手っ取り早く稼げればそれでよいと考える。

そして三つ目は、サプライチェーン内の弱点として中小企業が狙われていることだ。一つ目で指摘したように、セキュリティレベルが高い大企業へ直接侵入するのは容易ではない。そこで、サプライチェーン内でも比較的セキュリティレベルが低い企業、つまり中小企業や大企業の子会社などを“踏み台”として経由することで、最終標的である大企業への侵入を試みるのだ。

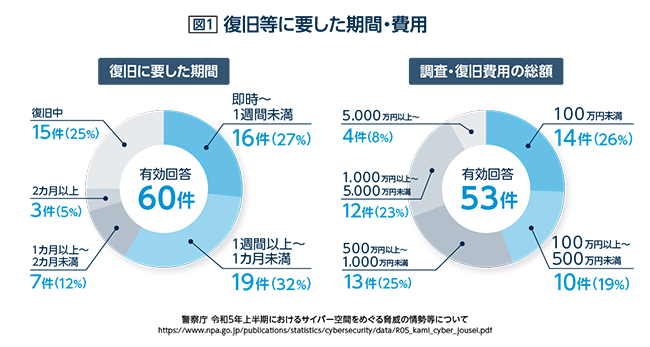

中小企業はサイバー攻撃の標的になりやすく、被害も大きくなりやすい。図1で示したように、サイバー攻撃を受けた企業の4割超が復旧に1カ月以上かかっている。調査や復旧にかかる費用が数百万円に上ることも珍しくない。十分な蓄えがある大企業ならまだしも、そこまでの体力がない中小企業にとって1カ月の稼働停止は致命傷に近い。ビジネスや社員を守るために身代金を支払わざるを得なくなる企業も出てくるだろう。

だからといって、身代金を支払ってしまうと、それが取引先への攻撃の足掛かりになる危険性がある。企業としての信頼にも関わってくる問題だ。

このように、中小企業にとってランサムウェア攻撃は事業の根幹を脅かし得る存在である。経営者はこの事実をしっかりと認識し、十分な予算を投じて対策しなければならない。

クリックして拡大表示

巧妙化するランサムウェア 従来のセキュリティ対策では限界に

攻撃者にとって中小企業は格好のターゲットである。だからこそ中小企業でもセキュリティ対策が必須だ。しかし前述した通り、問題は従来の対策では守り切れないことにある。「LotL(Living off the Land:自給自足型/環境寄生型)と呼ばれる侵入方法の拡大が原因の一つです」と西尾氏は説明する。

これまでは、メールなどに添付されたファイルを経由して侵入してくる危険なファイルを検知さえできれば、サイバー攻撃からPCを守れた。しかしLotLはファイルではなく、WindowsなどのOSに内蔵されている機能やツールをマルウェアとして稼働させる。外から脅威を持ち込むのでなく、元からある正当な機能を脅威へと変えるのだ。これではウイルス対策ソフトでも検知しようがない。

日常生活に置き換えて考えてみよう。仮に刃物を持った強盗が宅配便の配達員を装って侵入しようとしたとき、玄関に監視カメラや金属探知機などを取り付けていれば、怪しい人物と察してドアを開けないだろう。凶器を隠し持っている強盗が従来のサイバー攻撃であり、その刃物を感知して侵入を許さないのが従来のウイルス対策である。

対してLotLは、例えるなら丸腰の強盗だ。刃物を持たずに玄関前まで来るので、配達員だと信じて家へ入れてしまう。強盗は侵入後初めて本性を現し、家屋の中に元からあった包丁やフライパンなどを凶器として手に取り、脅しをかけてくるのだ。

強盗の例えからも分かる通り、LotLによる侵入への対策は難しい。いくら悪用される恐れがあったとしても、OSの機能を丸ごと疑うわけにはいかない。

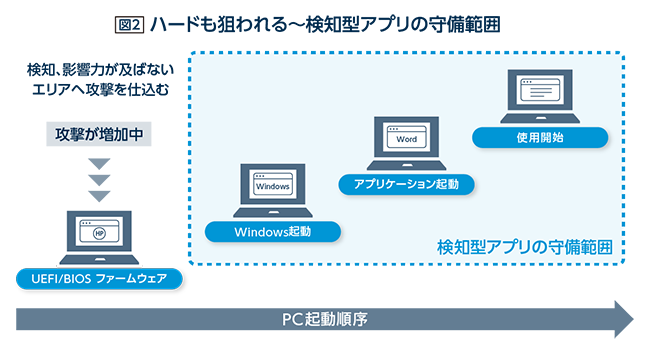

懸念はこれだけにとどまらない。現在のランサムウェア攻撃はさらに手法を進化させつつある。例えばOSより下のレイヤーの、BIOSやUEFIといったファームウェアに侵入するランサムウェア攻撃が急増している。

現在のセキュリティ対策製品のほとんどはOS上で稼働するため、BIOSやUEFIといったファームウェア領域までは検知が及ばない。そしてこの領域に仕込まれたランサムウェア攻撃は、OSが起動する前に制御を奪うことが可能だ(図2)。

「裏を返せば今後のセキュリティ対策は、攻撃者の先手を取ってOSより下のレイヤー、すなわちファームウェアやハードウェアといった領域をいかに守っていくかが最大のポイントになります」と西尾氏は強調する。

クリックして拡大表示

人手も予算も足りない中小企業が、新たなサイバー攻撃に対抗する武器

では、どのようにすればOSより下のレイヤーをランサムウェア攻撃から守れるのだろうか。このセキュリティ対策を先行してきたのが日本HPである。

「日本HPの法人向けPCは設計から輸送までサプライチェーンセキュリティ管理を徹底しており、さらにBIOSを自社開発(一部ローエンド製品は対象外)することで、業界トップレベルのファームウェア復元力を備えています」と島村氏は説明する。

例えば「HP Sure Start」は、日本HPが業界で最初に搭載を始めたBIOS自己復旧機能だ。電源を入れた瞬間からバックグラウンドで稼働し、OSより下のレイヤーを保護する。仮にBIOSやUEFIが攻撃を受けても、自動的に検出・停止・回復のプロセスを実行する。

今では同様のセキュリティ機能を搭載したPCが他社からも出ているが、BIOSの自己回復やUEFI・BIOS設定、HP Factory構成情報、セキュアブートキーやハードドライブのGPTなど、復元項目の広さは日本HPにアドバンテージがある。

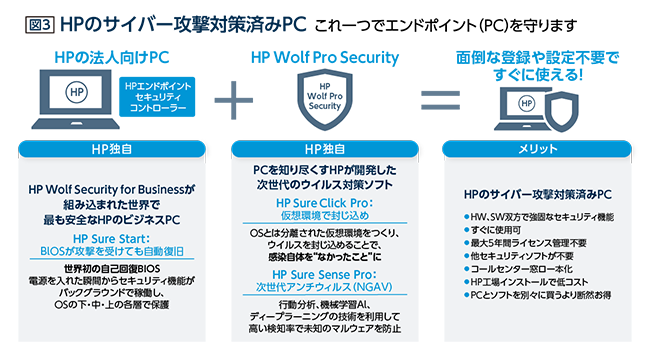

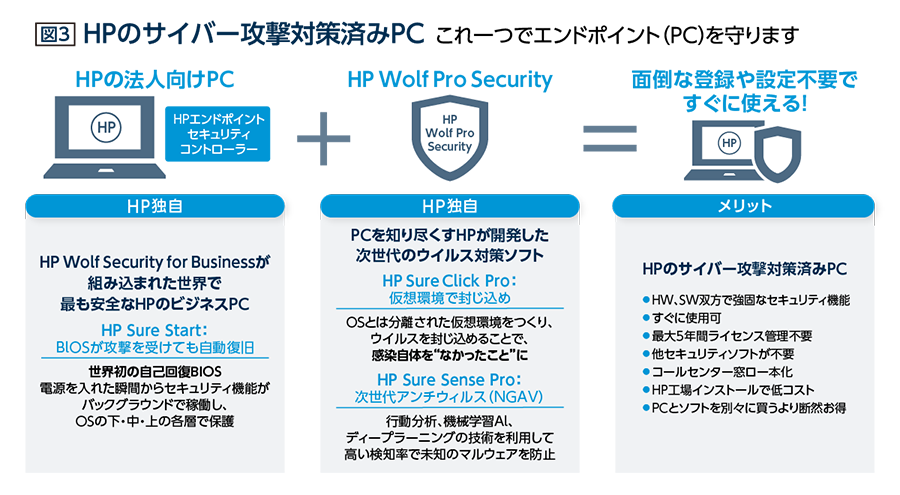

こうしたファームウェア保護を確実に行った上で、日本HPのサイバー攻撃対策済みPCは、OSを含む上位レイヤーのソフトウェアを保護する「HP Wolf Pro Security Edition」も搭載している。つまり日本HPのPCは上層から下層まで多段階での防御を実現しているのだ(図3)。

HP Wolf Pro Security Editionは大きく次の二つの機能を提供する。一つは「HP Sure Sense Pro」という次世代アンチウイルス(NGAV)だ。行動分析をはじめ機械学習やディープラーニングといったAI関連技術を活用し、高い検知率で未知のマルウェアの感染を防止する。もう一つは仮想化技術の「HP Sure Click Pro」だ。メールに添付されていたりインターネットからダウンロードしたりした信頼し切れないファイルを、OSとは分離された仮想環境内で開く。仮想環境内では動作が詳細に解析され、マルウェアや悪い行動はすぐに検知し、それを利用者に警告する。仮にファイル内にマルウェアが潜んでいたとしても、仮想環境ごと封じ込め、感染自体を「なかったこと」にできるのだ。

クリックして拡大表示

「日本HPのPCは、広範かつ強固な防御機能をあらかじめ組み込む『セキュリティ・バイ・デザイン』の思想で設計されています。さらに、サイバー攻撃対策済みPCモデルについては、他社ソフトウェアを別途購入してインストールする必要がなく、大きなコストメリットを得られます。また更新手続きやサポート窓口も一本化され、情報システム部門やIT担当者の手間も軽減します」(島村氏)

ランサムウェア対策はビジネスや従業員を守るために必要不可欠だ。中小企業のセキュリティレベルを飛躍的に向上させる最新ソリューションとして、日本HPの法人向けPCは最有力の選択肢となるだろう。

今なら、あなたの組織のサイバー攻撃リスクを無料で確認できます

HP Wolf Pro Security のクラウドベースの管理コンソールを実際にお試しいただき、お使いのPCがウイルスに感染していないか、今なら無料で確認することができます。