HP Tech&Decive TV 以外のコンテンツも検索対象となります。

2023.09.08

データ復旧のプロが語る「最新データ消去事情」。

データセキュリティのために知っておきたい知識とは?

ハイブリッドワークが当たり前の時代になり、モバイルデバイスを持ち出す機会が増えてきたことにより重要性が高くなってきた課題のひとつにストレージの「データ消去」がある。また、サステナビリティの観点から、デバイスの再利用を検討する場合にも安全なデータ消去が必要不可欠となる。機密情報が保存されていれば、紛失時や廃棄/リプレース時にストレージ内のデータをすべて抹消する必要があるが、実際にどこまでやれば安心なのかは素人には判らない。今回は「デジタル証拠復元」のプロフェッショナルに、「データ消去」について知っておきたいポイントを解説してもらった。

話し手)

アイフォレンセ日本データ復旧研究所株式会社(大阪データ復旧)

代表取締役

下垣内 太(しもがいと だい) 氏

ホームページ https://daillo.com/

聞き手)

株式会社 日本HP

エンタープライズ営業統括 営業戦略部 プログラムマネージャ

大津山 隆

人助けのデータレスキューからエキスパートへ

大津山 下垣内さん、本日はよろしくお願いします。下垣内さんは、データ消去のエキスパートとしても、国際的にご活躍されていますが、どういった経緯でこのお仕事をされるようになったのですか?

下垣内 もともとはパソコン修理やソフトウェア開発など、幅広くサービスを提供させていただいていました。あるとき、たまたま家族写真が入ったパソコンが壊れたという人がいらっしゃったのですが、HDDからデータを救出したところ、すごく喜ばれたのがきっかけで、ストレージ関連のサービスに興味が湧くようになりました。

その後、ホームユースPCからのデータ復元よりも、企業内での不正事件やデータ消失事故への対応が増え、現在はそちらの方がメインとなっています。社内の機密情報を不正に持ち出した痕跡を消すためにあえてデータ消去をしたストレージからのデータ復元や、懲戒処分や損害賠償の請求に必要なデジタル証拠の調査などがありますが、それらを防ぐという意味でデータ消去を企業から依頼されるケースも増えました。

データ消去がきちんとされたのかを検証する作業があるわけですが、当時、データを消すことについて技術的に正確なドキュメントは、少なくとも国内には存在していませんでした。そんな状況のなか、デジタル・フォレンジック研究会の中にデータ消去分科会というものが発足することを知り、すぐにメンバーになりました。そこで見解をまとめた報告書を公開してほどなく、「ADEC(データ適正消去実行証明協議会)」が起ちあがることになり、私たちの見解も共有されるようになりました。

大津山 なるほど、そこからADECと繋がるのですね。

下垣内 そうです。ただ、個人的にはもっと前からまったく違う研究活動もしていました。例えば2016年の「CODEBLUE(日本発の情報セキュリティ国際会議)」で発表した、NISTのPurge手法でデータ消去したHDDから Windows を起動させる技術は、数年かけて個人的に研究していたものです。インパクトが大きすぎるため最初は公開しないつもりでしたが、親しいセキュリティ専門家からの勧めで開示することに決めた、という経緯があったりします。

他にも当時研究していたものとしてハードディスクのファームウェアがありました。これをうまく操作するとHDD内部の磁気ディスクにおけるデータ記録領域をコントロールできるようになります。その技術を活用すると、データ消去をしたハードディスクでも、OSが再び読み込めるような現象を起こせるようになります。

この技術は特許も取得してありまして、通常はアクセスできないデータの復元にも有効ですので、消したはずのデータが本当に消えているかどうかを検証する際に今でも応用しています。

大津山 ストレージのファームウェアには簡単にアクセスできるのですか?

下垣内 ある程度までなら、専用の装置があればアクセスはできてしまいます。しかし、ユーザーによる改変等は想定されていませんし、当然ながら仕様書なども公開されていません。そのためファームウェアを独自にバイナリー解析し、それを元にカスタマイズして実験するといった流れで検証していきます。こうして得た知見は、データ復旧業務にも応用していますし、CODEBLUEでも発表しています。

例えば、最初の講演ではファームウェア改ざんすると、ハードディスクの破壊ができてしまうので注意しましょうという話題でした。未熟なデータ復旧技術者が、データの復元を不可能にさせてしまうという問題も背景にあるからです。

2回目の時は、データの記録領域をファームウェアでコントロールすると、存在するデータを消えたように見せつつ、実際には消えてないようにするなど、データは隠すこともできるというお話をしました。これらはすべて、先ほどのような解析と実験から得たノウハウではあるのですが、実はこれらの技術がADECのデータ消去検証の時に役立っているのです。

大津山 ストレージのファームウェアでそのようなことができるのですね。そういう事であれば、ストレージのデータ消去が本当にできているか、素人では分からないのではないでしょうか?

下垣内 細かいところまで追求しようと思うと、そのとおりです。ですから、データが消去できたか確証を得るには信頼できる専門家に検証してもらう以外ありません。それと、データ消去をどのように定義しているかの理解も重要です。

国際標準を制定するIEEEが、データ消去の最新規格であるIEEE 2883-2022を昨年公開しました。これは実質的にはNIST規格の後継に該当するものです。私も読んでみましたが、訂正が必要な記述があることに気が付きましたので、関係者に連絡してみたところ、そのまま誘われて私も規格を制定する側に加わることになりました。次期改訂版には反映されると思います。

大津山 これまでのお話しはHDDを前提としていると思いますが、SSDの方がより大きなリザーブしている領域があるのですよね。

下垣内 元々HDDの場合は、ホストから見えない領域が1TBモデルの場合は平均的に7GB程度あります。SSDの場合は1TBで約数百GBくらいの容量があります。ハイエンドモデルの場合、リザーブ領域をもっと多く持っていることもあるので、価格差によってその辺の設計も変わっているのだと思います。

大津山 一般的にはリザーブ領域が多いほど、いろいろなことができてしまうということでしょうか?

下垣内 その通りですね。一般的なHDDでも2TBモデルなら Windows が起動できるくらいの容量を確保できますし、SSDにはさらに自由に扱える領域が存在しているのが現状です。

データ消去の認証はどうなっている?

大津山 HPでは自社製のデータ消去ツールの技術認証をADECにお願いしていますが、どのようなプロセスになるかもう少し詳しく教えていただけますか?

ADEC消去技術認証とは

消去ソフトの消去能力について、実検証を行う認証です。

申請消去ソフトの様々な仕様を確認した上で、第三者の専門家によるダミーデータを書き込んだ検体を用意し、委員会内で実検証を行います。

検体は第三者の専門家によって復旧不能な結果が確認され、結果について2度の判定作業を経て認証に至ります。

HP Secure EraseはADECの消去技術認証を取得しています。

下垣内 ひとつのSSDを例にしましょう。まずはこのSSDにデータを書き込みます。書き込むデータは消去後に本当にデータが消えたかどうかを検証できるようなデータを使っています。その際、SSDに書き込まれるデータの配置情報も把握します。さらに、書き込むデータには、検証のたびに秘密の識別情報を埋め込んでいます。こうすることで、消去後の検証時に、消え残った残存データを検出できるだけでなく、どこに記録されたデータがどこに移動したかの追跡もできます。

さらに万が一、ADEC側における消去処理時の不手際や不正があっても、「消え残りではない」という主張を退けることができるようにしています。こうして用意した検体をADECに送ります。次にADECの方で消去処理をして送り返してもらいます。ちなみに、どのように消去処理をおこなっているか、私は一度も見たことがありません。消去の過程は厳密に検証する我々からは切り離されているからです。

消去後のSSDが戻ってきたらまず、先頭セクターから終端セクターまでのデータをLBAレベルで抜いて検査します。次にSSD基板からチップを外してダンプデータを抜いて、それも検査する。最終的に書き込んだときのデータの残存有無を確認し、その報告をADECに出すという流れです。

念のための補足ですが、弊社はADECの外部組織として第三者として検証役を担っているにすぎません。つまりADECにおける認証結果を判断する立場ではありませんので、合格や不合格を決めることはありません。あくまで、消え残りデータの観察係という立ち位置です。最終的な合否判断はADECの審査委員会がされますから、その点はご理解ください。

大津山 非常に厳密にされているというのがよくわかりました。組織的にも分かれているし、書き込むデータも都度作られて途中で何か改ざんされているかも分かるようにしている。

大津山 最近ではサプライチェーンの中でデータが改ざんされるという可能性を考えるケースもあります。

下垣内 確かにサプライチェーンの間に入り込んで、ファームウェアからデータ領域に何かをされたら、他の人にはまったくわからないでしょう。それを防ぐのはファームウェアの設計とサプライチェーン次第になるので、一般ユーザーは信じるしかありません。

ただし、信じきれない状況があるのでしたら、自分で確認できる道を作らないとデータが漏れてしまう可能性は残ります。そこまで考えなくてはいけないとなると、本当に大変だと思うので、サプライチェーンのセキュリティに関しては各メーカーさん、ベンダーさんに頑張っていただきたいですね。

改めて考えたい企業でできるデータ消去

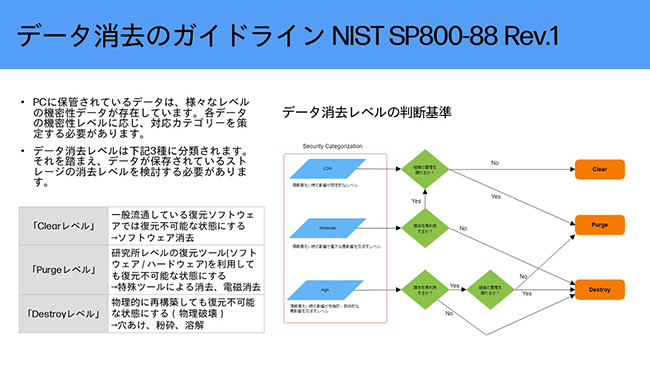

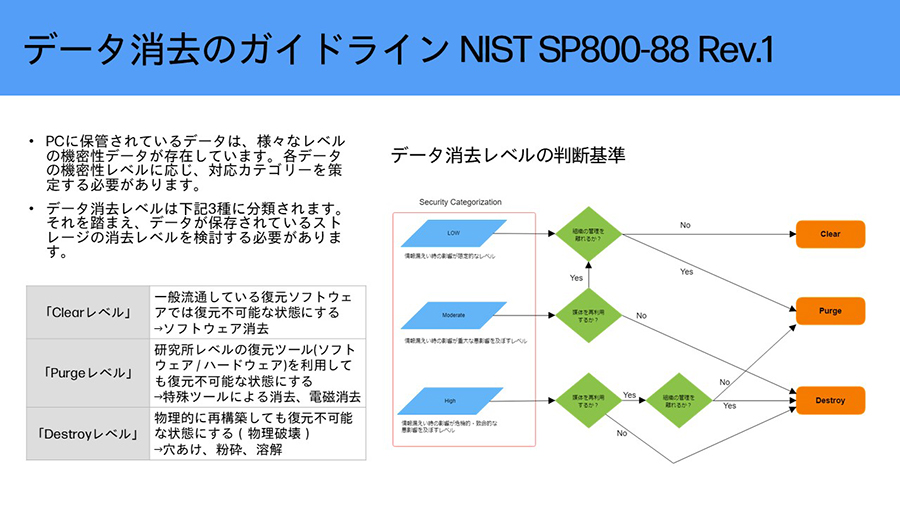

大津山 今回のお話しのなかで、NIST SP800-88 rev.1でいうところの「クリア・パージ・デストロイ」は、どのような意味合いがありますか?パソコン内蔵のHDDまたはSSDについて教えてください。

下垣内 「クリア」というものは、一般的なパソコン機器でできる消去のことです。3段階のなかでは最も低いレベルに位置付けられていて、機器側に特殊な仕組みを必要としませんので、消去の効果が低いと思われてしまうこともありますが、現実的に十分な消去結果を得ることができます。HDDなら消えたデータは復元できなくなります。SSDでも復元は困難になります。

それに対して、「パージ」は基本的にストレージメーカーが用意した消去用の機能を使うということになるので、「クリア」では消せない領域まで消すことができるのが特長ですね。本来ならば、パージができてしまえば実質的にどのようなデータでも消えてしまうので、むやみにストレージをゴミに出すようなことにはなりません。

「デストロイ」は文字通り、物理的な破壊になりますから、最終手段でもあります。ただし、SDGsが世界的に取り上げられてからは、むやみにゴミを出さないという意味でも、よく考えて実行する必要があるでしょう。

ディスクを砕いてゴミ箱に捨ててあったのを拾ってきたらデータが読めたという実験があるとおっしゃる方がいらっしゃいます。

確かに磁気記録の観察はできるでしょう。でも、本当に誰かが砕いたディスクの破片を拾って文書ファイルに書かれた機密情報を読むのかといえば、とても疑問ですね。そこまでいくともう不安を煽っているだけともいえますし、個人的な意見でいえば、一番レベルの低い「クリア」でデータを消すだけでも通常は十分に有効だと考えています。

クリックして拡大表示

大津山 この3つの考え方はどのように使い分けたらよいのですか?

下垣内 情報の重要度を考えて使い分けないといけません。あるストレージメーカーに何度もパージの方法について問い合わせが来たらしいのですが、どんなデータを消したいのか聞いたところ、その方が経営している飲食店のメニュー表だったそうです。国防などの国家機密や企業秘密ではなく、元々お店でお客さんが目にしていた情報ですので、そのような場合はクリアでも十分ということになります。

私が個人的に絶対に避けて欲しいと思っているのは、データ消去の方法も3つのランクも分からない。とりあえずよく分からないから破壊してしまおうという考え方です。それはむやみにゴミを出すことになるからです。そのごみを生み出すことで確保された情報セキュリティは、地球環境を犠牲にするほど大切なのでしょうか?「よく分からないから壊す」、「壊さないと情報漏洩するから壊す」、「〇〇県では壊すことがルール化されたから、うちの県でも壊す」こんな理由で、ストレージの破壊が決定されたのであれば、直ちに見直すべきです。

大津山 なるほど、デストロイはかなり過剰なやり方ということになりますね。

進化を続けるデータ消去のテクノロジー

大津山 データ消去について、データの重要性と消去のレベルを関連付けて理解をする必要があることが分かりました。最近セキュリティ関連で話題になることが多いのはランサムウェアですよね。データの復旧、消去との関連で、下垣内さんの見解はどうなのでしょう?

下垣内 実際に、ランサムウェア被害に遭った企業からの相談は、もう何年も続いています。身代金の支払いのために多額の借金をされたことから体調を崩されてしまい、その後お亡くなりになられた経営者の方からのご相談もありましたし、最近ですと、被害データの復元が出来ないのは判っているので、せめて復元できないことを証明することで、事件対応を終わらせて欲しいというご相談もありました。ちなみに後者の被害事件では、いざ調査に着手してみると、復元できるデータが残っていることが判明しまして、方針がデータ復旧へ向けて180度変わることになりました。

大津山 初期のランサムウェアにブートレコードだけを暗号化している例もあったと思いますが、最近の攻撃手法は変わってきているのでしょうか?

下垣内 各ファイルがしっかり暗号化されているというパターンがあるので、その場合はかなり厳しいですね。ただし、その場合でもこれが仮想ディスクイメージだった場合、中身が暗号化されてないケースがあるのです。その場合は、うまく復元できる可能性があります。あと、バックアップデータが消されるケースもありますが、消されるまでのバックアップの取られ方によっても、復元の可否が変わります。

つまり、ランサムウェアの被害によってデータが救済できるかはケース・バイ・ケースですね。ところで、こうお話しすると、暗号化キーなしでデータを復号しているように思われてしまうかもしれませんが、復号をキーなしで行っているわけではありません。

大津山 他にも課題になっているケースはありますか?

下垣内 ある企業の社員さんが在宅ワーク中に他界されたということがありました。その会社ではリモート環境にある社員PCのデータ消去が可能であったことから、亡くなられた社員の方がどのような就労環境にあったのかを調査する前に、PCのデータが消去されてしまいました。そのため、残業や休日の勤務状況などが明確でない仕事は業務としてはカウントされず、正規の報酬が出ないという事態になってしまいました。

私はその社員の方の奥様と直接お話をしました。正当な評価もされずに亡くなってしまったと、涙を流しながら悔しい気持ちを打ち明けてくださいました。その後、勤務先のIT部署の方々や、奥様を通じての弁護士とのやりとりも長期に渡り続きました。せめて、きちんと対応が終わるまでは会社がパソコンの消去はせずに、データを残しておけば、双方の溝がこんなに深くなることは避けられたはずですし、状況によってはデータを消すのではなく、使うことができない状態で確保できれば、お互いの負担を減らせると感じました。

大津山 確かに、データ消去はセキュリティ上必須ですが、技術的に復旧ができないレベルで消去することが可能になっているからこそ、適宜データのロック等も含めて適切なデータの扱いを考慮する必要もあるでしょうね。それは今後の働き方などとも関連して、すべての企業で一度見直してみる必要があると思いました。本日はありがとうございました。